2024红名谷-Java

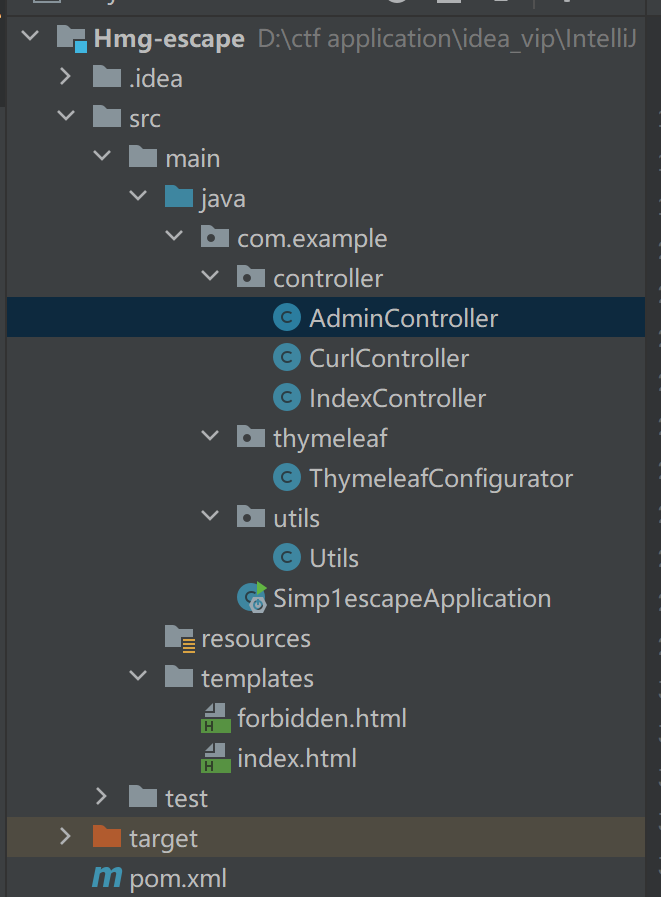

并不是打什么反序列化链子的操作 就是一个打SSRF 302跳转/Dns重绑定 然后ssti的一个操作

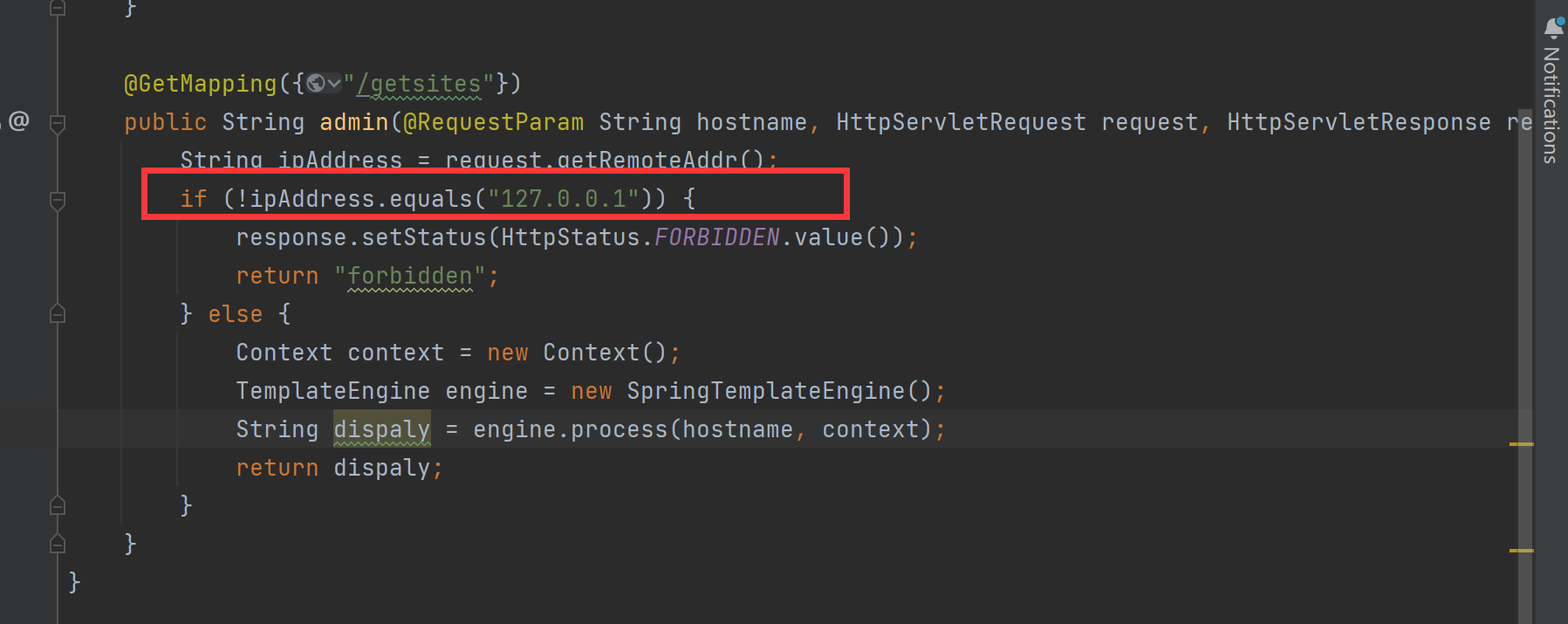

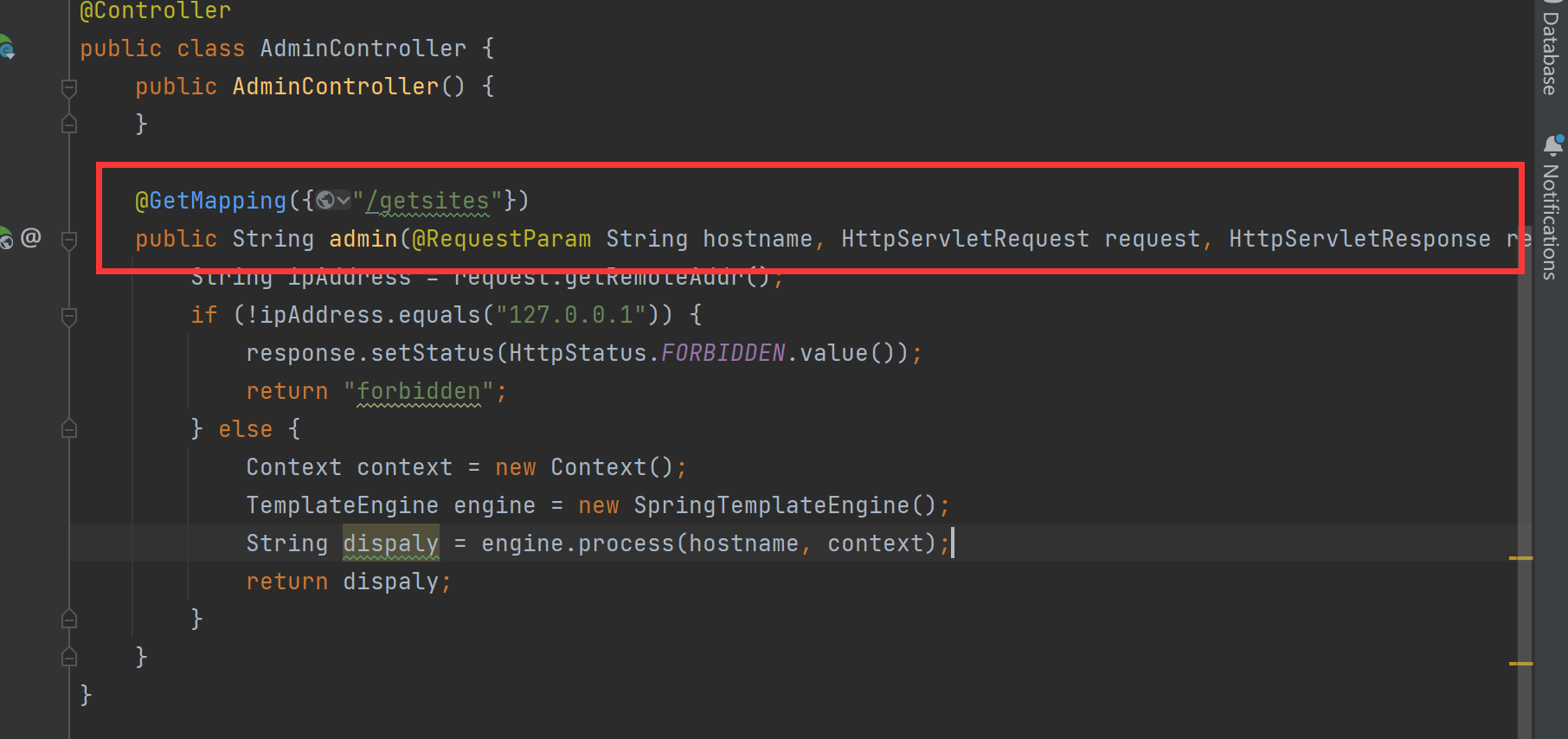

模板渲染的点 这里值如果可控的话就可以造成SSTI漏洞

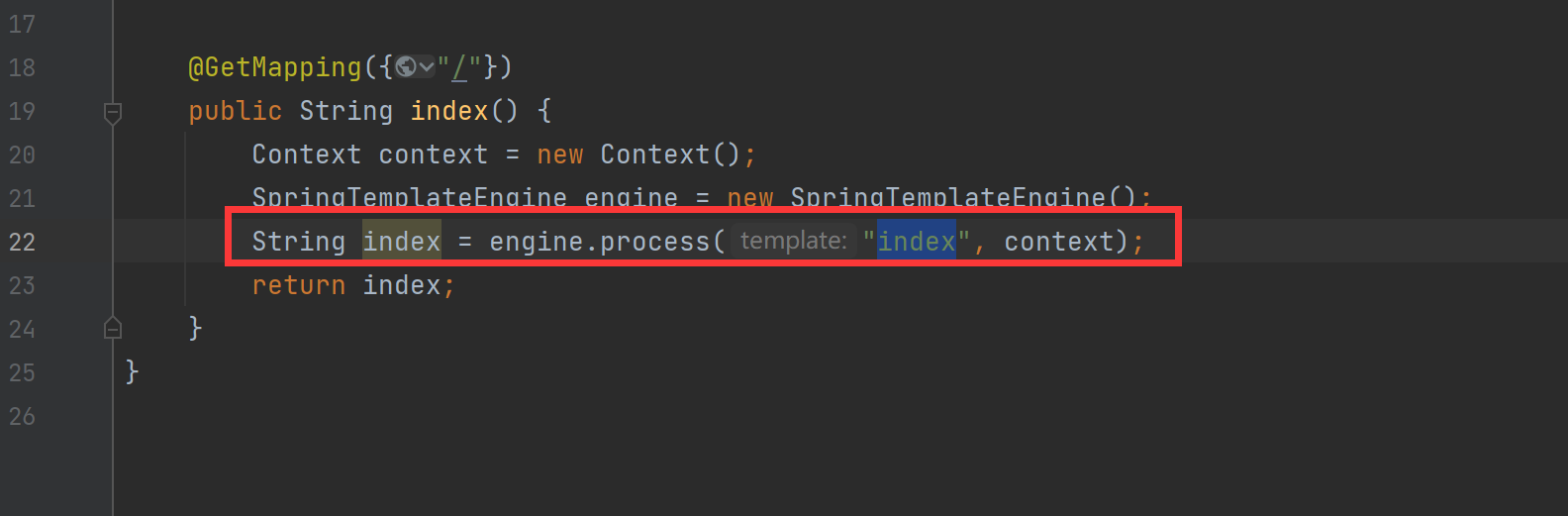

刚在再AdminControl里面有个Process函数 并且这hostname可控 我们本地进行测试

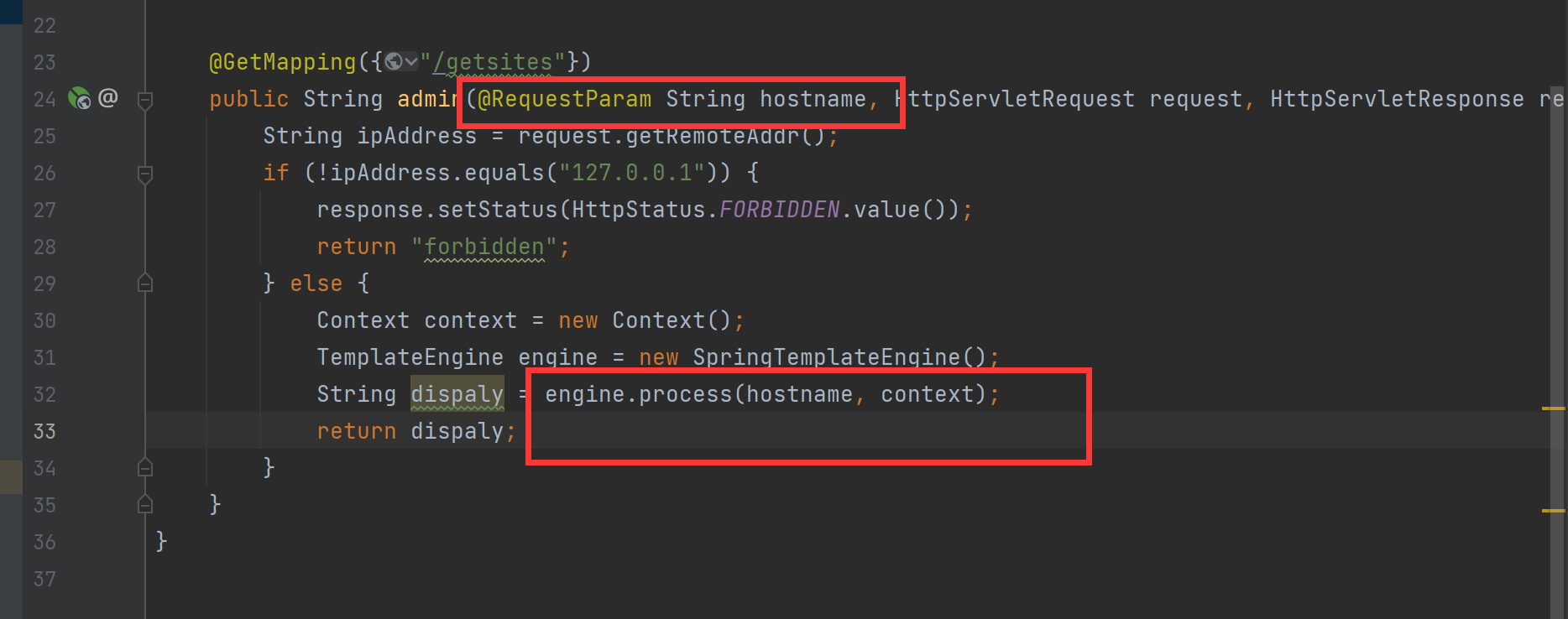

写了个demo

1 | package com.example; |

能成功执行 那么说明了 只要我们传入我们恶意构造的hotsname参数 然后访问getsites路由 就能成功进入到这个模板渲染这了

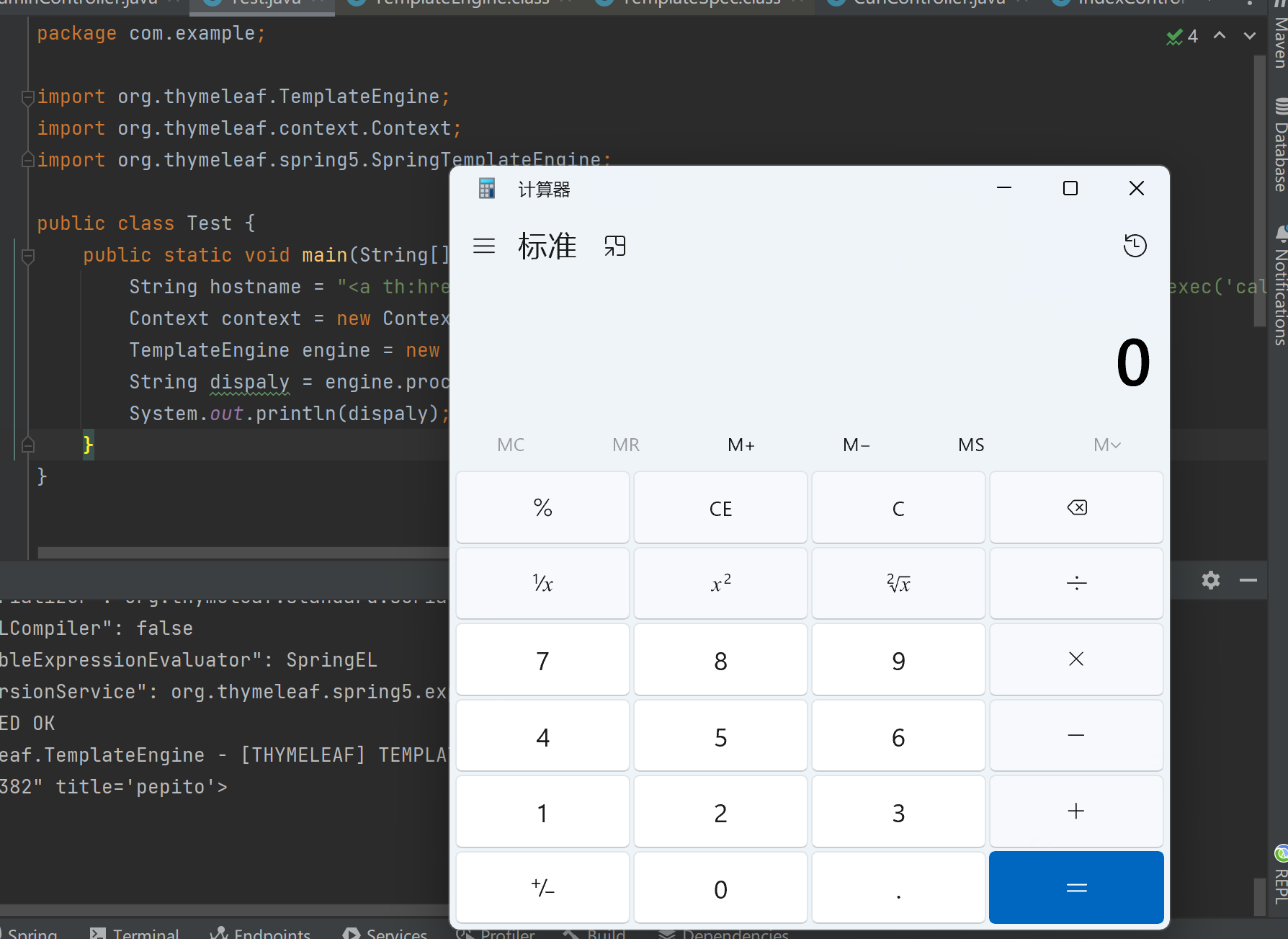

其实看到这的话 对DNS重绑定有印象的话 应该就能想到这用dns重绑定来打了

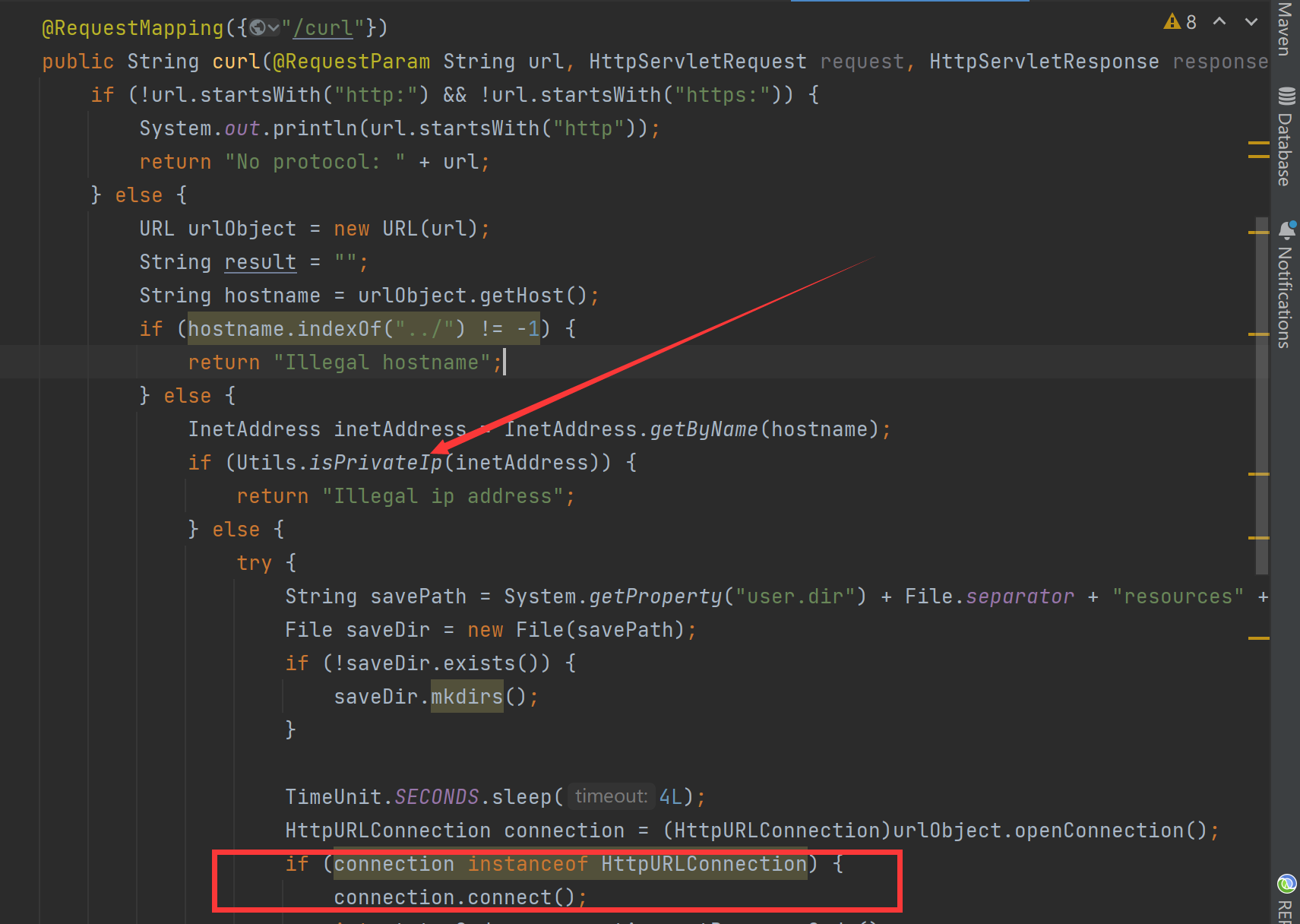

看Curl这个路由发现

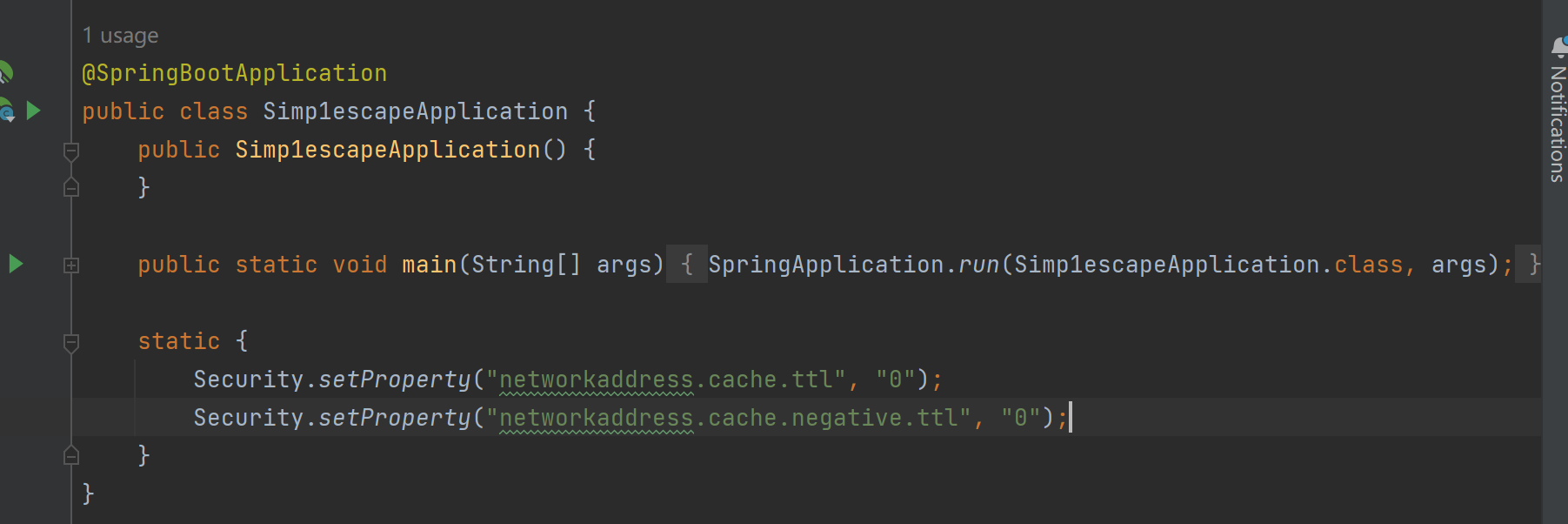

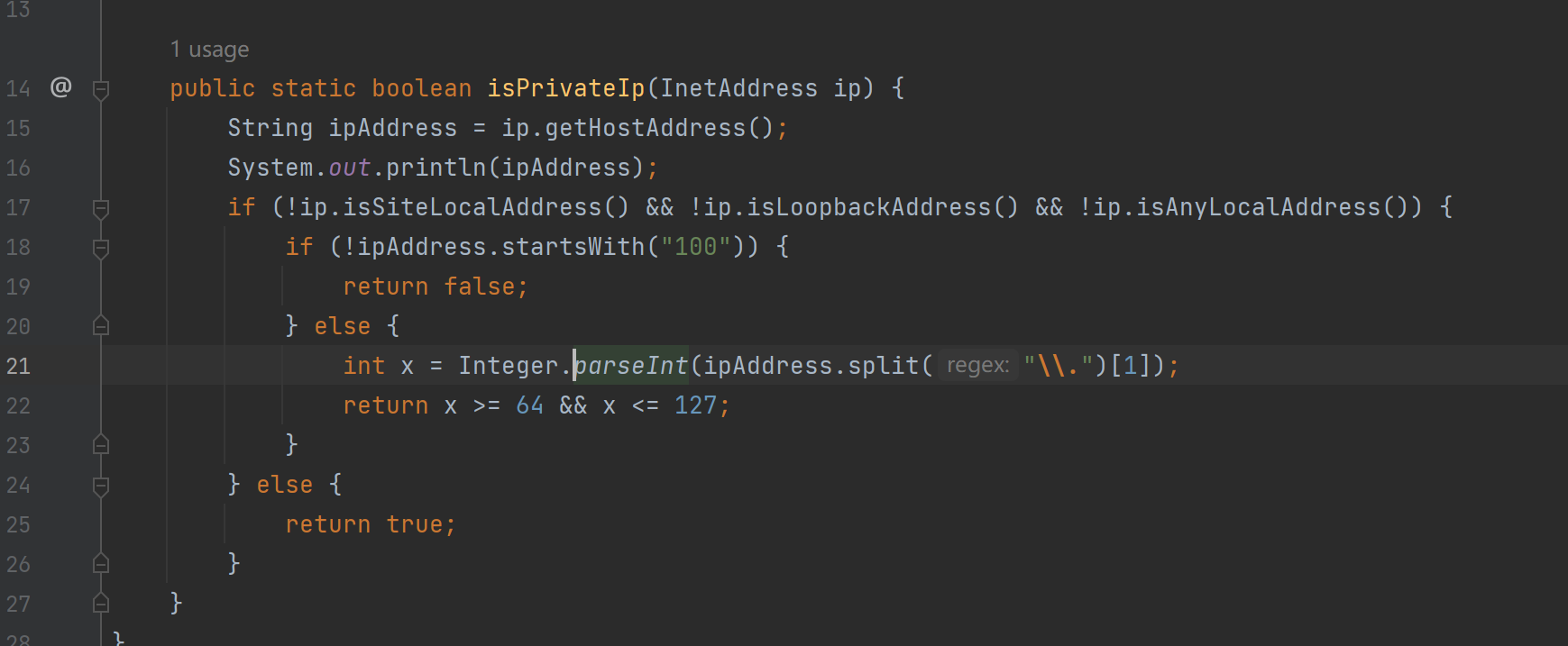

只要ip满足上述的这些if判断 就能进入到下面的connect()方法中 并且由于ttl为0 那么dns解释缓存的时间就为0 那么在第二次解析的时候 就会指向127.0.0.1 从而进入到getsites路由中

并且hoatname的值可控 然后302调转到http://127.0.0.1/?hostname=exp就行了

以后看到限制ip127.0.0.1的题目 可以考虑一下SSRF

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!