AD域-预身份验证

写这个知识点是因为在这个打春秋云镜的时候遇到的 所以写一下来加深印象

预身份验证

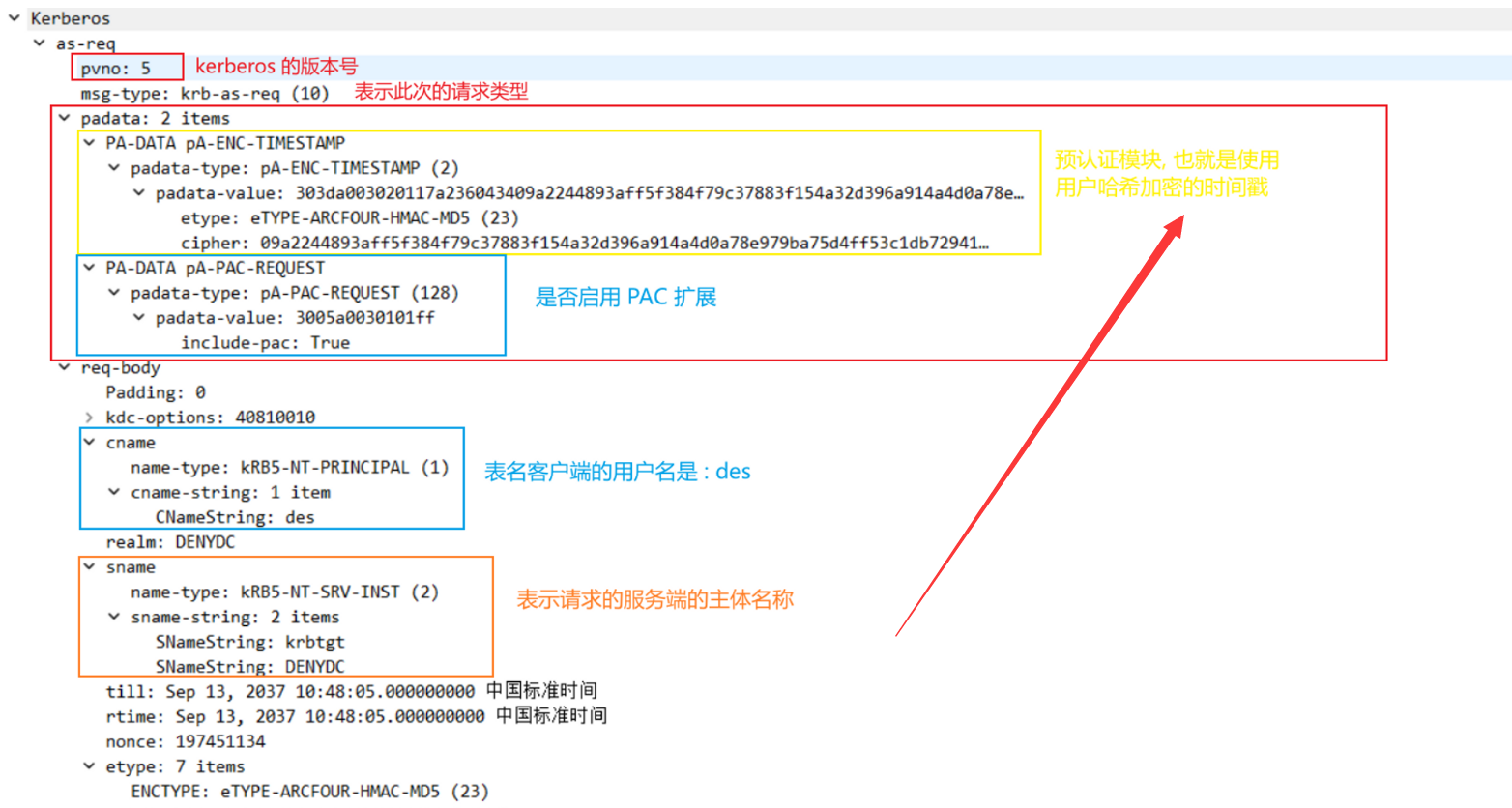

在用户进行主机登录时 就会用到这个两大协议之一的Kerberos协议

其实在分析这个协议的时候就有讲到这个预身份认证

就是在这个申请这个TGT票据的时候

AS_REQ 的时候默认是会开启这个预身份验证

这样子造成的危害就是域控这边的话就不会对该用户进行身份验证 然后就直接返回TGT和session_key了

(如果开启的话 就不会出现这种情况 并且还可以防止在线爆破密码 因为KDC会记录失败次数 然后采取必要措施)

漏洞利用

那么返回这两个有什么用呢 这里的话就会用到这个session_key 因为这个session_key的话使用用户的密码hash进行加密的 所以我们在获取这个session_key之后 就可以进行离线爆破出密码hash 然后再通过密码hash爆破出明文密码

那么这种攻击方式的话是叫 AS-REP Roasting攻击

- 条件

就是没有开启预身份验证

这里的话我们使用的是GetNPUsers.py这个工具

1 | proxychains python3 GetNPUsers.py -dc-ip 172.22.6.12 -usersfile user.txt xiaorang.lab/ |

这个指令的意思是 使用任意用户向域控申请TGT票据 看哪些用户返回密码hash值 就代表其关闭了预身份验证

然后在使用hashcat来爆破这个hash值

1 | hashcat -m 18200 1.txt -a 0 ./rockyou.txt --force |

这里的话记录一个windows提权的方法 看别人wp的时候发现这个东西

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!