vulnhub DC2

总结:cewl和wpscan的使用,rbash逃逸,suid提权

cewl ——> 密码生成工具

wpscan —-> 爆破用户名

WPScan使用完整攻略:如何对Wordpress站点进行安全测试

还是现扫下c段看下靶机ip

猜一下是131,或者用和DC1说的那种关靶机的方法也行

靶机开了两个端口

发现重定向到一个域名,这里和htb里的一道题一样,得修改hosts

就是dns域名解析有关

修改好后再次进行访问

成功进行访问

这次是使用了wordpress框架

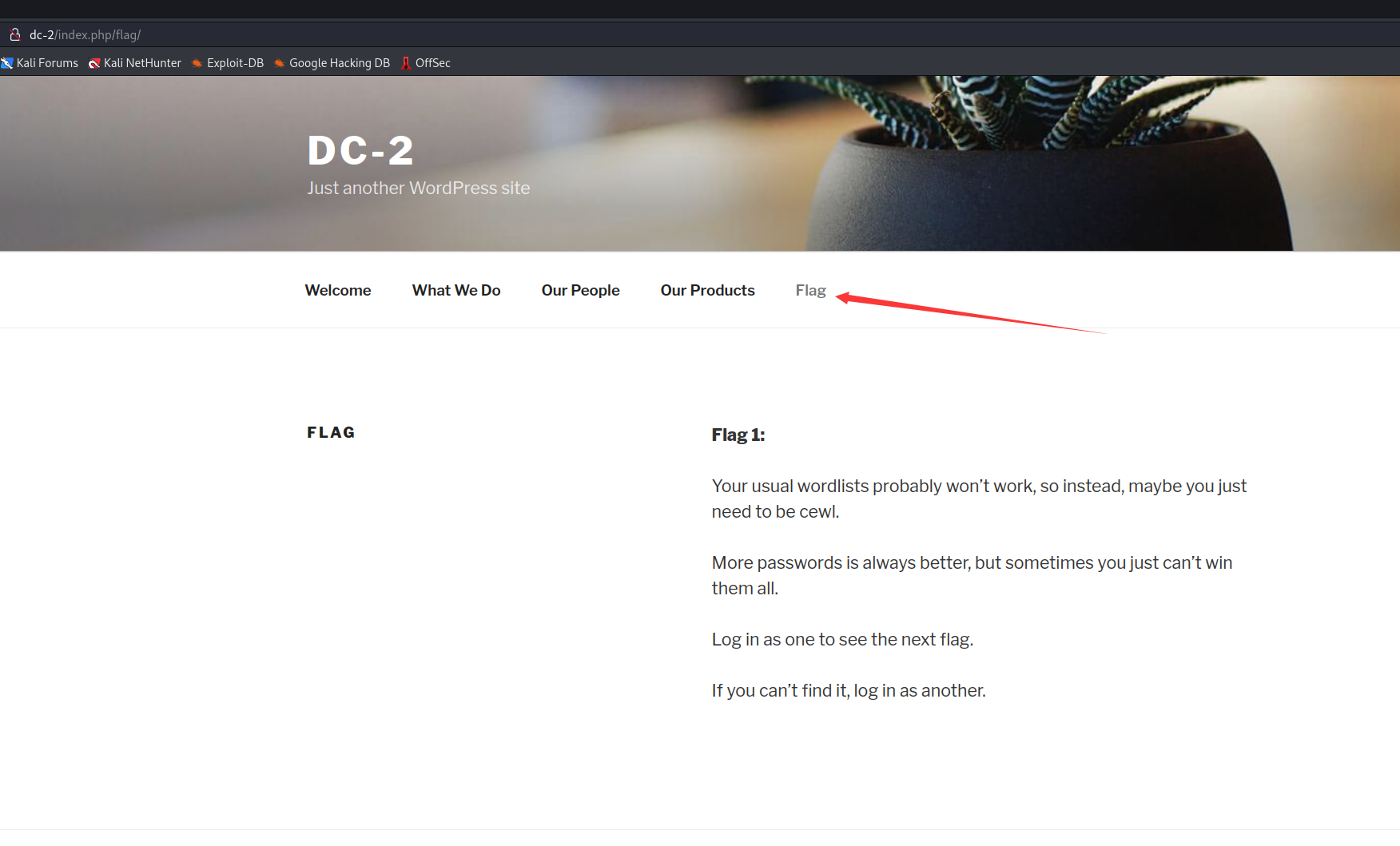

找到了flag1

并且给了提示

1 | 您通常的单词列表可能不起作用,所以相反,也许您只需要 cewl。 |

这里就提示了使用cewl(一个字典生成工具)

通过他的提示,也该不止有一个用户

所以我们就得使用工具爆破出这个网站的所有用户

那么既然我们有了密码 我们还需要知道用户名使用wpscan 这个工具 针对wordpress框架使用的

使用命令:wpscan --url http://dc-2/ -e

扫到了三个用户

1 | cewl http://dc-2 -w pass.txt 然后就去参考别的人的了 |

爆破出来密码了 接下来就是登录后台了

admin没爆破出来

所以我们开始扫网站的目录

用其他扫目录工具也行,扫出来一个后台

重定向到了一个登录框,那么我们就拿之前爆破出来的账号密码进行登录

成功登录后台

找到了flag2

1 | 如果您不能利用 WordPress 并走捷径,还有另一种方法。 |

也尝试tom账户 发现并没有什么可用的信息,那么我们之前扫出来的开启ssh端口就派上用场了

真的登录成功了

但是出现了一个特殊情况就是命令没有被找到

爆了一个 -rbash的玩意

那么我们尝试进行编辑查看,看行不行(就是使用vim)

发现可以

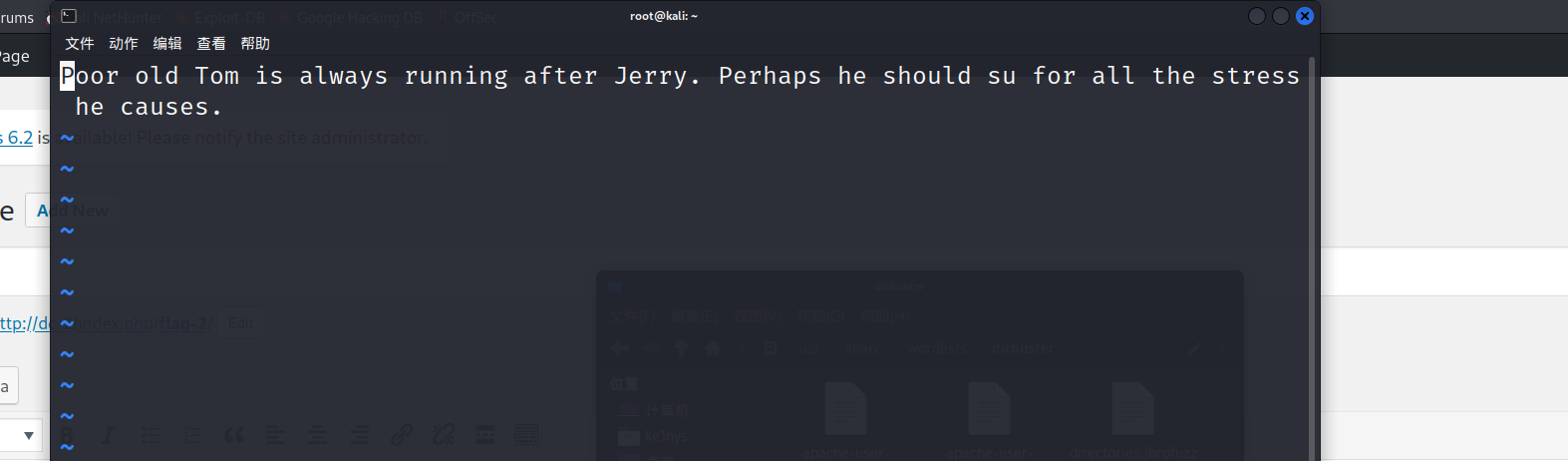

1 | 可怜的老汤姆总是追着杰瑞。也许他应该为他造成的所有压力而苏。 |

根据这个内容切换成jerry账户一下

所以猜想这里的提示应该是想我们切换到jerry用户,而不是重新ssh登录到jerry用户

然后发现密码不对,所以就还是好好研究一下怎么绕过rbash吧

tips

1 | //方法1 |

1 | //方法2 |

成功绕过

然后我们su jerry ,来到jerry用户,cd来到默认目录就可以看到flag4.txt

看到flag4.txt的内容

1 | 很高兴看到你已经走到这一步 - 但你还没有到家。 |

猜测就是提权了

因为这里并不是root用户

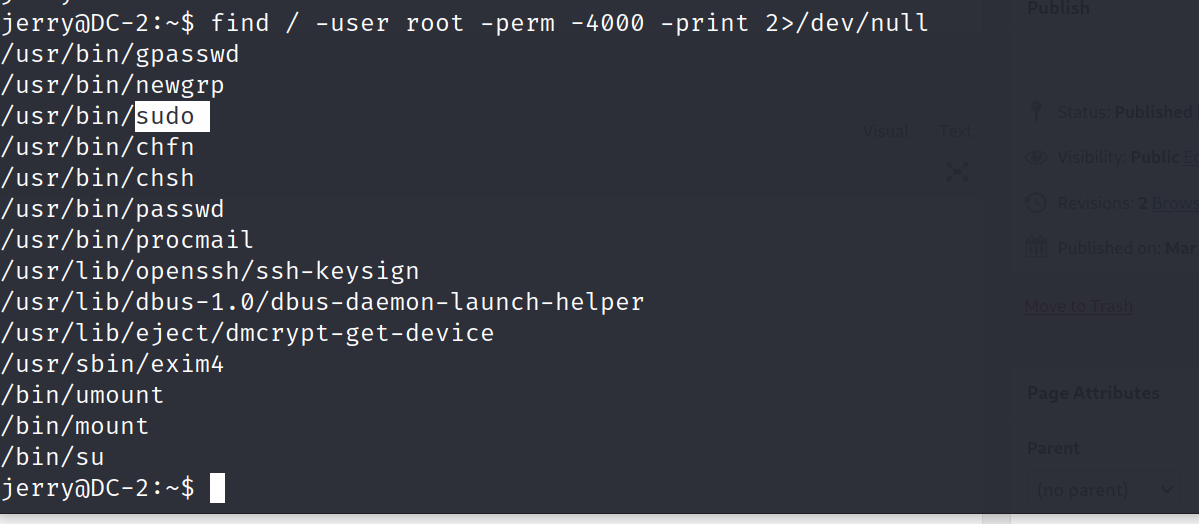

还是用find命令尝试一下(suid)

1 |

有个sudo可以用 那么就猜测这里是用sudo提权

那么就、sudo -l一下,看谁有root权限

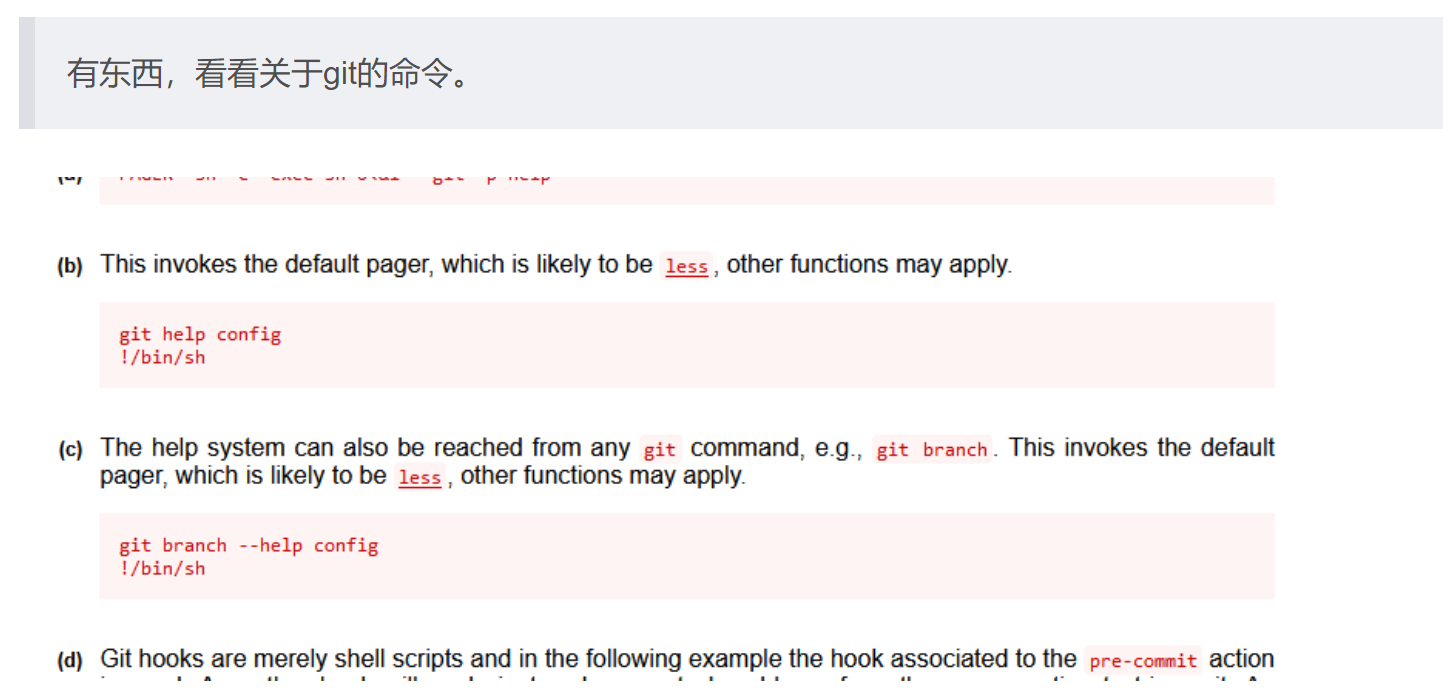

发现是git,还没有密码限制

1 | sudo git help config |

然后就是root用户了

接下来直接读取flag就行了